Du bruit les lumières filtrées, mis pour vous dans les nouvelles. Neuf articles intéressants de la semaine 1.9 – 7.9 (KW36-2025) Bien sûr, deux d’entre eux sont à nouveau examinés en détail.

CH 4 UE | Google 2,5 milliards de fuites? | Prise en charge de l'IA Salesforce | Hollywood contre MJ | Tesco VS Vmware | Raid de StreamEast | Lego Disque de la mort | SaltTyphoon | Lune de sang le dimanche

Article premier

La Suisse choisit elle aussi la sécurité informatique européenne: Repenser pour des raisons stratégiques

Les entreprises suisses sont confrontées à une décision importante: À qui confient-ils leur sécurité informatique? Une enquête récente montre une tendance claire:

Sur Netzwoche.ch Un dossier de Rainer Schwegler, Senior Territory Manager Switzerland, de la société de sécurité Eset a été lu: L'origine des solutions logicielles est de plus en plus importante. Une écrasante majorité des entreprises suisses préfèrent désormais Fournisseurs européens ou nationaux -> pour une bonne raison.

Pourquoi l'Europe? La recherche de la souveraineté

Selon une étude représentative réalisée par le cabinet d'analystes Techconsult pour le compte d'Eset, 72 % des entreprises suisses lors d'une nouvelle acquisition, privilégier de manière ciblée un fournisseur européen. Déjà 44 % s'appuient sur des solutions d'Europe ou de Suisse, tandis que les fournisseurs américains n'utilisent que 22 % Les personnes interrogées sont utilisées.

Ce changement radical de mentalité a plusieurs causes qui vont au-delà des aspects purement techniques:

- Sécurité juridique: L'un des principaux arguments est l'existence d'un cadre juridique clair en Europe. Avec la révision de la loi suisse sur la protection des données (LPDPD), les dispositions relatives à la protection des données en Suisse sont en grande partie compatibles avec la législation européenne. Cela crée de la confiance et facilite le respect des exigences de conformité. En revanche, les lois de pays tiers, telles que l'US Cloud Act, comportent des risques, car elles peuvent autoriser l'accès aux données sans le consentement des personnes concernées.

- Souveraineté numérique: Les entreprises veulent garder le contrôle de leurs flux de données, de leurs systèmes et de leurs mises à jour. Ils considèrent le choix du fournisseur de sécurité informatique comme une étape stratégique pour renforcer leur indépendance numérique.

- Volonté élevée de changement: Deux tiers des entreprises sondées envisagent activement de changer de fournisseur. Cela indique que les préoccupations relatives à la protection des données et à la dépendance géopolitique sont de plus en plus nombreuses.

«Made in Europe» en tant que promesse de qualité

Rainer Schwegler d’Eset explique que «Made in Europe» est bien plus qu’un simple label. C'est une promesse claire: Souveraineté numérique, transparence juridique et fiabilité technique. Les fournisseurs européens développent souvent leurs solutions entièrement dans l'UE, y exploitent leurs centres de données et sont soumis à des lois strictes en matière de protection des données, ce qui exclut également la possibilité de portes dérobées cachées.

Pour les entreprises, cela signifie non seulement une sécurité juridique, mais aussi une plus grande transparence dans le développement de produits. Compte tenu de la publication pas si ancienne d'une longue Affaire d'un service de renseignement suisse et la transmission présumée de données à un fournisseur informatique russe, gagne le sujet Souveraineté numérique en plus de l'urgence.

Pour les entreprises suisses, le choix d'un fournisseur européen est donc une décision stratégique, afin de pouvoir opérer de manière sûre et transparente à long terme. Il ne s'agit plus seulement de la fonctionnalité d'un produit, mais de la fiabilité et de la fiabilité dans un paysage géopolitique de plus en plus complexe.

Article 2

Message de trou d'été? 2,5 milliards de comptes Gmail piratés

Un scénario terrifiant hanté par le net: 2,5 milliards de comptes Gmail piratés! Partout, vous lisez et vous vous demandez si vous devez changer rapidement tous les mots de passe.

Mais arrête-toi! Google lui-même a précisé qu'il n'y avait rien à redire à ces rumeurs.

Google a dit hier: «C'est des conneries!„

Ces derniers jours, les rapports d'une énorme fuite de données sur Google, censée toucher des milliards d'utilisateurs de Gmail, se sont répandus à une vitesse vertigineuse. La recommandation: Changez immédiatement vos mots de passe! Mais Google contredit ces rumeurs avec véhémence dans son propre billet de blog et les appelle «complètement faux„.

Oui, il y a eu deux incidents de sécurité sur Google récemment, mais ils n'avaient absolument rien à voir avec ce prétendu piratage massif de comptes Gmail. Google met également l'accent sur l'importance de ses mesures de sécurité. 99,9 % des e-mails de phishing et des attaques de logiciels malveillants Ils sont donc bloqués avant même d'atterrir dans la boîte aux lettres. C'est une annonce!

Qu'y a-t-il vraiment derrière les rumeurs?

D'où viennent ces histoires? Google a confirmé deux incidents de sécurité réels, mais beaucoup plus mineurs:

- Incident de Salesforce: (déjà en juillet) L'ingénierie sociale a permis aux attaquants d'accéder à une instance Salesforce de Google. Elles concernaient principalement les coordonnées des petites et moyennes entreprises, c’est-à-dire des informations qui sont souvent déjà publiques de toute façon.

- Incident de dérive de Salesloft: (en août) Ici, les pirates ont eu accès à un «très petit nombre de comptes Google Workspace» avec des jetons OAuth volés. Cependant, Google a immédiatement retiré les jetons et a informé les utilisateurs concernés.

Les deux incidents étaient loin d'être une fuite massive de données chez Gmail. La panique qui se répand en ligne est donc totalement infondée dans ce cas.

Tout ce qui est piquant, c'est qu'en juin, Google avait déjà mis en garde contre le problème, car à ce moment-là, Déjà plusieurs entreprises Les victimes ont été victimes d'appels fictifs, appelés vishing. Il n'exploite pas non plus les vulnérabilités au sein des instances Salesforce.

Au lieu de cela, les attaquants passeraient des appels téléphoniques avec les employés des entreprises concernées et se présenteraient comme des employés du support informatique. Par la suite, ils inciteraient leurs victimes à divulguer des informations d'identification, à accorder un accès à distance ou à utiliser une application malveillante.

Cela étant dit, c’est certain. Quelle est la meilleure façon de vous protéger?

Les rumeurs sont donc fausses, mais cela ne signifie pas que vous devriez négliger votre sécurité. Dans l'étang opposé! Profitez de l'occasion pour rendre votre compte encore plus sécurisé. Bonnes pratiques recommandées par Google:

- Utilisez des clés d'accès: Ils sont l'alternative la plus sûre au mot de passe normal et protègent efficacement contre les attaques de phishing.

- Mot de passe fort: Si vous souhaitez conserver votre mot de passe, utilisez un mot de passe unique par service, qui est complexe et pas facile à deviner.

- Authentification à deux facteurs (2FA): Assurez-vous d'activer la 2FA. Même si votre mot de passe tombe entre de mauvaises mains, personne ne peut accéder à votre compte.

La panique est donc inappropriée. Google a tout démenti. Pourtant, un peu plus de sécurité est toujours une bonne chose, n'est-ce pas? Sinon, restons sur Salesforce tout de suite:

Article 3

L’employé du mois «Karl Parenthèse» de Salesforce fournit désormais un support informatique

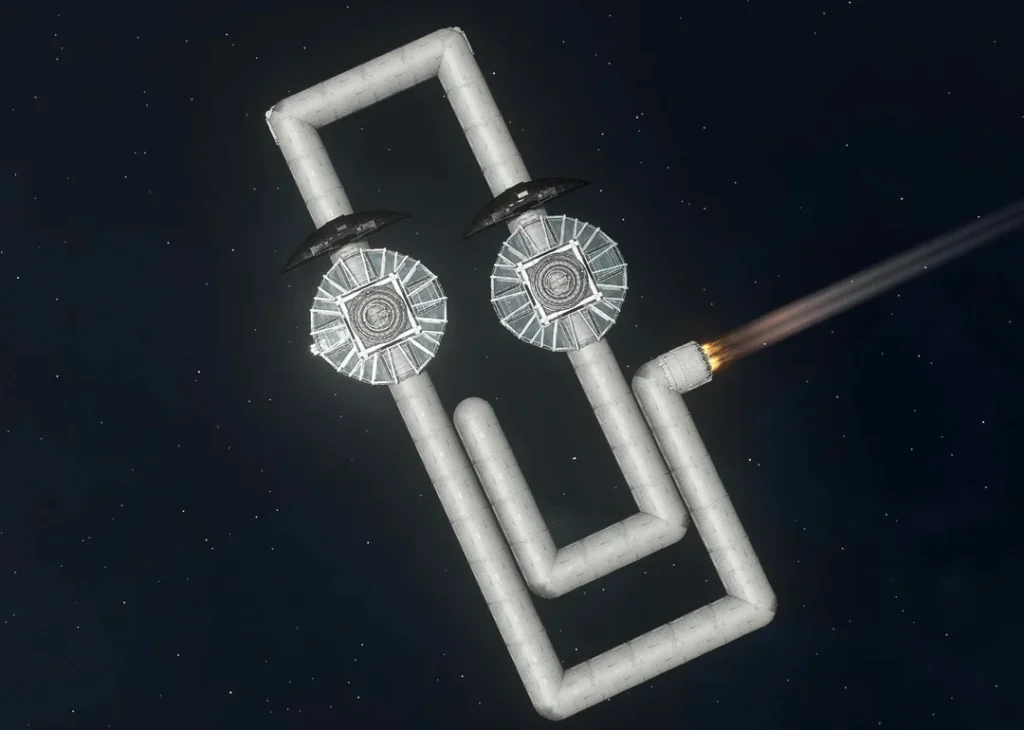

Vous souvenez-vous de Karl Klammer, l'assistant Microsoft agaçant mais aussi adorable des années 90? Eh bien, il est de retour:

Seulement cette fois, il a un emploi dans le support informatique et est assez bon pour remplacer les gens. Selon Marc Benioff, PDG de Salesforce, le géant du CRM 4000 collaborateurs remplacés par l'IA.

L'IA plutôt que l'humain: Une restructuration massive

Dans un podcast, Marc Benioff a révélé que Salesforce mise fortement sur l'IA pour améliorer l'efficacité et réduire les coûts. Le nombre d’employés de l’assistance a été réduit, passant de 9 000 à 5 000, soit une réduction massive de plus de 40 %.

Benioff explique que les assistants d'IA sont capables de prendre en charge un large éventail de tâches de support standard. Les collaborateurs humains restants peuvent ainsi se concentrer sur des cas plus complexes. Selon Benioff, les humains et l'IA travaillent désormais main dans la main. Le système reconnaît quand l'IA atteint ses limites et transmet ensuite automatiquement le client à un collaborateur humain. Si cela fonctionne dans la pratique, ce serait une réelle plus-value.

L'agent de vente de l'IA: Également intégré dans l'équipe des ventes

Le changement ne se limite pas au support. Dans les ventes aussi, Salesforce mise fortement sur l'IA. Au fil des ans, la société a collecté plus de 100 millions de demandes de clients qui n'ont jamais été traitées en raison d'un manque de personnel. Venons-en à ce que l'on appelle Agents de vente d'IA qui s'occupent de chacun de ces leads.

Selon Benioff, 50 % des conversations avec les clients sont aujourd'hui gérées par l'IA, tandis que l'autre moitié continue d'être gérée par des humains. Cette évolution montre que l'IA n'est pas seulement considérée comme un outil, mais comme un partenaire à part entière dans la vie professionnelle quotidienne.

Le changement de Benioff: Du critique au défenseur

Il est intéressant de voir comment Benioff se positionne. Il n'y a pas si longtemps Il a qualifié le copilote de Microsoft de nouveau Karl Klammer et lui a refusé tout avantage. Maintenant, il mise lui-même sur une technologie similaire et justifie les coupes drastiques par des gains d'efficacité.

La question est de savoir si cette évolution est une bénédiction ou une malédiction. Oui, elle peut augmenter la productivité, mais elle soulève également la question de l'avenir des emplois de support et de vente.

Qu'en pensez-vous? L'utilisation de l'IA à cette échelle est-elle la bonne voie ou le service à la clientèle perd-il sa touche humaine? Jetez un coup d'œil à l'épisode lui-même:

Article 4

La bataille des super-héros: Pourquoi Warner Bros? Discovery poursuit Midjourney en justice

The Empire strikes back! Après que Disney et NBCUniversal aient déposé plainte contre Midjourney, le générateur d'images d'IA, Warner Bros se retire également. Découverte (WBD).

La société de médias accuse Midjourney de Vol de propriété intellectuelle. Il ne s'agit rien de moins que des figures les plus emblématiques de la culture pop: Superman, Batman, Wonder Woman et même Scooby-Doo.

Quel est le cœur de la plainte?

Warner Bros. Discovery affirme que Midjourney a entraîné son intelligence artificielle avec des copies illégales de contenus protégés par le droit d'auteur. La plainte déposée devant un tribunal américain de Los Angeles vise la fonction centrale du service: Reproduction de personnages célèbres.

Les avocats de WBD écrivent dans la requête que Midjourney « croit être au-dessus de la loi ». Ils affirment que les utilisateurs du service payant peuvent simplement entrer des commandes pour créer des images de personnages emblématiques tels que Superman dans n'importe quelle scène imaginable. Il s'agit d'une violation flagrante de leurs droits, car ces personnages sont reproduits et diffusés sans leur consentement.

Comme preuve, WBD cite des exemples dans lesquels les utilisateurs de Midjourney sont invités à générer des images de Batman ou Wonder Woman, et l'IA fournit des résultats trompeusement similaires. Même avec des demandes génériques telles que la «bataille classique des super-héros de la bande dessinée», des personnages de WBD apparaissent.

Pourquoi la grande vague de lamentations?

La plainte de WBD fait partie d'un mouvement croissant dans le secteur de la création. Les studios de cinéma, les auteurs et les artistes sont de plus en plus préoccupés par l'utilisation non réglementée de leurs œuvres pour la formation de modèles d'IA. Ils soutiennent que leur contenu n'est pas seulement utilisé comme source d'inspiration, mais qu'il est directement pillé, ce qui menace leurs propres modèles commerciaux.

Le raisonnement de Midjourney: La société d'IA se défend avec le principe de Utilisation équitable. Ils affirment que la formation des modèles d'IA est une forme d'utilisation équitable. Ils soulignent également que les images générées sont le résultat des instructions créatives des utilisateurs et que la plateforme n’est qu’un outil de création.

Les contre-arguments des studios: Les studios hollywoodiens voient les choses différemment. Ils disent qu'il ne s'agit pas d'une simple utilisation à des fins d'entraînement. Ils accusent Midjourney de faire délibérément de la publicité avec la possibilité de générer des personnages protégés pour attirer les abonnés. Une chaîne de télévision en streaming Midjourney récemment lancée, qui montre des vidéos générées par l'IA, est une tentative de concurrencer directement les studios.

Qu'est-ce qui est en jeu?

L’issue de cette plainte pourrait avoir des conséquences importantes pour l’ensemble du secteur de l’IA. Si les tribunaux donnent raison aux studios, les entreprises d'IA pourraient devoir payer des frais de licence pour les données d'entraînement à l'avenir. Non seulement cela rendrait le développement de nouveaux modèles d'IA plus coûteux et plus lent, mais cela pourrait également créer de nouveaux modèles commerciaux pour l'octroi de licences de contenu.

Pour les géants hollywoodiens, il s'agit de protéger leurs actifs les plus importants: leurs personnages et leurs histoires. La plainte est un signal clair qu'ils ne sont pas prêts à abandonner leur propriété intellectuelle sans se battre.

C'est le début d'un conflit juridique qui pourrait redéfinir la relation entre la créativité humaine et l'intelligence artificielle.

Article 5

Le choc de la livre: Quand les rêves du cloud s'écroulent et que le supermarché se plaint

D'une plainte à l'autre: Imaginez que vous ayez acheté une nouvelle machine à laver. Le vendeur vous promet une garantie à vie et un service gratuit.

Deux ans plus tard, le fabricant est repris par un grand groupe, et soudain, tout est différent. La garantie à vie n'est plus valable et vous devrez souscrire un abonnement coûteux pour chaque pièce de rechange dont vous avez besoin. Ça ressemble à un cauchemar, n'est-ce pas? C'est exactement ce que ressentent de nombreuses entreprises qui misent sur les produits VMware.

Que s'est-il passé? L'acquisition de Broadcom et ses conséquences

Fin 2023, le groupe américain Broadcom a acquis le spécialiste de la virtualisation VMware. Ce qui ressemblait à une fusion normale a bouleversé le monde de l'informatique. Broadcom a radicalement bouleversé l'ensemble du modèle de licence: Passer des licences perpétuelles classiques aux abonnements obligatoires. Des colis coûteux ont été concoctés à partir de produits individuels.

Cette stratégie a provoqué un choc massif dans de nombreuses entreprises. Les associations de cloud computing et les utilisateurs se plaignent que les prix ont augmenté jusqu'à 1500%. En Allemagne, l'association d'utilisateurs informatiques VOICE a déjà déposé une plainte auprès de la Commission européenne. Ils reprochent à Broadcom d’exploiter sa position dominante.

Tesco contre Broadcom: Une bataille pour l'infrastructure virtuelle

La chaîne de supermarchés britannique Tesco est l'un des plus grands utilisateurs informatiques du pays et dépend énormément des logiciels VMware pour ses opérations. Leurs systèmes, qui hébergent environ 40 000 charges de travail serveur et connectent entre autres les caisses des magasins, s'appuient sur la technologie de virtualisation de VMware.

Tesco avait acheté des licences perpétuelles pour vSphere et Cloud Foundation en 2021, y compris un contrat de support jusqu'en 2026. Il y avait même la possibilité de prolonger le support pour quatre ans supplémentaires. Puis il y a eu Broadcom.

Maintenant, Tesco est confronté au problème que Broadcom couple le support aux nouveaux modèles d'abonnement. Cela signifie que: Bien que Tesco ait déjà payé pour les licences, ils doivent maintenant acheter des abonnements coûteux pour continuer à bénéficier d'une assistance. De plus, Broadcom refuse de permettre à Tesco de passer à la dernière version de Cloud Foundation, comme promis dans les anciens contrats. Même les mises à jour de sécurité sont bloquées si l'entreprise ne souscrit pas d'abonnement.

Tesco n'est pas seul contre cette nouvelle politique d'entreprise. Aussi Des entreprises comme AT+T qui sont montés sur les barricades l'année dernière, ou Cette année, par exemple. Siemens, ont déjà fait preuve d’une « joie » similaire.

Qu'est-ce qui est en jeu?

Pour Tesco, la situation est grave. Dans la plainte, qui porte sur des dommages-intérêts de 100 millions de livres sterling, la chaîne de supermarchés met en garde contre d'éventuelles atteintes à son infrastructure numérique. Cela pourrait même affecter l'approvisionnement alimentaire des magasins à travers le Royaume-Uni et l'Irlande.

L'affaire Tesco n'est qu'un exemple parmi d'autres et montre clairement à quel point la dépendance à l'égard d'un seul fournisseur peut être risquée. Il souligne la nécessité pour les entreprises de repenser leurs stratégies logicielles et de se prémunir contre de tels changements drastiques. Reste à voir comment le tribunal se prononcera. La plainte pourrait constituer un précédent qui aurait des conséquences importantes pour l'ensemble du secteur de la technologie.

Article 6

Le grand piège du flux: Comment la police chasse les pirates de football illégaux

Le dimanche soir devant la télévision est un rituel pour beaucoup d'entre vous. Vous sentez-vous interpellé? Ensuite, préparez de la bière et des chips et... allez-y:

Que se passe-t-il si le jeu s'arrête soudainement, que la connexion se déconnecte et qu'un message s'affiche à l'écran vous indiquant les fournisseurs de streaming légaux? C'est exactement ce qui est arrivé à des milliers d'utilisateurs de sites de streaming sportif illégaux. J'ai lu à ce sujet sur Golem.de. Une opération policière à grande échelle a démantelé un réseau apparemment gigantesque. Mais a-t-il vraiment attrapé le gros poisson?

Que s'est-il passé? Le grand coup porté à Streameast

L'organisation anti-piratage Alliance pour la créativité et le divertissement (ACE) Il a connu un grand succès avec la police égyptienne. Ils annoncent avoir démantelé le «plus grand réseau de streaming sportif illégal au monde». Concrètement, il s'agit de ce que l'on appelle Réseau de Streameast. Avec plus de 136 millions de vues mensuelles, c'était l'un des plus grands points de contact pour les fans de sport qui voulaient regarder leurs jeux préférés gratuitement.

Les flux illégaux couvraient à peu près tout ce que le cœur de l'athlète désirait:

- football: Bundesliga, Premier League, La Liga, Serie A, Champions League

- Sport aux États-Unis: NBA, NFL, NHL, MLB

- Autres événements: Boxe, MMA et sport automobile

Quiconque accède à l'un des 80 domaines concernés n'est plus accueilli par un jeu, mais par un message d'avertissement indiquant des possibilités légales de streaming. Ce réseau était également très populaire en Allemagne, ce qui montre à quel point la demande de contenu gratuit est importante.

La tournure surprenante: C'était juste une copie?

Alors que l'ACE célèbre le succès, il y a un tournant surprenant et un peu déroutant. Rapports de plates-formes telles que freak de torrent Selon lui, l’opération n’a probablement pas été prise en charge par les opérateurs d’origine de «Streameast», mais uniquement par ce qu’il est convenu d’appeler «Streameast». Pages Copycat. Ce sont des piétons qui ont recréé la page d'origine pour profiter également du grand nombre de visiteurs.

L’opérateur du véritable site «Streameast» aurait même confirmé, via ses propres canaux de communication, que son service était toujours en ligne et qu’il n’avait rien à voir avec les arrestations en Égypte. Il avertit même ses utilisateurs de ne pas visiter les faux sites Web.

Pourquoi tout ça?

Les actions de la police et des organisations anti-piratage ont un objectif clair: Ils veulent détruire le modèle d'affaires derrière les flux illégaux. Ces sites sont souvent financés par la publicité et font des millions. Les opérateurs derrière les sites illégaux et leurs partenaires gagnent de l'argent, tandis que les titulaires de droits (tels que la Bundesliga) et les services de streaming légaux sont vides.

Même si cette action n'a probablement coupé qu'une partie du réseau, elle envoie un message clair à tous ceux qui proposent ou utilisent des flux illégaux. Les forces de l'ordre interviennent et compliquent de plus en plus la tâche des pirates.

Pour nous, utilisateurs, cela signifie: Ceux qui ne veulent pas courir le risque d'être ciblés préfèrent rester avec les fournisseurs légaux.

Article 7

1000 euros pour "un disque" de l'Étoile de la Mort: Lego a-t-il perdu la tête?

Un coup de foudre pour le week-end: Les fans de Lego et les fans de Star Wars, accrochez-vous. Il y a des nouvelles qui nous laissent tous sans voix.

Lego a officiellement le premier set avec une étiquette de prix de 999,99 euros annoncé. C'est la quatrième version de l'Étoile de la Mort qui se trouve sous le numéro de série. 75419 apparaît. Mais avant de crier de joie, regardez bien. Cette chose n'est pas ce à quoi vous vous attendez. Gamestar vous montre quelques aperçus.

L'Étoile de la Mort qui n'existe que de face

Lego a eu la chance de construire l'Étoile de la Mort ultime. Une énorme boule, pleine de détails, entièrement praticable. Qu'ont-ils fait à la place? Une étoile de la mort à disque plat. Oui, vous avez bien entendu. Au lieu d'une station spatiale à 360 degrés que vous pouvez admirer de tous les côtés, nous obtenons une section transversale d'une profondeur de seulement 27 centimètres. L'ensemble est conçu pour mieux s'intégrer dans une vitrine.

Honnêtement, n'est-ce pas le point culminant de la folie? L'Étoile de la Mort est un symbole sphérique emblématique. Maintenant, devrions-nous dépenser 1000 euros pour une sorte de décor que l'on ne peut voir que de l'avant, parce que l'arrière est un chaos de pierres techniques et d'axes? Désolé, mais c'est tout simplement décevant.

Un record de prix – avec moins de pierres

Pour ce prix vertigineux de 1000 euros, vous obtenez le plus cher, mais pas même le plus grand set LEGO de l'histoire. Avec ses 9.023 Éléments constitutifs Il est situé derrière le Titanic et le Colisée, qui ont plus de pièces tout en étant beaucoup moins cher. Le prix par pierre est de 11 centimes.

Les 38 figurines, y compris quelques personnages rares, sont un joli gimmick, mais justifient-elles ce prix? Je ne crois pas, Tim.

Les fans qui espéraient une balle pleine étaient déjà contrariés lorsque les premières rumeurs sont apparues. Maintenant que le prix est connu, la colère ne devrait être que plus grande. Au lieu de réaliser les rêves des fans, Lego mise sur un compromis qui ne vaut la peine que d'un point de vue visuel, si vous placez l'ensemble contre un mur.

Reste la question: Lego a-t-il fait une grande faveur avec ce prix et ce design? Ou est-ce le moment où la marque met en colère ses fans les plus fidèles parce qu'elle semble avoir perdu le lien avec la réalité? C'est un enthousiasme qui m'occupera au moins dans mon cercle d'amis Lego & StarWars le week-end.

La seule lumière sur le numéro? Probablement qu'il y en aura bientôt un très divertissant. Vidéo du héros des pierres.

Article 8

BSI (et la quasi-totalité des partenaires internationaux) mettent en garde contre le groupe de hackers chinois Salt Typhoon

L'espionnage mondial se concentre sur le fait que En même temps que le PDF publié BSI fournit des informations sur les procédures et les stratégies d'évitement.

Dans une déclaration commune, l'Office fédéral allemand pour la sécurité des technologies de l'information (BSI) et les autorités américaines NSA, CISA, FBI (et le Who-Is-Who des autres agences de sécurité internationales) mettent en garde contre le groupe de hackers chinois soutenu par l'État Salt Typhoon. Le groupe cible des infrastructures critiques telles que les télécommunications, le gouvernement, les transports et les réseaux militaires dans le monde entier pour mener des activités d'espionnage.

L’avis de sécurité commun publié par l’ensemble des autorités susmentionnées contient à la fois des indicateurs de compromission (IoC) et les tactiques, techniques et pratiques précises (TTP) des parties prenantes.

Les attaques sont basées sur des vulnérabilités connues

Les recherches montrent que Salt Typhoon utilise principalement des vulnérabilités connues du public pour accéder en premier aux systèmes de ses victimes, et non des failles dites « zero-day ». Le groupe utilise des infrastructures telles que des serveurs privés virtuels (VPS) et des routeurs déjà compromis pour pénétrer les réseaux des fournisseurs de services de télécommunication et de réseau.

L'avertissement répertorie également, entre autres, les numéros CVE spécifiques exploités par le groupe de pirates:

- CVE-2024-21887: Une vulnérabilité dans les composants Web Ivanti Connect Secure et Ivanti Policy Secure.

- CVE-2024-3400: Une vulnérabilité dans PAN-OS GlobalProtect de Palo Alto Networks qui peut conduire à l'exécution de code à distance (RCE).

- CVE-2023-20273 et CVE-2023-20198: Deux vulnérabilités dans l'interface Web du logiciel Cisco IOS XE qui peuvent être utilisées pour exécuter du code avec des privilèges root.

La prudence s'impose!

Regardons de plus près le PDF ensemble, car ce document fournit des informations détaillées sur la façon de détecter et d'éviter les activités de Salt Typhoon.

Les stratégies peuvent être divisées en deux grandes catégories: Mesures proactives (évitement) et mesures réactives (détection).

Point 1: Stratégies de prévention

Pour empêcher le groupe de pirates informatiques de pénétrer dans les réseaux, le rapport recommande un certain nombre de bonnes pratiques:

- Remédier aux vulnérabilités: Corrige immédiatement les vulnérabilités connues telles que les numéros CVE répertoriés (CVE-2024-21887, CVE-2024-3400, CVE-2023-20273 et CVE-2023-20198). Étant donné que les attaquants s'appuient principalement sur des failles connues et accessibles au public, il s'agit de l'étape la plus importante.

- Durcissement des systèmes:

- Désactive les ports et protocoles inutiles, tels que Cisco Smart Install ou Cisco Guest Shell.

- S'appuie sur des informations d'identification solides et des algorithmes cryptographiques sécurisés.

- Utilise l'authentification multifactorielle (MFA) et bloque les attaques par force brute par verrouillage.

- Utilisé SNMPv3 au lieu de versions plus anciennes et moins sûres.

- Durcissement du réseau:

- Isole le niveau de gestion du trafic (Control-Plane Policing, CoPP) pour empêcher les attaquants d'entrer dans le niveau de gestion à partir du niveau de données.

- Assurez-vous qu'aucun tunnel ou VPN inhabituel ne dépasse les limites de sécurité du réseau.

Point 2: Stratégies de détection

Pour identifier les compromissions en cours ou passées, vous devez également surveiller les points suivants:

Vérifie les répertoires de fichiers (par exemple, la mémoire flash) pour les fichiers non standard ou inattendus.

Modifications de configuration: Surveille en permanence la configuration des périphériques réseau pour détecter les changements inattendus, en particulier les ACL, les tables de routage, les comptes d'utilisateurs locaux et les protocoles d'authentification.

Journaux et fichiers journaux:

Surveille les journaux des routeurs et autres périphériques réseau pour détecter les signes de suppression, de désactivation de la journalisation ou de lancement d'enregistrements de paquets (PCAP).

Faites attention à la création de sessions d'enregistrement de paquets (par exemple, avec des noms tels que mycap ou tac.pcap).

Activités réseau suspectes:

Surveille le trafic sur les ports non standard utilisés pour les services de gestion tels que SSH ou HTTPS. Salt Typhoon utilise souvent des numéros de port comme 22x22 pour SSH ou 18xxx pour HTTPS.

Surveillez les transferts FTP/TFTP de périphériques réseau vers des destinations non autorisées.

Recherche des tunnels inattendus (GRE, IPsec) entre les systèmes autonomes (ASN).

Analyse le trafic pour les connexions TACACS+ inhabituelles (TCP/49) vers des IP non autorisées.

Vérification de l'intégrité:

Effectue des vérifications de hachage du micrologiciel et du logiciel et les compare aux valeurs d'origine du fabricant.

TL:DR – Recommandations générales: Détection & Réaction

- Vérification du protocole et de la configuration: Vérifiez régulièrement les journaux et les configurations de vos périphériques réseau, en particulier les routeurs, pour détecter toute activité inattendue ou non autorisée.

- Recherche ciblée d'inattendus Protocoles GRE ou autres protocoles de tunneling, notamment en ce qui concerne les infrastructures étrangères.

- Vérifie si des adresses IP externes inattendues ont été définies comme des serveurs TACACS+ ou RADIUS ou si d'autres services d'authentification ont été modifiés.

- Contrôle les ACL pour détecter les IP externes inattendues.

- Recherche des paramètres inattendus pour Découpes de paquets ou Mirroring de réseau.

- Vérifie si des conteneurs virtuels inattendus s'exécutent sur des périphériques réseau.

- Processus robuste de gestion du changement: Introduisez un processus aussi strict que possible pour apporter des modifications à votre infrastructure.

- Stocke, suit et vérifie régulièrement toutes les configurations réseau.

- Compare les approbations des modifications avec les configurations réelles.

- Surveille la création et la modification des règles de pare-feu.

- Configure les alarmes pour les accès administratifs inhabituels ou les commandes sur les routeurs.

- Enquête approfondie: En cas de cambriolage présumé, essayez d'identifier toute la portée de l'incident avant de prendre des contre-mesures. Si toute la portée n'est pas détectée, les attaquants pourraient garder l'accès et causer d'autres dommages. L'objectif est de nettoyer complètement le réseau afin de minimiser les dommages. Faites également attention exfiltration de données à grande échelle.

Conclusion:

Bien qu'aucune activité réussie de Salt Typhoon ne soit connue en Allemagne, le BSI appelle à la vigilance. L'avertissement contient les meilleures pratiques en matière de sécurisation des VPN et des routeurs, ainsi que des recommandations spécifiques pour les produits mentionnés. J’en ai repéré quelques-unes, les 37 pages entières auraient été «bissl arg» ici pour les nouvelles!

Article 9

Lune de sang le dimanche soir: La dernière éclipse lunaire totale d'ici 2028!

Observateurs du ciel et noctambules, attention! Ce dimanche, un spectacle rare nous attend dans le ciel nocturne: Une éclipse lunaire totale.

Et le meilleur de tout ça? Elle a lieu en début de soirée à une heure favorable à la famille. Prenez donc les enfants, une couverture et des jumelles, car c'est votre dernière chance de vivre ce phénomène sous cette forme d'ici 2028.

Que se passe-t-il dimanche et quand pouvez-vous le voir?

Le Dimanche soir, le 7 septembre, Notre Terre se déplace exactement entre le Soleil et la Lune. C'est ainsi que la Lune tombe dans l'ombre de notre Terre.. Mais ne vous inquiétez pas, il ne sera pas complètement invisible! La lumière du soleil est brisée par l’atmosphère terrestre et dirigée vers la lune, ce qui lui donne des tons de rouge impressionnants, d’où son nom. «Lune de sang».

Le premier contact avec l'ombre de la Terre a déjà lieu à 18h27. Cependant, le soleil ne s'est pas encore couché et la lune ne s'est pas encore levée, de sorte que vous n'en verrez malheureusement rien. La phase décisive, qui Totalité, Commence à 19h31. À partir de ce moment, la lune est complètement éclipsée.

Selon l'endroit où vous vivez en Allemagne, en Autriche ou en Suisse, vous devez patienter un peu. Plus vous vivez en Occident, plus la Lune se lèvera et plus vous devrez attendre le début de l'éclipse totale. Pas de panique: À partir de 20h53, la lune sort de l'ombre et est bien visible partout dans le pays.

Une vue rare – influencée par la poussière et les nuages

La totalité dure cette fois 82 minutes, soit près d'une heure et demie. L'intensité de la couleur rouge de la lune dépend de divers facteurs, tels que les cendres volcaniques, la poussière du Sahara ou les gaz d'échappement dans l'atmosphère terrestre.

Une chose importante que vous ne devez pas oublier: La visibilité dépend aussi de la météo. Espérons un ciel clair! Comme le ciel est encore relativement lumineux au crépuscule, il peut être difficile de trouver la lune éclipsée au début. Mais plus il monte, plus la vue s'améliore.

Si les nuages perturbent votre observation, ne paniquez pas! De nombreux observatoires et planétariums proposent des événements spéciaux avec des télescopes professionnels le dimanche. Merci aux Amis de l'Étoile pour cette belle compilation! Votre coin n'est pas là? Le terme de recherche pourrait être «Volkssternwarte RegionXY». Certains d'entre eux utiliseront certainement YouTube ou Twitch en direct ce soir.

C’est donc l’occasion idéale pour une excursion d’observer la lune de sang «de près» et d’en apprendre davantage sur le phénomène céleste. Sinon, je peux vous proposer le prochain livestream en tant que plan B:

Profitez de l'occasion, car la prochaine éclipse lunaire totale bien visible dans l'espace DACH n'aura lieu que le 31. décembre 2028. Il vaut donc la peine de jeter un coup d'œil au ciel ce dimanche soir.

Bien sûr, Sun-Tsu, COO au sein d'un groupe international, ne peut pas manquer cette semaine avec sa sagesse mondiale.

La meilleure stratégie informatique est flexible: Des stratégies rigides basées uniquement sur des hypothèses ponctuelles sont certainement vouées à l'échec. Soyez prêt à adapter vos plans à mesure que de nouvelles informations émergent et restez agile dans un environnement technologique en constante évolution.