Cette semaine encore, il y a neuf contenus sur lesquels j'ai trébuché, que je trouve intéressants ou assez importants pour partager et comme d'habitude, vous obtenez tout salé avec une opinion personnelle. Allons donc directement dans les Wews de la semaine 25.08 - 31.08 (KW35-2025)

Apple/Whatsapp ZeroDay | Citrix Bleed 3 | Google GCUL | Youtube AI VideoMod | Phison Take2 | Blocage de PayPal | Attaque de FreePBX | Prix de l'électricité | OSBA vs BSI

Article premier

Une urgence pour les utilisateurs d'Apple: Attaques du jour zéro et ce que cela signifie

Imaginez que vous utilisez votre téléphone comme d'habitude, et qu'en arrière-plan, le code malveillant est acclamé sans même appuyer sur un seul bouton.

Cela ressemble à un film de science-fiction, mais c'est malheureusement une réalité amère comme security-insider.de rapporte. Récemment, Apple Mise à jour: ainsi que WhatsApp Des mises à jour d'urgence ont été publiées pour combler un tel vide. Elle était dangereuse parce qu'elle exploité activement par les attaquants est devenu.

Qu'est-ce qu'un Attaque «zéro jour»? C'est quand les pirates trouvent et exploitent une vulnérabilité dans un logiciel avant même que le fabricant ne le sache. Les développeurs avaient donc «zéro jour» pour résoudre le problème. C'est une course contre la montre, car tant que l'écart n'est pas connu, il n'y a pas de protection contre cela.

Apple ferme une porte d'entrée dangereuse

C'est une lacune qui CVE-2025-43300 | EUVD-2025-25409, Apple a récemment fermé avec une mise à jour d'urgence. Elle concernait la quasi-totalité des appareils Apple – iPhones, iPads et Macs. Le problème était dans Cadre d'E/S d'Image, une bibliothèque de systèmes chargée du traitement des images. Imaginez qu'une photo manipulée puisse entraîner des pirates informatiques à exécuter du code malveillant sur votre appareil et, dans le pire des cas, même Prendre le contrôle total pouvaient.

Apple a avec iOS 18.6.2, et les mises à jour pour iPadOS et macOS réagissent rapidement. Il est très important que vous installiez ces mises à jour immédiatement, car l'écart a déjà été exploité lors d'attaques.

Pour protéger vos appareils, assurez-vous qu'ils sont mis à jour vers les versions sécurisées suivantes:

Pour iPhones et iPads:

- iOS 18.6.2 et iPadOS 18.6.2 (pour iPhone XS et modèles ultérieurs, iPad Pro 13 pouces, iPad Pro 12,9 pouces 3. Génération et plus récent, iPad Pro 11 pouces 1. Génération et plus récent, iPad Air 3. Génération et plus récent, iPad 7. Génération et plus récent et iPad mini 5. génération et plus récent)

- iPadOS 17.7.10 (pour iPad Pro 12,9 pouces 2. Génération, iPad Pro 10,5 pouces et iPad 6. génération)

Pour les Mac:

- macOS Ventura 13.7.8

- macOS Sonoma 14.7.8

- macOS Sequoia 15.6.1

Mise à jour du week-end:

WhatsApp dans le viseur: Attaques zero-click sur les appareils Apple

Comme si cela ne suffisait pas, il y avait aussi WhatsApp Une vulnérabilité zéro clic. L'écart CVE-2025-55177 | EUVD-2025-26214, a permis aux attaquants d'installer des logiciels espions sur iPhone et Mac sans que l'utilisateur ne s'en aperçoive. Il suffisait qu'un message manipulé soit envoyé. Étant donné que la vulnérabilité a exploité une faille dans la bibliothèque d'images de base d'Apple, il est également possible que des attaquants aient déjà activement exploité d'autres portes d'intrusion à des fins d'exploitation. Dans le Whatsapp Security Advisory On dit que l'on soupçonne que l'espace a été utilisé pour applaudir certaines personnes avec du code malveillant sur leurs appareils. Maintenant, tout le monde peut interpréter ce qu'il veut, je le laisse comme ça.

Le fatal: Cette faille WhatsApp a pu être utilisée en conjonction avec la vulnérabilité Apple ZeroDay mentionnée ci-dessus. Cela a permis aux attaquants d'accéder à votre appareil via un message totalement inoffensif avec une simple image manipulée et d'installer du code malveillant. Comme les deux failles semblent avoir été activement exploitées cette semaine, les mises à jour ne sont pas les seules à être fortement recommandées.

Ce que vous devez absolument faire maintenant

Les cybermenaces sont réelles, mais vous pouvez vous protéger. Votre priorité absolue devrait être de garder vos appareils et applications à jour.

- Mettre à jour WhatsApp: Vérifiez si vous avez la dernière version de WhatsApp. Les versions vulnérables étaient WhatsApp pour iOS version 2.25.21.73 ou antérieure, WhatsApp Business pour iOS version 2.25.21.78 ou antérieure et WhatsApp pour Mac version 2.25.21.78 ou antérieure.

- Mise à jour du système d'exploitation: Installez immédiatement les dernières mises à jour pour votre iPhone, iPad et Mac. Il suffit d'y aller Paramètres > Général > Mise à jour logicielle et téléchargez la dernière version.

- Réinitialisation d'usine en cas de suspicion: Si vous pensez que votre appareil est infecté, une réinitialisation d'usine complète est le moyen le plus sûr de supprimer les logiciels espions.

En résumé: Ces incidents montrent une fois de plus à quel point il est important de rester vigilant et de prendre les mises à jour au sérieux. Même les appareils Apple ne sont plus épargnés, ce qui devrait être le 6ème ou le 7ème. C'était ZeroDay cette année. Ensemble, naviguons en toute sécurité dans la vie numérique!

Article 2

Environ 4 300 instances Citrix Netscaler vulnérables rien qu'en Allemagne

Une nouvelle fuite de sécurité connue sous le nom de Citrix Bleed 3, suscite actuellement une grande excitation dans le monde de l'informatique. Ce n'est que le mois dernier que Citrix Bleed 2 a été lancé. Voyons voir si oui ou non:

La vulnérabilité concerne Citrix NetScaler Systèmes utilisés par de nombreuses entreprises dans le monde entier pour gérer les réseaux et l'accès à distance.

Qu'est-ce que Citrix Bleed 3?

Citrix Bleed 3, également connu sous le nom d'identifiant CVE-2025-7775 | EUVD-2025-25838, est une vulnérabilité critique dans les produits Citrix NetScaler ADC (Application Delivery Controller) et NetScaler Gateway. L'écart est basé sur un Dépassement de mémoire (memory overflow) qui permet aux attaquants d'exécuter à distance du code malveillant non authentifié (Remote Code Execution, RCE). Dans le pire des cas, ils peuvent ainsi prendre le contrôle du système ou provoquer un déni de service complet (DoS).

Citrix a confirmé que que cette faiblesse déjà en tant que Zero-Day-L'écart a été activement exploité avant que des correctifs ne soient disponibles. Cela fait la menace particulièrement aiguë.

Portée mondiale des attaques

Selon les scans de Shadowserver Foundation Plus de 28 000 systèmes Citrix dans le monde sont vulnérables à cette faille, car ils n'ont pas encore été corrigés. Avec plus de 4 300 systèmes non corrigés, l'Allemagne est particulièrement touchée et occupe la deuxième place au niveau mondial, juste derrière les États-Unis.

Le NCSC (Nationaal Cyber Security Centrum) vient d'annoncer qu'une Exploitation de masse la vulnérabilité est imminente, car les configurations système concernées sont très répandues.

Ce que les administrateurs doivent faire maintenant

Citrix a immédiatement publié des mises à jour de sécurité. Les administrateurs des systèmes NetScaler ADC et NetScaler Gateway concernés doivent procéder de toute urgence comme suit:

- Patchs : Installez les correctifs fournis pour mettre à niveau les systèmes vers les versions sécurisées. Les versions concernées sont, entre autres: NetScaler ADC et NetScaler Gateway 14.1, 13.1, ainsi que les versions FIPS et NDcPP 13.1 et 12.1 qui n'ont pas atteint les niveaux de correctif recommandés.

- Vérifier la compromission des systèmes: Le NCSC a publié un script sur GitHub, qui a été conçu à l'origine pour une vulnérabilité précédente, mais peut également être utilisé pour vérifier les attaques réussies de Citrix Bleed 3.

La réponse rapide des administrateurs est essentielle pour protéger leurs systèmes et les données associées contre les cybercriminels.

Article 3

Google est sérieux: La blockchain propre au monde de la finance entre en phase de test

Les géants de la technologie prennent la technologie de la chaîne de blocs de plus en plus au sérieux, et Google Cloud joue désormais un rôle de plus en plus important.

Comme nous l'avons appris cette semaine, l'entreprise a Chaîne de blocs de couche 1 nommé Google Cloud Universal Ledger (GCUL) annoncé au début de l'année a maintenant été lancé dans une phase de test privé. Google se rapproche ainsi officiellement du terrain de jeu de l'infrastructure blockchain et vise directement le monde financier mondial.

Qu'est-ce que GCUL?

GCUL est une plate-forme blockchain puissante et neutre conçue spécifiquement pour répondre aux exigences strictes des institutions financières. Ce qui est spécial à ce sujet: Les contrats intelligents de la blockchain sont utilisés dans le langage de programmation populaire Python écrit. Pour des milliers de développeurs déjà familiarisés avec Python, cela réduit considérablement la barrière à l'entrée dans le développement de la blockchain.

La stratégie derrière la blockchain

Google positionne consciemment sa blockchain comme Des infrastructures neutres. C'est intelligent, car les sociétés financières sont traditionnellement très réticentes à s'appuyer sur la blockchain propriétaire d'un concurrent direct. Google veut créer avec GCUL une base commune et fiable sur laquelle chaque institution financière peut développer en toute sécurité ses propres applications. Ce rôle neutre est déjà connu par Google Cloud lui-même, qui s'est imposé comme un fournisseur de services d'infrastructure pour un large éventail d'entreprises.

La décision de Google fait partie d'une tendance plus large. De plus en plus d'acteurs majeurs tels que Tether, Stripe et Circle ont reconnu l'importance de contrôler leur propre couche de base de blockchain (couche 1).

Un jalon pour le Web3

La révélation de GCUL est le résultat d'années de recherche et de développement secret. Google a gardé le projet secret pendant longtemps, mais reconnaît maintenant publiquement son existence. Les observateurs de l'industrie attendent avec impatience la publication d'autres détails techniques afin de mieux évaluer l'architecture exacte et les capacités de la blockchain.

La stratégie derrière la blockchain: neutralité

Google positionne consciemment GCUL comme «Crédiblement neutre» Couche de base. Dans le monde de la finance, les concurrents construisent rarement des applications sur les systèmes propriétaires de leurs rivaux. Google s’appuie sur son rôle bien établi de fournisseur d’informatique en nuage neutre pour créer une infrastructure commune sur laquelle chaque établissement peut s’appuyer en toute sécurité, sans tomber dans l’écosystème d’un concurrent.

Cela se reflète également dans les premiers projets pilotes: Les CME Group Testé en collaboration avec Google Cloud tokenisation des actifs et des paiements en gros. D'autres acteurs du marché devraient s'y ajouter progressivement.

Critiques du monde de la cryptographie: «Permissioned n’est pas décentralisé»

Bien que Google parle d'une blockchain, GCUL a un «permissioned»-Caractère. Cela signifie que tout le monde ne peut pas participer au réseau; les acteurs doivent être agréés, ce qui est conforme à la conformité et aux exigences réglementaires strictes des établissements financiers.

Dans la communauté crypto, cela suscite le scepticisme. Le grief principal est le suivant: «Permissioned n’est pas décentralisé.» GCUL est donc plus susceptible d'être critiqué par les critiques que par Ledger de consortium car classées comme de «vraies» chaînes de blocs publiques, telles que Bitcoin ou Ethereum. Bien que ce modèle présente des avantages tels que des risques opérationnels réduits et des frais prévisibles, il exige de la confiance dans la gouvernance des opérateurs et la transparence que Google doit encore fournir.

Pour les institutions financières, GCUL pourrait tout de même être une solution judicieuse. L'accent est mis sur: Conformité, intégration facile via API et utilisation de Python rend la plateforme attrayante pour le secteur réglementé. Il ne s'agit pas tant d'écosystèmes cryptographiques ouverts que de modernisation processus financiers existants.

Le succès du projet dépendra du fait que Google offre la transparence nécessaire à la gouvernance et à l'interopérabilité et que le monde financier accepte l'offre. Mais une chose est claire: En mettant l'accent sur les institutions financières et en adoptant une approche neutre, GCUL pourrait défier les solutions de couche 1 existantes dans l'industrie de la cryptographie et favoriser l'adaptation de masse de la technologie blockchain dans la finance traditionnelle.

Article 4

L'IA sur YouTube: Un montage vidéo caché?

Hey les gars, avez-vous l'impression que quelque chose ne va pas avec vos vidéos préférées sur YouTube ces derniers temps?

Soudain, les visages semblent un peu bizarres, les coiffures semblent étranges ou les tons de peau sont en quelque sorte décalés? Vous n'êtes pas seuls! Il semble qu'une main invisible se mêle aux vidéos, mais cette main appartient à Intelligence artificielle (IA).

Qu'y a-t-il derrière tout ça?

Comme la BBC l'a récemment révélé, YouTube a secrètement utilisé des outils d'IA pour retoucher le contenu vidéo. Tout cela s'est passé sans que les auteurs ou les uploaders en soient informés. Ce n'est que lorsque de plus en plus d'utilisateurs se sont plaints d'étranges distorsions dans les commentaires et dans leurs propres vidéos que YouTube a finalement admis expérimenter la technologie.

Un porte-parole a déclaré que l'objectif était de réduire le flou et le bruit de l'image, tout comme les smartphones modernes le font automatiquement. Mais les résultats sont parfois loin d'être parfaits. Au lieu d’améliorer les vidéos, l’IA crée des aliénations bizarres qui transforment rapidement une vidéo authentique en une pièce «dégénérée» ou «générée par l’IA». Et ce qui est (à mon avis) le plus frustrant dans la situation: Les uploaders ne semblent pas non plus pouvoir contredire ces interventions. C'est un très grand cinéma.

Une contradiction en soi?

YouTube avait annoncé à l'automne 2023 que les créateurs devaient marquer leur propre contenu généré par l'IA s'il semblait réaliste. Cela concerne principalement les vidéos montrant des personnes qui disent ou font quelque chose qu'elles n'ont jamais fait en réalité. Mais le post-traitement secret de vidéos déjà publiées par YouTube lui-même est en contradiction flagrante avec cette réglementation.

C'est une question de transparence et de confiance. Lorsque YouTube demande à ses utilisateurs de s’engager ouvertement dans l’utilisation de l’IA, ils devraient eux-mêmes montrer l’exemple. Ou est-ce juste moi qui vois ça?

Il ne s'agit même pas nécessairement pour moi de permettre au maître de la maison de faire des choses que l'invité ne peut pas faire. Aussi Quod licet Iovi, non licet bovi Je vois donc la mesure de deux poids, deux mesures, même si elle est moralement discutable.

De même, beaucoup ont réagi avec agacement lorsque la traduction automatique de l'IA a été activée sans demande pour des vidéos sélectionnées, ce qui a très pitoyablement mal fonctionné au début. S'il vous plaît, laissez le contenu comme prévu par le créateur au lieu d'essayer de l'améliorer convulsivement.

Conclusion: Qu'est-ce que cela signifie pour nous?

Que ce soit une coiffure étrange ou une fausse nuance de peau puisse nuire aux affaires est discutable, mais la chose est claire: Il s'agit d'authenticité. Je me penche par la fenêtre et j'affirme que tous les uploaders attachent une grande importance à présenter leur contenu de la manière la plus authentique possible. Si YouTube apporte secrètement des modifications, cette confiance sera compromise.

Qu'en pensez-vous? Pensez-vous qu’il est acceptable que YouTube «améliore» les vidéos en arrière-plan, en particulier au risque qu’elles se détériorent de ce fait? Je pense que c'est un no-go.

Article 5

Défaillances SSD et contrôleurs Phison: Un addendum sur le thème brûlant

La semaine dernière Des rapports de pannes de SSD avec des contrôleurs Phison ont suscité l'inquiétude de nombreux utilisateurs de PC. Comme il n'y avait pas beaucoup d'informations durables a également été spéculé sauvagement en conséquence.

Le problème semblait survenir soudainement et sans avertissement, et les premières spéculations indiquaient une combinaison malheureuse des dernières mises à jour de Windows et de la charge d'écriture élevée sur des disques bien remplis. Mais l'affaire prend une tournure inattendue: Le fabricant Phison lui-même peut le problème Malgré d'intenses tests internes Ne pas reconstituer, comme l'entreprise communique à wccftech.com.

Mise à jour du week-end: Microsoft aussi recherche d'enquêtes Pas d'erreur comme cause pourrait être en cause. Joah, c'est stupide.

La recherche de l'aiguille dans la botte de foin

L'énigme de la raison pour laquelle certains utilisateurs rencontrent des problèmes et d'autres non laisse les experts de Phison face à un grand point d'interrogation. Vous avez essayé de reproduire le problème dans différentes conditions, avec différentes configurations matérielles et sous un stress élevé, mais sans succès. Les utilisateurs concernés ont principalement signalé des pannes survenues après l'installation des dernières mises à jour de Windows, souvent dans des conditions de charge d'écriture intense, alors que le SSD était déjà fortement rempli.

La chaleur comme catalyseur potentiel?

Les spéculations vont plus loin, et Phison lui-même a mis en jeu une théorie intéressante: le rôle du refroidissement. La suspicion est que les températures élevées qui prévalent en juillet et en août ont peut-être favorisé la cause des pannes. L'hypothèse est qu'un correctif Microsoft a modifié les mécanismes de stockage des contrôleurs, ce qui entraîne une augmentation de la température de fonctionnement. Si ce changement se produit en combinaison avec des températures ambiantes déjà élevées, le contrôleur pourrait «transpirer» et, dans le pire des cas, tomber en panne.

Sauvage supposition de ma part: Les correctifs Microsoft KB5063878 et KB5062660 pourraient-ils avoir changé quelque chose qui finit par faire basculer le throttling thermique du contrôleur? La TT ou limitation thermique est un mécanisme de protection automatique dans les ordinateurs et autres appareils qui réduit les performances d'un processeur ou d'autres composants lorsqu'ils atteignent une température de fonctionnement critique.

Ce scénario expliquerait pourquoi les pannes ne se sont produites que chez un groupe spécifique d'utilisateurs et pourquoi Phison n'a pas pu reproduire le problème dans ses laboratoires (qui fonctionnent probablement dans des conditions contrôlées et plus froides). Mise à jour: Microsoft s'est rendu ce week-end également sur son portail d'administration interpellés et également «rien trouvé„.

Qu'il s'agisse d'une chaîne de circonstances malheureuses ou d'un problème fondamental qui ne se manifeste que dans des conditions extrêmes, il reste à voir. Mais cela montre une fois de plus à quel point l'interaction entre les mises à jour logicielles, les composants matériels et les facteurs environnementaux peut être complexe.

Mise à jour pour la mise à jour, dimanche après-midi:

Même si tout le monde dit qu'il n'y a rien, il y a maintenant un Youtuber qui a pu reproduire le problème (bien que pas comme décrit à l'origine), mais apparemment avec les mêmes effets lors de sa dernière création vidéo.

Eh bien, tout recommencer au début. Nous ne nous sommes pas imaginés, même si tous les participants disent le contraire.

Solution intermédiaire stand dimanche:

Les mises à jour Windows KB5063878 et KB5062660 peuvent être désinstallées sans message d'erreur, même si vous désactivez la fonctionnalité Windows Sandbox au préalable. Il y a aussi des infos d'un autre youtubeur:

Vous pouvez réactiver la fonction sandbox aussi longtemps que je l'ai lu.

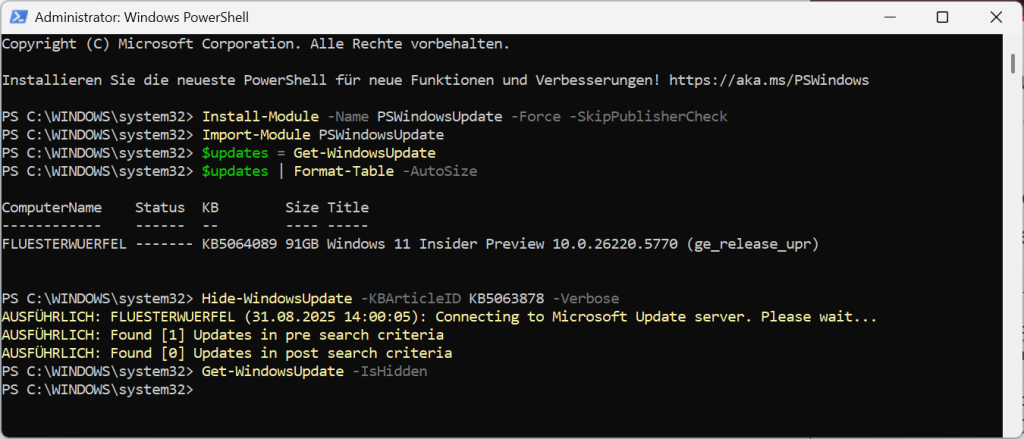

Ces deux mises à jour (si vous utilisez NvME avec Phison Controller et que vous êtes vous-même concerné) puis soit suspendre temporairement vos mises à jour Windows, ce qui n'est pas idéal, soit masquer les deux ours problématiques après la désinstallation de KB5063878 et KB5062660 via le Powershell (démarrer en tant qu'administrateur) du catalogue Windows Update pour votre système, au moins pour le moment. Comment ça se passe est joliment décrit ici:

# Installer le module PSWindowsUpdate (exécuter avec les droits d'administrateur) Modules d'installation -Nom PSWindowsUpdate -Force -SkipPublisherCheck # Importer le module Importer les modules PSWindowsUpdate # Rechercher les mises à jour disponibles (cela prend du temps) $updates = Get-WindowsUpdate # Afficher toutes les mises à jour disponibles (pour trouver l'ID de la mise à jour à bloquer) $updates | Format-Table -AutoSize # Supposons que la mise à jour à bloquer ait l'ID KB5063878 $updateID = "KB5063878" # Cacher la mise à jour spécifique Hide-WindowsUpdate -KBArticleID KB5063878 -Verbose # Vérifiez si la mise à jour a été cachée Get-WindowsUpdate -IsHiddenÇa devrait ressembler à ça: (Habs fix une fois cliqué sur un système de test avec moi)

S'il y a un correctif dans les prochaines semaines et que la mise à jour est retirée ou remplacée par une nouvelle, il vous suffit d'installer les nouvelles mises à jour normalement et restez calme. Si, pour quelque raison que ce soit, vous souhaitez réafficher la mise à jour masquée, procédez comme suit:

#D'abord, redémarrer Powershell en tant qu'administrateur # Réapparaît la mise à jour KB5063878, puis ajuster les autres en fonction du numéro Show-WindowsUpdate -KBArticleID KB5063878 -Verbose # Vérifier qu'il n'est plus caché: (revient ensuite dans la liste) Get-WindowsUpdate -IsHiddenArticle 6

PayPal en retard de paiement: La défaillance du système dans les systèmes de sécurité provoque le chaos

De nombreux utilisateurs en Allemagne connaissent actuellement d'énormes problèmes lors du paiement avec PayPal. La raison en est une grave défaillance d'un système de sécurité interne du groupe américain.

Conséquence : Certaines banques allemandes bloquent les prélèvements à grande échelle pour protéger leurs clients contre la fraude. Mais commençons par le début.

Que s'est-il passé?

Comment De nombreux médias rapporter, PayPal est un système de Détection de fraude Il s'agit en fait de filtrer les transactions suspectes. Parce que ce système n'a pas fonctionné en tout ou en partie le week-end dernier, les prélèvements ont été effectués sans le contrôle de sécurité habituel.

Du week-end au début de la semaine, les systèmes de sécurité de plusieurs banques allemandes ont commencé à fonctionner. Afin d'empêcher les fraudeurs de débiter illégalement des montants élevés, des banques telles que la Bayerische Landesbank et la DZ Bank, qui gère les paiements pour les banques coopératives, ont bloqué les prélèvements de PayPal.

Incidence massive sur les utilisateurs et les commerçants

Le chaos a de lourdes conséquences:

- Problèmes de paiement: De nombreux utilisateurs ne peuvent actuellement pas payer avec PayPal.

- Commandes annulées: Comme les commerçants ne reçoivent pas d'argent, de nombreuses commandes ont déjà été annulées.

- Des milliards de dégâts: On estime que les paiements d'une valeur supérieure à 10 milliards d'euros être touchés. La Bayerische Landesbank aurait gelé à elle seule près de 4 milliards d'euros.

PayPal a confirmé l’incident dans la section d’assistance de son site web et parle d’une « interruption temporaire de service » qui a retardé les transactions « pour un petit nombre de comptes ». On dit que le problème a été résolu, mais le blocage des banques persiste pour le moment. Le texte est beau discrètement sur la page d'aide allemande placé en noir sur gris comme une barre discrète avec ce libellé:

Le week-end dernier, il y a eu une interruption temporaire du service, ce qui a peut-être entraîné l'échec d'une transaction bancaire pour certains comptes. Ce problème a maintenant été corrigé.

Les gars, soyons honnêtes. Vous feriez mieux! La situation montre à quel point la confiance entre les services de paiement et les banques dépend du bon fonctionnement des systèmes de sécurité. Il reste à voir ce qui se passe maintenant et quand les paiements se dérouleront à nouveau sans heurts. Le Centre des Consommateurs a également remédié à l'incident et aux problèmes qui pourraient en résulter.

Stiftung Warentest va encore plus loin et formule la recommandation Modifier le mot de passe et configurer 2FA/MFA, étant donné que des données d’accès perdues ont également été signalées dans un passé récent.

Cependant, la question de savoir si ces données ont réellement été perdues avec Paypal ou si beaucoup de gens n'étaient pas trop paresseux pour utiliser différents mots de passe et comptes de messagerie pour différents services reste discutable. La technique sous-jacente s'appelle Credential Stuffing. Devrait en fait être une lecture obligatoire pour tous ceux qui veulent utiliser Internet. J'ai pour cela Un article pour vous aussi!

Mise à jour: Juste à temps pour le week-end, quelques politiciens peuvent une fois de plus se profiler, argumenter avec l’ignorance concentrée, et – Parce que c'est du bon ton – réclament sans réfléchir plusieurs solutions alternatives européennes indépendantes. Maintenant, les banques allemandes devraient investir au mieux dans un nouveau système sûr et autonome, qui après 5, non, mieux encore après 10 ans de développement a été planifié à mort par des dizaines d'organismes spécialisés et plus tard sur le marché en raison de l'absence de fonctions de base, personne ne veut toucher, même avec la pince de gril.

Comment? Avons-nous/avons-nous déjà eu? Je n'en ai presque jamais entendu parler, désolé. Je ne connais personne qui l'utilise. Bonjour Wero, Giropay/Paydirect et Kwitt ⁇

Hold my beer, i have an idea: La meilleure chose à faire est d'ouvrir un pot d'aide de l'UE, puis de jeter un demi-milliard d'euros, car on sait que cela aide beaucoup. Pour le pot, nous faisons appel à une poignée de sociétés de conseil pour l'épuisement et la mise en œuvre en tant que duo de direction SAP et Siemens. D'accord, et la mécanique en tant que SME doit être dans le bateau pour s'assurer que la cinquième roue sur la voiture est sur-engineered à partir de zéro avec l'ingénierie allemande d'au moins un facteur 10. Ça doit devenir quelque chose.

Entièrement confortable, avec une imprimante Siemens-Nixdorf Tan-Listen spécialement conçue à cet effet en gris/turquoise tendance! YAY!

Je vous laisse le XKCD 927 juste pour agir lentement:

Article 7

Attaque sur FreePBX: Votre système téléphonique VoIP est-il en danger?

Si vous utilisez FreePBX pour la téléphonie d'entreprise, vous devez faire preuve de prudence!

La plate-forme open source populaire, qui permet à des milliers d'entreprises d'exploiter leur propre installation VoIP, est actuellement confrontée à une vague de cyberattaques. L'équipe de sécurité de Sangoma, Les développeurs derrière FreePBX ont tiré la sonnette d'alarme.

Qu'est-ce que FreePBX?

Imaginez FreePBX comme une «société de téléphonie» gratuite pour une entreprise. Il est basé sur le puissant système téléphonique Asterisk, mais rend son installation complexe facile avec une interface Web simple et graphique. Cela permet de gérer facilement les appels internes entre les employés, de configurer des boîtes aux lettres, de contrôler les transferts d'appels et tout cela sans frais mensuels coûteux. Il est peu coûteux, flexible et se développe sans effort, même avec l'entreprise.

La menace actuelle

Le problème: systèmes dont Interface d'administration (ACP) est accessible sans protection sur Internet, sont à risque. Les attaquants exploitent une vulnérabilité pour y accéder. Selon Sangoma, un patch est en cours d'élaboration, mais d'ici là, les utilisateurs devront agir eux-mêmes.

La recommandation la plus urgente est la suivante: Fermez immédiatement votre installation de FreePBX!

Ce que vous devez faire maintenant

- Limiter l'accès: Utilisez-le Module de pare-feu FreePBX, pour limiter l'accès à l'interface d'administration uniquement aux adresses IP de confiance, idéalement aux vôtres. Désactive l’accès via la zone «Internet/External» pour l’administration web.

- Mises à jour des modules: Vérifie si le module «endpoint» est installé. Si c'est le cas, vous devez immédiatement le mettre à jour vers la dernière version. Pour les utilisateurs FreePBX des versions 16 et 17, il existe déjà un «EDGE»-fixe.

- Avez-vous des soupçons d'infection? Rechercher des signes suspects dans les journaux du système, tels que:

- L'interface d'administration ne se charge pas correctement ou est défectueuse.

- Le fichier

/var/www/html/.clean.shexiste (cela ne devrait normalement pas exister). - Rechercher des requêtes POST dans les journaux Apache

modulaire.php. - Dans les journaux Asterisk, recherchez les appels vers les ligne directe 9998.

- Vérifiez la base de données MariaDB/MySQL pour les nouveaux utilisateurs suspects dans le ampusers-Tableau.

Que faire en cas d'infestation?

Reste calme. Patch est en cours. D'ici là, l'équipe de sécurité recommande:

- Sauvegarde de vos données: Sauvegardez vos sauvegardes avant le 21 août sur un support externe.

- Nouvelle installation: Installe le système à partir de zéro, directement avec un module de pare-feu correctement configuré et le module endpoint mis à jour.

- Récupération: Restaurez votre système avec la sauvegarde sauvegardée.

- Modifier les mots de passe: Modifiez immédiatement tous Mots de passe – pour le système, les troncs SIP, les utilisateurs, les boîtes aux lettres, etc.

Mise à jour: Aujourd'hui, on sait que Seules les versions 16 et 17 sont concernées. Ceux qui en ont encore 15 devraient être épargnés cette fois-ci.

Particulièrement important: Examinez aussi les vôtres Facture de téléphone! Des tas d'appels non autorisés, en particulier des connexions internationales coûteuses, sont un signe fréquent d'une attaque réussie.

Si, pour une raison quelconque, vous n'avez pas de sauvegardes à jour, un nettoyage manuel est possible, mais risqué. Dans le forum FreePBX, cette procédure est également discutée. Mais gardez à l'esprit: Une nouvelle installation est le moyen le plus sûr de reprendre le contrôle total de vos systèmes.

Il est préférable d'agir maintenant et de protéger votre installation FreePBX!

Article 8

La baisse des prix de l'électricité devrait être bien en deçà des attentes.

Non seulement nous payons en Allemagne les prix de l'électricité les plus élevés en comparaison internationale, mais nous continuons d'avoir un problème structurel général lié aux redevances de réseau et aux taxes supplémentaires.

Les dernières nouvelles suggèrent que la réforme des prix de l'électricité prévue par le gouvernement fédéral, qui devrait entrer en vigueur à partir de 2026, pourrait être décevante pour de nombreux ménages en Allemagne. Bien que le gouvernement promette de baisser les prix, les allégements réellement attendus sont faibles.

Les plans du gouvernement en août 2025

Le gouvernement fédéral prévoit les mesures suivantes pour réduire les prix de l'électricité:

- Suppression du prélèvement sur le stockage de gaz: À partir du 1er janvier 2026, cette surtaxe, qui augmente le gaz et donc indirectement le prix de l’électricité, sera supprimée.

- Réduction permanente de la taxe sur l'électricité: La taxe sur l'électricité déjà réduite devrait rester au niveau minimum de l'UE à long terme afin d'alléger la charge pesant sur les consommateurs.

- Prise en charge des redevances de réseau: Avec une subvention de 6,5 milliards d'euros, la Confédération veut reprendre une partie des redevances de réseau. C'est le point central de la réforme.

Mais voici la déception: Au lieu de la réduction initialement promise d'au moins cinq centimes par kilowattheure, les ménages ne pourraient qu'obtenir un allégement de maximum 1,5 centimes par kWh sentir. Cela s'explique par le fait que la Confédération ne supporte qu'une partie des coûts et que les redevances de réseau restent élevées.

Pourquoi les prix de l'électricité sont-ils si élevés en Allemagne?

L'Allemagne a les prix de l'électricité les plus élevés en comparaison internationale. Il y a plusieurs raisons à cela:

- Impôts et taxes élevés: Environ la moitié du prix de l'électricité se compose d'impôts, de taxes et de prélèvements. Malgré la réforme prévue, ces charges restent très élevées en comparaison internationale.

- Redevances de réseau élevées: Les coûts d'extension et d'entretien du réseau électrique sont extrêmement élevés en Allemagne. La transformation des énergies fossiles énergies renouvelables comme l'énergie éolienne et solaire nécessite un développement massif du réseau pour transporter l'électricité du nord venteux vers le sud industriel. Ces coûts sont répercutés sur les consommateurs au moyen des redevances de réseau.

- Situation politique mondiale: Les tensions géopolitiques et l’agression russe contre l’Ukraine ont aggravé la crise énergétique. Bien que les prix de gros de l'électricité aient baissé depuis lors, les consommateurs ressentent les effets de la crise sous la forme de prix plus élevés à long terme. L'incertitude sur les marchés mondiaux de l'énergie reste un facteur de prix.

Comparaison internationale

Un coup d'œil sur d'autres pays montre à quel point le prix de l'électricité en Allemagne est influencé par ces facteurs. Alors que des pays comme le États-Unis ou Chine Bénéficiant de prix nettement inférieurs, car ils misent sur les combustibles fossiles et une structure fiscale différente, les voisins européens paient également des prix élevés, mais rarement autant qu'en Allemagne. Par exemple, les pays qui ont une forte part d'énergie nucléaire, tels que France, ou un réseau hydroélectrique bien développé, tel que: Norvège, les prix ont tendance à baisser pour les consommateurs finaux. La transition énergétique allemande, aussi importante soit-elle pour la protection du climat, est directement transmise aux consommateurs par les coûts élevés du développement du réseau et de l'intégration des énergies renouvelables, ce qui fait grimper les prix.

Perspectives d'avenir

Les experts voient les prix de l'électricité en Allemagne à un niveau élevé au-delà de 2026. La réforme envisagée n'est qu'un premier pas, mais pas une solution durable aux problèmes structurels. En l'absence d'une révision fondamentale des coûts des redevances de réseau et des redevances, l'électricité restera plus chère en Allemagne que dans de nombreux autres pays industrialisés.

Non, c'est ça? Oui, oui! Oooohhhhhhhhhhhhhhhhhh…

Article 9

Repenser la souveraineté numérique: Pourquoi la présidente de la BSI met-elle en garde contre le «rideau de fer numérique»?

La notion de «souveraineté numérique» est sur toutes les lèvres lorsqu’il s’agit de l’avenir de l’Europe dans le paysage technologique mondial. Il décrit le désir d'être indépendant des puissances extérieures.

Ce n'est que récemment que le BSI a été Open Source Business Alliance dans une lettre ouverte face à cela. Bien que le déclencheur ait été une déclaration faussement reproduite par la DPA, le cœur de la critique a la main et le pied. La présidente de la BSI, Claudia Plattner, a Dans une critique remarquable Nous avons mis en garde contre une mauvaise compréhension de ce terme. Elle soutient qu'une stratégie purement nationale, axée sur l'isolement, est non seulement irréaliste, mais aussi dangereuse. Votre appel au réveil appelle à un changement radical de perspective: Passer du «rideau de fer numérique» à une «capacité d’action numérique».

Dans la lettre ouverte, l'Open Source Business Alliance (OSBA) conteste le point de vue selon lequel l'Allemagne doit rester dépendante des technologies étrangères. Ils soulignent que: Souveraineté numérique accessible est. L’OSBA critique à cet égard la «dépendance écrasante» évoquée par Plattner et l’argument du Avantage d'investissement des entreprises américaines, qu'ils considèrent comme purs, Narratif de marketing désigné.

Selon l’OSBA, ce récit sert souvent d’excuse politique pour retarder les décisions nécessaires en matière d’approvisionnement et d’investissement dans des solutions européennes. La lettre dit clairement: De nombreuses dépendances pourraient être réduites à court terme si les politiques européennes Solutions open source dans leurs appels d'offres et les encouragerait de manière ciblée. La lettre est également soutenue par plus de 60 organisations, entreprises et particuliers de l'environnement open source.

Le problème du cloisonnement national

L'idée traditionnelle de souveraineté numérique repose souvent sur l'idée que nous devons développer et produire nous-mêmes tous les composants technologiques, des puces aux systèmes d'exploitation en passant par les logiciels. Ce n'est qu'ainsi que nous pourrons nous protéger de la surveillance et de l'ingérence étrangère. Mais Claudia Plattner considère cette vision comme un mirage naïf. Elle souligne que, dans un monde globalisé et interconnecté, il est tout simplement impossible de créer toutes les technologies nécessaires de manière isolée.

Une telle approche ne rendrait pas l'Allemagne et l'Europe plus indépendantes, mais plutôt plus faibles. Nous nous couperions volontairement du cycle mondial de l'innovation et nous nous retrouverions dans une niche numérique où nos propres systèmes seraient non seulement moins performants, mais paradoxalement moins sûrs. Le développement et la maintenance d'une infrastructure informatique entièrement propre absorberaient d'énormes ressources qui pourraient être utilisées beaucoup plus efficacement ailleurs, par exemple dans le renforcement de la cybersécurité.

Qu'est-ce que la vraie souveraineté numérique signifie vraiment

Pour la directrice de BSI, la souveraineté numérique n'est pas une question d'autosuffisance totale, mais d'autosuffisance. Capacité d'action. Il ne s'agit pas de tout posséder, mais de Avoir la liberté de prendre ses propres décisions. Cette capacité de contrôle autonome dépend de trois facteurs principaux:

- Compréhension: Nous devons être capables de comprendre les technologies que nous utilisons. Cela nécessite des investissements dans l'éducation et l'expertise pour identifier et évaluer les dépendances.

- Liberté de choix: Une véritable souveraineté signifie pouvoir choisir parmi une grande variété de fournisseurs et de solutions. Une situation de monopole, qu’elle émane de fournisseurs étrangers ou nationaux, est contraire à ce principe.

- Résilience: Nous devons mettre en place des systèmes qui restent opérationnels même en cas de perturbations, qu’il s’agisse de cyberattaques ou de conflits géopolitiques.

De ce point de vue, il est clair qu'il ne s'agit pas de savoir si un serveur se trouve en Allemagne ou aux États-Unis, mais si nous sommes en mesure de changer de fournisseur en cas de besoin et de garantir la sécurité de nos données. La souveraineté n'est donc pas un état, mais une capacité.

L'avenir est dans la collaboration, pas dans l'isolement

Un point central du plaidoyer de Plattner est que Réponse également sur la page BSI au format PDF C'est pourquoi il est nécessaire de mettre en place des partenariats internationaux. Au lieu de nous démarquer des autres pays, nous devrions rechercher et renforcer la coopération avec des partenaires de confiance tels que les États-Unis, le Royaume-Uni et d'autres pays européens. Ensemble, nous pouvons mieux faire face aux cybermenaces et promouvoir des normes ouvertes qui nous rendent moins dépendants des entreprises individuelles.

Une telle approche collaborative nous permet d'apprendre les uns des autres, d'échanger les meilleures pratiques et de former un front commun contre la cybercriminalité et les acteurs étatiques. Ce n'est qu'ainsi que nous pourrons renforcer notre sécurité numérique collective et Capacité d'action dans un monde globalisé.

La critique de Plattner est un signal d'alarme important qui porte le débat sur la souveraineté numérique à un niveau nouveau et plus pragmatique. Elle nous invite à adopter une stratégie réaliste et tournée vers l'avenir, fondée non pas sur le cloisonnement, mais sur la compétence, la liberté de choix et la coopération internationale. Dans le même temps, elle invite les acteurs de l'OSBA au dialogue afin de poursuivre l'objectif commun: L'Allemagne et l'Europe numérique

rendre sûr, souverain et prospère.

Mme Plattner, bonne réponse!

Et bien sûr, cette semaine encore, l'honorable auditeur en chef de la sécurité ISO 27001 SunTsu ne doit pas manquer:

L'adaptabilité est la clé de la survie! Le paysage informatique est en constante évolution. Soyez prêt à adapter rapidement vos stratégies et vos technologies pour rester pertinent et faire face aux nouvelles menaces. Ceux qui s'accrochent aux vieilles méthodes échoueront.