La semaine des nouvelles se termine, mes neuf de la semaine 18.8 - 24.8 (KW34-2025) pour vous dans la course rapide. Comme d’habitude, assaisonné avec un peu d’opinion, mes «wews de la semaine»:

Lacune de Libarchive | SD dans LibreOffice | Phison VS pour Windows | Thunderbird&Firefox | Douanes sur Gamescom | Apple Zero Day | BND Recrutement | Intel Trump Deal | Indépendance numérique allemande

Article premier

Commençons la semaine avec un paradoxe où moins c'est plus!

La baisse de l’emploi dans le secteur des technologies de l’information s’intensifie, mais la pénurie de main-d’œuvre qualifiée persiste, du moins selon les chiffres actuels. Enquête IW Cologne

Dans le secteur allemand des technologies de l’information, les postes vacants ont considérablement diminué entre 2023 et 2024. Dans l'ensemble, la demande de personnel informatique a chuté de 26,2%. Cette baisse concerne particulièrement les experts hautement qualifiés titulaires d'un master ou d'un diplôme. Le nombre de postes vacants a diminué de 33,7%.

Cela est dû, entre autres, à la faiblesse de l'activité économique et à la réticence des entreprises qui retardent des projets innovants à investir.

En revanche, le nombre de postes vacants pour la main-d’œuvre des technologies de l’information a récemment diminué dans 56 secteurs, soit une nette majorité. La plus forte baisse est enregistrée dans le secteur de la fourniture de services informatiques, qui représente la plus grande proportion de professionnels des technologies de l’information (40,9 %). En moyenne annuelle en 2024, cette

5 821 postes vacants en moins par rapport à l’année précédente, soit une baisse de 31,6 %. Les professionnels de l'informatique ont été particulièrement touchés. Cette baisse pourrait s’expliquer par le fait que les entreprises transfèrent de plus en plus de compétences informatiques précédemment fournies par des prestataires de services externes à leur propre entreprise ou à l’étranger. Également un

La «fabrication de véhicules automobiles et de pièces détachées pour véhicules automobiles» a montré une baisse significative des postes vacants pour les travailleurs qualifiés dans le domaine des technologies de l’information. Entre 2023 et 2024, le nombre de postes vacants a diminué de plus d’un tiers (moins 36,8 %) pour atteindre environ 2 000 postes vacants. Cela reflète la crise actuelle de l'industrie automobile.

Bien que le secteur informatique dans son ensemble se réduise, il existe des exceptions. Dans la Conseil juridique et fiscal Par exemple, le nombre de postes vacants pour les professionnels de l’informatique a augmenté de plus de 500 % en raison de l’utilisation accrue de nouvelles solutions numériques.

Malgré cette baisse, la pénurie de main-d'œuvre qualifiée continue de se faire sentir dans le secteur informatique. Sur le plan informatique, plus de 13 500 postes vacants n’ont pu être pourvus en moyenne annuelle en 2024. Le rapport de synthèse n° 73/2025 de l'IW cite cette évaluation comme référence. une autre publication propre avec vue jusqu'en 2028.

Les professionnels de l'informatique sont particulièrement sollicités: Sept postes sur dix n'ont pas pu être pourvus. L'occupation de postes informatiques reste donc un défi majeur pour les entreprises. D’un point de vue prospectif, la demande de main-d’œuvre informatique pourrait même augmenter à nouveau, étant donné que la numérisation croissante et l’utilisation de l’intelligence artificielle (IA) modifient les besoins des professionnels et jouent plutôt un rôle complémentaire.

Article 2

Stable Diffusion pour LibreOffice: Génération d'images AI pour tous

Une nouvelle extension développée par des bénévoles, intitulée «Stable Diffusion for LibreOffice», permet aux utilisateurs de la suite bureautique gratuite (à partir de la version 7.4) de créer des images générées par l’IA directement dans Writer et Impress.

Contrairement à de nombreuses solutions commerciales, ce service est gratuit et ne nécessite que l'installation de l'extension et la demande d'une clé API pseudonyme gratuite.

Comment ça marche: L'extension utilise l'infrastructure de Horde de l'IA, Un projet de crowdsourcing décentralisé. Les bénévoles fournissent leur puissance de calcul, principalement à partir de cartes graphiques (GPU) puissantes.

La vitesse de génération d'images dépend de l'utilisation du réseau. Le système fonctionne avec une monnaie interne appelée «kudos»: Quiconque fournit de la puissance de calcul ou évalue des images reçoit des Kudos et est préféré dans le traitement de ses commandes. Les utilisateurs sans Kudos peuvent avoir besoin d'attendre plus longtemps, mais peuvent toujours utiliser le service.

L'enregistrement d'une clé ne nécessite pas d'informations personnelles telles que des noms ou des adresses e-mail.

Informations et compléments importants:

- Autres intégrations prévues: Le développeur Igor Támara travaille à rendre l'extension également disponible pour la feuille de calcul Calc et le programme de dessin Draw.

- Autres plugins d'IA: L'extension Stable Diffusion n'est pas le seul outil d'IA pour LibreOffice. Il existe également des plugins tels que localwriter, qui fournit des fonctionnalités d’IA générative pour les textes exécutés sur l’ordinateur de l’utilisateur, ce qui renforce la sécurité des données.

- Note d'information sur la protection des données: Étant donné que les tâches de génération d'images sont transférées sur les ordinateurs de volontaires anonymes, le développeur déconseille de faire des demandes d'images sensibles ou privées.

- Philosophie libre et décentralisée: L'existence et le fonctionnement du plug-in de diffusion stable et du réseau AI Horde sont conformes à l'idée open source de LibreOffice, car ils fournissent des outils d'IA gratuits et librement accessibles qui ne sont pas contrôlés par une seule entreprise.

Article 3

Windows Update KB5063878 crée des problèmes SSD sur les disques avec diverses puces de contrôleur Phison

Une fois de plus, une mise à jour de Windows qui aurait déjà pu être corrigée en preview avec des messages d'erreur des utilisateurs a été effectuée par le contrôle de la qualité et suscite maintenant la frustration dans le monde entier.

Certains utilisateurs de Windows 11 font état de Problèmes avec les SSD, qui se produisent en conjonction avec la dernière mise à jour cumulative (KB5063878). Une attention particulière est accordée aux disques avec Contrôleurs de Phison.

La cause du problème

Les difficultés se posent surtout Pour les écritures intensives Par exemple, lors du transfert de fichiers volumineux ou de l'installation de jeux. Différentes informations sont disponibles sur le réseau, mais il semble qu'il y ait un consensus sur le fait que la problématique se pose à partir d'opérations d'écriture de 50 Go de données. Dans de telles situations, le cache d'écriture peut être surchargé, ce qui rend le SSD invisible pour le système d'exploitation ou même la structure de données apparaît comme corrompue (RAW).

Selon l'analyse précédente, l'erreur n'est pas principalement due aux SSD eux-mêmes, mais à une interaction d'un Mise à jour de Windows et le micrologiciel de certains contrôleurs. Une mauvaise gestion de la mémoire du système d'exploitation entraîne une surcharge des files d'attente d'E/S, après quoi le contrôleur SSD passe à un état défectueux et cesse de répondre.

Modèles concernés:

Jusqu'à présent, les données ne sont malheureusement pas tout à fait claires. On dirait qu'il circule aussi Fausses informations sur le net, Phison s'en prend déjà à eux. Principalement, cependant, les SSD avec le contrôleur Phison semblent PS5012-E12 d'être touchés. Étant donné que Phison vend ses contrôleurs à de nombreux grands fabricants (tels que Corsair, KIOXIA ou SanDisk), les problèmes ne se limitent pas à une seule marque. J'avais lu que sur divers contrôleurs Phison jusqu'à 40% du marché des SSD.

Mise à jour 24.8, 21h00

Sur Winfuture.fr Pour plus d'informations sur le contexte technique de la problématique: On pense que la dernière mise à jour de Windows modifie la pile de mémoire, ce qui entraîne maintenant des problèmes de mise en mémoire tampon. Ainsi, le système d'exploitation conserve trop de données dans le tampon pendant que le noyau manipule incorrectement l'ordre de flush. Lecteurs à 60% ou plus remplis sont affectés, car le cache SLC est plus petit et il y a donc moins de blocs libres disponibles.

La liste des SSD concernés a également été révisée: Corsair Force MP600 ou tous les SSD avec contrôleur Phison PS5012-E12, Kioxia Exceria Plus G4, Fikwot FN955, SSD avec contrôleur InnoGrit, Maxio SSD, Kioxia M.2 SSD, SanDisk Extreme Pro M.2 NVMe 3D

Comment éviter le problème

Étant donné que la cause réside dans l'interaction entre la mise à jour Windows et le firmware SSD, il n'existe actuellement pas de solution 100% sécurisée, mais quelques étapes importantes pour minimiser les risques:

- Évitez les écritures volumineuses: Si vous utilisez l'un des SSD potentiellement affectés, évitez les transferts de données volumineux (50 Go+) tels que l'installation de jeux volumineux ou l'édition de fichiers vidéo volumineux. Si possible, effectuez ces opérations par petites étapes.

- Créer des sauvegardes: La chose la plus importante est de faire des sauvegardes régulières de vos données. Ainsi, vous êtes au moins à l'abri de la perte de données en cas de défaillance de votre SSD.

- Vérifier les mises à jour du micrologiciel du fabricant: La responsabilité de la correction du micrologiciel incombe à chaque fabricant de SSD utilisant les conceptions de référence de Phison. Surveillez les sites Web d'assistance de votre fabricant de SSD et installez toutes les mises à jour du micrologiciel dès qu'elles sont disponibles.

- Désinstaller Windows Update (en tant que dernière option): Si le problème s'est déjà produit et qu'il n'y a pas d'autre solution, la désinstallation de la mise à jour Windows concernée peut être une mesure temporaire. Vous pouvez également masquer temporairement cette mise à jour jusqu'à ce qu'une version corrigée soit livrée.

- Votre SSD est-il déjà concerné? Certains utilisateurs ont également signalé une perte de données observée dans ce contexte après un crash. Dans ce cas, la problématique peut se manifester, par exemple, par le fait que les programmes soudainement installés ne peuvent plus être trouvés, même les liens vers des données ou des applications s’exécutent dans le «vide» comme s’ils n’avaient jamais été installés. Malheureusement, il existe déjà des rapports de défaillance complète d'un seul SSD.

Les deux Microsoft en tant que Phison aussi ont confirmé les rapports sur le problème et au moins Phison travaille déjà à une solution. Il convient de rester prudent jusqu'à ce qu'une correction officielle à grande échelle soit publiée. Dans le camp de Microsoft, on a malheureusement entendu peu de choses sur le sujet cette semaine.

Il semble particulièrement frustrant qu'il y ait déjà eu des rapports du Japon sur le problème le mois dernier, la mise à jour de prévisualisation du KB5063878 avec le numéro KB5062660 semble déjà causer le même problème. Au moins, les modifications problématiques ont déjà été déployées localement, mais le package de mise à jour a maintenant été déployé à l'échelle mondiale en août. Cela aurait donc pu être évité.

Mises à jour de la KW35 sur le problème:

Attention, juste mon avis: La chaleur comme catalyseur potentiel?

Les spéculations vont plus loin, et Phison lui-même a mis en jeu une théorie intéressante: le rôle du refroidissement. La suspicion est que les températures élevées qui prévalent en juillet et en août ont peut-être favorisé la cause des pannes. L'hypothèse est qu'un correctif Microsoft a modifié les mécanismes de stockage des contrôleurs, ce qui entraîne une augmentation de la température de fonctionnement. Si ce changement se produit en combinaison avec des températures ambiantes déjà élevées, le contrôleur pourrait «transpirer» et, dans le pire des cas, tomber en panne.

Sauvage supposition de ma part: Les correctifs Microsoft KB5063878 et KB5062660 pourraient-ils avoir changé quelque chose qui finit par faire basculer le throttling thermique du contrôleur? La TT ou limitation thermique est un mécanisme de protection automatique dans les ordinateurs et autres appareils qui réduit les performances d'un processeur ou d'autres composants lorsqu'ils atteignent une température de fonctionnement critique.

Ce scénario expliquerait pourquoi les pannes ne se sont produites que chez un groupe spécifique d'utilisateurs et pourquoi Phison n'a pas pu reproduire le problème dans ses laboratoires (qui fonctionnent probablement dans des conditions contrôlées et plus froides). Mise à jour: Microsoft s'est rendu ce week-end également sur son portail d'administration interpellés et également «rien trouvé„.

Qu'il s'agisse d'une chaîne de circonstances malheureuses ou d'un problème fondamental qui ne se manifeste que dans des conditions extrêmes, il reste à voir. Mais cela montre une fois de plus à quel point l'interaction entre les mises à jour logicielles, les composants matériels et les facteurs environnementaux peut être complexe.

Mise à jour pour la mise à jour, dimanche après-midi, 31.08:

Même si tout le monde dit qu'il n'y a rien, il y a maintenant un Youtuber qui a pu reproduire le problème (bien que pas comme décrit à l'origine), mais apparemment avec les mêmes effets lors de sa dernière création vidéo.

Eh bien, tout recommencer au début. Nous ne nous sommes pas imaginés, même si tous les participants disent le contraire.

Solution intermédiaire au dimanche 31.08:

Les mises à jour Windows KB5063878 et KB5062660 peuvent être désinstallées sans message d'erreur, même si vous désactivez la fonctionnalité Windows Sandbox au préalable. Il y a aussi des infos d'un autre youtubeur:

Vous pouvez réactiver la fonction sandbox aussi longtemps que je l'ai lu.

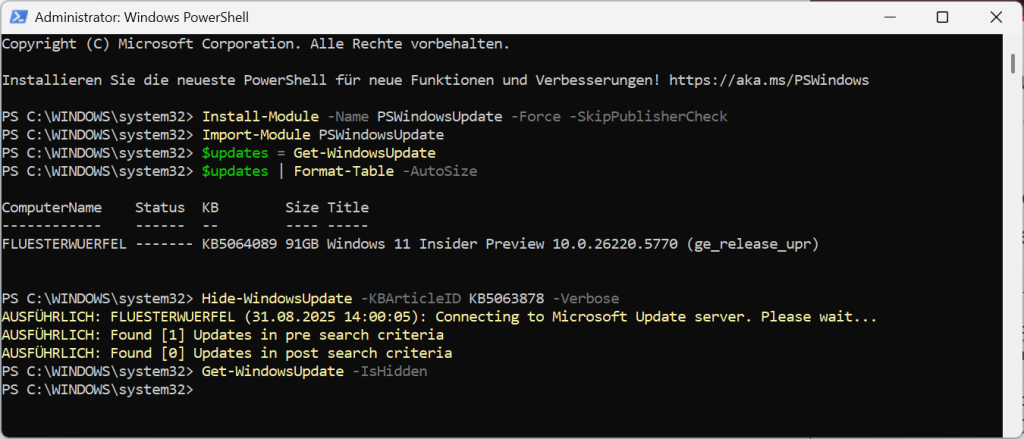

Ces deux mises à jour (si vous utilisez NvME avec Phison Controller et que vous êtes vous-même concerné) soit suspendre temporairement, soit masquer votre système à l'aide du Powershell (démarrer en tant qu'administrateur) du catalogue des mises à jour Windows. Comment ça se passe est joliment décrit ici:

# Installer le module PSWindowsUpdate (exécuter avec les droits d'administrateur) Modules d'installation -Nom PSWindowsUpdate -Force -SkipPublisherCheck # Importer le module Importer les modules PSWindowsUpdate # Rechercher les mises à jour disponibles (cela prend du temps) $updates = Get-WindowsUpdate # Afficher toutes les mises à jour disponibles (pour trouver l'ID de la mise à jour à bloquer) $updates | Format-Table -AutoSize # Supposons que la mise à jour à bloquer ait l'ID KB5063878 $updateID = "KB5063878" # Cacher la mise à jour spécifique Hide-WindowsUpdate -KBArticleID KB5063878 -Verbose # Vérifiez si la mise à jour a été cachée Get-WindowsUpdate -IsHiddenÇa devrait ressembler à ça: (Habs fix une fois cliqué sur un système de test avec moi)

Article 4

Installez les mises à jour de Firefox et Thunderbird le plus rapidement possible

La Fondation Mozilla a publié d'importantes mises à jour de sécurité pour ses applications populaires Firefox et Thunderbird le 19 août 2025.

Des failles de sécurité critiques dans Firefox et Thunderbird: Mises à jour immédiates requises. Ces mises à jour corrigent plusieurs vulnérabilités critiques qui pourraient permettre aux attaquants d'exécuter du code malveillant sur les systèmes affectés.

Que s'est-il passé?

Mozilla a identifié et corrigé plusieurs vulnérabilités majeures dans différentes versions de Firefox et Thunderbird. Les vulnérabilités concernent à la fois les versions de bureau et Firefox pour iOS. Il est particulièrement problématique que certaines de ces lacunes aient été classées comme «élevées».

Versions et mises à jour concernées

Les utilisateurs doivent immédiatement mettre à jour vers les versions sécurisées suivantes:

Firefox:

- Firefox 142

- Firefox ESR 115.27

- Firefox ESR 128.14

- Firefox ESR 140.2

- Firefox pour iOS 142

Thunderbird:

- Thunderbird 128.14

- Thunderbird 140.2

- Thunderbird 142

Les points faibles critiques en détail

CVE-2025-9179: Sandbox Escape (niveau de menace: Élevé)

Un écart particulièrement dangereux permet aux attaquants de s'échapper du bac à sable en raison d'erreurs de mémoire dans le composant GMP audio/vidéo. Cette vulnérabilité affecte à la fois Firefox et Thunderbird et pourrait permettre aux cybercriminels d'obtenir un accès avancé au système.

CVE-2025-9185: Erreur de mémoire (niveau de menace: Élevé)

D'autres erreurs de mémoire peuvent entraîner l'entrée de code malveillant sur les systèmes, ce qui entraîne généralement une compromission complète de l'ordinateur affecté. Cette vulnérabilité a été découverte par la propre équipe de fuzzing de Mozilla.

CVE-2025-55032: Attaques XSS sur iOS (niveau de menace: Élevé)

Surtout pour les utilisateurs d'iOS, il existe un risque d'attaques de script intersites qui pourraient mettre en danger des données sensibles.

Autres vulnérabilités

En outre, des failles telles que CVE-2025-9180 (Same Origin Policy Bypass) et CVE-2025-9181 (mémoire non initialisée) ont été comblées, ce qui constituait également un risque pour la sécurité.

Pourquoi est-ce si dangereux?

Les vulnérabilités identifiées sont particulièrement menaçantes car elles:

- Compromis complet du système peuvent permettre

- Mécanismes de sécurité Sandbox contourner

- Appareils de bureau et mobiles concernent

- Aucun signe visible Laisser une attaque réussie

Ce que les utilisateurs devraient faire maintenant

Mesures immédiates:

- Vérifier les mises à jour: Ouvrez Firefox ou Thunderbird et vérifiez si vous utilisez la dernière version dans le menu «Aide» → «À propos de Firefox/Thunderbird»

- Activer les mises à jour automatiques: Assurez-vous que les mises à jour automatiques sont activées

- Effectuer un redémarrage: Redémarrez les applications après la mise à jour

- Analyse des systèmes: Effectuez une analyse antivirus complète

Utilisateurs de Thunderbird: Sécurité supplémentaire

Pour les utilisateurs de Thunderbird, il y a un message rassurant: «Ces vulnérabilités ne peuvent généralement pas être exploitées par l’intermédiaire d’e-mails dans Thunderbird, car les scripts sont désactivés lors de la lecture des e-mails», mais elles présentent des risques dans des contextes similaires à ceux des navigateurs.

Situation actuelle des menaces

Jusqu'à présent, aucune attaque active contre ces vulnérabilités n'a été signalée. Mozilla n'a pas non plus publié d'indicateurs qui aideraient à identifier les systèmes déjà compromis. Cela rend les mises à jour préventives d'autant plus importantes.

Contexte supplémentaire: Campagne de phishing

Les mises à jour de sécurité actuelles s'inscrivent dans le contexte d'une campagne de phishing mise en garde par Mozilla au début du mois d'août. Des attaquants inconnus ont tenté de voler les identifiants des développeurs de modules complémentaires via de faux e-mails. L'ampleur et le succès de cette campagne ne sont pas encore connus.

Conclusion

Les dernières mises à jour de sécurité pour Firefox et Thunderbird sont critiques et doivent être installées immédiatement par tous les utilisateurs. Les vulnérabilités identifiées pourraient entraîner de graves violations de la sécurité si elles sont exploitées avec succès.

Les utilisateurs doivent non seulement installer les mises à jour, mais aussi repenser leurs pratiques de sécurité globales: Des mises à jour régulières, idéalement automatiques, ainsi qu'un comportement de navigation prudent et l'utilisation de logiciels de sécurité supplémentaires restent des éléments clés de la sécurité numérique.

Article 5

La répression douanière à la GamesCom révèle le travail au noir

Le plus grand salon du jeu vidéo au monde a été le théâtre d'un raid douanier à grande échelle le jour de l'ouverture. Avec près de 60 agents du contrôle financier travaillant au noir, la douane s'est déplacée et a sécurisé tous les accès au salon

Après une Communiqué de presse des douanes Le jour de l’inauguration, il faisait déjà «chaud» au parc des expositions de la GamesCom. Les enquêteurs ont examiné près de 150 employés de plus de 40 entreprises de sécurité le jour de l'ouverture. Les résultats ont été alarmants: Environ un tiers des personnes contrôlées ont trouvé des indices de travail au noir.

Les violations en détail: Dans près d'une cinquantaine de cas, il est apparu que les personnes concernées n'avaient pas été dûment déclarées à la sécurité sociale par leur employeur. En outre, il existe des indices préliminaires de douze cas d’abus de prestations sociales.

Particulièrement piquant: De nombreuses forces de l'ordre ont déclaré travailler le premier jour, y compris des chefs de secteur responsables de nombreux employés. Les contrôles ont eu lieu non seulement aux entrées, mais aussi dans les halls et les espaces ouverts, où des agents de sécurité ont également été déployés.

L’affaire montre que des violations systématiques du droit du travail peuvent également se produire lors d’événements de grande envergure – et que les douanes s’y opposent de manière cohérente.

Article 6

Vulnérabilité critique zero-day dans les appareils Apple: CVE-2025-43300 déjà exploité activement

Apple a de nouveau publié une mise à jour de sécurité critique pour fermer une vulnérabilité zero-day déjà exploitée dans des attaques ciblées.

Cataloguée CVE-2025-43300, cette vulnérabilité affecte iOS, iPadOS et macOS et représente une menace majeure pour des millions d'utilisateurs Apple à travers le monde.

Qu'est-ce que CVE-2025-43300?

CVE-2025-43300 est une vulnérabilité d’écriture hors limites dans le cadre ImageIO d’Apple, avec un score CVSS de 8.8, qu’elle qualifie de «très critique». Le framework ImageIO est un composant central utilisé par les applications pour traiter et afficher les formats d'image.

Les détails techniques:

- Type de vulnérabilité: Out-of-Bounds Write

- Composante concernée: Cadre ImageIO

- Score CVSS: 8.8 (haut)

- Exploitation: Déjà actif dans les attaques ciblées

Comment fonctionne l'attaque?

La vulnérabilité peut être déclenchée par le traitement d'un fichier image malveillant. Si un périphérique affecté traite un fichier image altéré, cela peut entraîner une corruption de mémoire exploitable.

vecteurs d'attaque:

- Fichiers d'image malveillants via des pièces jointes d'e-mail

- Sites Web compromis avec des images manipulées

- Applications de messagerie et médias sociaux

- Toute application qui traite automatiquement les images

Le plus dangereux: L’exploitation peut avoir lieu sans que l’utilisateur clique activement sur le fichier image – le chargement ou le traitement automatique suffit.

Systèmes et mises à jour concernés

Apple a confirmé que la vulnérabilité avait déjà été exploitée dans des «attaques extrêmement sophistiquées» contre des cibles spécifiques. Sont concernés:

iOS et iPadOS:

- iOS 18.6.2 et iPadOS 18.6.2 (versions les plus récentes)

- iPadOS 17.7.10 (anciennes versions prises en charge)

macOS:

- macOS Sequoia 15.6.1

- macOS Sonoma 14.7.8

- macOS Ventura 13.7.8

Apple a corrigé la vulnérabilité en améliorant les mécanismes de vérification des bounds qui empêchent les programmes d'écrire en dehors de leurs zones de stockage allouées.

L'importance des vulnérabilités zero-day

CVE-2025-43300 est déjà la septième vulnérabilité zero-day activement exploitée qu'Apple a corrigée cette année. Cette accumulation révèle plusieurs tendances inquiétantes:

Augmentation de la menace:

- Les cybercriminels investissent davantage dans le développement d'exploits zero-day

- Les appareils Apple sont de plus en plus ciblés

- La complexité et la sophistication des attaques ne cessent d'augmenter

Attaques Out-of-Bounds-Write: Ce type de vulnérabilité est particulièrement dangereux car il permet aux attaquants d'écrire du code dans des zones de stockage où le système l'exécute avec des autorisations élevées. Cela permet aux attaquants de:

- Contourner les contrôles du système

- Installer un logiciel malveillant avec des droits d'administrateur

- Accéder à des données sensibles

- compromettre l'ensemble de l'appareil

Mesures de protection immédiates

1. Mise à jour immédiate: Tous les utilisateurs d'Apple doivent installer immédiatement les dernières mises à jour de sécurité. Les mises à jour sont disponibles via les paramètres système.

2. Activer les mises à jour automatiques: Assurez-vous que les mises à jour de sécurité automatiques sont activées pour recevoir automatiquement les futurs correctifs.

3. Attention aux images inconnues:

- N'ouvre pas les images provenant de sources douteuses ou non fiables

- Soyez prudent avec les pièces jointes aux e-mails

- Vérifie les liens suspects avant de cliquer

4. Sécurité du réseau:

- Utilise des réseaux WiFi fiables

- Active les pare-feu et autres fonctionnalités de sécurité

- Surveille les activités inhabituelles de l'appareil

Vue et conclusion

CVE-2025-43300 souligne la menace continue des vulnérabilités zero-day et la nécessité d'une stratégie de sécurité informatique proactive. Le fait que la septième vulnérabilité zero-day dans les systèmes Apple ait été activement exploitée cette année témoigne de l'aggravation de la menace.

L'époque où les utilisateurs d'Apple se détendaient et souriaient à propos des failles de sécurité Windows ou Android semble révolue.

Principaux enseignements tirés:

- Les attaques zero-day sont de plus en plus fréquentes et sophistiquées

- Les mises à jour de sécurité automatiques sont essentielles

- Une stratégie de sécurité à plusieurs niveaux est essentielle

- La sensibilisation des utilisateurs joue un rôle crucial

La réponse rapide d'Apple mérite d'être saluée, mais l'accumulation de ces vulnérabilités devrait inciter tous les utilisateurs d'Apple à repenser et à renforcer leurs pratiques de sécurité.

Recommandation d'action:

Installe immédiatement les mises à jour de sécurité et vérifie les mesures générales de sécurité informatique. Dans le paysage actuel des menaces, la prévention est essentielle pour protéger vos actifs numériques et toutes vos données personnelles.

Article 7

Joueurs recherchés: Le BND découvre la Gamescom comme un hotspot de recrutement

Les services de renseignement fédéraux (BND) ont mis en place une nouvelle stratégie pour trouver de jeunes talents qui les mènera directement au cœur de la communauté du jeu, à la Gamescom.

Ce qui, à première vue, semble être une étape inattendue, est tout à fait logique si l'on y regarde de plus près. Ceux qui pensent au BND ont probablement en tête des images d'agents secrets et de films d'espionnage. Mais la réalité est beaucoup plus marquée par les technologies de pointe, la communication numérique et la cybersécurité. C'est là que les joueurs entrent en jeu.

Pourquoi les gamers?

Les compétences que de nombreux joueurs acquièrent au fil du temps sont très pertinentes pour le BND. Il suffit de penser à:

- Compréhension et prise de décision rapides: Dans les jeux bourrés d'action, les fractions de seconde doivent décider de la victoire ou de la défaite. Cette capacité vaut de l'or dans l'environnement opérationnel du BND.

- Compétences en résolution de problèmes: Résoudre des énigmes complexes, trouver des vulnérabilités dans les systèmes ou développer de nouvelles stratégies sont des défis quotidiens pour les joueurs.

- Endurance et concentration: Se concentrer sur une tâche pendant des heures sans perdre la concentration fait partie de la vie quotidienne de nombreux joueurs.

- Capacité d'équipe: Dans les jeux multijoueurs, une collaboration efficace est la clé du succès.

Le BND cherche Des esprits créatifs, qui ne pensent pas selon des schémas traditionnels. Des personnes capables de reconnaître des schémas, de déchiffrer des informations cachées et de rester cool sous pression. C'est aussi pour cela qu'une Développer son propre jeu, qui peut actuellement être joué à la Gamescom sur le stand BND.

Du contrôleur au clavier du BND

La stratégie utilisée par la Gamescom comme plate-forme de recrutement est intelligente. Au lieu d'être présent uniquement dans les salons de l'emploi classiques, le BND va là où il rencontre un groupe cible avec les talents recherchés. Il montre qu'il se modernise et reconnaît le potentiel d'une communauté souvent sous-estimée. Contrairement au BND, par exemple, le La Bundeswehr reconnaît depuis longtemps le salon comme une opportunité Il ne se contente pas de promouvoir de nouveaux professionnels, il utilise également le salon de manière ciblée pour présenter sa propre image en tant que «capable de faire face aux menaces, en particulier dans le cyberespace». Dans la Bundeswehr également, les compétences des joueurs sont maintenant demandées dans de nombreux domaines, tels que la manipulation du joystick et du contrôleur, la réactivité et le multitâche.

Cette étape souligne l'importance de la sécurité informatique pour les institutions gouvernementales. Avec la pénurie croissante de compétences dans ce secteur, de nouvelles voies doivent être empruntées. Le BND a reconnu que la prochaine génération d'experts en cybersécurité, d'analystes et de techniciens grandit non seulement dans les amphithéâtres, mais aussi dans les mondes numériques des jeux informatiques.

Il reste passionnant de voir quels talents le BND découvrira à la Gamescom de cette année et si cette approche non conventionnelle porte ses fruits. Une chose est sûre: Bien plus qu’un simple salon du jeu, la Gamescom est désormais un lieu pour les agents secrets de nouvelle génération.

Article 8

Intel est désormais partiellement nationalisé: Un accord avec Trump

Intel devient en partie une entreprise publique. Les États-Unis en ont 9,9 % les actions sont garanties – en contrepartie, le PDG Lip-Bu Tan peut conserver son poste.

Mais qu'y a-t-il vraiment derrière cet accord mis en place par le président américain Donald Trump?

Un accord au bord de l'abîme

Le pacte équivaut à un prix dérisoire pour les États-Unis. Au lieu d'un nouveau capital, Trump n'accorde que des subventions à Intel. «CHIPS et Science Act« Mais ils ont été bloqués par son gouvernement. À cela s'ajoutent les subventions déjà versées.

Trump lui-même a annoncé l'accord: Tan, qui avait déjà été poussé à démissionner par Trump, lui a procuré les 10 milliards de dollars pour les États-Unis en échange de son travail. Or, si l’on y regarde de plus près, tel n’est pas le cas.

Le «CHIPS and Science Act» (loi sur le CHIPS et la science) Il a été adopté sous la présidence de Joe Biden pour renforcer la production américaine de semi-conducteurs et réduire la dépendance à l'égard des fabricants asiatiques. Bien que Trump ne soit pas un fan de cette loi, il l'utilise maintenant à son avantage.

Ce qu'obtiennent les États-Unis (et ce qu'ils n'obtiennent pas)

- Les faits: Les États-Unis reçoivent le paquet d'actions à un prix discount significatif de 20,47 $ par action, ce qui représente 17 % inférieur au cours de clôture de la semaine précédente. Habituellement, les gros paquets d'actions sont vendus avec des majorations de prix.

- L'échange: En échange des parts, les autres 8,9 milliards de dollars subventions accordées à Intel par le «CHIPS Act» Avoir droit.

- Options pour l'avenir: Intel devrait-il dépasser les 49 ans au cours des cinq prochaines années? % Intel Foundry (Intel Foundry), les États-Unis ont le droit de vendre 5 % l'entreprise à un prix encore plus avantageux de 20 dollars par action.

Intérêt de la sécurité nationale?

L'accord soulève des questions concernant la sécurité nationale. Le gouvernement américain a renoncé à d'importantes clauses de «CHIPS Act», qui servent en fait à prévenir les abus et à garantir la sécurité nationale.

Ces garanties comprennent:

- Participations aux bénéfices: Les bénéficiaires de subventions devraient rembourser une partie de leurs bénéfices excédentaires à l’État.

- Infrastructure pour le personnel: Les entreprises devraient offrir des places de jardin d'enfants abordables.

- Utilisation des fonds: Les subventions ne peuvent pas être utilisées pour des distributions aux actionnaires.

- Protection contre la concurrence: Pendant dix ans, les bénéficiaires de subventions ne sont pas autorisés à construire de nouvelles usines dans des pays considérés comme une menace (en particulier la Chine) ou à augmenter sensiblement la capacité de leurs usines.

Ces règles ne s'appliqueront plus à Intel. Dans le même temps, les inquiétudes de Trump à l'égard du PDG Tan, en particulier ses liens présumés avec les sociétés de puces chinoises et le Parti communiste de la République populaire de Chine, semblent maintenant soudainement complètement oubliées.

Ainsi, le gouvernement américain perd non seulement la possibilité d'exercer une influence, mais donne également la possibilité d'exercer une influence. «CHIPS Act» établi des règles de sécurité pour conclure l'accord.

Article 9

Surprised Pikachu – Le gouvernement fédéral dépend des technologies américaines et n’est pas numériquement souverain comme annoncé

Une découverte choquante ébranle la République: L'Allemagne est technologiquement dépendante. Qui l'aurait cru?

Le gouvernement fédéral a une Découverte révolutionnaire Les experts n'ont pas été surpris depuis des années: L’Allemagne est formulée avec prudence: «dans certains domaines technologiques, elle dépend de fournisseurs étrangers individuels». Infrastructures en nuage, systèmes d’exploitation, technologies de mise en réseau – tout ce qui est nouveau, pourrait-on dire.

Non, c'est ça? Oui, oui! Ohhhhhhhhhhhhhhh Le grand réveil

Le ministère du numérique, chef de file, reconnaît à petite échelle ce que les professionnels de l'informatique auraient pu prévoir dès 2010: Des entreprises américaines comme Amazon, Google et Microsoft dominent le marché allemand. Le shocking! Qui pouvait deviner que des décennies d'inaction dans la politique numérique conduiraient à des dépendances?

L'ironie du quotidien

Particulièrement piquant: Alors que le gouvernement philosophe publiquement sur la «souveraineté numérique», ses propres ministères utilisent diligemment AWS et les services Microsoft. Même la police fédérale confie ses données sensibles à des clouds américains. C'est comme se plaindre de l'excès de poids tout en dévorant le troisième kebab de la journée.

L'Office des marchés publics a même récemment conclu quatre nouveaux accords-cadres avec les hyperscalers. Devise: «Souveraineté numérique? Oui, mais seulement après le prochain accord Microsoft!» Way to go, yay!

Le Cloud Act salue

Le fait que les entreprises américaines soient tenues par le Cloud Act de transmettre les données de leurs clients aux agences de sécurité américaines, sans qu'une décision judiciaire ne soit nécessaire, semble être connu du gouvernement, mais ne semble pas vraiment déranger. L'essentiel est que les feuilles de calcul Excel fonctionnent de manière fluide dans le cloud Azure.

«Savoir si les données allemandes ont déjà disparu? Nous n’en avons pas», a déclaré le gouvernement dans une réponse honnête. Parfois, l'ignorance est vraiment une bénédiction.

La grande opération de sauvetage

Mais ne vous inquiétez pas! Le gouvernement fédéral a un plan: OpenDesk en tant qu'alternative à Microsoft 365 et OpenCode en tant que portail pour les logiciels open source. C’est comme essayer d’arrêter le naufrage du Titanic avec un seul gilet de sauvetage, mais bon, au moins essayer.

Le chancelier Friedrich Merz et le ministre du numérique Karsten Wildberger soulignent à plusieurs reprises l’importance de la «souveraineté numérique». C'est presque touchant de voir à quel point ils prennent cela au sérieux alors qu'ils gèrent probablement leurs rendez-vous dans Outlook.

PIIEC – L’espoir meurt en dernier

Des «projets d’intérêt européen commun» pour l’informatique en périphérie et les infrastructures en nuage sont annoncés à grands pas. IPCEI-ECI, IPCEI-Cloud – Abréviations pour donner de l’espoir. On verra si cela devient plus que des présentations PowerPoint.

Pendant ce temps, l’Open Source Business Alliance et d’autres parties prenantes demandent instamment que des solutions de remplacement soient développées. D'ailleurs, ils le font depuis des années. Mais mieux vaut maintenant (exiger) à nouveau à haute pression que jamais, n'est-ce pas?

Conclusion: Mieux vaut tard que jamais?

La décision du gouvernement fédéral est similaire au célèbre meme «Surprised Pikachu»: Vous ne faites rien pour la souveraineté numérique pendant des années et vous êtes étonné d'être dépendant. Après tout, on peut dire: La perspicacité est le premier pas vers l'amélioration.

La question de savoir si les mesures annoncées donneront lieu à de véritables alternatives ou simplement à d'autres déclarations d'intention se posera. D'ici là, nous avons l'image d'un gouvernement qui prêche l'indépendance numérique alors qu'il est lui-même dans le cloud américain.

En ce sens: Surprise! ⁇

Nous concluons cette semaine encore avec une citation du sage responsable de la sécurité ISO-27001 Sun-Tsu: «Choisissez judicieusement vos combats» Toutes les alertes ou tous les problèmes ne nécessitent pas une réponse immédiate et coûteuse. Priorisez les menaces et concentrez-vous sur celles qui pourraient causer le plus de dégâts.