Aujourd’hui, dans le «style classique»: Tout au long de la semaine, nous avons travaillé sur des blogs techniques et des actualités informatiques pour compiler neuf articles de la semaine 11.8-17.8 (KW33-2025). Alors continuez à lire, le message 8 va vous choquer! Voici les «wews de la semaine»:

Lacune de Libarchive | WinRAR Exploit | Classement de Digi | Candidature à l’IA | DefCon Phishing | Sauvegardes de géorepérage | PrivateCloudOutlook | CyberResilienceAct | DigitalDetox

Article premier

Vous utilisez libarchive? Alors tu devrais agir maintenant!

Je voudrais parler aujourd'hui d'une faille de sécurité qui a suscité beaucoup d'enthousiasme ces dernières semaines. Il s'agit de: libarchive, une bibliothèque de compression open source que beaucoup d'entre nous utilisent quotidiennement sans que nous en soyons conscients.

Une vulnérabilité initialement considérée comme inoffensive s'est révélée comme une menace critique – et ce n’est que ces derniers jours que cela s’est vraiment fait connaître.

Un malentendu initial

Il y a quelques mois, l'écart a été signalé par un chercheur en sécurité nommé Tobias Stöckmann. Les développeurs de libarchive ont réagi rapidement et ont publié une nouvelle version, 3.8.0, pour résoudre le problème. Au départ, Red Hat a classé la vulnérabilité avec un score CVSS de 3,9 et un risque «faible». Une valeur qui n'aurait peut-être pas immédiatement mis la plupart d'entre nous en alerte.

Puis vint le revirement. Le NIST (National Institute of Standards and Technology) des États-Unis a examiné la question de plus près et a procédé à une réévaluation. Avec un vecteur d'attaque mis à jour, ils sont arrivés à un résultat alarmant: La valeur CVSS est de 9.8, Ce qu'est l'écart en tant que critique gradués.

Quel est exactement le problème?

La vulnérabilité qui se trouve sous l'identifiant CVE-2025-5914 | EUVD-2025-17572 En cours d'exécution, est dans la fonction archive_read_format_rar_seek_data(). Si vous .rarArchives, il peut être transformé en un Dépassement d'entier à venir. Ce qui se passe ensuite, c’est ce qu’on appelle un «double libre»: Les ressources qui ont déjà été débloquées seront débloquées une seconde fois.

Cela peut avoir des conséquences fatales. Les attaquants pourraient exploiter cette erreur pour manipuler la mémoire, exécuter du code malveillant ou provoquer un déni de service (DoS) qui paralyserait votre système.

Qui est concerné?

Vous pensez peut-être que «libarchive, ça ne concerne que les systèmes Linux, n’est-ce pas?». Pensée fausse. Certes, mettre De nombreuses distributions Linux et Unix La bibliothèque, mais aussi Microsoft Windows est affectée.

Depuis Microsoft Build 2023, Microsoft utilise le projet open source libarchive pour fournir une prise en charge native de divers formats d'archives tels que .tar, .rar et .7z à garantir. Il est donc très probable que votre système Windows soit également vulnérable. Jusqu'à présent, il n'est pas clair si Microsoft a déjà livré la bibliothèque corrigée.

Qu'est-ce que tu devrais faire maintenant?

L'urgence de la situation est due à la Avertissement de la CERT-Bund (Agence allemande de sécurité informatique) ainsi que le DFN a souligné la réévaluation de l'écart par le NIST.gov.

Donc, si vous utilisez un système qui utilise libarchive, vous devriez vérifier de toute urgence s'il y a une mise à jour. Que vous utilisiez Linux, macOS ou Windows, consultez votre Gestionnaire de systèmes ou votre Gestionnaire de paquets et installez les dernières mises à jour. Il est préférable de jouer en toute sécurité et d'agir de manière proactive avant qu'il ne soit trop tard.

Article 2

La prudence est également de mise sur WinRAR cette semaine!

Vous utilisez WinRAR? Alors tu devrais faire attention maintenant. Une faille de sécurité critique a été découverte, non seulement dangereuse, mais déjà activement exploitée par des criminels. La mise à jour doit être installée immédiatement!

Que s'est-il passé?

Les chercheurs en sécurité d'Eset ont découvert une vulnérabilité (CVE-2025-8088 | EUVD-2025-23983) qui permet aux attaquants d'exécuter du code malveillant sur votre ordinateur. Comment ça marche?

Il s’agit d’une vulnérabilité dite «Path Traversal». Cela signifie qu'un attaquant peut créer un fichier d'archive manipulé. Si vous les décompressez avec une version vulnérable de WinRAR, le code malveillant peut s'exécuter sur votre système. Le risque est élevé (CVSS 8.4).

Particulièrement explosif: Selon Eset, cette lacune est déjà exploitée. Les cybercriminels envoient des e-mails contenant des fichiers RAR préparés pour installer des portes dérobées, ce qui leur permet de lancer d'autres attaques.

Que dois-tu faire?

La bonne nouvelle: WinRAR a déjà réagi et les Version 7.13 qui comble la lacune. En passant, les versions Unix et Android ne sont pas affectées, les anciennes versions de Windows le sont déjà.

Mon conseil à toi: Rendez-vous sur la page de téléchargement de WinRAR et téléchargez la dernière version. C'est un petit effort pour votre sécurité qui en vaut vraiment la peine.

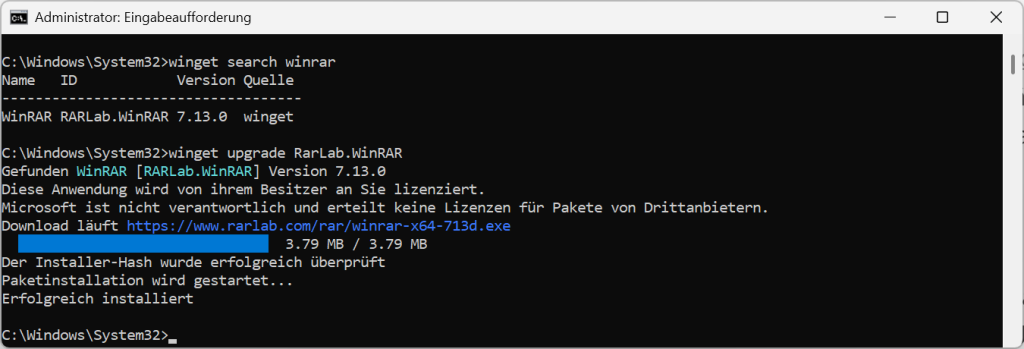

Vous pouvez également utiliser la commande Windows winget search winrar rechercher le nom exact de votre installation, puis utiliser winget mise à niveau rarlab.winrar (le nom à insérer est l'ID affiché) pour pousser la mise à jour.

Alternativement, vous pouvez également mettre à jour votre système complet avec winget, pour cela, vous utilisez la commande dans votre Admin-CMD. winget upgrade --all

Article 3

L'Allemagne se classe 14e sur 27 dans l'UE en matière de numérisation

La bonne nouvelle: Ça monte! Dans l'indice Bitkom DESI actuel, l'Allemagne a grimpé de deux places et se trouve maintenant à la 14e place sur 27 pays de l'UE.

Il s’agit d’une légère amélioration, mais nous sommes toujours au milieu de la «nouvelle terre». Sur silicon.fr, j'ai un article à ce sujet lire. Il s'agit de l'actuel Index DESI du bitcom rapport sur lequel s'appuient les chiffres. Le rapport est disponible également au format PDF.

Qu'est-ce qui va bien?

- Économie: Les entreprises allemandes sont maintenant assez en forme, en particulier lorsqu'il s'agit de technologies d'avenir telles que l'intelligence artificielle et les services cloud. Dans ce domaine, l'Allemagne se situe même dans le top 10, même si ce n'est qu'à la huitième place.

- Infrastructures: Nous sommes doués pour le développement du réseau. Presque tous les foyers disposent de la 4G/5G, et beaucoup d'entre eux peuvent même utiliser des connexions gigabit.

Où y a-t-il encore du retard?

- Gestion numérique: Malheureusement, nous sommes encore loin derrière. Dans le classement, nous n'arrivons qu'à la 21e place. L’utilisation des services administratifs numériques est nettement inférieure à la moyenne de l’UE et de nombreux services administratifs ne sont tout simplement pas disponibles sous forme numérique.

- Compétences numériques: Là aussi, il y a de l'air vers le haut. Seul un Allemand sur cinq possède des compétences informatiques supérieures à la moyenne, ce qui est inférieur à la moyenne de l'UE.

En résumé: Nous sommes peut-être lentement sur la bonne voie, mais il reste encore beaucoup à faire, en particulier dans les domaines de l'administration et des compétences, pour devenir véritablement souverains sur le plan numérique.

La numérisation est considérée comme une tâche commune qui doit être abordée conjointement par la politique, l'économie et la société.

Article 4

Les entreprises se tournent lentement vers les interviews sur site pour s'inquiéter de l'IA

Peu à peu, la recherche d'emploi se déplace du domaine souvent purement en ligne vers des événements en présentiel dans le but de trier les tricheurs.

Vous vous souvenez sûrement de l'époque où les entretiens d'embauche en ligne étaient la nouvelle norme. Pas de stress avec l'approche, pas de contrainte de costume et confortablement de votre propre bureau. C'était super pratique! Mais cette tendance semble prendre une tournure surprenante.

entreprises telles que Google et Cisco Retourner, Comme le rapporte Golem, revenons à l’entretien d’embauche personnel à l’ancienne. La raison en est quelque chose qui devrait surprendre certains: escroquerie.

La commodité des conversations virtuelles est devenue un terrain de jeu pour les candidats intelligents (et malhonnêtes) qui simulent des compétences avec l'IA et d'autres astuces.

L'escroquerie qui oblige les entreprises à revenir

Imaginez-vous: Vous postulez pour le développement de logiciels. Dans l'interview en ligne, vous obtenez une tâche de programmation. Mais au lieu de coder vous-même, laissez une IA faire le travail. En quelques secondes, elle fournit le code parfait qui vous fera ressembler à un «homme ou une femme du métier» aux yeux de l’intervieweur.

Ce n'est plus de la science-fiction, c'est de la réalité. Selon le Wall Street Journal La proportion d'entreprises américaines qui réclament une réunion en face à face a augmenté de 5 % 30 en 2024 % en 2025. C'est une annonce claire.

Mais il ne s'agit pas seulement de l'IA. Les tricheurs sont en partie encore plus audacieux. Les Les études de marché de Gartner J'ai découvert que 6 % le candidat reconnaît s'être laissé représenter par quelqu'un d'autre lors d'un entretien. Les faux profils permettent aux fraudeurs d’accéder à des données d’entreprise sensibles ou, dans les cas les plus extrêmes, à de l’argent. Cela semble déjà assez mauvais, mais Gartner prévoit que d'ici 2028, même un profil de candidat sur quatre pourrait être faux. Krass, n'est-ce pas?

Comment fonctionne exactement la tricherie high-tech

Vous avez probablement tous déjà utilisé des outils comme ChatGPT. Mais comment sont-ils utilisés concrètement dans les interviews en ligne? C'est un processus simple mais efficace:

- Écouter (Voice2Text): Grâce à des applications spéciales ou à des extensions de navigateur, la parole de votre intervieweur est capturée en temps réel et convertie en texte par reconnaissance vocale. C'est une technologie que nous connaissons d'Alexa ou de Siri.

- Pensée (analyse LLM): Ce texte est immédiatement envoyé à un grand modèle de langage (LLM) tel que GPT, Gemini ou similaire. L'IA analyse la question, comprend le contexte et cherche la meilleure réponse possible, la plus professionnelle et la plus convaincante.

- Réponses (texte): La réponse générée par l'IA apparaîtra alors sur votre écran à la vitesse de l'éclair. Parfois, elle s'affiche même dans une fenêtre discrète. Le candidat n'a plus qu'à lire la réponse et à la rendre aussi naturelle que possible.

Un flux de travail parfait pour masquer le manque d'expertise. Et oui, il existe déjà des applications et des outils prêts à l'emploi qui offrent exactement cela. Vous ne connaissez peut-être pas de noms, mais Rapports de Business Insider confirment que: de tels assistants comme celui de Chungin «Roy» Lee, qui a même Il s'est envolé de son université Peut-être inonder le marché.

Qu'est-ce que cela signifie pour toi maintenant?

Le retour à l'entretien personnel n'est pas un harcèlement, mais une réaction nécessaire des entreprises. Ils veulent à nouveau s'assurer que la personne assise devant eux possède vraiment les compétences qu'elle prétend avoir. Un entretien personnel est difficile à falsifier.

Pour vous, cela signifie: Préparez-vous à nouveau à la poignée de main réelle et au contact visuel. Pratiquez vos réponses, apprenez votre code et soyez simplement vous-même. Même un honnête «je ne le sais pas par cœur, mais je ferais un google fixe» en réponse ne vous laissera certainement pas mal, car personne ne sait tout. À la fin de la journée, la confiance est la monnaie la plus importante, et c'est ce qu'il vaut mieux construire face à face.

Alors, prenez des vêtements décents et préparez-vous à convaincre à nouveau en personne!

Article 5

Attention au phishing! La page de connexion de Microsoft comme surface d'attaque

La DefCon, l'une des plus grandes conférences de hackers au monde, est régulièrement le théâtre de découvertes passionnantes et parfois troublantes.

Cette année, il s'est soucié Keanu Nys par Spotit de Belgique pour Buzz avec une présentation qui devrait nous rappeler à tous à quel point il est important de rester vigilant. J'ai lu à ce sujet sur heise.de.

Lorsque le login officiel devient un outil de phishing

Nys, qui est également l'auteur de GraphSpy et conférencier pour Azure Red Teaming Bootcamps, a pris les défis des attaques de phishing classiques comme point de départ de ses recherches. Les attaques classiques échouent souvent en raison de solutions de sécurité des e-mails ou de la sensibilisation des utilisateurs aux domaines suspects. Son but était de savoir si l'on était digne de confiance. login.microsoftonline.com Le site peut être utilisé à des fins de phishing.

Alerte de polissage. Vous trouverez ici sa présentation au format PDF.

La présentation a montré que la page de connexion officielle de Microsoft, que nous connaissons tous de services tels qu'Office 365, peut être convertie en une plate-forme de phishing dans certaines circonstances. Le cœur du problème réside dans la fédération des domaines, c'est-à-dire le réseau de domaines qui facilite la saisie inconfortable et permanente du mot de passe par les utilisateurs de SingleSignOn. Dans sa présentation Def-Con, Nys a montré qu'en adaptant simplement la configuration de la fédération d'un domaine, par ex. micro-oft.com, rediriger la page de connexion vers une URL de connexion falsifiée, qui récupère ensuite les informations d’identification. À l'aide d'une police distincte qui s'affiche à partir du trait d'union pour l'affichage d'un s, même le domaine modifié ne se remarque pas.

Certains d’entre vous connaissent peut-être encore le nom de domaine d’ebay.com, qui est également passé par e cyrillique de manière trompeusement authentique en tant que «officiel».

Mais même les tentatives de phishing plus anciennes via ce que l'on appelle les domaines Lookalike (microsaft.com) ou le typosquatting, également populaire depuis longtemps, où les tourne-lettres typiques (mircosoft.com) sont exploités étaient et sont populaires, mais attirent au moins l'attention en y regardant de plus près.

L'AMF n'est pas une garantie à 100%

Pass Through Authentication (PTA) permet ensuite aux attaquants de vérifier si les identifiants capturés sont valides et d'obtenir un identifiant de session qui leur permet d'utiliser tous les services du Tenant (M365, Storage, etc.). L'authentification multifactorielle (MFA), souvent considérée comme un sauveur dans le besoin, n'est pas non plus insurmontable. Nys a démontré qu'une méthode sophistiquée permettait aux attaquants d'anticiper les requêtes MFA et de surmonter cet obstacle. Deux comptes sont nécessaires, mais cela montre que même les systèmes soi-disant sécurisés ont des vulnérabilités.

Ce que cela signifie pour les utilisateurs

La chose effrayante à propos de cette méthode: Comme les attaques proviennent ensuite d'un domaine Microsoft officiel avec des données de connexion correctes, elles ne peuvent pas être arrêtées par des mesures de sécurité traditionnelles telles que des pare-feu ou des filtres DNS. La seule façon de se protéger pour le moment est d'éduquer sur de telles méthodes de vol et d'être vigilant pour les utilisateurs. Il est essentiel que nous apprenions à prêter attention aux moindres détails et, en cas de doute, à être trop méfiants plutôt que trop peu méfiants.

La présentation au Def Con 33 est un signal clair pour Microsoft de revoir ses protocoles de sécurité et de faire moins de compromis en faveur des fonctionnalités. D'ici là, les utilisateurs n'auront d'autre choix que de garder les yeux ouverts et de faire attention à notre sécurité numérique.

Qu'est-ce que cela signifie pour les admins

Informations détaillées et recommandations d'action

L'évolution des attaques de phishing & Défis de phishing traditionnels

Les attaques de phishing traditionnelles sont confrontées à plusieurs problèmes fondamentaux:

- Construction d'infrastructures: Les attaquants doivent déployer leurs propres serveurs, domaines et certificats SSL

- crédibilité: Les fausses pages de connexion doivent être convaincantes

- détection: Les outils de sécurité détectent de mieux en mieux les domaines et les URL suspects

- maintenance: L'infrastructure de phishing est rapidement détectée et bloquée

L'avantage de Microsoft

Les techniques présentées par Nys contournent ces problèmes avec élégance en utilisant l'infrastructure Microsoft de confiance elle-même:

- confiance: Les attaques se font directement par

login.microsoftonline.com - crédibilité: Pas besoin de fausses pages

- Bypass: Les outils de sécurité font implicitement confiance aux domaines Microsoft

- persistance: Difficile à bloquer car basé sur des fonctionnalités légitimes

Phishing de code de périphérique: La base

Qu'est-ce que Device Code Authentication?

Device Code Authentication est un flux OAuth 2.0 développé par Microsoft et conçu à l'origine pour les appareils à entrée limitée tels que les téléviseurs intelligents ou les appareils IoT. Le processus fonctionne comme suit:

- Génération de code: Un appareil demande un code de périphérique à Microsoft

- Interaction de l'utilisateur: L'utilisateur visite

microsoft.com/deviceloginsur un autre appareil - Saisie de code: Le code utilisateur à 9 chiffres est entré

- authentification: L'utilisateur se connecte avec ses identifiants

- Recevoir des tokens: L'appareil d'origine reçoit des jetons d'accès et de rafraîchissement

Abus de phishing

Les attaquants peuvent abuser de ce mécanisme légitime pour les attaques de phishing:

1. Un attaquant génère du code de périphérique pour l'API 2 de Microsoft Graph. L'e-mail de phishing contenant un lien vers microsoft.com/devicelogin est envoyé 3. La victime entre le code et s'authentifie 4. L'attaquant obtient un accès complet au compte de l'utilisateurExemple d'e-mail de phishing:

Bonjour, voici le lien vers le document important: https://microsoft.com/devicelogin Utilisez le code suivant: ABC123DEF Cordialement Service informatiqueFacteurs psychologiques

L'efficacité de ces attaques repose sur plusieurs principes psychologiques:

- autorité: Les URL Microsoft suggèrent la fiabilité

- familiarité: Les utilisateurs sont habitués aux processus de connexion Microsoft

- Pression de temps: La limite de 15 minutes crée une pression d'action

- Ingénierie sociale: Prétextes judicieusement choisis (réunions d'équipes, documents importants)

Techniques avancées: Au-delà du Device Code Flow

Manipulation de l'ID client

En choisissant des ID clients spécifiques, les attaquants peuvent manipuler les noms d'application affichés:

- Microsoft Teams:

1fec8e78-bce4-4aaf-ab1b-5451cc387264 - Microsoft Office:

d3590ed6-52b3-4102-aeff-aad2292ab01c - SharePoint: Différents ID en fonction du prétexte souhaité

L’avertissement «Vous vous connectez à Microsoft Teams» semble moins suspect que les messages génériques.

FOCI (Family of Client IDs)

Microsoft implémente FOCI, ce qui permet d'utiliser certains jetons de rafraîchissement pour plusieurs applications:

# Exemple : Refresh token pour différents services dans le PowerShell $refreshToken = "0.AAAAxkwD..." # Exchange Online Access Get-AccessToken -RefreshToken $ressource refreshToken "https://outlook.office365.com" # SharePoint Access Get-AccessToken -RefreshToken $ressource refreshToken "https://graph.microsoft.com" # Azure Management Access Get-AccessToken -RefreshToken $ressource refreshToken "https://management.azure.com"Spoofing de géolocalisation

Les attaquants peuvent contourner les alertes de localisation:

- Utilisation de VPN ou d'instances cloud dans le pays de destination

- Réduit les soupçons concernant les messages «Vous vous inscrivez depuis l’Allemagne»

- Augmente considérablement la probabilité de succès

Mise en œuvre pratique avec GraphSpy

Vue d'ensemble de l'outil

GraphSpy, développé par Keanu Nys, automatise bon nombre des techniques décrites:

- Multi-threading: Interrogation simultanée de plusieurs codes de périphériques

- Gestion des tokens: Stockage et gestion automatiques des jetons

- Post-exploitation: Énumération intégrée et outils de mouvement latéral

Exemple de scénario

# Générer du code de périphérique graphspy --generate-device-code --client-id "Microsoft Teams" --resource "https://graph.microsoft.com" # Code: XYZ789ABC

# URL : https://microsoft.com/devicelogin

# Préparer un e-mail de phishing send-phishing-mail --recipient "target@company.com" \ --subject "Réunion d'équipe urgente" \ --code "XYZ789ABC" # Démarrer l'interrogation automatique graphspy --poll-codes --interval 5Une compromission réussie

Après une authentification réussie, les options suivantes sont disponibles:

- Accès par e-mail: Lire, envoyer, transférer des e-mails

- SharePoint/OneDrive: Accès aux documents et manipulation

- équipes: Envoyer des messages, rejoindre des réunions

- Ressources Azure: En fonction de l'autorisation d'accès de gestion

Advanced Adversary-in-the-Middle (AiTM) Contournement

Détection AiTM traditionnelle

Les solutions de sécurité modernes détectent les attaques AiTM par:

- empreintes digitales TLS: Analyse des paramètres de handshake SSL/TLS

- Anomalies du certificat: Détection des certificats auto-signés ou suspects

- Analyse comportementale: Modèles de connexion inhabituels

Stratégies de contournement

Les techniques présentées contournent les détections AiTM en:

- Une infrastructure légitime: Aucun proxy ou MiTM requis

- Certificats originaux: Utilisation des certificats SSL Microsoft authentiques

- Modèles de trafic normaux: L'authentification suit les flux OAuth légitimes

Détection et défense

Stratégies de détection

1. Détection des anomalies dans les journaux

-- Flux de code de périphérique suspects dans SQL SELECT user_id, client_name, ip_address, country, timestamp FROM signin_logs WHERE client_name = 'Microsoft Office' AND ip_country != user_home_country AND timestamp > NOW() - INTERVAL 1 DAY ORDER BY timestamp DESC;2. Surveillance de géolocalisation

- Surveillance des notifications en provenance de pays inhabituels

- Corrélation des connexions Device Code avec des emplacements d'utilisateurs connus

- Alertes automatiques en cas d'anomalies géographiques

3. Analyse du modèle client

# Script PowerShell pour la détection des anomalies

$suspiciousClients = @('Microsoft Office', 'Microsoft Teams') $recentLogins = Get-AzureADAuditSignInLogs -filtre "createdDateTime gt $((Get-Date).AddDays(-1))" $suspiciousLogins = $recentLogins | Where-Object { $_.AppDisplayName -in $suspiciousClients -and $_.IpAddress -notin $trustedIPRanges }Mesures de prévention

1. Politiques d'accès conditionnel

{ "displayName": "Block Device Code from Untrusted Locations", "État": "enabled", "conditions": { "applications": { "includeApplications": ["All"] }, "locations": { "excludeLocations": ["trusted-locations"] }, "clientAppTypes": ["deviceCodeAuthZ"] }, "grantControls": { "opérateur": "OR", "builtInControls": ["block"] } }2. Restrictions d'application

- Désactivation du Device Code Flow pour les applications inutiles

- Contrôle de l'ID client basé sur une liste blanche

- Vérification régulière des applications enregistrées

3. Formation des utilisateurs

Le contenu de la formation devrait inclure:

- Éclaircissement à propos de Device Code Phishing

- Signaux d'avertissement Reconnaître (codes de connexion inattendus)

- Vérification des demandes de connexion via des canaux alternatifs

- Réponse aux incidents En cas de suspicion de compromission

Réponse aux incidents et médiation

Mesures immédiates en cas de suspicion

- Invalidation de jeton:

# Révoquer tous les jetons de rafraîchissement d'un utilisateur Revoke-AzureADUserAllRefreshToken -ObjectId $userId- Réinitialisation du mot de passe (invalide également tous les tokens)

- Clôture de la réunion dans toutes les applications

- Analyse médico-légale les logs de connexion

Durcissement à long terme

Authentification multi-facteurs

- MFA adaptative: Authentification basée sur les risques

- FIDO2/WebAuthn: Tokens basés sur le matériel

- MFA basé sur APP: Microsoft Authenticator avec Number Matching

Architecture Zero Trust

⁇ ───────────────────────────────────────────────────────────── ⁇ Device Trust ⁇ ──── Identity Trust abord ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─Dive technique profonde: OAuth Flow Manipulation

Standard OAuth 2.0 Device Flow

sequenceDiagram participant D as Device participant AS as Auth Server participant U as User participant UB as User Browser D->>AS: POST /devicecode AS->>D: device_code, user_code, verification_uri D->>U: Affichage user_code + verification_uri U->UB: Navigate to verification_uri UB->>AS: Enter user_code AS->>UB: Authentification rapide UB->>AS: Credentials + consent loop Polling D->>AS: POST /token (device_code) AS->>D: authorization_pending / access_token endFlux manipulé pour le phishing

sequenceDiagram participants A as Attacker participants AS as Auth Server participants V as Victim participants VB as Victim Browser A->>AS: POST /devicecode AS->>A: device_code, user_code, verification_uri A->>V: Phishing email (user_code + verification_uri) V->>VB: Navigate to verification_uri VB->>AS: Enter user_code AS->>VB: "Sign in to Microsoft Teams" VB->>AS: Victim credentials loop Attacker Polling A->>AS: POST /token (device_code) AS->>A: access_token, refresh_token endImpact sur le paysage de la cybersécurité

Changement de paradigme

Les techniques présentées représentent un changement fondamental:

- De l'infrastructure au service: Pas besoin de votre propre infrastructure de phishing

- De l'imitation à la légitimation: Utilisation de véritables services Microsoft

- De la détection à la prévention: L'accent doit être mis sur la prévention

Implications pour les entreprises

À court/moyen terme:

- vérification les politiques d' accès conditionnel

- Formation Les employés face aux nouvelles menaces

- monitoring l' utilisation du Device Code

À long terme:

- Zero TrustAccélérer la migration

- PasswordlessMettre en œuvre des stratégies

- Threat Intelligence Développer les attaques OAuth

Aspects réglementaires

- RGPD: Les incidents doivent être signalés dans les 72 heures

- NIS2: Renforcement des exigences en matière de cybersécurité dans les secteurs critiques

- Conformité: Preuve de mesures de sécurité appropriées

Perspectives d'avenir et tendances

Évolutions attendues

- sophistication des outils: Automatisation et intégration accrues dans les frameworks

- Augmentation de l'échelle: Phishing en masse avec Device Codes

- Techniques d'évasion: Contournement des détections basées sur le machine learning

La réaction de Microsoft

Microsoft devrait prendre les mesures suivantes:

- Enhanced Warnings: Alertes plus claires pour les flux de code de périphérique

- Évaluation des risques: Évaluation des risques plus intelligente basée sur le contexte

- Contrôles de politique: Contrôles administratifs plus granulaires

Implications à l'échelle de l'industrie

Les techniques sont également susceptibles d'être transférées à d'autres fournisseurs d'identité:

- Google OAuth: Des vecteurs d'attaque similaires pourraient être possibles

- Fournisseur de SAML: Les flux correspondants pourraient être utilisés à mauvais escient

- OpenID Connect: Protocoles standardisés comme surface d'attaque

Recommandations pratiques

Pour les équipes de sécurité

- Mesures immédiates:

- Examen de la politique de code de périphérique

- Audit d'accès conditionnel

- Mise à jour de la formation des utilisateurs

- Projets à moyen terme:

- SIEM Rule Development

- Intégration de Threat Intelligence

- Mise à jour du Playbook de réponse aux incidents

- Initiatives stratégiques:

- Feuille de route Zero Trust

- Migration sans mot de passe

- Programme de culture de sécurité

Pour les administrateurs informatiques

# Exemple : Politique d'accès conditionnel pour Device Code Blocking

$policy = New-Object Microsoft.Open.MSGraph.Model.ConditionalAccessPolicy $policy.DisplayName = "Block Untrusted Device Code Authentication" $policy.State = « activé » $conditions = New-Object Microsoft.Open.MSGraph.Model.ConditionalAccessConditionSet $conditions.Applications = @{IncludeApplications = @("All")} $conditions.ClientAppTypes = @("DeviceCodeAuth") $grantControls = New-Object Microsoft.Open.MSGraph.Model.ConditionalAccessGrantControls $grantControls.Operator = "OR" $grantControls.BuiltInControls = @("bloc") $policy.Conditions = $conditions $policy.GrantControls = $grantControls New-MgIdentityConditionalAccessPolicy -BodyParameter $policyPour les utilisateurs finaux

Liste de contrôle des demandes d'authentification suspectes:

- ✓ Vous attendiez-vous à vous connecter à un nouvel appareil?

- ✓ Reconnaissez-vous l'emplacement dans le message d'avertissement?

- ✓ La demande est-elle passée par un canal de confiance?

- ✓ Avez-vous initié l'action vous-même?

Conclusion

Les techniques présentées à la DefCon 33 marquent un tournant dans l'évolution des attaques de phishing. En exploitant habilement les fonctionnalités légitimes de Microsoft, les attaquants peuvent contourner la plupart des défenses traditionnelles et exploiter la confiance inhérente aux services Microsoft.

Principaux enseignements tirés:

- La confiance est un point faible: La fiabilité des domaines Microsoft devient une arme

- Prévention de la détection: Comme les attaques sont difficiles à détecter, la prévention doit être au premier plan.

- Une approche globale est nécessaire: Les mesures techniques doivent être complétées par des formations

- L'évolution continue: Les attaquants s'adaptent rapidement, la défense doit suivre

La communauté de la cybersécurité est confrontée au défi de repenser les modèles de sécurité éprouvés et de développer de nouvelles stratégies de défense. Alors que Microsoft et d'autres fournisseurs travaillent sur des solutions, il incombe aux entreprises et aux équipes de sécurité d'adapter de manière proactive leurs défenses.

Le message est clair: Dans un monde où même les domaines les plus fiables peuvent devenir une surface d'attaque, une approche Zero Trust n'est plus facultative, mais essentielle pour la cybersécurité moderne.

Clause de non-responsabilité: Cet article s’appuie sur les travaux de Keanu «RedByte» Nys et sur les conclusions présentées lors de la DefCon 33 2025. Tous les détails techniques sont destinés exclusivement à la reconnaissance et à la défense.

date: 1er août 2025

sources: DefCon 33, GraphSpy Documentation + Wiki de Github, MDSec Research, heise.de

Article 6

Nouvelles offres de données/sauvegarde avec géorepérage européen

Vous connaissez probablement tous les hébergeurs français OVHCloud ou Scaleway, Exoscale de Suisse ou Aruba d'Italie. Ils se concentrent sur la souveraineté des données en Europe, nous en avons maintenant un de plus pour les sauvegardes.

Au cours des derniers mois, avez-vous pensé à vos sauvegardes & qui sont non seulement hébergées en toute sécurité, mais aussi entièrement européennes? Je suis sur une Message tombé sur it-business.de, Que je dois absolument partager avec vous!

Les deux entreprises Impossible Cloud et NAKIVO ont uni leurs forces et lancé une solution de sauvegarde pour l’Europe. Et le meilleur de tout ça? Ils ont délibérément opté pour une infrastructure qui ne fonctionne que sur notre continent. Il s’agit d’une déclaration bienvenue avec NIS2, DORA, SOC2 ou encore le RGPD – toujours avec le L'épée de Damoclès US-Cloud-Act à l'arrière de la tête!

Pourquoi est-ce si important?

C'est très simple: Il s'agit de souveraineté numérique. La nouvelle solution n'est pas soumise à la loi américaine sur le cloud ou à d'autres réglementations américaines. Vos données restent donc garanties en Europe et sont protégées. Cela garantit non seulement un bon sentiment, surtout si l'on considère les réglementations de plus en plus strictes en matière de protection des données, mais aussi une véritable autonomie. À cette fin: Impossible Cloud aussi un beau billet de blog qui résume bien les points les plus importants.

La solution est spécialement conçue pour les MSP (Managed Service Providers) et les revendeurs qui souhaitent offrir à leurs clients une solution de sauvegarde sécurisée et rentable. Et là aussi, il y a quelques avantages sympas:

- Pas de frais cachés: Fini les dépenses imprévisibles. La solution n'a pas de frais d'Egress ou d'API. Cela permet de planifier les coûts.

- Protection des données selon le RGPD: Toutes les données sont stockées dans des centres de données certifiés ISO dans l'UE et sont conformes au RGPD.

- Sûr contre les ransomwares: Avec des fonctionnalités comme Object Lock, vos sauvegardes deviennent immuables. Ainsi, vous êtes protégé de manière optimale contre les attaques de ransomware.

- Facilité d'utilisation: Grâce à la compatibilité complète de l'API S3, la solution est rapide et facile à configurer et à intégrer dans les environnements existants.

À mon avis, c'est une excellente étape pour tous ceux qui attachent de l'importance à la sécurité des données, au contrôle des coûts et à la conformité. Le partenariat entre Impossible Cloud et NAKIVO montre qu'il existe des alternatives puissantes et souveraines aux principaux fournisseurs américains.

Êtes-vous toujours à la recherche d'une solution de sauvegarde européenne? Peut-être que ça vaut le coup d'œil.

Article 7

Private Cloud Outlook 2025 de Broadcom révèle un changement de mentalité dans l'industrie informatique

En ce qui concerne le cloud privé, les principaux avantages sont l'amélioration des capacités de prévision des coûts, la simplification du respect des exigences des applications GenAI et la sensibilité aux règles de sécurité et de conformité.

Vous êtes-vous déjà demandé à quoi ressemblerait l'avenir du cloud? Une étude récente de Broadcom, qui „Cloud privé Outlook 2025„, fournit des informations passionnantes à ce sujet et parle d'un véritable «Réinitialisation en nuage».

Il semble que les entreprises réévaluent fondamentalement leurs stratégies de cloud. Passer d'un simple cloud public à un mix conscient dans lequel le cloud privé joue à nouveau un rôle central.

Le cloud privé à la hausse: Les faits parlent d'eux-mêmes

L'étude, pour laquelle 1 800 décideurs informatiques de premier plan ont été interrogés dans le monde entier, montre une tendance claire:

- Le mélange de cloud public et privé est la norme: Aujourd'hui 92 % des entreprises sur un mélange de clouds privés et publics. Seulement 15 % préfèrent un modèle de cloud public pur, et seulement 10 % Nous ne voulons qu'un cloud privé.

- Le cloud privé comme priorité stratégique: Plus de la moitié des répondants (53 %) indique que la création de nouvelles charges de travail dans un cloud privé sera une priorité absolue au cours des trois prochaines années.

- Récupération des charges de travail: Un tiers des entreprises ont déjà relocalisé des charges de travail du cloud public vers le cloud privé, et 69 % envisager cette étape. Les principales raisons en sont les préoccupations en matière de sécurité et de conformité.

- Moderne au lieu d'obsolète: L'image du cloud privé en tant que solution uniquement pour les applications héritées appartient au passé. 84 % Aujourd'hui, les entreprises l'utilisent aussi bien pour des applications traditionnelles que pour des applications cloud natives modernes.

Les forces motrices derrière le changement

Pourquoi ce changement? L'étude identifie trois facteurs clés qui alimentent la réinitialisation du cloud:

1. Sécurité, confidentialité et conformité

Dans un monde où les données sont de plus en plus précieuses et les réglementations de plus en plus strictes, la sécurité et la conformité sont primordiales..

- Forte confiance: 92 % les répondants font confiance à leur cloud privé pour leurs besoins en matière de sécurité et de conformité.

- Inquiétude dans le cloud public: 66 % les répondants sont «très» ou «extrêmement» préoccupés lorsqu’ils stockent des données dans des environnements de cloud public.

- Principale raison de la relocalisation: Les risques de sécurité sont la principale raison de la relocalisation des charges de travail. En ce qui concerne l'utilisation du cloud public, les risques de sécurité sont de 29 % Le plus grand défi.

2. Contrôle des coûts et transparence financière

Le cloud public peut rapidement devenir encombré et coûteux. Le cloud privé se distingue par sa prévisibilité.

- Le gaspillage dans le cloud public: 94 % Les entreprises estiment qu'une partie de leurs dépenses en cloud public est gaspillée. Près de la moitié (49 %) estime même ce gaspillage à plus de 25 % des dépenses totales.

- Transparence financière: 90 % Les décideurs informatiques apprécient la transparence financière et la prévisibilité des clouds privés.

3. IA générative

Les applications d'IA générative posent de nouveaux défis aux entreprises, en particulier en ce qui concerne la protection des données.

- La protection des données comme principal problème: Les préoccupations en matière de confidentialité et de sécurité sont de 49 % le principal obstacle à l'introduction de GenAI.

- Utilisation équivalente: Les entreprises utilisent les clouds privés et publics à peu près de la même manière pour leurs charges de travail GenAI. 55 % utiliser le cloud public et 56 % Cloud privé pour l'exécution de GenAI.

Défis sur la voie du cloud privé

Malgré ses nombreux avantages, il existe deux obstacles majeurs que les entreprises doivent surmonter pour exploiter pleinement le potentiel du cloud privé..

- Structures de silo: 33 % Les organisations considèrent les équipes informatiques isolées comme le principal défi de l'adoption du cloud privé. La bonne nouvelle: 81 % Les entreprises restructurent déjà leurs équipes informatiques vers des équipes de plate-forme pour briser ces silos.

- Déficit de compétences: 30 % les personnes interrogées citent le manque de compétences et d'expertise internes comme un obstacle. En fait, 80 % Les entreprises s'appuient sur des services professionnels pour répondre à leurs besoins en matière de cloud.

Ma conclusion

Cette émergente «Réinitialisation en nuage» Cela ne signifie pas la fin du cloud public, mais plutôt un changement de mentalité délibéré. Il s'agit d'exploiter les atouts de chaque environnement cloud et de placer les charges de travail là où elles sont les mieux placées.

Le cloud privé offre le contrôle, la sécurité et la prévisibilité des coûts indispensables, qui deviennent de plus en plus importants à l'ère de GenAI et des exigences strictes en matière de conformité. L'avenir est hybride et le cloud privé a repris une place de choix au cœur de la stratégie informatique.

Article 8

Réflexions sur le prochain EU Cyber Resilience Act (CRA) +GPSR

L'article, rédigé par Rolf Schulz, traite des changements décisifs qui Loi sur la cyber-résilience (CRA) et les Règlement général sur la sécurité des produits (GPSR) pour les fabricants de produits connectés.

L'article sur security-insider.de souligne que deux nouveaux ensembles de règles modifient fondamentalement les règles du jeu pour le marché de l’UE:

- Le Loi sur la cyber-résilience (CRA): Officiellement désigné sous le nom de règlement (UE) 2024/2847, l’ARC rend la cybersécurité obligatoire. Le CRA est en vigueur depuis 11. 1er décembre 2024, la période de transition pour le stock actuel s'étend jusqu'au 12 décembre 2027. Tous les nouveaux produits et services doivent être conformes. C'est le grand changement: Ce qui était autrefois considéré comme un «nice-to-have» est désormais une condition obligatoire pour obtenir le marquage CE. Cette règle s'applique à presque tous les produits comportant des éléments numériques qui peuvent être connectés à un réseau, des routeurs aux applications Office.

- Les Règlement général sur la sécurité des produits (GPSR): Ce règlement est entré en vigueur le 13. 1er décembre 2024 en vigueur et met à jour les exigences essentielles de sécurité pour tous les produits. Elle complète l'ARC et garantit que les risques physiques et numériques sont pris en compte tout au long du cycle de vie du produit. Toutefois, pour les produits numériques pour lesquels l'ARC a des règles plus strictes ou équivalentes, l'ARC a la priorité.

Ensemble, ces deux règlements forment un nouveau régime obligatoire: Sans un niveau suffisant de cyber-résilience, il n'y aura pas de marquage CE et sans le marquage CE, vous n'aurez pas accès au marché unique européen. Une annonce très claire.

Ce que cela signifie pour vous: Obligations et délais

L'article détaille exactement quelles obligations vous avez en tant que fabricant et quelles dates importantes vous devez garder à l'esprit.

Obligations tout au long du cycle de vie:

- Dès le début, vous devez utiliser vos produits selon les principes suivants: «secure by design and by default» développer.

- Vous êtes encouragés à créer une documentation technique axée sur les risques, y compris une nomenclature de logiciels (SBOM) et des protocoles de test. Cette documentation doit: Dix ans sont conservés.

- Vous devez inclure un manuel d'utilisation qui permet une configuration sécurisée.

- Une fois le produit mis sur le marché, vous devez Gestion active des vulnérabilités d'exploiter et de fournir des mises à jour de sécurité aussi longtemps que le produit est susceptible d'être utilisé.

Les délais les plus importants à retenir:

- Les Obligation de déclaration en vertu de l’article 14 de l’ARC Commence dès le 11 septembre 2026. Cela signifie qu'à partir de cette date, vous devez signaler une vulnérabilité activement exploitée dans les 24 heures.

- La surveillance du marché commence le 11 juin 2026.

- Le règlement s'applique intégralement à partir du 11. décembre 2027.

- Les produits qui, jusqu'au 11. décembre 2027 sont toujours considérées comme conformes, pour autant qu’elles ne soient pas substantiellement modifiées.

La vidéo et la perspective critique

L'article contient également une référence à une vidéo intitulée «Questions critiques concernant l’ARC», Il ne s'agit pas seulement de ce que traite l'article. Comme son titre l'indique, cette vidéo met en lumière les défis posés par les nouvelles réglementations. Étant donné qu'il présente non seulement les faits, mais aussi les problèmes potentiels, tels que l'augmentation des coûts pour les fabricants et le risque que l'innovation quitte l'UE, je ne peux que vous le recommander. Le mieux est de voir par vous-même:

L'auteur Rolf Schulz a également d'autres vidéos intéressantes sur le Chaîne YouTube de la GNSEC Academy Il vaut la peine d'y jeter un coup d'œil!

Article 9

Le mot du dimanche: Digital Detox dans la salle de classe

Mes Chers, avez-vous l'impression que parfois nos têtes explosent à force d'impressions numériques? Nous surfons, défilons et balayons la vie dès le plus jeune âge.

Peu à peu, il se passe quelque chose de vraiment excitant qui devrait nous faire réfléchir: Nos voisins du Nord, Suède et Danemark, freinent radicalement la numérisation de leurs écoles.

Retour aux racines: Craie, tableau noir et papier

Oui, vous avez bien lu. Au lieu de tablettes et d'outils en ligne, il y a une sorte de «détox numérique» dans la salle de classe. Les deux pays sont sérieux: La Suède a déjà investi plus de 100 millions d’euros en 2024 pour racheter des manuels imprimés. La ministre suédoise de l'Education, Lotta Edholm, l'explique clairement par des preuves scientifiques. Elle dit que les environnements d'apprentissage analogiques sont tout simplement meilleurs pour développer des compétences de base en lecture et en écriture.

De même, Téléphones portables en classe Cette décision n'est plus acceptée, mais presque tous les autres pays de l'UE participent de la même manière à la décision de la Banque.

Le ministre danois de l'Education, Mattias Tesfaye, va encore plus loin. Il s’est publiquement excusé d’avoir fait des élèves des «lapins expérimentaux dans une expérience numérique». C'est assis!

Pourquoi ce tournant éducatif? Les faits sont clairs

Le revirement est tout sauf une décision abdominale. Elle est basée sur des études qui donnent des résultats alarmants. Par exemple, en 2023, l'Institut suédois Karolinska a publié une étude montrant que les étudiants qui lisent à l'écran sont en moyenne deux ans en retard sur ceux qui apprennent des livres imprimés. La science parle donc un langage assez clair.

En Allemagne aussi, tout cela est observé avec des yeux d'argus. L'Académie nationale des sciences Leopoldina, par exemple, recommande une interdiction des médias sociaux pour les enfants de moins de 13 ans et une interdiction des smartphones dans les écoles jusqu'à la dixième année. Cela montre que le sujet est également en tête de l'ordre du jour dans ce pays. Et une enquête menée par Yougov à la mi-2025 a révélé que chez nous aussi, une grande majorité, à savoir plus de 90% des Allemands, est favorable à une limitation de l'utilisation du téléphone portable dans les écoles.

Pas sans critique

Bien sûr, il y a aussi des voix contre. Ingrid Forsler, spécialiste des médias, a qualifié le retour complet aux médias analogiques de «populiste» et de «rapide». Elle souligne que la technologie en elle-même n'est ni le problème ni la solution, mais qu'il est essentiel d'y faire face. Les appareils en eux-mêmes ne sont pas mauvais, mais notre façon de les utiliser pourrait l’être.

Qu'en pensez-vous? Le retour au stylo et au papier est-il la bonne voie? Ou devrions-nous plutôt apprendre à mieux utiliser et cibler les outils numériques?

Terminons cette semaine encore avec une sagesse de la plume de notre cher collègue Sun-Tsu de l'équipe Blue:

La tromperie est un outil, même dans le domaine de la sécurité informatique! Utilisez des pots de miel et d'autres manœuvres trompeuses pour confondre les attaquants le plus longtemps possible, découvrir leurs intentions et gaspiller leurs ressources.