Vom 21. bis 24. Oktober 2025 verwandelte sich Cork, Irland, wieder in ein wahres Hacker-Paradies. Die Pwn2Own Ireland 2025, organisiert von Trend Micros Zero Day Initiative (ZDI), lockte die besten Security-Researcher der Welt mit fetten Preisgeldern und einem ganz besonderen Leckerchen: Eine Million Dollar für einen WhatsApp-Exploit.

Spoiler-Alarm: Diese Million blieb am Ende unangetastet. Dazu gleich mehr.

Was ist Pwn2Own überhaupt?

Falls ihr euch fragt: „Pwn2Own – was ist das denn bitte?“ – hier die Kurzfassung: Pwn2Own ist quasi die Weltmeisterschaft für ethische Hacker. Security-Forscher aus aller Welt kommen zusammen und versuchen, Geräte live zu hacken, die wir alle täglich nutzen: Smartphones, Smart-Home-Gadgets, Drucker, NAS-Systeme und vieles mehr.

Das Besondere: Die Sicherheitslücken, die sie dabei finden, werden nicht im Darknet verkauft, sondern direkt an die Hersteller gemeldet, damit diese ihre Produkte patchen können. Alle bekommen 90 Tage Zeit, die Lücken zu schließen, bevor sie öffentlich gemacht werden. Win-Win für alle, außer für die Cyberkriminellen.

Die Zahlen sprechen für sich

Nach drei intensiven Tagen ging Pwn2Own Ireland 2025 mit beeindruckenden Zahlen zu Ende:

- $1.024.750 ausgezahlt an Preisgeldern

- 73 einzigartige Zero-Day-Schwachstellen entdeckt

- Dutzende Teams aus der ganzen Welt am Start

Zum Vergleich: Im letzten Jahr wurden bereits über 70 Zero-Days für 1,07 Millionen Dollar gefunden. Die Veranstaltung in Cork hat sich also fest etabliert als DAS Event für Consumer-Security-Forschung.

Tag 1: Ein perfekter Start

Der erste Tag verlief wie am Schnürchen, keine einzige gescheiterte Demo! Insgesamt wurden $522.500 für 34 einzigartige Bugs ausgeschüttet. Hier ein paar Highlights:

Der SOHO Smashup: 100.000 Dollar in einem Rutsch

Das Team DDOS mit Bongeun Koo und Evangelos Daravigkas zeigte gleich mal, wie’s geht. Sie knackten nicht nur ein, sondern gleich zwei Geräte in einer Kombi-Attack: Den QNAP Qhora-322 Router und das QNAP TS-453E NAS-System. Und das Beste? Sie nutzten dafür sage und schreibe acht verschiedene Bugs, mehrere Injections inklusive. Diese „SOHO Smashup“-Kategorie gibt’s deshalb, weil viele von uns im Homeoffice arbeiten und Cyberkriminelle genau diese Heimnetzwerke als Einfallstor in Firmennetzwerke nutzen können.

Was ist eine Injection? Stellt euch vor, ihr gebt auf einer Webseite euren Namen ein. Normalerweise erwartet das System sowas wie „Max Mustermann“. Bei einer Injection schmuggelt man stattdessen bösartigen Code mit rein, der dann vom System ausgeführt wird etwa um an Daten zu kommen oder das Gerät zu übernehmen.

Zusammenfassung des Livestreams „Live from Pwn2Own Ireland: STAR Labs targeting the Sonos Era 300“ vom Kanal Trend Zero Day Initiative:

Der erste Stream bietet einen Einblick in den ersten Tag des Hacker-Wettbewerbs Pwn2Own Ireland 2025. Dustin Childs, Head of Threat Awareness der Trend Zero Day Initiative, moderiert das Geschehen. Das Team von STAR Labs zeigt wie es geht, den intelligenten Lautsprecher Sonos Era erfolgreich zu exploiten.

Das Team hat insgesamt 30 Minuten Zeit, aufgeteilt in drei Versuche von jeweils 10 Minuten Ablauf bei Erfolg: Gelingt der Exploit, geht das Team in einen privaten Raum, um die Schwachstelle offenzulegen (Disclosure Room). Anschließend werden die betroffenen Hersteller hinzugezogen, um Fragen zu stellen.

Ergebnis: Der Angriff war erfolgreich und wurde schnell bestätigt

Drucker, die ungebetenen Gäste im Netzwerk

Mehrere Teams nahmen sich Drucker vor, quasi die unterschätzten Sicherheitsrisiken in jedem Büro. STARLabs knackte den Canon imageCLASS MF654Cdw mit einem Heap-basierten Buffer Overflow und kassierte $20.000.

Was ist ein Buffer Overflow? Ein Buffer ist wie ein Glas Wasser. Ein Buffer Overflow passiert, wenn man versucht, mehr Wasser hineinzugießen, als reinpasst. Bei Software bedeutet das: Man stopft mehr Daten in einen Speicherbereich, als dieser eigentlich verarbeiten kann. Die überschüssigen Daten „schwappen über“ in benachbarte Speicherbereiche und wenn man geschickt ist, kann man so die Kontrolle über das Programm übernehmen. Bei einem Heap-basierten Buffer Overflow passiert das in einem speziellen Speicherbereich namens „Heap“, wo Programme dynamisch Daten ablegen.

Smart Home, dumb Security?

Die Philips Hue Bridge, die smarte Lichtsteuerung vieler Haushalte, hatte auch keinen guten Tag. Team ANHTUD nutzte vier verschiedene Bugs; darunter mehrere Overflows und ein OOB Read um $40.000 einzusacken.

Was ist ein OOB Read? OOB steht für „Out-of-Bounds“ also außerhalb der Grenzen. Stellt euch ein Bücherregal mit 10 Fächern vor. Ein OOB Read ist, als würde ein Programm versuchen, das 11. Buch zu lesen obwohl es gar nicht existiert. Stattdessen liest es dann irgendwelche anderen Daten aus dem Speicher, die dort eigentlich nichts zu suchen haben. Damit kann man oft sensible Informationen ausspionieren.

Tag 2: Samsung Galaxy S25 fällt

Der zweite Tag brachte weitere $267.500 für 22 einzigartige Zero-Days. Der absolute Höhepunkt:

Samsung Galaxy S25 gehackt

Ken Gannon vom Mobile Hacking Lab und Dimitrios Valsamaras vom Summoning Team zeigten eine beeindruckende Exploit-Chain mit fünf verschiedenen Bugs, um das nagelneue Samsung Galaxy S25 zu übernehmen. Belohnung: $50.000 und 5 Master of Pwn Points.

Aber was genau haben sie gemacht? Die Details sind noch unter Verschluss, aber bei solchen Smartphone-Hacks geht es oft darum, mehrere Sicherheitsbarrieren nacheinander zu überwinden: Erst einen Bug finden, um überhaupt Code ausführen zu können, dann die Rechte-Kontrolle umgehen, um an das System ranzukommen, und schließlich weitere Schutzmechanismen aushebeln, um vollen Zugriff zu bekommen.

QNAP im Visier

Der QNAP TS-453E, ein beliebtes NAS-System (Network Attached Storage – also ein Netzwerkspeicher), wurde mehrfach angegriffen. Besonders clever: Chumy Tsai von CyCraft Technology nutzte eine einzige Code Injection, um sich Zugang zu verschaffen. Bei einer Code Injection wird bösartiger Code in ein System eingeschleust, der dann vom System selbst ausgeführt wird. Das wäre ähnlich wie wenn ihr jemandem einen Zettel mit einem Befehl gebt und die Person führt ihn aus, ohne zu hinterfragen, ob der Befehl gefährlich ist.

Synology DS925+ geknackt: $20.000 für eine Bug-Kette

Ein herausragender Erfolg gelang Le Trong Phuc (chanze@VRC) und Cao Ngoc Quy (Chino Kafuu) vom Team Verichains Cyber Force. Sie nahmen das beliebte Network Attached Storage (NAS)-System Synology DS925+ ins Visier. NAS-Geräte sind in vielen Haushalten und kleinen Unternehmen das Herzstück der Datenspeicherung, ein Angriff darauf ist daher besonders kritisch.

Das Team nutzte eine raffinierte Kette aus zwei einzigartigen Schwachstellen. Diese Kette umfasste einen Authentifizierungs-Bypass.Sie konnten also die Sicherheitsprüfung umgehen und ermöglichte ihnen schließlich die Ausführung von Code mit den höchsten Rechten (als root) auf dem System. Für diesen komplexen Exploit erhielten sie $20.000 Preisgeld sowie 4 Master of Pwn Punkte.

QNAP TS-453E: Ein einzelner Exploit reicht für den Root-Zugriff

Ebenfalls ein NAS-System, das QNAP TS-453E, wurde von Chumy Tsai (CyCraft Technology) erfolgreich kompromittiert. Im Gegensatz zu den Kollegen von Verichains benötigte Chumy Tsai lediglich eine einzige, einzigartige Code-Injection-Schwachstelle, um das Gerät zu knacken.

Auch dieser erfolgreiche Beweis der Schwachstelle wurde mit $20.000 und 4 Master of Pwn Punkten honoriert. Die erfolgreichen Exploits der beiden Top-Marken Synology und QNAP unterstreichen die Notwendigkeit, NAS-Systeme stets zeitnah zu aktualisieren, sobald Patches der Hersteller verfügbar sind.

Phillips Hue Bridge: Kollision mit dem Wettbewerb

Im Smart-Home-Bereich gelang Rafal Goryl von PixiePoint Security ein Exploit der Phillips Hue Bridge, dem zentralen Steuergerät für die beliebten intelligenten Beleuchtungssysteme.

Obwohl der Angriff erfolgreich war, stellte sich heraus, dass die von ihm genutzten Schwachstellen bereits in einer Kollision mit einem früheren Beitrag standen. Das bedeutet, ein anderes Forscherteam hatte dieselbe Lücke bereits früher gemeldet. Dennoch wurde seine Arbeit anerkannt: Er erhielt $10.000 sowie 2 Master of Pwn Punkte.

Tag 3: Das große Finale

Der letzte Tag hatte alles: Erfolge, Kollisionen (wenn mehrere Teams denselben Bug finden) und die große WhatsApp-Enttäuschung.

Noch mehr Samsung-Hacking

Interrupt Labs zeigte erneut, dass das Galaxy S25 nicht unknackbar ist. Mit einem Improper Input Validation Bug übernahmen sie das Gerät und aktivierten dabei sogar die Kamera und Standortverfolgung. Wieder $50.000 und Bewunderung von allen Seiten.

Was ist Improper Input Validation? Validation bedeutet „Überprüfung“. Wenn eine App Eingaben entgegennimmt (z.B. wenn ihr ein Formular ausfüllt), sollte sie überprüfen, ob die Eingaben Sinn ergeben und sicher sind. Bei „improper“ – also unzureichender – Validierung macht die App das nicht richtig. Hacker können dann Eingaben machen, die das Programm nicht erwartet und dadurch Fehler verursachen, die ausgenutzt werden können.

Die Drucker-Olympiade

Team Neodyme knackte einen Canon-Drucker MF654Cdw mit einem Integer Overflow.

Was ist ein Integer Overflow? Ein Integer ist eine ganze Zahl. Computer speichern Zahlen in begrenztem Platz. Stellt euch einen mechanischen Kilometerzähler im Auto vor, der nur bis 99.999 km zählen kann. Was passiert, wenn ihr den 100.000sten Kilometer fahrt? Er springt zurück auf 00.000. Genau das passiert bei einem Integer Overflow, die Zahl wird so groß, dass sie „umkippt“ und plötzlich wieder klein ist (oder negativ). Geschickte Hacker nutzen das aus, um Sicherheitsmechanismen zu umgehen.

Aber das absolute Highlight? Interrupt Labs luden nach ihrem erfolgreichen Hack Doom auf einem Lexmark-Drucker, Modell CX532adwe.

Ja, richtig gelesen. Das legendäre Videospiel Doom auf dem Display eines Druckers. Spielen konnte man es zwar nicht, aber allein die Tatsache, dass es möglich war, dies zu laden zeigte die volle Kontrolle über das Gerät.

Überwachungskameras nicht sicher

David Berard von Synacktiv nahm sich die Ubiquiti AI Pro Überwachungskamera vor und schaffte es, sie zu übernehmen, natürlich inklusive einer Vorführung mit „Baby Shark“ auf dem Display. $30.000 für diese Performance.

Auch einen interessanten Exploit präsentierte namnp von Viettel Cyber Security. Er nutzte einen crypto bypass + heap overflow gegen die Phillips Hue Bridge. Das brachte ihm $20,000 und 4 Master of Pwn Punkte ein.

Der Elefant im Raum: Der WhatsApp-Rückzieher

Kommen wir zum spannendsten Teil des ganzen Events: Die Million-Dollar-Story, die dann doch keine wurde.

Die Vorgeschichte

Meta, die Firma hinter WhatsApp, war Co-Sponsor der Veranstaltung und hatte eine saftige Belohnung ausgelobt: Eine Million Dollar für einen Zero-Click-WhatsApp-Exploit mit Code-Execution. Zero-Click bedeutet: Der Angriff funktioniert, ohne dass das Opfer auch nur einen einzigen Button drücken oder Link anklicken muss. Diese Exploits sind die Königsklasse, weil sie die gefährlichsten sind.

Zum Vergleich: Im letzten Jahr wurden „nur“ $300.000 für einen solchen Exploit geboten und niemand hatte einen. Meta dachte sich wohl: „Okay, vielleicht ist das Preisgeld einfach zu niedrig. Machen wir eine Million draus!“

Was war los mit Team Z3?

Team Z3, mit einem Researcher namens Eugene, hatte sich für genau diesen Versuch angemeldet. Die gesamte Community wartete gespannt. Ein Zero-Click-WhatsApp-Exploit wäre absolut krass gewesen. WhatsApp wird ja von über drei Milliarden Menschen weltweit genutzt.

Der Rückzieher

Am letzten Tag dann die Enttäuschung: Team Z3 zog ihre Einreichung zurück. Keine Demo, keine Million Dollar, keine Details. Stattdessen entschieden sie sich, ihre Findings direkt und privat mit den ZDI-Analysten und dem Engineering-Team von Meta zu klären.

Was steckt dahinter?

Nach dem Event kamen mehr Details ans Licht, die die Situation komplizierter machen:

Laut WhatsApp waren die von Team Z3 gemeldeten Bugs nur geringe Risiken und nicht für Code-Execution nutzbar. Eine WhatsApp-Sprecherin sagte: „Wir sind enttäuscht, dass Team Z3 sich von Pwn2Own zurückgezogen hat, weil sie keinen funktionsfähigen Exploit hatten.“

Auf der anderen Seite behauptet Eugene von Team Z3, dass er durchaus einen funktionierenden Exploit hatte und diesen aus persönlichen Gründen lieber privat offenlegen wollte, anstatt ihn öffentlich bei Pwn2Own zu demonstrieren. Er sagt, er wolle seine Identität schützen.

Die Fragen bleiben

Hatte Team Z3 nun einen funktionierenden Million-Dollar-Exploit oder nicht? Die Wahrheit liegt vermutlich irgendwo dazwischen:

- Möglichkeit 1: Sie hatten interessante Bugs gefunden, aber keinen vollständigen Zero-Click-RCE-Exploit (Remote Code Execution), der die Million wert gewesen wäre. Vielleicht waren sie nah dran, aber nicht nah genug.

- Möglichkeit 2: Sie hatten einen funktionierenden Exploit, wollten aber aus strategischen, persönlichen oder geschäftlichen Gründen lieber den privaten Weg gehen. Vielleicht um ein besseres Verhältnis zu Meta zu pflegen oder um sich für zukünftige Bug-Bounty-Programme zu positionieren?

- Möglichkeit 3: Der Exploit funktionierte teilweise, aber nicht zuverlässig genug für eine Live-Demo unter Zeitdruck.

Was wir sicher wissen: Die beiden gemeldeten Bugs waren laut Meta „low-risk“, also nicht besonders gefährlich. Das deutet darauf hin, dass der vollständige Exploit, wenn er existierte, nicht vollständig geteilt wurde, oder dass er gar nicht existierte.

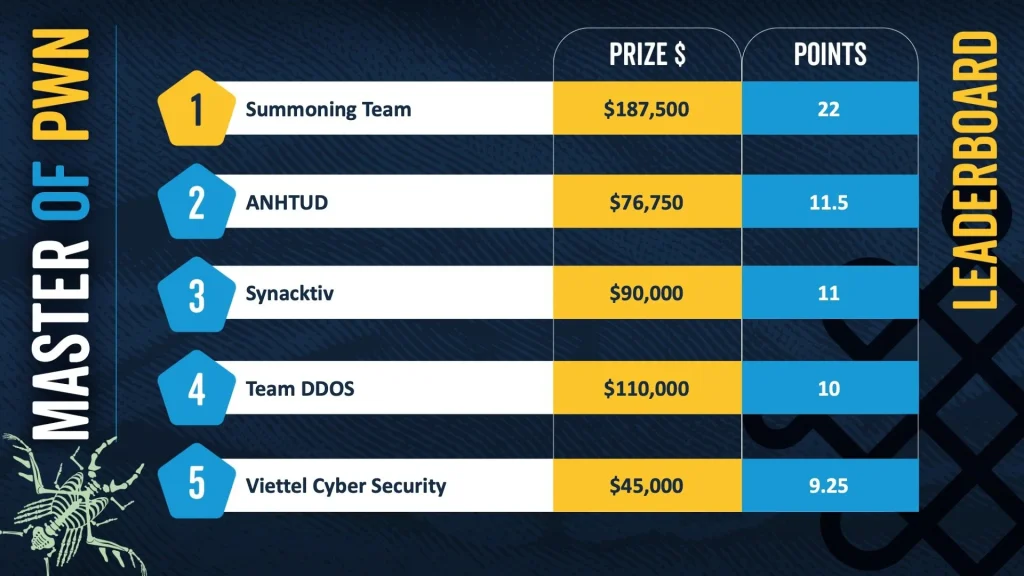

Master of Pwn: Das Summoning Team triumphiert

Am Ende des Events stand fest: Das Summoning Team (Sina Kheirkhah, McCaulay Hudson, Dimitrios Valsamaras und Enrique Castillo) gewann den Titel „Master of Pwn“ der inoffizielle Weltmeisterschaft der Hacker.

Das Team hatte in mehreren Kategorien gepunktet:

- Synology-Geräte geknackt

- Überwachungskameras übernommen

- Smart-Home-Systeme gehackt

- Beim Samsung Galaxy S25 mitgewirkt

Ihr Preis? Eine schicke Trophäe, ein Wearable (eine Art spezielle Jacke oder ähnliches), und 65.000 ZDI-Reward-Points was instant Platinum-Status im nächsten Jahr bedeutet.

Was bedeutet das alles für uns?

Die gute Nachricht: Alle 73 gefundenen Schwachstellen werden jetzt gepatcht. Die Hersteller haben 90 Tage Zeit, Updates zu veröffentlichen, bevor die Details öffentlich werden. Das bedeutet, eure Geräte werden sicherer. Was ihr dafür tun müsst? Installiert die Updates.

Die schlechte Nachricht: Für jede Lücke, die bei Pwn2Own gefunden wird, gibt es vermutlich noch zehn andere, die noch niemand entdeckt hat. Oder schlimmer: die bereits von Cyberkriminellen ausgenutzt werden.

Wichtige Takeaways

Für Endnutzer:

- Updates installieren, sobald sie verfügbar sind

- Auch „langweilige“ Geräte wie Drucker und NAS-Systeme regelmäßig aktualisieren

- Smart-Home-Geräte nicht im selben Netzwerk betreiben wie eure wichtigen Computer (wenn möglich)

- Bei Smartphones: Die neuesten Modelle sind nicht automatisch sicherer wie das Galaxy S25 gezeigt hat

Für die Tech-Welt:

- Pwn2Own zeigt, dass selbst die großen Player wie Samsung und Meta noch viel zu tun haben

- Die Million-Dollar-WhatsApp-Bounty bleibt bestehen, vielleicht beim nächsten Mal?

- Security ist ein Katz-und-Maus-Spiel, das nie endet

Ausblick

Die nächste Pwn2Own findet vom 21.-23. Januar 2026 in Tokyo statt. Da geht es dann um Automotive-Sicherheit. Mal sehen, ob dort jemand ein Tesla-Auto hacken kann (ja, Tesla ist wieder Sponsor).

Bis dahin: Bleibt sicher, installiert eure Updates, und wenn ihr eines Tages einen Drucker „Baby Shark“ spielen hört, ohne dass ihr das wolltet wisst ihr jetzt, dass es nicht nur ein Geist im Gerät ist, sondern möglicherweise ein Security-Researcher, der seinen Spaß hatte.

TL:DR

Gesamtpreisgeld: $1.024.750

Gefundene Zero-Days: 73

Geshoppte Million-Dollar-WhatsApp-Exploits: 0 (leider)

Auf Druckern gespielte Doom-Versionen: mindestens 1

Und das war die Pwn2Own Ireland 2025, wo Hacker zeigen, dass selbst eure „smarten“ Geräte manchmal nicht so schlau sind, wie sie denken.