Aus dem Rauschen die Lichter gefiltert, für euch in die News gestellt. Neun interessante Beiträge aus der Woche 1.9 – 7.9 (KW36-2025) Natürlich wieder zwei davon ausführlich betrachtet.

CH 4 EU | Google 2,5Mrd Leak? | Salesforce-KI-Support | Hollywood-gegen-MJ | Tesco VS Vmware | StreamEast-Raid | Lego Todesscheibe | SaltTyphoon | Blutmond am Sonntag

Artikel 1

Auch die Schweiz wählt europäische IT-Sicherheit: Ein Umdenken aus strategischen Gründen

Schweizer Unternehmen stehen vor einer wichtigen Entscheidung: Wem vertrauen sie ihre IT-Sicherheit an? Eine aktuelle Umfrage zeigt einen klaren Trend:

Auf Netzwoche.ch war Ein Dossier von Rainer Schwegler, Senior Territory Manager Switzerland, von der Sicherheitsfirma Eset zu lesen: Die Herkunft der Software-Lösungen wird immer wichtiger. Eine überwältigende Mehrheit der Schweizer Unternehmen bevorzugt mittlerweile europäische oder heimische Anbieter -> aus gutem Grund.

Warum Europa? Die Suche nach Souveränität

Laut einer repräsentativen Studie des Analystenhauses Techconsult, die im Auftrag von Eset durchgeführt wurde, würden 72 % der Schweizer Unternehmen bei einer Neuanschaffung gezielt einen europäischen Anbieter bevorzugen. Bereits 44 % setzen auf Lösungen aus Europa oder der Schweiz, während US-amerikanische Anbieter nur von 22 % der Befragten genutzt werden.

Dieses starke Umdenken hat mehrere Ursachen, die über rein technische Aspekte hinausgehen:

- Rechtliche Sicherheit: Ein Hauptargument ist der klare Rechtsrahmen in Europa. Mit dem revidierten Schweizer Datenschutzgesetz (revDSG) sind die Datenschutzbestimmungen in der Schweiz weitgehend mit der europäischen Gesetzgebung kompatibel. Das schafft Vertrauen und erleichtert die Einhaltung von Compliance-Anforderungen. Im Gegensatz dazu bergen Gesetze aus Drittstaaten, wie der US Cloud Act, Risiken, da sie unter Umständen den Zugriff auf Daten ohne Zustimmung der Betroffenen erlauben.

- Digitale Souveränität: Unternehmen wollen die Kontrolle über ihre Datenflüsse, Systeme und Updates behalten. Sie sehen die Wahl des IT-Sicherheitsanbieters als einen strategischen Schritt zur Stärkung ihrer digitalen Unabhängigkeit.

- Hohe Wechselbereitschaft: Zwei Drittel der befragten Unternehmen denken aktiv darüber nach, ihren Anbieter zu wechseln. Dies deutet darauf hin, dass die Bedenken bezüglich Datenschutz und geopolitischer Abhängigkeit wachsen.

„Made in Europe“ als Qualitätsversprechen

Rainer Schwegler von Eset erklärt, dass „Made in Europe“ mehr ist als nur ein Label. Es steht für ein klares Versprechen: digitale Souveränität, rechtliche Transparenz und technische Vertrauenswürdigkeit. Europäische Anbieter entwickeln ihre Lösungen oft vollständig in der EU, betreiben dort ihre Rechenzentren und unterliegen strengen Datenschutzgesetzen, was auch die Möglichkeit von versteckten Hintertüren ausschließt.

Für Unternehmen bedeutet das nicht nur Rechtssicherheit, sondern auch eine höhere Transparenz bei der Produktentwicklung. Angesichts der noch nicht so alten Veröffentlichung einer langjährigen Affäre um einen Schweizer Nachrichtendienst und die vermutete Datenweitergabe an einen russischen IT-Anbieter, gewinnt das Thema digitale Souveränität zusätzlich an Dringlichkeit.

Für Schweizer Unternehmen ist die Wahl eines europäischen Anbieters somit eine strategische Entscheidung, um langfristig sicher und transparent operieren zu können. Es geht nicht mehr nur um die Funktionalität eines Produkts, sondern um Vertrauenswürdigkeit und Verlässlichkeit in einer zunehmend komplexen geopolitischen Landschaft.

Artikel 2

Sommerlochmeldung? Angeblich 2,5 Milliarden gehackte Gmail-Konten

Ein Schreckensszenario geistert durchs Netz: 2,5 Milliarden gehackte Gmail-Konten! Überall liest man davon und fragt sich, ob man schnell alle Passwörter ändern muss.

Doch halt! Google selbst hat jetzt klargestellt, dass an diesen Gerüchten nichts dran ist.

Google sagt gestern: „Alles Quatsch!„

In den letzten Tagen haben sich die Berichte über ein riesiges Datenleck bei Google, das angeblich Milliarden von Gmail-Nutzern betreffen soll, rasant verbreitet. Die Empfehlung: Ändert sofort eure Passwörter! Doch Google widerspricht diesen Gerüchten in einem eigenen Blogbeitrag vehement und nennt sie „völlig falsch„.

Ja, es gab kürzlich zwei Sicherheitsvorfälle bei Google, aber die hatten rein gar nichts mit diesem angeblichen Massen-Hack von Gmail-Konten zu tun. Google betont außerdem, wie stark ihre Sicherheitsmaßnahmen sind. 99,9 Prozent aller Phishing-Mails und Malware-Angriffe werden demnach blockiert, bevor sie überhaupt im Postfach landen. Das ist eine Ansage!

Was steckt wirklich hinter den Gerüchten?

Woher kommen diese Geschichten dann? Google hat zwei echte, aber viel kleinere Sicherheitsvorfälle bestätigt:

- Salesforce-Vorfall: (bereits im Juli) Angreifer haben sich durch Social Engineering Zugang zu einer Salesforce-Instanz von Google verschafft. Hauptsächlich waren davon Kontaktdaten von kleinen und mittleren Unternehmen betroffen – also Informationen, die oft sowieso schon öffentlich sind.

- Salesloft Drift-Vorfall: (im August) Hier haben Angreifer mit gestohlenen OAuth-Token Zugang zu einer „sehr kleinen Anzahl von Google-Workspace-Konten“ bekommen. Google hat die Token jedoch sofort entzogen und die betroffenen Nutzer informiert.

Beide Vorfälle waren weit entfernt von einem Massen-Datenleck bei Gmail. Die Panik, die online verbreitet wird, ist also in diesem Fall völlig unbegründet.

Pikant an der ganzen Sache ist lediglich dass bereits im Juni Google vor der Problematik gewarnt hatte, da zu diesem Zeitpunkt schon diverse Firmen Opfer wurden durch fingierte Anrufe, so genanntes Vishing. Es wird dabei auch keine Schwachstellen innerhalb der Salesforce-Instanzen ausgenutzt.

Stattdessen würden die Angreifer Telefonate mit Angestellten der betroffenen Unternehmen führen und sich als Mitarbeiter des IT-Supports ausgeben. Anschließend würden sie ihre Opfer dazu verleiten, Anmeldeinformationen preiszugeben, Fernzugriffe zu gewähren oder eine bösartige Anwendung zu verwenden.

Davon abgesehen – Sicher ist sicher. Wie schützt du dich trotzdem am besten?

Die Gerüchte sind somit falsch, aber das heißt nicht, dass du deine Sicherheit vernachlässigen solltest. Ganz im Gegenteich! Nutze die Gelegenheit, dein Konto noch sicherer zu machen. Best Practice die auch Google empfiehlt:

- Verwende Passkeys: Sie sind die sicherste Alternative zum normalen Passwort und schützen effektiv vor Phishing-Angriffen.

- Starkes Passwort: Falls du beim Passwort bleiben möchtest, nutze ein einzigartiges pro Dienst, das komplex ist und nicht leicht zu erraten.

- Zwei-Faktor-Authentifizierung (2FA): Aktiviere unbedingt 2FA. Selbst wenn dein Passwort in falsche Hände gerät, kann niemand auf dein Konto zugreifen.

Panik ist also unangebracht. Google hat alles dementiert. Dennoch ist ein bisschen mehr Sicherheit immer eine gute Sache, oder? Ansonsten lasst uns gleich bei Salesforce bleiben:

Artikel 3

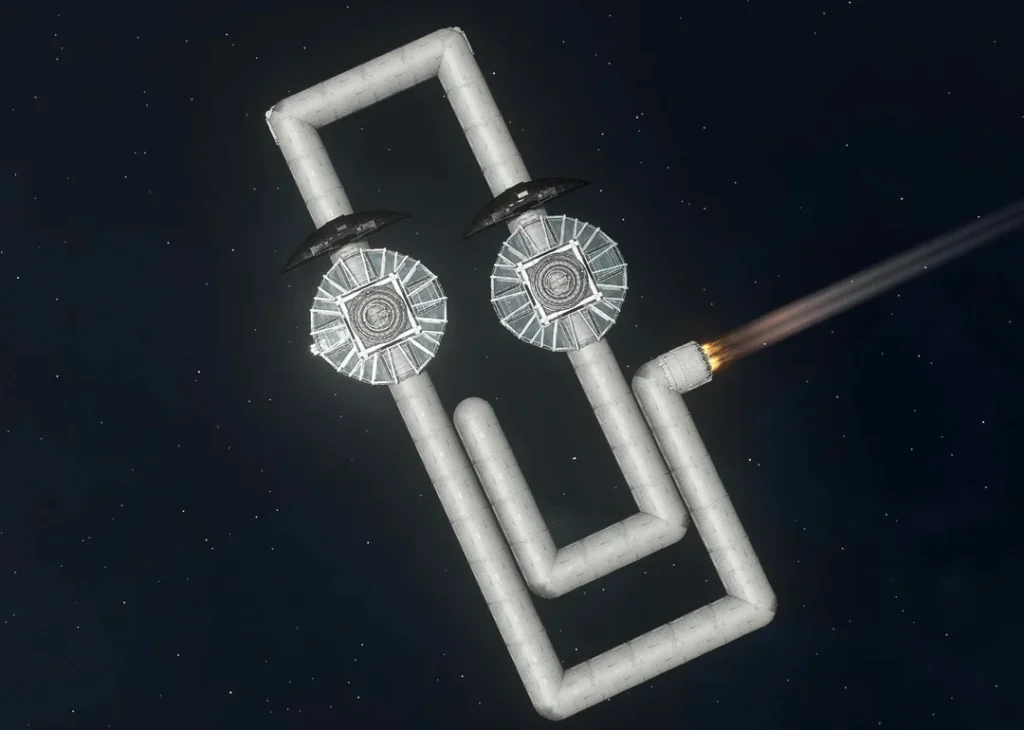

Salesforce Mitarbeiter des Monats „Karl Klammer“ macht jetzt IT-Support

Erinnert ihr euch an Karl Klammer, den nervigen, aber irgendwie auch liebenswerten Microsoft-Assistenten aus den 90ern? Nun, er ist zurück:

Nur diesmal hat er einen Job im IT-Support und ist ziemlich gut darin, Menschen zu ersetzen. Laut Salesforce-CEO Marc Benioff hat der CRM-Riese 4000 Support-Mitarbeitende durch KI ersetzt.

KI statt Menschen: Eine massive Umstrukturierung

In einem Podcast hat Marc Benioff offenbart, dass Salesforce massiv auf KI setzt, um Effizienz zu steigern und Kosten zu senken. Die Zahl der Support-Mitarbeitenden wurde von 9000 auf 5000 reduziert – ein massiver Schnitt von über 40 Prozent.

Benioff erklärt, dass die KI-Assistenten in der Lage sind, eine Vielzahl von Standard-Aufgaben im Support zu übernehmen. So können die verbleibenden menschlichen Mitarbeitenden sich auf komplexere Fälle konzentrieren. Laut Benioff arbeiten Menschen und KI nun Hand in Hand. Das System erkenne, wann die KI an ihre Grenzen stößt und übergibt den Kunden dann automatisch an einen menschlichen Mitarbeitenden. Sollte dass in der Praxis klappen, wäre es ein echter Mehrwert.

Der KI-Vertriebsagent: Auch im Sales-Team Einzug gehalten

Der Wandel beschränkt sich nicht nur auf den Support. Auch im Vertrieb setzt Salesforce stark auf KI. Das Unternehmen hatte über die Jahre mehr als 100 Millionen Kundenanfragen gesammelt, die aufgrund von Personalmangel nie bearbeitet wurden. Jetzt kommen sogenannte KI-Sales-Agenten zum Einsatz, die sich um jeden einzelnen dieser Leads kümmern.

Benioff zufolge werden 50 Prozent der Kundengespräche heute von der KI geführt, während die andere Hälfte weiterhin von Menschen übernommen wird. Diese Entwicklung zeigt, dass KI nicht nur als Hilfsmittel, sondern als vollwertiger Partner im Geschäftsalltag betrachtet wird.

Benioffs Wandel: Vom Kritiker zum Befürworter

Es ist interessant zu sehen, wie Benioff sich positioniert. Vor nicht allzu langer Zeit bezeichnete er Microsofts Copilot als den neuen Karl Klammer und sprach ihm jeglichen Nutzen ab. Nun setzt er selbst auf eine ähnliche Technologie und rechtfertigt die drastischen Einschnitte mit Effizienzgewinnen.

Die Frage ist, ob diese Entwicklung ein Segen oder ein Fluch ist. Ja, sie kann die Produktivität steigern, aber sie wirft auch die Frage nach der Zukunft der Arbeitsplätze im Support und Vertrieb auf.

Was denkt ihr? Ist der Einsatz von KI in diesem Ausmaß der richtige Weg, oder verliert der Kundenservice dadurch seine menschliche Note? Schaut euch auch gern die Episode selbst an:

Artikel 4

Die Schlacht um die Superhelden: Warum Warner Bros. Discovery jetzt Midjourney verklagt

The Empire strikes back! Nachdem bereits Disney und NBCUniversal Klage gegen den KI-Bildgenerator Midjourney eingereicht haben, zieht nun auch Warner Bros. Discovery (WBD) nach.

Das renommierte Medienunternehmen beschuldigt Midjourney des Diebstahls geistigen Eigentums. Es geht um nichts Geringeres als die kultigsten Figuren der Popkultur: Superman, Batman, Wonder Woman und sogar Scooby-Doo.

Was ist der Kern der Klage?

Warner Bros. Discovery argumentiert, dass Midjourney seine künstliche Intelligenz mit illegalen Kopien urheberrechtlich geschützter Inhalte trainiert hat. Die Klage, die in einem US-Gericht in Los Angeles eingereicht wurde, zielt auf die zentrale Funktion des Dienstes ab: die Reproduktion berühmter Charaktere.

Die Anwälte von WBD schreiben in der Klageschrift, dass Midjourney „glaubt, über dem Gesetz zu stehen“. Sie behaupten, dass Nutzer des kostenpflichtigen Dienstes einfach Befehle eingeben können, um Bilder von ikonischen Figuren wie Superman in jeder erdenklichen Szene zu erstellen. Das sei eine klare Verletzung ihrer Rechte, da diese Figuren ohne Zustimmung vervielfältigt und verbreitet werden.

Als Beweis führt WBD Beispiele an, in denen Nutzer von Midjourney aufgefordert werden, Bilder von Batman oder Wonder Woman zu generieren, und die KI liefert täuschend ähnliche Ergebnisse. Sogar bei generischen Anfragen wie „klassische Comic-Superhelden-Schlacht“ tauchen WBD-Charaktere auf.

Warum jetzt die große Klage-Welle?

Die Klage von WBD ist Teil einer wachsenden Bewegung in der Kreativbranche. Filmstudios, Autoren und Künstler sind zunehmend besorgt über die unregulierte Nutzung ihrer Werke für das Training von KI-Modellen. Sie argumentieren, dass ihre Inhalte nicht nur zur Inspiration genutzt, sondern direkt geplündert werden, was ihre eigenen Geschäftsmodelle bedroht.

Midjourneys Argumentation: Die KI-Firma verteidigt sich mit dem Prinzip des „Fair Use“. Sie behaupten, dass das Training von KI-Modellen eine Form der fairen Nutzung sei. Zudem betonen sie, dass die generierten Bilder das Ergebnis der kreativen Anweisungen der Nutzer sind und die Plattform lediglich ein Werkzeug zur Erstellung sei.

Die Gegenargumente der Studios: Die Hollywood-Studios sehen das anders. Sie sagen, dass es sich hier nicht um eine simple Nutzung für Trainingszwecke handelt. Sie werfen Midjourney vor, ganz bewusst mit der Möglichkeit zu werben, geschützte Figuren zu generieren, um Abonnenten anzulocken. Ein kürzlich gestarteter Midjourney TV-Streaming-Kanal, der KI-generierte Videos zeigt, sei ein Versuch, direkt mit den Studios zu konkurrieren.

Was steht auf dem Spiel?

Der Ausgang dieser Klage könnte weitreichende Folgen für die gesamte KI-Branche haben. Wenn die Gerichte den Studios recht geben, müssten KI-Unternehmen in Zukunft möglicherweise Lizenzgebühren für Trainingsdaten zahlen. Das würde nicht nur die Entwicklung neuer KI-Modelle teurer und langsamer machen, sondern könnte auch neue Geschäftsmodelle für die Lizenzierung von Inhalten schaffen.

Für die Hollywood-Giganten geht es um den Schutz ihrer wichtigsten Vermögenswerte: ihre Charaktere und Geschichten. Die Klage ist ein klares Signal, dass sie nicht bereit sind, ihr geistiges Eigentum kampflos aufzugeben.

Dies ist der Beginn eines rechtlichen Tauziehens, das das Verhältnis zwischen menschlicher Kreativität und künstlicher Intelligenz neu definieren könnte.

Artikel 5

Der Pfund-Schock: Wenn die Cloud-Träume zerplatzen und der Supermarkt klagt

Von einer Klage gleich zur nächsten: Stellt euch vor, ihr habt eine neue Waschmaschine gekauft. Der Verkäufer verspricht euch lebenslange Garantie und kostenlosen Service.

Zwei Jahre später wird der Hersteller von einem Großkonzern übernommen, und plötzlich ist alles anders. Die lebenslange Garantie gilt nicht mehr, und für jedes Ersatzteil, das ihr braucht, müsst ihr ein teures Abo abschließen. Klingt nach einem Albtraum, oder? Genau so fühlen sich gerade viele Unternehmen, die auf VMware-Produkte setzen.

Was ist passiert? Die Broadcom-Übernahme und ihre Folgen

Ende 2023 hat der US-Konzern Broadcom den Virtualisierungsspezialisten VMware übernommen. Was zunächst wie eine normale Fusion aussah, hat die IT-Welt ordentlich durcheinandergewirbelt. Broadcom hat das gesamte Lizenzmodell radikal umgekrempelt: Weg von den klassischen Dauerlizenzen, hin zu verpflichtenden Abonnements. Aus einzelnen Produkten wurden teure Pakete geschnürt.

Diese Strategie hat bei vielen Unternehmen für einen massiven Schock gesorgt. Cloud-Verbände und Anwender beklagen, dass die Preise um bis zu 1500 Prozent gestiegen sind. In Deutschland hat der IT-Anwenderverband VOICE bereits Beschwerde bei der EU-Kommission eingereicht. Sie werfen Broadcom vor, seine marktbeherrschende Stellung auszunutzen.

Tesco gegen Broadcom: Ein Kampf um die virtuelle Infrastruktur

Die britische Supermarktkette Tesco ist einer der größten IT-Anwender im Land und für seinen Betrieb enorm abhängig von VMware-Software. Ihre Systeme, die rund 40.000 Server-Workloads hosten und unter anderem die Kassen in den Filialen verbinden, basieren auf der Virtualisierungstechnologie von VMware.

Tesco hatte 2021 unbefristete Lizenzen für vSphere und Cloud Foundation erworben, inklusive eines Supportvertrags bis 2026. Es gab sogar die Option, den Support um weitere vier Jahre zu verlängern. Doch dann kam Broadcom.

Jetzt steht Tesco vor dem Problem, dass Broadcom den Support an die neuen Abo-Modelle koppelt. Das bedeutet: Obwohl Tesco bereits für die Lizenzen bezahlt hat, müssen sie jetzt teure Abos kaufen, um weiterhin Support zu erhalten. Außerdem weigert sich Broadcom, Tesco das in den alten Verträgen zugesicherte Upgrade auf die neueste Version von Cloud Foundation zu ermöglichen. Selbst Sicherheitsupdates werden zurückgehalten, wenn das Unternehmen kein Abo abschließt.

Tesco steht übrigens nicht alleine mit dem Aufbegehren gegen diese neue Firmenpolitik. Auch Firmen wie AT+T die letztes Jahr auf die Barrikaden gingen oder dieses Jahr zB. Siemens, haben sich bereits ähnlich „erfreut“ gezeigt.

Was steht auf dem Spiel?

Für Tesco ist die Situation ernst. In der Klage, in der es um satte 100 Millionen Pfund Schadenersatz geht, warnt die Supermarktkette vor möglichen Beeinträchtigungen ihrer digitalen Infrastruktur. Das könnte sich sogar auf die Lebensmittelversorgung der Filialen in ganz Großbritannien und Irland auswirken.

Der Fall Tesco ist nur ein Beispiel von vielen und zeigt deutlich, wie riskant die Abhängigkeit von einem einzigen Anbieter sein kann. Es unterstreicht die Notwendigkeit für Unternehmen, ihre Software-Strategien zu überdenken und sich gegen solch drastische Veränderungen abzusichern. Es bleibt abzuwarten, wie das Gericht entscheidet. Die Klage könnte ein Präzedenzfall werden, der weitreichende Folgen für die gesamte Tech-Branche hat.

Artikel 6

Die große Stream-Falle: Wie die Polizei Jagd auf illegale Fußball-Piraten macht

Der spannende Sonntagabend vor dem Fernseher gehört für viele von euch zum festen Ritual. Du fühlst dich angesprochen? Dann stell Bier und Chips bereit und …dann gehts dahin:

Was, wenn das Spiel plötzlich stockt, die Verbindung abbricht und eine Meldung auf dem Bildschirm erscheint, die euch auf legale Streaming-Anbieter verweist? Genau das ist Tausenden von Nutzern illegaler Sport-Streaming-Seiten passiert. Auf Golem.de hab ich darüber gelesen. Eine groß angelegte Polizeiaktion hat ein scheinbar gigantisches Netzwerk ausgehoben. Aber hat es wirklich den großen Fisch erwischt?

Was ist passiert? Der große Schlag gegen „Streameast“

Die Anti-Piraterie-Organisation Alliance for Creativity and Entertainment (ACE) hat zusammen mit der ägyptischen Polizei einen großen Erfolg gefeiert. Sie verkünden, das „weltgrößte illegale Sport-Streaming-Netzwerk“ zerschlagen zu haben. Konkret geht es um das sogenannte Streameast-Netzwerk. Mit über 136 Millionen monatlichen Aufrufen war es eine der größten Anlaufstellen für Sportfans, die ihre Lieblingsspiele kostenlos schauen wollten.

Die illegalen Streams deckten so ziemlich alles ab, was das Sportler-Herz begehrt:

- Fußball: Bundesliga, Premier League, La Liga, Serie A, Champions League

- US-Sport: NBA, NFL, NHL, MLB

- Weitere Events: Boxen, MMA und Motorsport

Wer eine der 80 betroffenen Domains aufruft, wird nicht mehr mit einem Spiel, sondern mit einer Warnmeldung begrüßt, die auf legale Streaming-Möglichkeiten hinweist. Auch in Deutschland war dieses Netzwerk sehr beliebt, was zeigt, wie groß die Nachfrage nach kostenlosem Content ist.

Die überraschende Wendung: War es nur eine Kopie?

Während die ACE den Erfolg feiert, gibt es eine überraschende und etwas verwirrende Wende. Berichten von Plattformen wie Torrentfreak zufolge sind bei der Aktion wohl nicht die Originalbetreiber von „Streameast“ erwischt worden, sondern lediglich sogenannte „Copycat-Seiten“. Das sind Trittbrettfahrer, die die Originalseite nachgebaut haben, um ebenfalls von der hohen Besucherzahl zu profitieren.

Der Betreiber der echten „Streameast“-Seite soll über seine eigenen Kommunikationskanäle sogar bestätigt haben, dass sein Dienst weiterhin online ist und er nichts mit den Verhaftungen in Ägypten zu tun hat. Er warnt seine Nutzer sogar davor, die gefälschten Websites zu besuchen.

Warum das Ganze?

Die Aktionen der Polizei und Anti-Piraterie-Organisationen haben ein klares Ziel: Sie wollen das Geschäftsmodell hinter den illegalen Streams zerstören. Diese Seiten sind oft werbefinanziert und machen damit Millionen. Die Betreiber hinter den illegalen Seiten und ihre Partner verdienen Geld, während die Rechteinhaber (wie zum Beispiel die Bundesliga) und die legalen Streamingdienste leer ausgehen.

Auch wenn bei dieser Aktion wohl nur ein Teil des Netzes gekappt wurde, sendet sie eine klare Botschaft an alle, die illegale Streams anbieten oder nutzen. Die Ermittlungsbehörden greifen durch und machen es den Piraten immer schwerer, ihr Geschäft zu betreiben.

Für uns Nutzer bedeutet das: Wer nicht Gefahr laufen will, ins Visier zu geraten, bleibt wohl lieber bei den legalen Anbietern.

Artikel 7

1000 Euro für „eine Scheibe“ vom Todesstern: Hat Lego den Verstand verloren?

Ein Aufreger zum Wochenende: Lego-Fans und Star-Wars-Enthusiasten, haltet euch fest. Es gibt Neuigkeiten, die uns alle sprachlos machen.

Lego hat offiziell das erste Set mit einem Preisschild von 999,99 Euro angekündigt. Es ist die vierte Version des Todessterns, die unter der Setnummer 75419 erscheint. Doch bevor ihr vor Freude schreit, schaut genau hin. Dieses Ding ist nicht, was ihr erwartet. Gamestar zeigt euch ein paar Einblicke.

Der Todesstern, der nur von vorne existiert

Lego hatte die Chance, den ultimativen Todesstern zu bauen. Eine riesige, detailreiche, komplett begehbare Kugel. Was haben sie stattdessen gemacht? Einen flachen Scheiben-Todesstern. Ja, ihr habt richtig gehört. Statt einer 360-Grad-Raumstation, die man von allen Seiten bewundern kann, bekommen wir einen Querschnitt mit einer Tiefe von nur 27 Zentimetern. Das Set ist so designt, dass es besser in eine Vitrine passt.

Mal ehrlich, ist das nicht der Höhepunkt des Irrsinns? Der Todesstern ist ein ikonisches, kugelförmiges Symbol. Nun sollen wir 1000 Euro für eine Art Kulisse ausgeben, die man sich nur von vorne ansehen kann, weil die Rückseite ein Chaos aus Techniksteinen und Achsen ist? Sorry, aber das ist einfach nur enttäuschend.

Ein Preisrekord – mit weniger Steinen

Für diesen schwindelerregenden Preis von 1000 Euro bekommt ihr zwar das teuerste, aber nicht einmal das größte Legoset der Geschichte. Mit seinen 9.023 Bausteinen liegt es hinter der Titanic und dem Kolosseum, die mehr Teile haben und dabei dennoch deutlich günstiger waren. Der Preis pro Stein liegt bei satten 11 Cent.

Die 38 Minifiguren, darunter auch einige seltene Charaktere, sind zwar ein nettes Gimmick, aber rechtfertigen sie diesen Preis? Ich glaube nicht, Tim.

Fans, die auf eine volle Kugel gehofft hatten, waren schon verärgert, als die ersten Gerüchte auftauchten. Jetzt, da der Preis bekannt ist, dürfte die Wut nur noch größer sein. Statt die Träume der Fans zu erfüllen, setzt Lego auf einen Kompromiss, der sich nur optisch lohnt, wenn man das Set an eine Wand stellt.

Es bleibt die Frage: Hat sich Lego mit diesem Preis und diesem Design einen großen Gefallen getan? Oder ist es der Moment, in dem die Marke ihre treuesten Fans verärgert, weil sie scheinbar den Bezug zur Realität verloren hat? Das ist ein Aufreger, der zumindest mich in meinem Lego & StarWars Freundeskreis am Wochenende beschäftigen wird.

Einziger Lichtblick bei der Nummer? Vermutlich gibt es dazu dann bald ein sehr unterhaltsames Video vom Held der Steine.

Artikel 8

BSI (und quasi alle internationalen Partner) warnen vor chinesischer Hackergruppe Salt Typhoon

Weltweite Spionage im Fokus, dass zeitgleich mit veröffentlichte PDF beim BSI gibt Einblicke in Vorgehensweise und Vermeidungsstrategieen.

In einer gemeinsamen Erklärung warnen das deutsche Bundesamt für Sicherheit in der Informationstechnik (BSI) sowie die US-amerikanischen Behörden NSA, CISA, FBI (und das Who-Is-Who der restlichen internationalen Sicherheitsbehörden) vor der staatlich unterstützten chinesischen Hackergruppe Salt Typhoon. Die Gruppe zielt mit ihren Angriffen auf kritische Infrastrukturen wie Telekommunikations-, Regierungs-, Transport- und Militärnetzwerke weltweit ab, um Spionage zu betreiben.

Der gemeinsame Sicherheitshinweis, der von allen genannten Behörden veröffentlicht wurde, enthält sowohl Kompromittierungsindikatoren (Indicators of Compromise, IoCs) als auch die genauen Taktiken, Techniken und Vorgehensweisen (TTPs) der Akteure.

Angriffe basieren auf bekannten Schwachstellen

Die Untersuchungen zeigen, dass Salt Typhoon für den Erstzugriff auf die Systeme seiner Opfer vorwiegend öffentlich bekannte Schwachstellen ausnutzt und keine sogenannten Zero-Day-Lücken. Die Gruppe nutzt Infrastrukturen wie Virtual Private Server (VPS) und bereits kompromittierte Router, um in die Netzwerke von Telekommunikations- und Netzwerkdienstleistern einzudringen.

Die Warnung listet unter anderem auch spezifische CVE-Nummern auf, die von der Hackergruppe ausgenutzt werden:

- CVE-2024-21887: Eine Sicherheitslücke in Ivanti Connect Secure und Ivanti Policy Secure Webkomponenten.

- CVE-2024-3400: Eine Schwachstelle in Palo Alto Networks PAN-OS GlobalProtect, die zu Remote Code Execution (RCE) führen kann.

- CVE-2023-20273 und CVE-2023-20198: Zwei Sicherheitslücken in der Cisco IOS XE Software-Web-Benutzeroberfläche, die zur Ausführung von Code mit Root-Rechten genutzt werden können.

Vorsicht ist geboten!

Schauen wir uns das PDF zusammen etwas genauer an, denn dieses Dokument liefert detaillierte Informationen zur Erkennung und Vermeidung der Aktivitäten von Salt Typhoon.

Die Strategien lassen sich in zwei Hauptkategorien unterteilen: Proaktive Maßnahmen (Vermeidung) und Reaktive Maßnahmen (Erkennung).

Punkt 1: Strategien zur Vermeidung

Um zu verhindern, dass die Hackergruppe in Netzwerke eindringt, empfiehlt der Bericht eine Reihe von Best Practices:

- Schwachstellen beheben: Patcht bekannte Schwachstellen wie die aufgeführten CVE-Nummern (CVE-2024-21887, CVE-2024-3400, CVE-2023-20273 und CVE-2023-20198) umgehend. Da die Angreifer hauptsächlich auf bekannte, öffentlich zugängliche Lücken setzen, ist dies der wichtigste Schritt.

- Härtung der Systeme:

- Deaktiviert nicht benötigte Ports und Protokolle, wie Cisco Smart Install oder Cisco Guest Shell.

- Setzt auf starke Anmeldeinformationen und sichere kryptografische Algorithmen.

- Nutzt Multi-Faktor-Authentifizierung (MFA) und blockiert Brute-Force-Angriffe durch Lockouts.

- Verwendet SNMPv3 anstelle älterer, unsicherer Versionen.

- Netzwerkhärtung:

- Isoliert die Verwaltungsebene vom Datenverkehr (Control-Plane Policing, CoPP), um zu verhindern, dass Angreifer von der Datenebene aus in die Verwaltungsebene gelangen.

- Stellet sicher, dass keine ungewöhnlichen Tunnels oder VPNs die Netzwerksicherheitsgrenzen überschreiten.

Punkt 2: Strategien zur Erkennung

Um laufende oder frühere Kompromittierungen zu identifizieren, solltet Ihr auch folgende Punkte überwachen:

Überprüft Dateiverzeichnisse (z.B. Flash-Speicher) auf nicht standardmäßige oder unerwartete Dateien.

Konfigurationsänderungen: Überwacht die Konfiguration von Netzwerkgeräten kontinuierlich auf unerwartete Änderungen, insbesondere bei ACLs, Routing-Tabellen, lokalen Benutzerkonten und Authentifizierungsprotokollen.

Protokolle und Log-Dateien:

Überwacht die Logs von Routern und anderen Netzwerkgeräten auf Anzeichen von Löschungen, Deaktivierung der Protokollierung oder das Starten von Paketaufzeichnungen (PCAP).

Achtet auf die Erstellung von Paketaufzeichnungs-Sitzungen (z.B. mit Namen wie mycap oder tac.pcap).

Verdächtige Netzwerkaktivitäten:

Überwacht den Datenverkehr auf nicht standardmäßigen Ports, die für Verwaltungsdienste wie SSH oder HTTPS verwendet werden. Salt Typhoon nutzt hier oft Port-Nummern wie 22x22 für SSH oder 18xxx für HTTPS.

Achtet auf FTP/TFTP-Übertragungen von Netzwerkgeräten zu nicht autorisierten Zielen.

Sucht nach unerwarteten Tunneln (GRE, IPsec) zwischen autonomen Systemen (ASNs).

Analysiert den Traffic für ungewöhnliche TACACS+ Verbindungen (TCP/49) zu nicht autorisierten IPs.

Integritätsprüfung:

Führt Hash-Verifizierungen von Firmware und Software durch und vergleicht diese mit den Originalwerten des Herstellers.

TL:DR – Allgemeine Empfehlungen: Erkennung & Reaktion

- Protokoll- und Konfigurationsprüfung: Überprüft regelmäßig die Logs und Konfigurationen eurer Netzwerkgeräte, insbesondere Router, auf unerwartete oder ungenehmigte Aktivitäten.

- Sucht gezielt nach unerwarteten GRE- oder anderen Tunneling-Protokollen, insbesondere zu ausländischen Infrastrukturen.

- Überprüft, ob unerwartete externe IPs als TACACS+- oder RADIUS-Server festgelegt wurden oder andere Authentifizierungsdienste geändert wurden.

- Kontrolliert ACLs auf unerwartete externe IPs.

- Sucht nach unerwarteten Einstellungen für Paketmitschnitte oder Netzwerk-Mirroring.

- Prüft, ob unerwartete virtuelle Container auf Netzwerkgeräten laufen.

- Robuster Change-Management-Prozess: Führt einen möglichst strengen Prozess für Änderungen an eurer Infrastruktur ein.

- Speichert, verfolgt und prüft regelmäßig alle Netzwerkkonfigurationen.

- Vergleicht die Genehmigungen für Änderungen mit den tatsächlichen Konfigurationen.

- Überwacht die Erstellung und Änderung von Firewall-Regeln.

- Richtet Alarme für ungewöhnliche administrative Zugriffe oder Befehle auf Routern ein.

- Umfassende Untersuchung: Versucht bei einem vermuteten Einbruch den gesamten Umfang des Vorfalls zu identifizieren, bevor Ihr Gegenmaßnahmen ergreift. Wenn der gesamte Umfang nicht erkannt wird, könnten die Angreifer Zugang behalten und weiteren Schaden anrichten. Ziel ist eine vollständige Bereinigung des Netzwerks, um den Schaden zu minimieren. Achtet auch auf großflächige Datenexfiltration.

Fazit:

Obwohl in Deutschland bislang keine erfolgreichen Aktivitäten von Salt Typhoon bekannt sind, ruft das BSI zur Wachsamkeit auf. Die Warnung enthält bewährte Verfahren für die Absicherung von VPNs und Routern sowie spezifische Empfehlungen für die genannten Produkte. Ich habe mir einige herausgepickt, die ganzen 37 Seiten wären hier für die News „bissl arg“ gewesen!

Artikel 9

Blutmond am Sonntagabend: Die letzte totale Mondfinsternis bis 2028!

Himmelsgucker und Nachtschwärmer, aufgepasst! Diesen Sonntag erwartet uns ein seltenes Spektakel am Nachthimmel: eine totale Mondfinsternis.

Und das Beste daran? Sie findet zu einer familienfreundlichen Zeit am frühen Abend statt. Schnappt euch also die Kinder, eine Decke und ein Fernglas, denn es ist eure letzte Chance, dieses Phänomen in dieser Form bis 2028 zu erleben.

Was passiert am Sonntag und wann könnt ihr es sehen?

Am Sonntagabend, dem 7. September, schiebt sich unsere Erde genau zwischen die Sonne und den Mond. Dadurch gerät der Mond in den Schatten unserer Erde. Aber keine Sorge, er wird nicht komplett unsichtbar! Das Sonnenlicht wird von der Erdatmosphäre gebrochen und auf den Mond gelenkt, wodurch er in beeindruckenden Rottönen erstrahlt – daher auch der Name „Blutmond“.

Der erste Kontakt mit dem Erdschatten findet bereits um 18:27 Uhr statt. Allerdings ist die Sonne da noch nicht untergegangen und der Mond noch nicht aufgegangen, sodass ihr davon leider nichts sehen werdet. Die entscheidende Phase, die Totalität, beginnt um 19:31 Uhr. Ab diesem Zeitpunkt ist der Mond vollständig verfinstert.

Je nachdem, wo ihr in Deutschland, Österreich oder der Schweiz wohnt, müsst ihr euch ein wenig gedulden. Je weiter ihr im Westen lebt, desto später geht der Mond auf und desto länger müsst ihr auf den Start der totalen Verfinsterung warten. Aber keine Panik: Ab 20:53 Uhr tritt der Mond wieder aus dem Schatten heraus und ist dann hierzulande überall gut zu sehen.

Ein seltener Anblick – Beeinflusst von Staub und Wolken

Die Totalität dauert diesmal 82 Minuten, also fast anderthalb Stunden. Wie intensiv die rote Farbe des Mondes sein wird, hängt von verschiedenen Faktoren ab, wie zum Beispiel von Vulkanasche, Saharastaub oder Abgasen in der Erdatmosphäre.

Eine wichtige Sache, die ihr nicht vergessen solltet: Die Sichtbarkeit hängt natürlich auch vom Wetter ab. Hoffen wir also auf einen klaren Himmel! Da der Himmel in der Dämmerung noch relativ hell ist, kann es anfangs schwierig sein, den verfinsterten Mond zu finden. Doch je höher er steigt, desto besser wird die Sicht.

Sollten die Wolken eure Beobachtung stören, keine Panik! Viele Sternwarten und Planetarien bieten am Sonntag spezielle Veranstaltungen mit professionellen Teleskopen an. Danke an die Sternfreunde für die prima Zusammenstellung! Eure Ecke ist nicht dabei? Suchbegriff könnte „Volkssternwarte RegionXY“ sein. Ganz sicher werden einige heute Abend auch Youtube oder Twitch live bedienen.

Eine tolle Gelegenheit also für einen Ausflug, den Blutmond „aus der Nähe“ zu betrachten und mehr über das Himmelsphänomen zu lernen. Alternativ kann ich euch ansonsten noch als Plan B den kommenden Livestream anbieten:

Nutzt die Chance, denn die nächste gut sichtbare totale Mondfinsternis im DACH Raum gibt es erst wieder am 31. Dezember 2028. Es lohnt sich also, an diesem Sonntagabend einen Blick gen Himmel zu werfen.

Sun-Tsu, COO in einem Internationalen Konzern darf natürlich auch diese Woche nicht fehlen mit seiner globalen Weisheit.

Die beste IT-Strategie ist flexibel: Starre Strategien die nur auf einmaligen Annahmen beruhen sind sicher zum Scheitern verurteilt. Sei bereit, deine Pläne anzupassen, wenn sich neue Informationen ergeben, und bleibe agil in einer sich ständig verändernden technologischen Umgebung.