Auch diese Woche gibt es wieder neun Inhalte über die ich gestolpert bin, die ich interessant oder wichtig genug zum teilen empfinde und wie gewohnt bekommt ihr auch alles wieder mit persönlicher Meinung versalzen. Also auf, gehen wir direkt rein in die Wews der Woche 25.08 – 31.08 (KW35-2025)

Apple/Whatsapp ZeroDay | Citrix Bleed 3 | Google GCUL | Youtube KI VideoMod | Phison Take2 | PayPal Blockade | FreePBX Angriff | Strompreise | OSBA vs BSI

Artikel 1

Ein Notfall für Apple-Nutzer: Zero-Day-Attacken und was das bedeutet

Stell dir vor, du nutzt dein Handy wie immer, und im Hintergrund wird dir Schadcode untergejubelt, ohne dass du auch nur einen einzigen Knopf drückst.

Das klingt nach einem Science-Fiction-Film, ist aber leider bittere Realität wie beispielsweise security-insider.de berichtet. Kürzlich haben Apple Update: als auch WhatsApp Notfall-Updates herausgebracht, um genau so eine Lücke zu schließen. Sie war so gefährlich, weil sie schon aktiv von Angreifern ausgenutzt wurde.

Was ist ein „Zero-Day“-Angriff? Das ist, wenn Hacker eine Schwachstelle in einer Software finden und ausnutzen, bevor der Hersteller überhaupt davon weiß. Die Entwickler hatten also „null Tage“ Zeit, um das Problem zu beheben. Es ist ein Wettlauf gegen die Zeit, denn solange die Lücke noch nicht bekannt ist, gibt es auch keinen Schutz davor.

Apple schließt ein gefährliches Einfallstor

Genau so eine Lücke, die CVE-2025-43300 | EUVD-2025-25409, hat Apple kürzlich mit einem Notfallupdate geschlossen. Sie betraf fast alle Apple-Geräte – iPhones, iPads und Macs. Das Problem lag im Image I/O Framework, einer Systembibliothek, die für die Verarbeitung von Bildern zuständig ist. Stell dir vor, ein manipuliertes Foto konnte dazu führen, dass Hacker Schadcode auf deinem Gerät ausführen und im schlimmsten Fall sogar die volle Kontrolle übernehmen konnten.

Apple hat mit iOS 18.6.2, und Updates für iPadOS und macOS schnell reagiert. Es ist super wichtig, dass du diese Updates sofort installierst, denn die Lücke wurde bereits in Angriffen ausgenutzt.

Um deine Geräte zu schützen, solltest du unbedingt sicherstellen, dass sie auf die folgenden sicheren Versionen aktualisiert sind:

Für iPhones und iPads:

- iOS 18.6.2 und iPadOS 18.6.2 (für iPhone XS und neuere Modelle, iPad Pro 13-Zoll, iPad Pro 12,9-Zoll 3. Generation und neuer, iPad Pro 11-Zoll 1. Generation und neuer, iPad Air 3. Generation und neuer, iPad 7. Generation und neuer sowie iPad mini 5. Generation und neuer)

- iPadOS 17.7.10 (für iPad Pro 12,9-Zoll 2. Generation, iPad Pro 10,5-Zoll und iPad 6. Generation)

Für Macs:

- macOS Ventura 13.7.8

- macOS Sonoma 14.7.8

- macOS Sequoia 15.6.1

Update zum Wochenende:

WhatsApp im Visier: Zero-Click-Angriffe auf Apple-Geräte

Als wäre das nicht schon genug, gab es auch bei WhatsApp eine Zero-Click-Schwachstelle. Die Lücke CVE-2025-55177 | EUVD-2025-26214, ermöglichte es Angreifern, Spyware auf iPhones und Macs zu installieren, ohne dass der Nutzer etwas davon bemerkt. Es reichte, wenn eine manipulierte Nachricht verschickt wurde. Da sich die Schwachstelle eine Lücke in Apples Core Image Library zu Nutze machte besteht auch die Möglichkeit dass Angreifer andere Einfallstore zur Ausnutzung bereits aktiv ausgenutzt haben. Im Whatsapp Security Advisory wird davon gesprochen, dass vermutet wird dass die Lücke genutzt wurde um ganz bestimmten Leuten Schadcode auf Ihren Geräten unterzujubeln. Da kann jetzt jeder gern rein interpretieren was er möchte, ich lass es einfach mal so stehen.

Das Fatale: Diese WhatsApp-Lücke konnte in Verbindung mit der oben geannten Apple ZeroDay Schwachstelle genutzt werden. So konnten Angreifer über eine völlig harmlos wirkende Nachricht mit einem simplen manipulierten Bild auf dein Gerät zugreifen und Schadcode installieren. Da die beiden Lücken diese Woche anscheinend auch bereits aktiv ausgenutzt wurden sind nicht nur die Updates dringend angeraten.

Was du jetzt unbedingt tun musst

Cyber-Bedrohungen sind real, aber du kannst dich schützen. Deine oberste Priorität sollte sein, deine Geräte und Apps immer auf dem neuesten Stand zu halten.

- WhatsApp aktualisieren: Überprüfe, ob du die neueste Version von WhatsApp hast. Die anfälligen Versionen waren WhatsApp for iOS Version 2.25.21.73 oder älter, WhatsApp Business for iOS Version 2.25.21.78 und WhatsApp for Mac Version 2.25.21.78 oder älter.

- Betriebssystem aktualisieren: Installiere sofort die neuesten Updates für dein iPhone, iPad und deinen Mac. Geh dazu einfach auf Einstellungen > Allgemein > Softwareupdate und lade die neueste Version herunter.

- Werksreset bei Verdacht: Wenn du das Gefühl hast, dein Gerät könnte infiziert sein, ist ein vollständiger Werksreset die sicherste Methode, um die Spyware zu entfernen.

Zusammenfassend lässt sich sagen: Diese Vorfälle zeigen wieder einmal, wie wichtig es ist, wachsam zu bleiben und Updates ernst zu nehmen. Auch Apple Geräte werden nicht mehr verschont, das dürfte der 6. oder 7. ZeroDay dieses Jahr gewesen sein. Lass uns gemeinsam sicher durchs digitale Leben navigieren!

Artikel 2

Rund 4.300 anfälligen Citrix-Netscaler-Instanzen allein in Deutschland

Ein neues Sicherheitsleck, bekannt als Citrix Bleed 3, sorgt derzeit für große Aufregung in der IT-Welt. Erst letzten Monat war ja mit Citrix Bleed 2 ähnlicher Aufruhr am Start. Schauen wir mal an, ob zurecht:

Die Schwachstelle betrifft Citrix NetScaler Systeme, die von vielen Unternehmen weltweit zur Verwaltung von Netzwerken und Fernzugriffen genutzt werden.

Was ist Citrix Bleed 3?

Citrix Bleed 3, auch bekannt unter der Kennung CVE-2025-7775 | EUVD-2025-25838, ist eine kritische Schwachstelle in den Citrix NetScaler ADC (Application Delivery Controller) und NetScaler Gateway Produkten. Die Lücke basiert auf einem Speicherüberlauf (memory overflow), der Angreifern die Möglichkeit gibt, aus der Ferne unauthentifizierten Schadcode auszuführen (Remote Code Execution, RCE). Im schlimmsten Fall können sie dadurch die Kontrolle über das System erlangen oder einen kompletten Dienstausfall (Denial of Service, DoS) verursachen.

Citrix hat bestätigt, dass diese Schwachstelle bereits als Zero-Day-Lücke aktiv ausgenutzt wurde, bevor Patches verfügbar waren. Dies macht die Bedrohung besonders akut.

Weltweite Reichweite der Angriffe

Laut Scans der Shadowserver Foundation sind weltweit über 28.000 Citrix-Systeme für die Lücke anfällig, weil sie noch nicht gepatcht wurden. Deutschland ist mit mehr als 4.300 ungepatchten Systemen besonders stark betroffen und liegt im Ländervergleich weltweit auf dem zweiten Platz, direkt hinter den USA.

Die niederländische Cybersicherheitsbehörde NCSC (Nationaal Cyber Security Centrum) hat bereits gewarnt, dass eine massenhafte Ausnutzung der Schwachstelle bevorsteht, da die betroffenen Systemkonfigurationen sehr verbreitet sind.

Was Administratoren jetzt tun müssen

Citrix hat umgehend Sicherheitsupdates veröffentlicht. Administratoren von betroffenen NetScaler ADC und NetScaler Gateway Systemen sollten die folgenden Schritte dringend durchführen:

- Patchen: Installieren Sie die bereitgestellten Patches, um die Systeme auf die sicheren Versionen zu aktualisieren. Betroffene Versionen sind unter anderem: NetScaler ADC und NetScaler Gateway 14.1, 13.1 sowie die FIPS- und NDcPP-Versionen von 13.1 und 12.1, die nicht die empfohlenen Patch-Level erreicht haben.

- Systeme auf Kompromittierung prüfen: Das NCSC hat ein Skript auf GitHub veröffentlicht, das ursprünglich für eine frühere Schwachstelle entwickelt wurde, aber auch zur Überprüfung auf erfolgreiche Angriffe durch Citrix Bleed 3 genutzt werden kann.

Die schnelle Reaktion der Admins ist entscheidend, um ihre Systeme und die damit verbundenen Daten vor Cyberkriminellen zu schützen.

Artikel 3

Google macht Ernst: Eigene Blockchain für die Finanzwelt geht in Testphase

Die Tech-Giganten nehmen die Blockchain-Technologie immer ernster – und jetzt mischt auch Google Cloud kräftig mit.

Wie diese Woche bekannt wurde, hat das Unternehmen die eigene Layer-1-Blockchain namens Google Cloud Universal Ledger (GCUL) die Anfang des Jahres angekündigt wurde nun in einer privaten Testphase gestartet. Damit kommt Google offiziell einen großen Schritt näher an das Spielfeld der Blockchain-Infrastruktur und zielt auch gleich direkt auf die globale Finanzwelt.

Was ist GCUL?

GCUL ist eine leistungsstarke, vertrauensneutrale Blockchain-Plattform, die speziell für die strengen Anforderungen von Finanzinstituten entwickelt wurde. Das Besondere daran: Die Smart Contracts der Blockchain werden in der beliebten Programmiersprache Python geschrieben. Für Tausende von Entwicklern, die bereits mit Python vertraut sind, senkt das die Einstiegshürde in die Blockchain-Entwicklung erheblich.

Die Strategie hinter der Blockchain

Google positioniert seine Blockchain ganz bewusst als neutrale Infrastruktur. Das ist clever, denn Finanzunternehmen sind traditionell sehr zurückhaltend, wenn es darum geht, auf der proprietären Blockchain eines direkten Konkurrenten aufzubauen. Google möchte mit GCUL eine gemeinsame, vertrauenswürdige Basis schaffen, auf der jede Finanzinstitution sicher ihre eigenen Anwendungen entwickeln kann. Diese neutrale Rolle kennt man bereits von Google Cloud selbst, das sich als Anbieter von Infrastruktur-Diensten für verschiedenste Unternehmen etabliert hat.

Der Schritt von Google ist Teil eines größeren Trends. Immer mehr große Akteure wie Tether, Stripe und Circle haben erkannt, wie wichtig es ist, eine eigene grundlegende Blockchain-Schicht (Layer-1) zu kontrollieren.

Ein Meilenstein für das Web3

Die Enthüllung von GCUL ist das Ergebnis jahrelanger geheimer Forschungs- und Entwicklungsarbeit. Google hat das Projekt lange unter Verschluss gehalten, erkennt nun aber öffentlich dessen Existenz an. Branchenbeobachter warten gespannt auf die Veröffentlichung weiterer technischer Details, um die genaue Architektur und die Fähigkeiten der Blockchain besser beurteilen zu können.

Die Strategie hinter der Blockchain: Neutralität

Google positioniert GCUL bewusst als „glaubwürdig neutrale“ Basisschicht. In der Finanzwelt bauen Konkurrenten selten Anwendungen auf den proprietären Systemen von Rivalen. Google nutzt seine etablierte Rolle als neutraler Cloud-Anbieter, um eine gemeinsame Infrastruktur zu schaffen, auf der jedes Institut sicher aufbauen kann – ohne in das Ökosystem eines Konkurrenten zu geraten.

Das spiegelt sich auch in ersten Pilotprojekten wider: Die CME Group testet bereits gemeinsam mit Google Cloud die Tokenisierung von Vermögenswerten und Wholesale-Zahlungen. Weitere Marktteilnehmer sollen schrittweise hinzukommen.

Kritik aus der Krypto-Welt: „Permissioned ist nicht dezentral“

Obwohl Google von einer Blockchain spricht, hat GCUL einen „permissioned“-Charakter. Das bedeutet, dass nicht jeder am Netzwerk teilnehmen kann; die Akteure müssen zugelassen werden, was der Compliance und den strengen regulatorischen Anforderungen der Finanzinstitute entgegenkommt.

In der Krypto-Community stößt dies auf Skepsis. Der Hauptvorwurf lautet: „Permissioned ist nicht dezentral.“ GCUL wird daher von Kritikern eher als Konsortiums-Ledger denn als „echte“ öffentliche Blockchain wie Bitcoin oder Ethereum eingeordnet. Zwar bietet dieses Modell Vorteile wie geringere Betriebsrisiken und planbare Gebühren, doch es erfordert Vertrauen in die Betreiber-Governance und Transparenz, die Google noch liefern muss.

Für die Finanzinstitute könnte GCUL trotzdem eine sinnvolle Lösung sein. Der Fokus auf Compliance, einfache Integration via API und die Nutzung von Python macht die Plattform für den regulierten Sektor attraktiv. Es geht weniger um offene Krypto-Ökosysteme als vielmehr um die Modernisierung bestehender Finanzprozesse.

Der Erfolg des Projekts wird davon abhängen, ob Google die nötige Transparenz zur Governance und Interoperabilität bietet und die Finanzwelt das Angebot annimmt. Eines ist jedoch klar: Mit dem Fokus auf Finanzinstitute und einem neutralen Ansatz könnte GCUL bestehende Layer-1-Lösungen in der Krypto-Branche herausfordern und die Massenadaption von Blockchain-Technologie im traditionellen Finanzwesen vorantreiben.

Artikel 4

KI auf YouTube: Verheimlichte Videobearbeitung?

Hey Leute, habt ihr in letzter Zeit auch das Gefühl, dass irgendetwas mit euren Lieblingsvideos auf YouTube nicht ganz stimmt?

Plötzlich wirken Gesichter ein bisschen komisch, Frisuren sehen seltsam aus oder die Hauttöne sind irgendwie verschoben? Ihr seid nicht allein! Es scheint, als mische eine unsichtbare Hand in den Videos mit, aber diese Hand gehört zu künstlicher Intelligenz (KI).

Was steckt dahinter?

Wie die BBC kürzlich aufdeckte, hat YouTube heimlich KI-Tools eingesetzt, um Videoinhalte nachzubearbeiten. Das Ganze passierte, ohne dass Urheber oder Uploader darüber informiert wurden. Erst als immer mehr Nutzer sich in den Kommentaren und in eigenen Videos über seltsame Verzerrungen beschwerten, gab YouTube schließlich zu, mit der Technologie zu experimentieren.

Ein Sprecher erklärte, das Ziel sei, Unschärfen und Bildrauschen zu reduzieren, ähnlich wie es moderne Smartphones automatisch tun. Doch die Ergebnisse sind manchmal alles andere als perfekt. Anstatt die Videos zu verbessern, sorgt die KI für bizarre Verfremdungen, die aus einem authentischen Video schnell ein „degeneriertes“ oder „KI-erzeugtes“ Stück machen. Und das (meiner Meinung nach) frustrierendste an der Situation: Uploader können diesen Eingriffen anscheinend auch gar nicht widersprechen. Ganz großes Kino.

Ein Widerspruch in sich?

YouTube hatte erst im Herbst 2023 angekündigt, dass Creator ihre eigenen KI-generierten Inhalte kennzeichnen müssen, wenn diese realistisch wirken. Das betrifft vor allem Videos, die Personen zeigen, die etwas sagen oder tun, was sie in der Realität nie getan haben. Doch die heimliche Nachbearbeitung von bereits veröffentlichten Videos durch YouTube selbst steht im krassen Gegensatz zu dieser Regelung.

Es ist eine Frage der Transparenz und des Vertrauens. Wenn YouTube von seinen Nutzern fordert, offen mit dem Einsatz von KI umzugehen, sollten sie selbst mit gutem Beispiel vorangehen. Oder sehe nur ich dass so?

Es geht mir dabei nicht einmal zwingend darum, dass der Hausherr nunmal Dinge machen darf, die dem Gast vorenthalten bleiben. Auch Quod licet Iovi, non licet bovi also das Messen mit zweierlei Maß sehe ich ein, auch wenn es moralisch fragwürdig ist.

Ähnlich genervt reagierten ja auch viele als die automatische KI Übersetzung ungefragt für ausgewählte Videos aktiviert wurde, die gerade in den Anfängen auch wirklich jämmerlich schlecht funktioniert hat. Lasst doch bitte die Inhalte so wie vom Ersteller vorgesehen, anstatt krampfhaft zu versuchen sie zu verschlimmbessern.

Fazit: Was bedeutet das für uns?

Ob eine seltsame Frisur oder ein falscher Hautton geschäftsschädigend sein kann, ist fraglich, aber die Sache ist klar: Es geht um Authentizität. Ich lehne mich mal aus dem Fenster und behaupte alle Uploader legen großen Wert darauf, ihre Inhalte so unverfälscht wie möglich zu präsentieren. Wenn YouTube heimlich Änderungen vornimmt, wird dieses Vertrauen beschädigt.

Was denkt ihr darüber? Findet ihr es in Ordnung, dass YouTube Videos im Hintergrund „verbessert“ insbesondere auch auf die Gefahr hin, dass sie dadurch schlechter werden. Sollte meiner Meinung nach ein No-Go sein.

Artikel 5

SSD-Ausfälle und Phison-Controller: Ein Nachtrag zum „heißen Thema“

Letzte Woche sorgten Berichte über SSD-Ausfälle mit Phison-Controllern für Unruhe unter vielen PC-Nutzern. Da es nicht viel haltbare Infos gab wurde auch entsprechend wild spekuliert.

Das Problem schien plötzlich und ohne Vorwarnung aufzutreten, und die ersten Spekulationen deuteten auf eine unglückliche Kombination aus den neuesten Windows-Updates und hoher Schreiblast auf gut gefüllten Laufwerken hin. Doch der Fall nimmt eine unerwartete Wendung: Der Hersteller Phison selbst kann das Problem trotz intensiver interner Tests nicht nachstellen, wie die Firma an wccftech.com mitteilt.

Update zum Wochenende: Auch Microsoft sieht nach Untersuchungen keinen Fehler der als Ursache in Frage kommen könnte. Joah, doof das.

Die Suche nach der Nadel im Heuhaufen

Das Rätsel, warum es bei einigen Nutzern zu Problemen kommt und bei anderen nicht, lässt die Experten von Phison vor einem großen Fragezeichen stehen. Sie haben das Problem unter verschiedenen Bedingungen, mit verschiedenen Hardware-Konfigurationen und unter hohem Stress versucht zu reproduzieren, jedoch ohne Erfolg. Die betroffenen Anwender berichteten hauptsächlich von Ausfällen, die nach der Installation der jüngsten Windows-Updates auftraten, oft unter den Bedingungen einer intensiven Schreiblast, während die SSD bereits stark gefüllt war.

Hitze als potenzieller Katalysator?

Die Spekulationen reichen weiter, und Phison selbst hat eine interessante Theorie ins Spiel gebracht: die Rolle der Kühlung. Der Verdacht liegt nahe, dass die im Juli und August vorherrschenden hohen Temperaturen die Ursache der Ausfälle begünstigt haben könnten. Die Annahme ist, dass ein Microsoft-Patch die Speichermechanik der Controller verändert hat, was zu einer erhöhten Betriebstemperatur führt. Wenn diese Änderung in Kombination mit bereits hohen Umgebungstemperaturen auftritt, könnte der Controller „ins Schwitzen“ geraten und im schlimmsten Fall ausfallen.

Wilde Vermutung meinerseits: Könnte in den Microsoft Patches KB5063878 und KB5062660 etwas verändert worden sein, was am Ende das Thermal Throttling des Controllers aus dem Takt bringt? TT bzw Thermische Drosselung ist ein automatischer Schutzmechanismus in Computern und anderen Geräten, der die Leistung eines Prozessors oder anderer Komponenten reduziert, wenn diese eine kritische Betriebstemperatur erreichen.

Dieses Szenario würde erklären, warum die Ausfälle nur bei einer bestimmten Gruppe von Nutzern aufgetreten sind und warum Phison das Problem in seinen Laboren (die wahrscheinlich unter kontrollierten, kühleren Bedingungen arbeiten) nicht reproduzieren konnte. Update: Microsoft hatte sich ja zum Wochenende auch in seinem Adminportal zu Wort gemeldet und ebenfalls „nichts gefunden„.

Ob es sich hierbei um eine Kette unglücklicher Umstände handelt oder um ein grundlegendes Problem, das erst unter extremen Bedingungen sichtbar wird, bleibt abzuwarten. Es zeigt aber wieder einmal deutlich, wie komplex die Interaktion zwischen Software-Updates, Hardware-Komponenten und Umweltfaktoren sein kann.

Update fürs Update, Sonntag Nachmittag:

Auch wenn alle sagen es ist nichts dran, gibt es jetzt einen Youtuber der die Problematik (zwar nicht wie ursprünglich beschrieben) aber dennoch offensichtlich mit den gleichen Auswirkungen während seiner letzten Videoerstellung reproduzieren konnte.

Tja, also alles nochmal auf Anfang. Haben wir uns doch nicht eingebildet, auch wenn alle Beteiligten was anderes behaupten.

Zwischenlösung Stand Sonntag:

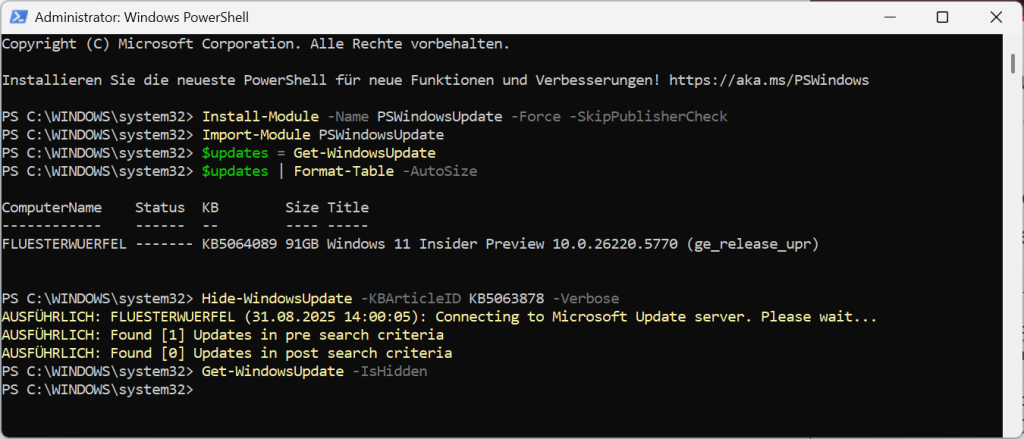

Windows Updates KB5063878 und KB5062660 lassen sich wohl ohne Fehlermeldung auch nur deinstallieren, wenn man vorher das Windows Sandbox-Feature deaktiviert. Dazu gibt es von einem anderen Youtuber auch Infos:

Das Sandbox-Feature könnt ihr danach auch wieder aktivieren soweit ich gelesen habe.

Die beiden Updates würde ich (sofern ihr NvME mit Phison Controller einsetzt und selbst auch betroffen seid) deinstallieren und dann entweder eure Windows Updates entweder temporär aussetzen, was nicht ideal ist, oder über zB. die Powershell (als Admin starten) aus dem Windows Updates Katalog für euer System zumindest für den Moment die beiden Problembären nach der Deinstallation von KB5063878 und KB5062660 ausblenden. Wie dass geht steht hier schön beschrieben:

# Installiere das PSWindowsUpdate-Modul (mit Administratorrechten ausführen)

Install-Module -Name PSWindowsUpdate -Force -SkipPublisherCheck

# Importiere das Modul

Import-Module PSWindowsUpdate

# Suche nach verfügbaren Updates (dauert etwas)

$updates = Get-WindowsUpdate

# Zeige alle verfügbaren Updates an (um die ID des zu blockierenden Updates zu finden)

$updates | Format-Table -AutoSize

# Angenommen, das zu blockierende Update hat die ID KB5063878

$updateID = "KB5063878"

# Verstecke das spezifische Update

Hide-WindowsUpdate -KBArticleID KB5063878 -Verbose

# Überprüfe, ob das Update versteckt wurde

Get-WindowsUpdate -IsHiddenSollte dann so ähnlich aussehen: (Habs fix mal auf einem Testsystem bei mir durchgeklickt)

Sollte es die nächsten Wochen dann einen Fix geben und das Update entweder zurück gezogen werden oder durch ein neues ersetzt müsst ihr einfach nur ganz normal die neuen Updates installieren und habt eure Ruhe. Falls ihr aber aus welchem Grund auch immer das ausgeblendete Update wieder einblenden wollt, geht dass mit diesem Befehl:

#Erst einmal die Powershell wieder als Administrator starten

# Blendet das Update KB5063878 wieder ein, andere dann entsprechend Nummer anpassen

Show-WindowsUpdate -KBArticleID KB5063878 -Verbose

# Überprüfen, ob es nicht mehr versteckt ist: (taucht dann in der Liste wieder auf)

Get-WindowsUpdate -IsHiddenArtikel 6

PayPal im Zahlungsstau: Systemausfall bei Sicherheitssystemen sorgt für Chaos

Zahlreiche Nutzer in Deutschland erleben momentan massive Probleme bei der Bezahlung mit PayPal. Der Grund dafür ist ein gravierender Ausfall bei einem internen Sicherheitssystem des US-Konzerns.

Die Folge: Einige Deutsche Banken blockieren in großem Stil Lastschriften, um ihre Kunden vor Betrug zu schützen. Aber fangen wir erstmal ganz vorne an.

Was ist passiert?

Wie viele Medien berichten, ist bei PayPal ein System zur Betrugserkennung ausgefallen, das eigentlich verdächtige Transaktionen herausfiltern soll. Weil dieses System über das vergangene Wochenende ganz oder teilweise nicht funktionierte, wurden Lastschriften ohne die gewohnte Sicherheitsprüfung durchgeführt.

Daraufhin sprangen übers Wochenende bis zum Wochenanfang die Sicherheitssysteme mehrerer deutscher Banken an. Um zu verhindern, dass Betrüger unrechtmäßig hohe Beträge abbuchen, haben Banken wie die Bayerische Landesbank und die DZ Bank, die Zahlungen für Genossenschaftsbanken abwickelt, die Lastschriften von PayPal blockiert.

Massive Auswirkungen für Nutzer und Händler

Das Chaos hat weitreichende Konsequenzen:

- Zahlungsprobleme: Viele Nutzer können derzeit nicht mit PayPal bezahlen.

- Stornierte Bestellungen: Da Händler kein Geld bekommen, wurden bereits viele Bestellungen storniert.

- Milliardenschaden: Schätzungen zufolge könnten Zahlungen im Wert von über zehn Milliarden Euro betroffen sein. Allein die Bayerische Landesbank soll rund vier Milliarden Euro eingefroren haben.

PayPal hat den Vorfall im Support-Bereich seiner Webseite bestätigt und spricht von einer „vorübergehenden Dienstunterbrechung“, die Transaktionen „für eine kleine Anzahl von Konten“ verzögert habe. Angeblich sei das Problem behoben, doch die Blockade der Banken besteht vorerst weiter. Der Text ist schön unauffällig auf der deutschen Hilfeseite in schwarz auf grau als unscheinbarer Balken platziert mit diesem Wortlaut:

Am Wochenende kam es zu einer vorübergehenden Serviceunterbrechung, die möglicherweise zu einer fehlgeschlagenen Banktransaktion für einige Konten geführt hat. Dieses Problem wurde inzwischen behoben.

Leute, mal ehrlich. Das könnt ihr besser! Die Situation zeigt, wie sehr das Vertrauen zwischen Bezahldiensten und Banken von funktionierenden Sicherheitssystemen abhängt. Wie es jetzt weitergeht und wann die Zahlungen wieder reibungslos laufen, bleibt abzuwarten. Die Verbraucherzentrale hat den Vorfall und mögliche daraus resultierende Probleme auch aufgearbeitet.

Die Stiftung Warentest geht noch einen Schritt weiter und spricht die Empfehlung aus auch das Passwort zu ändern und 2FA/MFA einzurichten, da es in der jüngeren Vergangenheit auch Berichte über abgeflossene Zugangsdaten gab.

Ob diese Daten allerdings tatsächlich bei Paypal abhanden gekommen sind, oder ob nicht einfach wieder viele Leute zu faul waren verschiedene Passwörter und eMail Konten für verschiedene Dienste zu nutzen bleibt fraglich. Die Technik dahinter nennt sich Credential Stuffing. Sollte eigentlich bei jedem der das Internet nutzen will Pflichtlektüre sein. Ich habe dazu auch einen Artikel für euch!

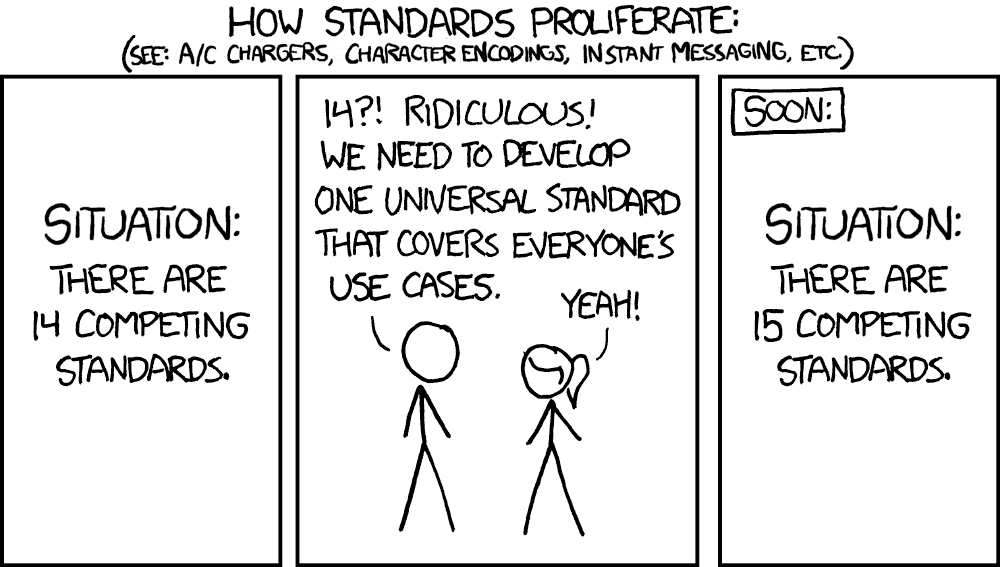

Update: Pünktlich zum Wochenende können sich auch wieder mal ein paar Politiker profilieren, schön mit der geballten Unwissenheit einfach mal drauflos argumentieren und – weil es gerade zum guten Ton gehört – unreflektiert gleich mehrere unabhängige, europäische Alternativlösungen fordern. Jetzt sollen Deutsche Banken am besten in ein neues, sicheres, eigenständiges System investieren, dass dann nach 5, nein, besser noch nach 10 Jahren Entwicklungszeit durch dutzende Fachgremien zu Tode verplant wurde und später dann am Markt wegen nicht vorhandenen Basisfunktionen niemand auch nur mit der Grillzange anfassen will.

Wie? Haben/hatten wir schon? Hab ich quasi nie was von gehört, sorry. Kenne auch niemand der das nutzt. Hallo Wero, Giropay/Paydirect und Kwitt 😉

Hold my beer, i have an idea: Am besten machen wir nen EU-Fördertopf auf, werfen dann genüsslich eine halbe Milliarde Euro rein, weil viel bekanntlich ja viel hilft. Für den Topf holen wir uns ne Hand voll Beraterfirmen zum Abschöpfen und zur Umsetzung als Führungs-Duo die SAP und Siemens. Okay, und die Gematik als SME muss mit ins Boot, um auch wirklich sicher zu stellen dass das fünfte Rad am Wagen von Grund auf neu mit deutscher Ingenieurskunst um mindestens Faktor 10 overengineered wird. Das muss dann ja was werden.

Voll komfortabel, mit extra nur dafür entwickeltem Siemens-Nixdorf Tan-Listen Drucker in trendigem Grau/Türkis! YAY!

Ich lass euch mal den XKCD 927 dazu da, einfach zum langsamen einwirken:

Artikel 7

Angriff auf FreePBX: Droht eurer VoIP-Telefonanlage Gefahr?

Wenn ihr bei euch in der Firma FreePBX für die Geschäftstelefonie nutzt, ist jetzt Vorsicht geboten!

Die beliebte Open-Source-Plattform, die es Tausenden von Unternehmen ermöglicht, ihre eigene VoIP-Anlage zu betreiben, sieht sich aktuell einer Welle von Cyberangriffen gegenüber. Das Sicherheitsteam von Sangoma, den Entwicklern hinter FreePBX, hat Alarm geschlagen.

Was ist FreePBX überhaupt?

Stell dir FreePBX als eine kostenlose, eigene „Telefonfirma“ für ein Unternehmen vor. Es basiert auf dem mächtigen Telefonsystem Asterisk, macht aber dessen komplexe Einrichtung mit einer einfachen, grafischen Weboberfläche zum Kinderspiel. So können ganz leicht interne Anrufe zwischen Mitarbeitern verwaltet, Mailboxen eingerichtet, Anrufweiterleitungen gesteuert werden und das alles ohne teure monatliche Gebühren. Es ist kostengünstig, flexibel und wächst mühelos auch mit dem Geschäft.

Die aktuelle Bedrohung

Das Problem: Systeme, deren Administrations-Oberfläche (ACP) ungeschützt im Internet erreichbar ist, sind gefährdet. Angreifer nutzen eine Schwachstelle aus, um sich Zugang zu verschaffen. Laut Sangoma ist ein Patch in Arbeit, aber bis dahin müssen Nutzer selbst aktiv werden.

Die dringendste Empfehlung lautet: Schottet eure FreePBX-Installation sofort ab!

Was ihr jetzt tun müssen

- Zugang beschränken: Nutzt das FreePBX Firewall-Modul, um den Zugang zur Admin-Oberfläche nur auf vertrauenswürdige IP-Adressen zu beschränken, idealerweise nur auf eure eigene. Deaktiviert den Zugang über die Zone „Internet/External“ für die Webverwaltung.

- Modul-Updates: Prüft, ob das Modul „endpoint“ installiert ist. Wenn ja, solltet ihr es umgehend auf die neueste Version aktualisieren. Für FreePBX-Nutzer der Versionen 16 und 17 gibt es bereits einen „EDGE“-Fix.

- Hast Du einen Infektionsverdacht? Suche in den Systemprotokollen nach verdächtigen Anzeichen, wie beispielsweise:

- Die Admin-Oberfläche lädt nicht richtig oder ist defekt.

- Die Datei

/var/www/html/.clean.shexistiert (diese sollte normalerweise nicht vorhanden sein). - Suche in den Apache-Protokollen nach POST-Anfragen an

modular.php. - Suche in den Asterisk-Logs nach Anrufen an die Durchwahl 9998.

- Prüfe die MariaDB/MySQL-Datenbank auf verdächtige neue Nutzer in der ampusers-Tabelle.

Was tun bei einem Befall?

Bleib ruhig. Patch ist in Arbeit. Bis dahin rät das Sicherheitsteam zu folgendem Vorgehen:

- Sicherung eurer Daten: Sichert eure Backups von vor dem 21. August auf einem externen Medium.

- Neuinstallation: Installiert das System von Grund auf neu, direkt mit einem korrekt konfigurierten Firewall-Modul und dem aktualisierten endpoint-Modul.

- Wiederherstellung: Stellt euer System mit dem gesicherten Backup wieder her.

- Passwörter ändern: Ändert umgehend alle Passwörter – für das System, SIP-Trunks, Benutzer, Mailboxen, etc.

Update: Mittlerweile ist bekannt dass nur die Versionen 16 und 17 betroffen sind, wer also noch 15 im Einsatz hat, sollte diesmal verschont bleiben.

Besonders wichtig: Prüft auch eure Telefonrechnung! Haufenweise Unberechtigte Anrufe, insbesondere teure internationale Verbindungen, sind ein häufiges Anzeichen für einen erfolgreichen Angriff.

Wenn ihr aus welchem Grund auch immer keine aktuellen Backups habt, ist eine manuelle Bereinigung zwar möglich, aber riskant. Im FreePBX Forum wird auch diese Vorgehensweise besprochen. Bedenkt aber: Eine Neuinstallation ist der sicherste Weg, um die volle Kontrolle über eure Systeme zurückzuerlangen.

Handelt am besten jetzt und schützt eure FreePBX-Anlage!

Artikel 8

Strompreisentlastung wird wohl weit hinter den Erwartungen zurück bleiben.

Nicht nur dass wir in Deutschland die höchsten Strompreise im internationalen Vergleich zahlen, wir haben auch weiterhin ein generelles Strukturproblem aus Netzentgelten und Zusatzabgaben.

Aktuelle Nachrichten deuten darauf hin, dass die geplante Strompreisreform der Bundesregierung, die ab 2026 wirksam werden soll, für viele Haushalte in Deutschland enttäuschend ausfallen könnte. Obwohl die Regierung verspricht, die Preise zu senken, sind die tatsächlich erwarteten Entlastungen gering.

Die Pläne der Regierung im August 2025

Die Bundesregierung plant folgende Maßnahmen, um die Strompreise zu senken:

- Abschaffung der Gasspeicherumlage: Ab dem 1. Januar 2026 soll diese Umlage, die Gas und damit indirekt den Strompreis erhöht, entfallen.

- Dauerhafte Senkung der Stromsteuer: Die bereits gesenkte Stromsteuer soll langfristig auf dem EU-Mindestniveau bleiben, um Verbraucher zu entlasten.

- Übernahme der Netzentgelte: Der Bund will mit einem Zuschuss von 6,5 Milliarden Euro einen Teil der Netzentgelte übernehmen. Dies ist der zentrale Punkt der Reform.

Doch hier liegt die Enttäuschung: Anstatt der ursprünglich versprochenen Senkung von mindestens fünf Cent pro Kilowattstunde, könnten die Haushalte nur eine Entlastung von maximal 1,5 Cent pro kWh spüren. Dies liegt daran, dass der Bund nur einen Teil der Kosten trägt und die Netzentgelte weiterhin hoch bleiben.

Warum sind die Strompreise in Deutschland so hoch?

Deutschland hat im internationalen Vergleich mit die höchsten Strompreise. Dafür gibt es mehrere Gründe:

- Hohe Abgaben und Steuern: Etwa die Hälfte des Strompreises setzt sich aus Steuern, Abgaben und Umlagen zusammen. Trotz der geplanten Reform bleiben diese Lasten im internationalen Vergleich sehr hoch.

- Hohe Netzentgelte: Die Kosten für den Ausbau und die Instandhaltung des Stromnetzes sind in Deutschland extrem hoch. Der Umbau von fossilen Energien zu erneuerbaren Energien wie Wind- und Solarenergie erfordert massiven Netzausbau, um den Strom von windreichen Norden in den industriellen Süden zu transportieren. Diese Kosten werden über die Netzentgelte auf die Verbraucher umgelegt.

- Weltweite politische Lage: Die geopolitischen Spannungen und der russische Angriff auf die Ukraine haben die Energiekrise verschärft. Auch wenn die Großhandelspreise für Strom seitdem gesunken sind, spüren die Verbraucher die Nachwehen der Krise in Form von langfristig höheren Preisen. Die Unsicherheit auf den globalen Energiemärkten bleibt ein Preistreiber.

Internationaler Vergleich

Ein Blick auf andere Länder zeigt, wie stark der deutsche Strompreis von diesen Faktoren beeinflusst wird. Während Länder wie die USA oder China von deutlich niedrigeren Preisen profitieren, da sie auf fossile Brennstoffe und eine andere Steuerstruktur setzen, zahlen europäische Nachbarn ebenfalls hohe Preise, aber selten so viel wie in Deutschland. Beispielsweise haben Länder mit einem hohen Anteil an Atomstrom, wie Frankreich, oder einem gut ausgebauten Wasserkraftnetz, wie Norwegen, tendenziell niedrigere Preise für Endverbraucher. Die deutsche Energiewende, so wichtig sie für den Klimaschutz auch ist, wird durch die hohen Kosten für den Netzausbau und die Integration erneuerbarer Energien direkt auf die Verbraucher übertragen, was die Preise in die Höhe treibt.

Ausblick auf die Zukunft

Experten sehen die Strompreise in Deutschland auch über das Jahr 2026 hinaus auf einem hohen Niveau. Die geplante Reform ist nur ein erster Schritt, aber keine dauerhafte Lösung für die strukturellen Probleme. Ohne eine grundlegende Überarbeitung der Kosten für Netzentgelte und Abgaben wird der Strom in Deutschland weiterhin teurer bleiben als in vielen anderen Industrienationen.

Nein? Doch! Oooohhh…

Artikel 9

Digitale Souveränität neu gedacht: Warum die BSI-Präsidentin vor dem „digitalen Eisernen Vorhang“ warnt

Der Begriff „digitale Souveränität“ ist in aller Munde, wenn es um die Zukunft Europas in der globalen Technologielandschaft geht. Er beschreibt den Wunsch, unabhängig von externen Mächten zu sein.

Erst vor kurzem wurde auch das BSI von der Open Source Business Allianz in einem offenen Brief damit konfrontiert. Auslöser war zwar eine von der DPA falsch wiedergegebene Aussage, der Kern der Kritik hat jedoch Hand und Fuß. Doch BSI-Präsidentin Claudia Plattner hat in einer bemerkenswerten Kritik davor gewarnt, diesen Begriff falsch zu verstehen. Sie argumentiert, dass eine rein nationale, auf Isolation bedachte Strategie nicht nur unrealistisch, sondern auch gefährlich ist. Ihr Weckruf fordert einen radikalen Perspektivwechsel: Weg vom „digitalen Eisernen Vorhang“, hin zu einer „digitalen Handlungsfähigkeit“.

In dem offenen Brief widerspricht die Open Source Business Alliance (OSBA) der Ansicht, dass Deutschland von ausländischen Technologien abhängig bleiben muss. Sie betonen, dass digitale Souveränität erreichbar ist. Die OSBA kritisiert dabei die von Plattner angesprochene „erdrückende Abhängigkeit“ und das Argument des Investitionsvorsprungs von US-Firmen, das sie als reines Marketing-Narrativ bezeichnet.

Nach Ansicht der OSBA dient dieses Narrativ oft als Ausrede für die Politik, um notwendige Entscheidungen über die Beschaffung und Investition in europäische Lösungen zu verzögern. Der Brief macht klar: Viele Abhängigkeiten könnten kurzfristig abgebaut werden, wenn die Politik europäische Open-Source-Lösungen in ihren Ausschreibungen gezielt berücksichtigen und fördern würde. Der Brief wird auch unterstützt von über 60 Organisationen, Unternehmen und Einzelpersonen aus dem Open Source Umfeld.

Das Problem der nationalen Abschottung

Die herkömmliche Vorstellung von digitaler Souveränität ist oft von der Idee geprägt, dass wir alle technologischen Komponenten, von Chips über Betriebssysteme bis hin zu Software selbst entwickeln und produzieren müssen. Nur so könnten wir uns vor Überwachung und ausländischer Einflussnahme schützen. Doch Claudia Plattner hält diese Vision für ein naives Trugbild. Sie betont, dass es in einer globalisierten und vernetzten Welt schlichtweg unmöglich ist, alle notwendigen Technologien isoliert zu schaffen.

Ein solches Vorgehen würde Deutschland und Europa nicht unabhängiger, sondern vielmehr schwächer machen. Wir würden uns freiwillig vom weltweiten Innovationszyklus abschneiden und in eine digitale Nische drängen, in der unsere eigenen Systeme nicht nur weniger leistungsfähig, sondern paradoxerweise auch weniger sicher wären. Die Entwicklung und Pflege einer komplett eigenen IT-Infrastruktur würde enorme Ressourcen verschlingen, die anderswo, zum Beispiel in der Stärkung der Cybersicherheit, viel effektiver eingesetzt werden könnten.

Was wahre digitale Souveränität wirklich bedeutet

Für die BSI-Chefin ist digitale Souveränität keine Frage der totalen Autarkie, sondern der Handlungsfähigkeit. Es geht nicht darum, alles selbst zu besitzen, sondern die Freiheit zu haben, eigene Entscheidungen treffen zu können. Diese Fähigkeit zur autonomen Steuerung hängt von drei wesentlichen Faktoren ab:

- Verständnis: Wir müssen in der Lage sein, die Technologien, die wir nutzen, zu verstehen. Das erfordert Investitionen in Bildung und Expertise, um Abhängigkeiten zu erkennen und zu bewerten.

- Wahlfreiheit: Echte Souveränität bedeutet, aus einer Vielzahl von Anbietern und Lösungen wählen zu können. Eine Monopolstellung – sei es von ausländischen oder einheimischen Anbietern – widerspricht diesem Prinzip.

- Resilienz: Wir müssen Systeme aufbauen, die auch bei Störungen, sei es durch Cyberangriffe oder geopolitische Konflikte, funktionsfähig bleiben.

Aus dieser Perspektive wird deutlich, dass es nicht darauf ankommt, ob ein Server in Deutschland oder in den USA steht, sondern ob wir in der Lage sind, bei Bedarf den Anbieter zu wechseln und die Sicherheit unserer Daten zu gewährleisten. Souveränität ist demnach kein Zustand, sondern eine Fähigkeit.

Die Zukunft liegt in der Zusammenarbeit, nicht in der Isolation

Ein zentraler Punkt von Plattners Plädoyer, dass als Antwort auch auf der BSI Seite als PDF veröffentlicht wurde, ist die Notwendigkeit internationaler Partnerschaften. Statt sich von anderen Ländern abzugrenzen, sollten wir die Zusammenarbeit mit vertrauenswürdigen Partnern wie den USA, Großbritannien und anderen europäischen Staaten suchen und stärken. Gemeinsam können wir Cyberbedrohungen besser begegnen und offene Standards fördern, die uns weniger von einzelnen Konzernen abhängig machen.

Ein solch kooperativer Ansatz ermöglicht es uns, voneinander zu lernen, bewährte Praktiken auszutauschen und eine gemeinsame Front gegen Cyberkriminalität und staatliche Akteure zu bilden. Nur so können wir unsere kollektive digitale Sicherheit und Handlungsfähigkeit in einer globalisierten Welt gewährleisten.

Plattners Kritik ist ein wichtiger Weckruf, der die Debatte um digitale Souveränität auf eine neue, pragmatischere Ebene hebt. Sie fordert uns auf, eine realistische und zukunftsorientierte Strategie zu verfolgen, die nicht auf Abschottung, sondern auf Kompetenz, Wahlfreiheit und internationale Kooperation setzt. Gleichzeitig lädt sie die Akteure der OSBA zum Dialog ein um das gemeinsames Ziel weiter zu verfolgen: Deutschland und Europa digital

sicher, souverän und erfolgreich zu machen.

n1 Frau Plattner, gute Antwort!

Und natürlich darf auch diese Woche der ehrenwerte ISO 27001 Sicherheits-Lead Auditor SunTsu nicht fehlen:

Anpassungsfähigkeit ist der Schlüssel zum Überleben! Die IT-Landschaft ändert sich ständig. Sei bereit, deine Strategien und Technologien schnell anzupassen, um relevant zu bleiben und neuen Bedrohungen zu begegnen. Wer starr an alten Methoden festhält, wird scheitern.