Die Nachrichtenwoche endet, meine neun davon aus der Woche 18.8 – 24.8 (KW34-2025) für euch im Schnelldurchlauf. Wie gewohnt gewürzt mit ein klein wenig Meinung, meine „Wews der Woche“:

Libarchive Lücke | SD in LibreOffice | Phison VS Windows | Thunderbird&Firefox | Zoll auf Gamescom | Apple Zero Day | BND Recruiting | Intel Trump Deal | Deutsche Digitale Unabhängigkeit

Artikel 1

Beginnen wir die Woche mit einem Paradox, bei dem weniger mehr ist!

Der Stellenrückgang in der IT-Branche verstärkt sich – doch der Fachkräftemangel bleibt, zumindest laut der aktuellen IW Köln Umfrage

In der deutschen IT-Branche gab es zwischen 2023 und 2024 einen deutlichen Rückgang bei den offenen Stellen. Die Nachfrage nach IT-Personal ist insgesamt um 26,2 Prozent gesunken. Dieser Rückgang betrifft besonders hochqualifizierte Experten mit Master- oder Diplomabschluss. Bei ihnen reduzierte sich die Zahl der offenen Stellen um 33,7 Prozent.

Dies ist unter anderem eine Folge der schwachen Konjunktur und der damit verbundenen Investitionszurückhaltung von Unternehmen, die innovative Projekte zurückstellen.

In 56 Wirtschaftszweigen, also in der deutlichen Mehrheit, nahm die Zahl der offenen Stellen für IT-Arbeitskräfte hingegen zuletzt ab. Der stärkste Rückgang zeigt sich im Wirtschaftszweig „Erbringung von Dienstleitungen der Informationstechnologie“ – jener Branche, in der mit 40,9 Prozent der größte Anteil der IT-Fachkräfte tätig ist. Im Jahresdurchschnitt 2024 wurden in diesem

Bereich 5.821 offene Stellen weniger ausgeschrieben als im Vorjahr – ein Rückgang um 31,6 Prozent. Besonders stark betroffen waren IT-Experten. Mögliche Gründe für den Rückgang könnten sein, dass Unternehmen IT-Kompetenzen, die zuvor von externen Dienstleistern erbracht wurden, zunehmend ins eigene Unternehmen oder ins Ausland verlagern. Ebenfalls ein

deutlicher Rückgang an offenen Stellen für qualifizierte IT-Arbeitskräfte zeigte sich in der „Herstellung von Kraftwagen und Kraftwagenteilen“. Zwischen 2023 und 2024 ist die Zahl offener Stellen um mehr als ein Drittel (minus 36,8 Prozent) auf etwa 2.000 offene Stellen gesunken. Dies spiegelt die aktuelle Krise der Automobilwirtschaft wider.

Obwohl der IT-Sektor insgesamt schrumpft, gibt es Ausnahmen. In der Rechts- und Steuerberatung beispielsweise stieg die Zahl der offenen Stellen für IT-Fachkräfte um über 500 Prozent, da verstärkt auf neue digitale Lösungen gesetzt wird.

Trotz des Rückgangs ist der Fachkräftemangel in der IT-Branche weiterhin spürbar. Rechnerisch konnten im Jahresdurchschnitt 2024 mehr als 13.500 offene Stellen nicht besetzt werden. Der IW-Kurzbericht Nr. 73/2025 nennt als Referenz für diese Einschätzung eine andere eigene Veröffentlichung mit Ausblick bis 2028.

Insbesondere Informatik-Experten sind stark gefragt: Bei ihnen konnten sieben von zehn Stellen nicht besetzt werden. Die Besetzung von IT-Stellen bleibt somit eine große Herausforderung für Unternehmen. Perspektivisch könnte der Bedarf an IT-Kräften sogar wieder zunehmen, da die fortschreitende Digitalisierung sowie der Einsatz von Künstlicher Intelligenz (KI) die Anforderungen an Fachkräfte verändert und eher eine ergänzende Rolle spielt.

Artikel 2

Stable Diffusion für LibreOffice: KI-Bildgenerierung für jedermann

Eine neue, von Freiwilligen entwickelte Erweiterung namens „Stable Diffusion for LibreOffice“ ermöglicht es Nutzern der freien Office-Suite (ab Version 7.4), KI-generierte Bilder direkt in Writer und Impress zu erstellen.

Anders als bei vielen kommerziellen Lösungen ist dieser Dienst gebührenfrei und erfordert lediglich die Installation der Erweiterung und die Beantragung eines kostenlosen, pseudonymen API-Schlüssels.

Wie es funktioniert: Die Erweiterung nutzt die Infrastruktur von AI Horde, einem dezentralen, Crowdsourcing-Projekt. Freiwillige stellen ihre Rechenleistung zur Verfügung, hauptsächlich von leistungsstarken Grafikkarten (GPUs).

Die Geschwindigkeit der Bildgenerierung hängt von der Auslastung des Netzwerks ab. Das System arbeitet mit einer internen Währung namens „Kudos“: Wer Rechenleistung beisteuert oder Bilder bewertet, erhält Kudos und wird bei der Bearbeitung seiner Aufträge bevorzugt. Nutzer ohne Kudos müssen unter Umständen länger warten, können den Service aber trotzdem nutzen.

Die Registrierung für einen Schlüssel erfordert keine persönlichen Daten wie Namen oder E-Mail-Adressen.

Wichtige Informationen und Ergänzungen:

- Weitere geplante Integrationen: Der Entwickler Igor Támara arbeitet daran, die Erweiterung auch für die Tabellenkalkulation Calc und das Zeichenprogramm Draw verfügbar zu machen.

- Andere KI-Plugins: Die Erweiterung Stable Diffusion ist nicht das einzige KI-Tool für LibreOffice. Es gibt auch Plugins wie „localwriter“, das generative KI-Funktionen für Texte bereitstellt, die auf dem eigenen Rechner des Nutzers laufen, was die Datensicherheit erhöht.

- Datenschutzhinweis: Da die Aufträge zur Bildgenerierung auf die Rechner anonymer Freiwilliger übertragen werden, rät der Entwickler davon ab, sensible oder private Bildanfragen zu stellen.

- Freie und dezentrale Philosophie: Die Existenz und Funktionsweise des Stable-Diffusion-Plugins und des AI-Horde-Netzwerks stehen im Einklang mit dem Open-Source-Gedanken von LibreOffice, da sie kostenlose, frei zugängliche KI-Tools bereitstellen, die nicht von einem einzelnen Unternehmen kontrolliert werden.

Artikel 3

Windows Update KB5063878 sorgt für SSD Probleme bei Platten mit diversen Phison Controller Chips

Wieder hat es ein Windows Update, dass bereits im Preview mit Fehlermeldungen der Nutzer korrigiert hätte werden können, durch die Qualitätsprüfung geschafft und sorgt jetzt weltweit für Frust.

Einige Nutzer von Windows 11 berichten aktuell von Problemen mit SSDs, die in Verbindung mit dem jüngsten kumulativen Update (KB5063878) auftreten. Besonderes Augenmerk liegt dabei auf Laufwerken mit Phison-Controllern.

Die Ursache des Problems

Die Schwierigkeiten treten vor allem bei intensiven Schreibvorgängen auf, beispielsweise bei der Übertragung großer Dateien oder der Installation von Spielen. Im Netz finden sich diverse Informationen, man scheint sich aber einig zu sein dass ab Schreibvorgängen von 50 GB Daten die Problematik eintritt. In solchen Situationen kann es zu einer Überlastung des Schreibcaches kommen, was dann entweder dazu führt, dass die SSD für das Betriebssystem unsichtbar wird oder gar die die Datenstruktur als beschädigt (RAW) angezeigt wird.

Der Fehler liegt nach bisheriger Analyse nicht primär bei den SSDs selbst, sondern in einem Zusammenspiel aus einem Windows-Update und der Firmware bestimmter Controller. Ein fehlerhaftes Speichermanagement des Betriebssystems führt dazu, dass die I/O-Warteschlangen überlastet werden, woraufhin der SSD-Controller in einen fehlerhaften Zustand übergeht und nicht mehr reagiert.

Betroffene Modelle:

Die Datenlage ist bisher leider nicht ganz eindeutig. Es kursieren wohl auch Falschinformationen im Netz, gegen die Phison bereits aktiv vor geht. Hauptsächlich scheinen aber SSDs mit dem Phison-Controllern PS5012-E12 betroffen zu sein. Da Phison seine Controller an zahlreiche große Hersteller (wie Corsair, KIOXIA oder SanDisk) verkauft, sind die Probleme nicht auf eine einzige Marke beschränkt. Ich hatte gelesen dass über diverse Controller Phison bis zu 40% des SSD Markts beliefert.

Update 24.8, 21:00Uhr

Auf Winfuture.de gibt es ein paar mehr Infos zum technischen Hintergrund der Problematik: Es wird vermutet, dass das letzte Windows Update eine Änderung am Speicher-Stack vornimmt, das nun zu Problemen bei der Pufferung führt. Das OS hält somit zu viele Daten im Puffer während der Kernel die Flush-Reihenfolge falsch handhabt. Laufwerke die zu 60% oder mehr gefüllt sind sind voranging betroffen, da dort der SLC-Cache kleiner ist und damit weniger freie Blöcke zur Verfügung stehen.

Auch wurden mittlerweile die Liste der betroffenen SSD überarbeitet: Corsair Force MP600 bzw. alle SSDs mit Phison PS5012-E12-Controller, Kioxia Exceria Plus G4, Fikwot FN955, SSD mit InnoGrit-Controller, Maxio SSD, Kioxia M.2 SSD, SanDisk Extreme Pro M.2 NVMe 3D

So vermeidest du das Problem

Da die Ursache in der Wechselwirkung zwischen dem Windows-Update und der SSD-Firmware liegt, gibt es derzeit keine hundertprozentig sichere Lösung, aber einige wichtige Schritte zur Risikominimierung:

- Vermeide große Schreibvorgänge: Wenn du eine der potenziell betroffenen SSDs verwendest, solltest du vorerst große Datentransfers (50 GB+) wie die Installation umfangreicher Spiele oder die Bearbeitung großer Videodateien vermeiden. Führe solche Vorgänge wenn möglich in kleineren Schritten durch.

- Sicherungen erstellen: Das Wichtigste ist, regelmäßig Backups deiner Daten anzufertigen. So bist du zumindest vor Datenverlust auf der sicheren Seite, falls deine SSD ausfällt.

- Firmware-Updates des Herstellers prüfen: Die Verantwortung für eine Firmware-Korrektur liegt bei den einzelnen SSD-Herstellern, die Phisons Referenzdesigns nutzen. Halte die Support-Webseiten deines SSD-Herstellers im Auge und installiere alle bereitgestellten Firmware-Updates, sobald sie verfügbar sind.

- Windows-Update deinstallieren (als letzte Option): Wenn das Problem bereits aufgetreten ist und es keine andere Lösung gibt, kann die Deinstallation des betreffenden Windows-Updates eine temporäre Maßnahme sein. Alternativ lässt sich auch dieses Update vorübergehend ausblenden, bis eine korrigierte Version nachgeliefert wird.

- Deine SSD ist bereits betroffen? Einige Benutzer berichteten auch von Datenverlust die in diesem Zusammenhang nach einem Absturz beobachtet wurden. In diesem Fall kann sich die Problematik zB. äußern, dass plötzlich installierte Programme nicht mehr auffindbar sind, sogar Verknüpfungen zu Daten oder Apps ins „leere“ laufen als wären diese nie installiert gewesen. Es gibt leider auch bereits Berichte über Komplettausfall einzelner SSD.

Sowohl Microsoft als auch Phison haben die Berichte über das Problem bestätigt und zumindest Phison arbeitet auch bereits an einer Lösung. Bis eine offizielle, breit angelegte Korrektur veröffentlicht wird, ist weiter Vorsicht geboten. Aus dem Microsoft Lager hörte man zu dem Thema ansonsten diese Woche leider wenig.

Besonders frustrierend scheint zu sein, dass es bereits letzten Monat aus Japan Berichte zu der Problematik gegeben hat, das Preview-Update zum KB5063878 mit der Nummer KB5062660 scheint bereits die gleiche Problematik zu verursachen. Zumindest wurde dort ebenfalls schon die problematischen Änderungen lokal ausgerollt und dennoch dann jetzt im August das Updatepaket global ausgerollt wurde. Dies wäre somit wohl vermeidbar gewesen.

Updates aus der KW35 zu der Problematik:

Achtung, nur meine Meinung: Hitze als potenzieller Katalysator?

Die Spekulationen reichen weiter, und Phison selbst hat eine interessante Theorie ins Spiel gebracht: die Rolle der Kühlung. Der Verdacht liegt nahe, dass die im Juli und August vorherrschenden hohen Temperaturen die Ursache der Ausfälle begünstigt haben könnten. Die Annahme ist, dass ein Microsoft-Patch die Speichermechanik der Controller verändert hat, was zu einer erhöhten Betriebstemperatur führt. Wenn diese Änderung in Kombination mit bereits hohen Umgebungstemperaturen auftritt, könnte der Controller „ins Schwitzen“ geraten und im schlimmsten Fall ausfallen.

Wilde Vermutung meinerseits: Könnte in den Microsoft Patches KB5063878 und KB5062660 etwas verändert worden sein, was am Ende das Thermal Throttling des Controllers aus dem Takt bringt? TT bzw Thermische Drosselung ist ein automatischer Schutzmechanismus in Computern und anderen Geräten, der die Leistung eines Prozessors oder anderer Komponenten reduziert, wenn diese eine kritische Betriebstemperatur erreichen.

Dieses Szenario würde erklären, warum die Ausfälle nur bei einer bestimmten Gruppe von Nutzern aufgetreten sind und warum Phison das Problem in seinen Laboren (die wahrscheinlich unter kontrollierten, kühleren Bedingungen arbeiten) nicht reproduzieren konnte. Update: Microsoft hatte sich ja zum Wochenende auch in seinem Adminportal zu Wort gemeldet und ebenfalls „nichts gefunden„.

Ob es sich hierbei um eine Kette unglücklicher Umstände handelt oder um ein grundlegendes Problem, das erst unter extremen Bedingungen sichtbar wird, bleibt abzuwarten. Es zeigt aber wieder einmal deutlich, wie komplex die Interaktion zwischen Software-Updates, Hardware-Komponenten und Umweltfaktoren sein kann.

Update fürs Update, Sonntag Nachmittag, 31.08:

Auch wenn alle sagen es ist nichts dran, gibt es jetzt einen Youtuber der die Problematik (zwar nicht wie ursprünglich beschrieben) aber dennoch offensichtlich mit den gleichen Auswirkungen während seiner letzten Videoerstellung reproduzieren konnte.

Tja, also alles nochmal auf Anfang. Haben wir uns doch nicht eingebildet, auch wenn alle Beteiligten was anderes behaupten.

Zwischenlösung Stand Sonntag 31.08:

Windows Updates KB5063878 und KB5062660 lassen sich wohl ohne Fehlermeldung auch nur deinstallieren, wenn man vorher das Windows Sandbox-Feature deaktiviert. Dazu gibt es von einem anderen Youtuber auch Infos:

Das Sandbox-Feature könnt ihr danach auch wieder aktivieren soweit ich gelesen habe.

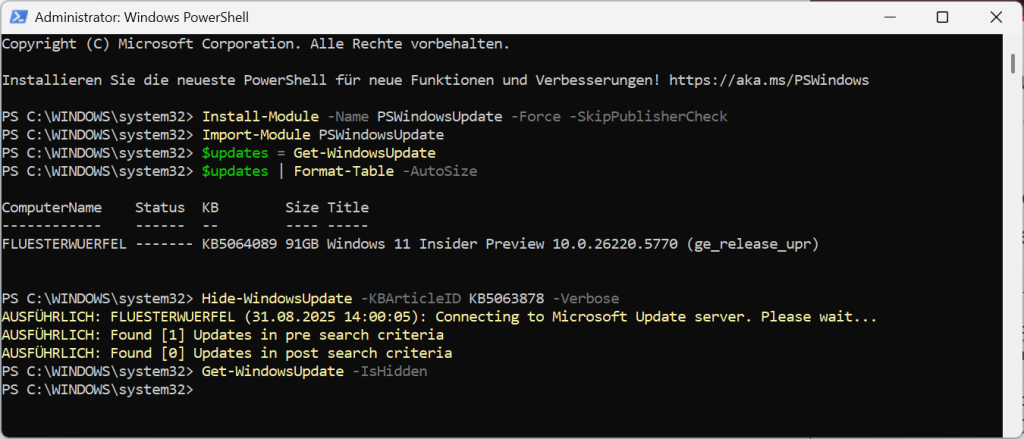

Die beiden Updates würde ich (sofern ihr NvME mit Phison Controller einsetzt und selbst auch betroffen seid) entweder temporär aussetzen oder über zB. die Powershell (als Admin starten) aus dem Windows Updates Katalog für euer System ausblenden. Wie dass geht steht hier schön beschrieben:

# Installiere das PSWindowsUpdate-Modul (mit Administratorrechten ausführen)

Install-Module -Name PSWindowsUpdate -Force -SkipPublisherCheck

# Importiere das Modul

Import-Module PSWindowsUpdate

# Suche nach verfügbaren Updates (dauert etwas)

$updates = Get-WindowsUpdate

# Zeige alle verfügbaren Updates an (um die ID des zu blockierenden Updates zu finden)

$updates | Format-Table -AutoSize

# Angenommen, das zu blockierende Update hat die ID KB5063878

$updateID = "KB5063878"

# Verstecke das spezifische Update

Hide-WindowsUpdate -KBArticleID KB5063878 -Verbose

# Überprüfe, ob das Update versteckt wurde

Get-WindowsUpdate -IsHiddenSollte dann so ähnlich aussehen: (Habs fix mal auf einem Testsystem bei mir durchgeklickt)

Artikel 4

Firefox und Thunderbird Updates bitte möglichst zügig einspielen

Die Mozilla Foundation hat am 19. August 2025 wichtige Sicherheitsupdates für ihre beliebten Anwendungen Firefox und Thunderbird veröffentlicht.

Kritische Sicherheitslücken in Firefox und Thunderbird: Sofortige Updates erforderlich. Diese Updates schließen mehrere kritische Schwachstellen, die es Angreifern ermöglichen könnten, schädlichen Code auf betroffenen Systemen auszuführen.

Was ist passiert?

Mozilla hat mehrere schwerwiegende Sicherheitslücken in verschiedenen Versionen von Firefox und Thunderbird identifiziert und behoben. Die Schwachstellen betreffen sowohl Desktop-Versionen als auch Firefox für iOS. Besonders problematisch ist, dass einige dieser Lücken mit dem Bedrohungsgrad „hoch“ eingestuft wurden.

Betroffene Versionen und Updates

Nutzer sollten umgehend auf die folgenden sicheren Versionen aktualisieren:

Firefox:

- Firefox 142

- Firefox ESR 115.27

- Firefox ESR 128.14

- Firefox ESR 140.2

- Firefox für iOS 142

Thunderbird:

- Thunderbird 128.14

- Thunderbird 140.2

- Thunderbird 142

Die kritischen Schwachstellen im Detail

CVE-2025-9179: Sandbox-Escape (Bedrohungsgrad: Hoch)

Eine besonders gefährliche Lücke ermöglicht es Angreifern, durch Speicherfehler in der Audio/Video-GMP-Komponente aus der Sandbox auszubrechen. Diese Schwachstelle betrifft sowohl Firefox als auch Thunderbird und könnte es Cyberkriminellen ermöglichen, erweiterte Systemzugriffe zu erlangen.

CVE-2025-9185: Speicherfehler (Bedrohungsgrad: Hoch)

Weitere Speicherfehler können dazu führen, dass Schadcode auf Systeme gelangt, was in der Regel zur vollständigen Kompromittierung des betroffenen Computers führt. Diese Schwachstelle wurde von Mozilla’s eigenem Fuzzing-Team entdeckt.

CVE-2025-55032: XSS-Attacken auf iOS (Bedrohungsgrad: Hoch)

Speziell für iOS-Nutzer besteht die Gefahr von Cross-Site-Scripting-Attacken, die sensible Daten gefährden könnten.

Weitere Schwachstellen

Zusätzlich wurden Lücken wie CVE-2025-9180 (Same-Origin-Policy-Bypass) und CVE-2025-9181 (nicht initialisierter Speicher) geschlossen, die ebenfalls Sicherheitsrisiken darstellten.

Warum ist das so gefährlich?

Die identifizierten Schwachstellen sind besonders bedrohlich, weil sie:

- Vollständige Systemkompromittierung ermöglichen können

- Sandbox-Sicherheitsmechanismen umgehen

- Sowohl Desktop- als auch mobile Geräte betreffen

- Keine sichtbaren Anzeichen eines erfolgreichen Angriffs hinterlassen

Was Nutzer jetzt tun sollten

Sofortige Maßnahmen:

- Updates prüfen: Öffnen Sie Firefox oder Thunderbird und prüfen Sie über das Menü „Hilfe“ → „Über Firefox/Thunderbird“, ob Sie die neueste Version verwenden

- Automatische Updates aktivieren: Stellen Sie sicher, dass automatische Updates aktiviert sind

- Neustart durchführen: Starten Sie die Anwendungen nach dem Update neu

- Systemscan: Führen Sie einen vollständigen Antivirus-Scan durch

Thunderbird-Nutzer: Zusätzliche Sicherheit

Für Thunderbird-Nutzer gibt es eine beruhigende Nachricht: „Diese Schwachstellen können in der Regel nicht über E-Mails in Thunderbird ausgenutzt werden, da Scripting beim Lesen von E-Mails deaktiviert ist“, sie stellen jedoch Risiken in browser-ähnlichen Kontexten dar.

Aktuelle Bedrohungslage

Bislang sind keine aktiven Angriffe auf diese Schwachstellen bekannt geworden. Mozilla hat auch keine Indikatoren veröffentlicht, die dabei helfen würden, bereits kompromittierte Systeme zu identifizieren. Dies macht präventive Updates umso wichtiger.

Zusätzlicher Kontext: Phishing-Kampagne

Die aktuellen Sicherheitsupdates erfolgen vor dem Hintergrund einer Phishing-Kampagne, vor der Mozilla Anfang August gewarnt hatte. Unbekannte Angreifer versuchten dabei, über gefälschte E-Mails Zugangsdaten von Add-on-Entwicklern zu stehlen. Das Ausmaß und der Erfolg dieser Kampagne sind noch nicht bekannt.

Fazit

Die aktuellen Sicherheitsupdates für Firefox und Thunderbird sind kritisch und sollten von allen Nutzern umgehend installiert werden. Die identifizierten Schwachstellen könnten bei erfolgreicher Ausnutzung zu schwerwiegenden Sicherheitsverletzungen führen.

Nutzer sollten nicht nur die Updates installieren, sondern auch ihre allgemeinen Sicherheitspraktiken überdenken: Regelmäßige Updates, idealerweise automatisch sowie ein vorsichtiges Surfverhalten und die Verwendung zusätzlicher Sicherheitssoftware bleiben wie bisher auch wichtige Bausteine für die digitale Sicherheit.

Artikel 5

Zoll-Razzia auf der GamesCom deckt Schwarzarbeit auf

Die größte Computerspielmesse der Welt wurde am Eröffnungstag zum Schauplatz einer großangelegten Zoll-Razzia. Mit fast 60 Einsatzkräften der Finanzkontrolle Schwarzarbeit rückte der Zoll an und sicherte alle Zugänge der Messe ab

Nach einer Pressemitteilung des Zolls ging es direkt am Eröffnungstag schon „heiß“ her auf dem Messegelände der GamesCom. Die Ermittler überprüften am Eröffnungstag fast 150 Beschäftigte von mehr als 40 Sicherheitsunternehmen. Die Ergebnisse waren alarmierend: Bei etwa einem Drittel der kontrollierten Personen ergaben sich Hinweise auf Schwarzarbeit.

Die Verstöße im Detail: In fast fünfzig Fällen gab es Hinweise, dass die Betroffenen von ihrem Arbeitgeber nicht ordnungsgemäß zur Sozialversicherung gemeldet wurden. Zudem gebe es erste Anhaltspunkte für zwölf Fälle auf den Missbrauch von Sozialleistungen.

Besonders pikant: Zahlreiche Ordnungskräfte gaben an, den ersten Tag zu arbeiten, unter ihnen auch Bereichsleiter mit der Verantwortung für zahlreiche Mitarbeiter. Die Kontrollen fanden nicht nur an den Eingängen statt – auch in den Hallen und auf den Freiflächen kontrollierten die Beamten, wo ebenfalls Sicherheitspersonal eingesetzt war.

Der Fall zeigt, dass auch bei Großveranstaltungen systematische Arbeitsrechtsverstöße vorkommen können – und der Zoll konsequent dagegen vorgeht.

Artikel 6

Kritische Zero-Day Schwachstelle in Apple-Geräten: CVE-2025-43300 bereits aktiv ausgenutzt

Apple hat erneut ein kritisches Sicherheitsupdate veröffentlicht, um eine Zero-Day-Schwachstelle zu schließen, die bereits in gezielten Angriffen ausgenutzt wurde.

Die als CVE-2025-43300 katalogisierte Sicherheitslücke betrifft iOS, iPadOS und macOS und stellt eine erhebliche Bedrohung für Millionen von Apple-Nutzern weltweit dar.

Was ist CVE-2025-43300?

CVE-2025-43300 ist eine Out-of-Bounds-Write-Schwachstelle im ImageIO-Framework von Apple mit einem CVSS-Score von 8.8, was sie als „hoch kritisch“ einstuft. Das ImageIO-Framework ist eine zentrale Komponente, die von Apps zur Verarbeitung und Darstellung von Bildformaten verwendet wird.

Die technischen Details:

- Schwachstellentyp: Out-of-Bounds Write

- Betroffene Komponente: ImageIO Framework

- CVSS-Score: 8.8 (Hoch)

- Ausnutzung: Bereits aktiv in gezielten Angriffen

Wie funktioniert der Angriff?

Die Schwachstelle kann durch die Verarbeitung einer bösartigen Bilddatei ausgelöst werden. Wenn ein betroffenes Gerät eine manipulierte Bilddatei verarbeitet, kann dies zu einer ausnutzbaren Speicherkorruption führen.

Angriffsvektoren:

- Malicious Bilddateien über E-Mail-Anhänge

- Kompromittierte Webseiten mit manipulierten Bildern

- Messaging-Apps und soziale Medien

- Jede Anwendung, die Bilder automatisch verarbeitet

Das Besonders Gefährliche: Die Ausnutzung kann erfolgen, ohne dass der Nutzer aktiv auf die Bilddatei klickt – bereits das automatische Laden oder Verarbeiten reicht aus.

Betroffene Systeme und Updates

Apple hat bestätigt, dass die Schwachstelle in „extrem ausgeklügelten Angriffen“ gegen spezielle Ziele bereits ausgenutzt wurde. Betroffen sind:

iOS und iPadOS:

- iOS 18.6.2 und iPadOS 18.6.2 (aktuellste Versionen)

- iPadOS 17.7.10 (ältere unterstützte Versionen)

macOS:

- macOS Sequoia 15.6.1

- macOS Sonoma 14.7.8

- macOS Ventura 13.7.8

Apple hat die Schwachstelle durch verbesserte Bounds-Checking-Mechanismen behoben, die verhindern, dass Programme außerhalb ihrer zugewiesenen Speicherbereiche schreiben können.

Die Bedeutung von Zero-Day-Schwachstellen

CVE-2025-43300 ist bereits die siebte aktiv ausgenutzte Zero-Day-Schwachstelle, die Apple in diesem Jahr behoben hat. Diese Häufung zeigt mehrere beunruhigende Trends:

Steigende Bedrohungslage:

- Cyberkriminelle investieren verstärkt in die Entwicklung von Zero-Day-Exploits

- Apple-Geräte werden zunehmend zum Ziel gezielter Angriffe

- Die Komplexität und Raffinesse der Angriffe nimmt stetig zu

Out-of-Bounds-Write Angriffe: Diese Art von Schwachstelle ist besonders gefährlich, da sie Angreifern ermöglicht, Code in Speicherbereiche zu schreiben, wo das System ihn mit erhöhten Berechtigungen ausführt. Dadurch können Angreifer:

- Systemkontrollen umgehen

- Schadsoftware mit Administratorrechten installieren

- Auf sensible Daten zugreifen

- Das gesamte Gerät kompromittieren

Sofortige Schutzmaßnahmen

1. Sofort updaten: Alle Apple-Nutzer sollten unverzüglich die neuesten Sicherheitsupdates installieren. Die Updates sind über die Systemeinstellungen verfügbar.

2. Automatische Updates aktivieren: Stellen Sie sicher, dass automatische Sicherheitsupdates aktiviert sind, um zukünftige Patches automatisch zu erhalten.

3. Vorsicht bei unbekannten Bildern:

- Öffnet keine Bilder aus dubiosen oder nicht vertrauenswürdigen Quellen

- Seid vorsichtig mit E-Mail-Anhängen

- Prüft verdächtige Links vor dem Anklicken

4. Netzwerksicherheit:

- Verwendet vertrauenswürdige WiFi-Netzwerke

- Aktiviert Firewalls und andere Sicherheitsfeatures

- Überwacht ungewöhnliche Geräteaktivitäten

Ausblick und Fazit

CVE-2025-43300 unterstreicht die kontinuierliche Bedrohung durch Zero-Day-Schwachstellen und die Notwendigkeit einer proaktiven IT-Sicherheitsstrategie. Die Tatsache, dass bereits die siebte Zero-Day-Schwachstelle in Apple-Systemen in diesem Jahr aktiv ausgenutzt wurde, zeigt die sich verschärfende Bedrohungslage.

Die Zeiten in denen man sich als Apple Benutzer entspannt zurücklehnen und über Windows oder Android Sicherheitslücken gelächelt hatte scheinen vorbei zu sein.

Wichtige Erkenntnisse:

- Zero-Day-Angriffe werden immer häufiger und raffinierter

- Automatische Sicherheitsupdates sind essentiell

- Eine mehrschichtige Sicherheitsstrategie ist unerlässlich

- Nutzer-Awareness spielt eine entscheidende Rolle

Die schnelle Reaktion von Apple verdient Anerkennung, aber die Häufung solcher Schwachstellen sollte alle Apple-Nutzer dazu veranlassen, ihre Sicherheitspraktiken zu überdenken und zu stärken.

Handlungsempfehlung:

Installiert die Sicherheitsupdates sofort und überprüft die allgemeinen IT-Sicherheitsmaßnahmen. In der heutigen Bedrohungslandschaft ist Prävention der Schlüssel zum Schutz eurer digitalen Assets und aller persönlichen Daten.

Artikel 7

Gamer gesucht: Der BND entdeckt die Gamescom als Rekrutierungs-Hotspot

Der Bundesnachrichtendienst (BND) hat eine neue Strategie, um Nachwuchskräfte zu finden, und diese führt ihn direkt ins Herz der Gaming-Community – auf die Gamescom.

Was auf den ersten Blick wie ein unerwarteter Schritt wirkt, macht bei genauerem Hinsehen durchaus Sinn. Wer an den BND denkt, hat vermutlich Bilder von Geheimagenten und Spionagefilmen im Kopf. Doch die Realität ist viel stärker von modernster Technologie, digitaler Kommunikation und Cybersicherheit geprägt. Und genau hier kommen die Gamer ins Spiel.

Warum Gamer?

Die Fähigkeiten, die sich viele Gamer im Laufe der Zeit aneignen, sind für den BND hochrelevant. Man denke nur an:

- Schnelle Auffassungsgabe und Entscheidungsfindung: In actiongeladenen Spielen müssen Sekundenbruchteile über Sieg oder Niederlage entscheiden. Diese Fähigkeit ist im operativen Umfeld des BND Gold wert.

- Problemlösungskompetenz: Das Lösen komplexer Rätsel, das Finden von Schwachstellen in Systemen oder das Entwickeln neuer Strategien sind alltägliche Herausforderungen für Gamer.

- Ausdauer und Konzentration: Stundenlanges Fokussieren auf eine Aufgabe, ohne die Konzentration zu verlieren, gehört zum Alltag vieler Spieler.

- Teamfähigkeit: In Multiplayer-Spielen ist eine effektive Zusammenarbeit der Schlüssel zum Erfolg.

Der BND sucht nach kreativen Köpfen, die nicht in traditionellen Mustern denken. Menschen, die in der Lage sind, Muster zu erkennen, verborgene Informationen zu entschlüsseln und unter Druck cool zu bleiben. Dafür wurde auch ein eigenes Spiel entwickelt, dass aktuell auf der Gamescom am BND Stand gespielt werden kann.

Vom Controller zur Tastatur des BND

Die Strategie, die die Gamescom als Rekrutierungsplattform nutzt, ist ein kluger Schachzug. Statt nur auf klassischen Jobmessen präsent zu sein, geht der BND dorthin, wo er eine Zielgruppe mit den gesuchten Talenten antrifft. Er zeigt, dass er sich modernisiert und die Potenziale einer oft unterschätzten Community erkennt. Anders als der BND hat zB. die Bundeswehr die Messe bereits seit längerem als Chance erkannt und wirbt nicht nur um neue Fachkräfte sondern nutzt die Messe auch gezielt um das eigene Image als „Fit gegen Bedrohungen, besonders im Cyberraum“ zu präsentieren. Auch bei der Bundeswehr seien Fähigkeiten von Gamern mittlerweile in vielen Bereichen gefragt, etwa der Umgang mit Joystick und Controller, Reaktionsschnelligkeit und Multitasking.

Dieser Schritt unterstreicht, wie wichtig die IT-Sicherheit für staatliche Institutionen geworden ist. Mit dem zunehmenden Fachkräftemangel in diesem Sektor müssen neue Wege beschritten werden. Der BND hat erkannt, dass die nächste Generation von Cybersicherheitsexperten, Analysten und Technikern nicht nur in Hörsälen, sondern auch in den digitalen Welten von Computerspielen heranwächst.

Es bleibt spannend zu sehen, welche Talente der BND auf der diesjährigen Gamescom entdecken wird und ob dieser unkonventionelle Ansatz Früchte trägt. Eines ist jedoch sicher: Die Gamescom ist mehr als nur eine Spielemesse – sie ist jetzt auch ein Ort für Geheimagenten der nächsten Generation.

Artikel 8

Intel ist nun teilverstaatlicht: Ein Deal mit Trump

Intel wird zum Teil staatlichen Unternehmen. Die USA haben sich 9,9 % der Aktien gesichert – im Gegenzug darf CEO Lip-Bu Tan seinen Posten behalten.

Doch was steckt wirklich hinter diesem Deal, der von US-Präsident Donald Trump eingefädelt wurde?

Ein Deal am Abgrund

Der Pakt kommt einem Schleuderpreis für die USA gleich. Statt frischem Kapital gibt Trump lediglich Subventionen frei, die Intel laut dem „CHIPS and Science Act“ zustehen, aber von seiner Regierung blockiert wurden. Hinzu kommen bereits ausgezahlte Förderungen.

Trump selbst verkündete den Deal: Tan, der zuvor von Trump zum Rücktritt gedrängt wurde, habe ihm im Gegenzug für seinen Job die zehn Milliarden Dollar für die USA verschafft. Bei genauerer Betrachtung ist dies jedoch nicht der Fall.

Der „CHIPS and Science Act“ wurde unter Präsident Joe Biden verabschiedet, um die US-Halbleiterproduktion zu stärken und die Abhängigkeit von asiatischen Herstellern zu reduzieren. Obwohl Trump kein Fan dieses Gesetzes ist, nutzt er es nun zu seinem Vorteil.

Was die USA bekommen (und was nicht)

- Die Fakten: Die USA erhalten das Aktienpaket zu einem deutlichen Discountpreis von 20,47 US-Dollar pro Aktie, was 17 % unter dem Schlusskurs der Vorwoche liegt. Normalerweise werden große Aktienpakete mit Preisaufschlägen verkauft.

- Der Austausch: Im Gegenzug für die Anteile werden die restlichen 8,9 Milliarden Dollar an Subventionen freigegeben, die Intel aus dem „CHIPS Act“ zustehen.

- Optionen für die Zukunft: Sollte Intel in den nächsten fünf Jahren mehr als 49 % seiner Chipfertigung (Intel Foundry) verkaufen, dürfen die USA weitere 5 % des Unternehmens zu einem noch günstigeren Preis von 20 Dollar pro Aktie erwerben.

Nebensache Nationale Sicherheit?

Der Deal wirft Fragen hinsichtlich der nationalen Sicherheit auf. Die US-Regierung verzichtet auf wichtige Klauseln des „CHIPS Act“, die eigentlich dazu dienen, Missbrauch zu verhindern und die nationale Sicherheit zu gewährleisten.

Diese Schutzbestimmungen umfassen:

- Gewinnbeteiligungen: Subventionsempfänger sollten einen Teil ihrer Übergewinne an den Staat zurückzahlen.

- Infrastruktur für Mitarbeiter: Unternehmen sollten leistbare Kindergartenplätze anbieten.

- Verwendung der Gelder: Die Zuschüsse dürfen nicht für Ausschüttungen an Aktionäre genutzt werden.

- Schutz vor Konkurrenz: Subventionsempfänger dürfen zehn Jahre lang keine neuen Fabriken in Ländern errichten, die als Bedrohung angesehen werden (insbesondere China), oder die Kapazität dortiger Fabriken wesentlich erhöhen.

Diese Regeln sollen für Intel nicht mehr gelten. Gleichzeitig scheinen Trumps Bedenken gegenüber CEO Tan, besonders dessen angebliche Verbindungen zu chinesischen Chipfirmen und der Kommunistischen Partei der Volksrepublik China nun plötzlich komplett vergessen zu sein.

So verliert die US-Regierung nicht nur die Möglichkeit, Einfluss zu nehmen, sondern gibt auch die im „CHIPS Act“ festgelegten Sicherheitsbestimmungen auf, um den Deal abzuschließen.

Artikel 9

Surprised Pikachu – Bundesregierung ist von US Tech abhängig und nicht wie angekündigt digital souverän

Eine schockierende Erkenntnis erschüttert die Republik: Deutschland ist technologisch abhängig. Wer hätte das gedacht?

Die Bundesregierung hat eine bahnbrechende Entdeckung gemacht, die Experten schon seit Jahren nicht überrascht: Deutschland ist vorsichtig formuliert „in einigen Technologiebereichen von einzelnen ausländischen Anbietern abhängig“. Cloud-Infrastruktur, Betriebssysteme, Netzwerktechnik – alles Neuland, könnte man sagen.

Nein? Doch! Ohhh! 😲 Das große Erwachen

Das federführende Digitalministerium räumt kleinlaut ein, was IT-Fachleute bereits 2010 hätten voraussagen können: US-Konzerne wie Amazon, Google und Microsoft dominieren den deutschen Markt. Shocking! Wer konnte ahnen, dass jahrzehntelange Untätigkeit in der Digitalpolitik zu Abhängigkeiten führen würde?

Die Ironie des Alltags

Besonders pikant: Während die Regierung öffentlich über „digitale Souveränität“ philosophiert, nutzen die eigenen Ministerien fleißig AWS und Microsoft-Dienste. Selbst die Bundespolizei vertraut ihre sensiblen Daten amerikanischen Clouds an. Es ist, als würde man sich über Übergewicht beschweren, während man den dritten Döner des Tages verschlingt.

Das Beschaffungsamt hat sogar erst kürzlich vier neue Rahmenvereinbarungen mit den Hyperscalern geschlossen. Motto: „Digitale Souveränität? Ja, aber erst nach dem nächsten Microsoft-Deal!“ Way to go, yay!

Der Cloud Act lässt grüßen

Dass US-Unternehmen durch den Cloud Act verpflichtet sind, Kundendaten an amerikanische Sicherheitsbehörden herauszugeben, wohlgemerkt ohne richterlichen Beschluss, scheint die Regierung zwar zu wissen, aber nicht wirklich zu stören. Hauptsache, die Excel-Tabellen laufen flüssig in der Azure-Cloud.

„Erkenntnisse, ob deutsche Daten bereits abgeflossen sind? Haben wir nicht“, so die ehrliche Antwort der Regierung. Manchmal ist Unwissenheit wirklich ein Segen.

Die große Rettungsaktion

Aber keine Sorge! Die Bundesregierung hat einen Plan: OpenDesk als Microsoft 365-Alternative und OpenCode als Portal für Open-Source-Software. Es ist, als würde man versuchen, den Titanic-Untergang mit einer einzelnen Rettungsweste zu stoppen – aber hey, wenigstens versucht man es.

Kanzler Friedrich Merz und Digitalminister Karsten Wildberger betonen dabei wiederholt die Wichtigkeit der „digitalen Souveränität“. Es ist fast rührend, wie ernst sie das nehmen, während sie vermutlich ihre Termine in Outlook verwalten.

IPCEI – Die Hoffnung stirbt zuletzt

Mit großem Tamtam werden „Vorhaben von gemeinsamem europäischem Interesse“ für Edge-Computing und Cloud-Infrastrukturen angekündigt. IPCEI-ECI, IPCEI-Cloud – Abkürzungen, die Hoffnung machen sollen. Ob daraus mehr wird als PowerPoint-Präsentationen, wird sich zeigen.

Die Open Source Business Alliance und andere Akteure fordern derweil „mit Hochdruck“ Alternativen zu entwickeln. Das machen sie übrigens schon seit Jahren. Aber besser jetzt nochmal mit Hochdruck (fordern) als nie, nicht wahr?

Fazit: Besser spät als nie?

Die Erkenntnis der Bundesregierung gleicht dem berühmten „Surprised Pikachu“-Meme: Man tut jahrelang nichts für die digitale Souveränität und ist dann erstaunt, abhängig zu sein. Immerhin kann man sagen: Die Einsicht ist der erste Schritt zur Besserung.

Ob aus den angekündigten Maßnahmen echte Alternativen entstehen oder nur weitere Absichtserklärungen, wird sich zeigen. Bis dahin bleibt uns das Bild einer Regierung, die digitale Unabhängigkeit predigt, während sie selbst in der amerikanischen Cloud sitzt.

In diesem Sinne: Überraschung! 🙃

Schließen wir auch diese Woche wieder mit einem Zitat des weisen ISO-27001 Sicherheitsbeauftragten Sun-Tsu: „Wähle deine Kämpfe mit Bedacht“ Nicht jede Warnung oder jedes Problem erfordert eine sofortige, aufwendige Reaktion. Priorisiere Bedrohungen und konzentriere dich auf die, die den größten Schaden anrichten könnten.