Heute ganz im „klassischen Stil“: Die ganze Woche haben wir uns durch Technikblogs und IT-News gearbeitet um neun Beiträge aus der Woche 11.8 – 17.8 (KW33-2025) zusammen zu stellen. Lies jetzt also unbedingt weiter, die Nachricht 8 wird dich schockieren! Hier bitte, die „Wews der Woche“:

Libarchive Lücke | WinRAR Exploit | Digi-Ranking | KI-Bewerbung | DefCon Phishing | Geofencing Backups | PrivateCloudOutlook | CyberResilienceAct | DigitalDetox

Artikel 1

Du nutzt libarchive? Dann solltest du jetzt handeln!

Ich möchte heute über eine Sicherheitslücke sprechen, die in den letzten Wochen für einige Aufregung gesorgt hat. Es geht um libarchive, eine quelloffene Kompressionsbibliothek, die von vielen von uns täglich genutzt wird, ohne dass wir uns dessen bewusst sind.

Eine Schwachstelle, die anfangs als harmlos eingestuft wurde, entpuppte sich nun doch als eine kritische Bedrohung – und das wurde erst die letzten Tage so richtig bekannt.

Ein anfängliches Missverständnis

Vor einigen Monaten wurde die Lücke von einem Sicherheitsforscher namens Tobias Stöckmann gemeldet. Die Entwickler von libarchive reagierten schnell und veröffentlichten eine neue Version, 3.8.0, um das Problem zu beheben. Anfänglich stufte Red Hat die Schwachstelle mit einem CVSS-Wert von 3.9 und dem Risiko „niedrig“ ein. Ein Wert, der die meisten von uns vielleicht nicht sofort in Alarmbereitschaft versetzt hätte.

Doch dann kam die Kehrtwende. Das US-amerikanische NIST (National Institute of Standards and Technology) hat sich die Sache noch einmal genauer angesehen und eine Neubewertung vorgenommen. Mit einem aktualisierten Angriffsvektor kamen sie zu einem alarmierenden Ergebnis: Der CVSS-Wert liegt bei 9.8, was die Lücke als kritisch einstuft.

Was genau ist das Problem?

Die Schwachstelle, die unter der Kennung CVE-2025-5914 | EUVD-2025-17572 läuft, befindet sich in der Funktion archive_read_format_rar_seek_data(). Wenn du .rar-Archive verarbeitest, kann es dort zu einem Ganzzahlüberlauf kommen. Was dann passiert, ist ein sogenannter „Double Free“: Ressourcen, die bereits freigegeben wurden, werden ein zweites Mal freigegeben.

Das kann fatale Folgen haben. Angreifer könnten diesen Fehler ausnutzen, um Speicher zu manipulieren, Schadcode auszuführen oder einen Denial-of-Service-Zustand (DoS) zu verursachen, bei dem dein System lahmgelegt wird.

Wer ist betroffen?

Du denkst jetzt vielleicht, „libarchive, das betrifft doch nur Linux-Systeme, oder?“. Falsch gedacht. Zwar setzen viele Linux- und Unix-Distributionen die Bibliothek ein, aber auch Microsoft Windows ist betroffen.

Seit der Microsoft Build 2023 nutzt Microsoft das Open-Source-Projekt libarchive, um die native Unterstützung für verschiedene Archivformate wie .tar, .rar und .7z zu gewährleisten. Es ist also sehr wahrscheinlich, dass auch dein Windows-System angreifbar ist. Es ist bisher unklar, ob Microsoft die fehlerkorrigierte Bibliothek bereits ausgeliefert hat.

Was solltest du jetzt tun?

Die Dringlichkeit der Situation wird durch die Warnung des CERT-Bund (die deutsche IT-Sicherheitsbehörde) sowie dem DFN unterstrichen, die die Neubewertung der Lücke durch die NIST.gov aufgegriffen hat.

Wenn du also ein System nutzt, das auf libarchive setzt, solltest du dringend überprüfen, ob es eine Aktualisierung gibt. Egal ob du Linux, macOS oder Windows nutzt, schau in deiner Systemverwaltung oder deinem Paketmanager nach und installiere die neuesten Updates. Es ist besser, auf Nummer sicher zu gehen und proaktiv zu handeln, bevor es zu spät ist.

Artikel 2

Vorsicht ist diese Woche auch bei WinRAR geboten!

Du nutzt WinRAR? Dann solltest du jetzt aufmerksam sein. Es wurde eine kritische Sicherheitslücke entdeckt, die nicht nur gefährlich ist, sondern auch schon aktiv von Kriminellen ausgenutzt wird. Das Update dafür solltest du sofort installieren!

Was ist passiert?

Sicherheitsforscher von Eset haben eine Schwachstelle gefunden (CVE-2025-8088 | EUVD-2025-23983), die es Angreifern ermöglicht, Schadcode auf deinem Computer auszuführen. Wie funktioniert das?

Die Lücke ist eine sogenannte „Path Traversal“-Schwachstelle. Das bedeutet, dass ein Angreifer eine manipulierte Archivdatei erstellen kann. Wenn du diese mit einer verwundbaren WinRAR-Version entpackst, kann der Schadcode auf deinem System ausgeführt werden. Das Risiko ist hoch (CVSS 8.4).

Besonders brisant: Laut Eset wird diese Lücke bereits ausgenutzt. Cyberkriminelle versenden E-Mails mit präparierten RAR-Dateien, um Backdoors zu installieren, mit denen sie dann weitere Angriffe starten können.

Was musst du tun?

Die gute Nachricht: WinRAR hat bereits reagiert und die Version 7.13 veröffentlicht, die die Lücke schließt. Die Unix- und Android-Versionen sind übrigens nicht betroffen, die älteren Windows-Versionen schon.

Mein Rat an dich: Gehe auf die Download-Seite von WinRAR und lade die neueste Version herunter. Es ist ein kleiner Aufwand für deine Sicherheit, der sich definitiv lohnt.

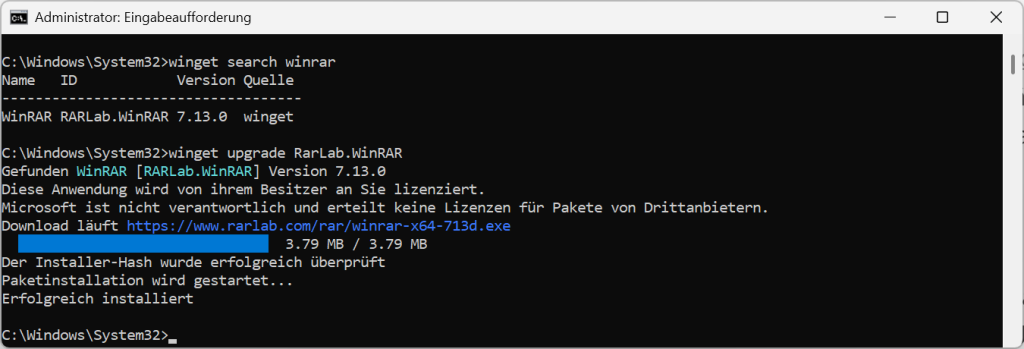

Alternativ kannst Du auch mit dem Windows Befehl winget search winrar nach dem genauen Namen in deiner Installation suchen und dann mit winget upgrade rarlab.winrar (der einzufügende Name ist die angezeigten ID) die Aktualisierung anschubsen.

Alternativ kannst Du mit winget auch dein komplettes System auf den aktuellsten Stand bringen, dafür nutzt Du dann in deiner Admin-CMD den Befehl winget upgrade --all

Artikel 3

Deutschland in EU auf Rang 14 von 27 bei der Digitalisierung

Die gute Nachricht: Es geht aufwärts! Im aktuellen Bitkom-DESI-Index ist Deutschland um zwei Plätze nach oben geklettert und liegt jetzt auf Platz 14 von 27 EU-Staaten.

Das ist eine leichte Verbesserung, aber wir sind immer noch im Mittelfeld des „Neulands“. Auf silicon.de hab ich einen Artikel dazu gelesen. Dort wird über den aktuellen DESI-Index der Bitkom berichtet auf den sich die Zahlen stützen. Den Bericht gibt es auch als PDF.

Was läuft gut?

- Wirtschaft: Deutsche Unternehmen sind mittlerweile ziemlich fit, vor allem, wenn es um Zukunftstechnologien wie Künstliche Intelligenz und Cloud-Dienste geht. In diesem Bereich liegt Deutschland sogar in der Top10, wenn auch nur auf Platz 8.

- Infrastruktur: Beim Netzausbau sind wir gut dabei. Fast alle Haushalte haben 4G/5G, und viele können mittlerweile sogar Gigabit-Anschlüsse nutzen.

Wo gibt es noch Nachholbedarf?

- Digitale Verwaltung: Hier hängen wir leider noch immer weit hinterher. Im Ranking schaffen wir es nur auf Platz 21. Die Nutzung digitaler Verwaltungsdienste ist deutlich niedriger als im EU-Schnitt, und viele Behördenleistungen sind schlicht immer noch nicht digital verfügbar.

- Digitale Kompetenzen: Auch hier gibt es Luft nach oben. Nur jeder fünfte Deutsche hat überdurchschnittliche IT-Fähigkeiten, was unter dem EU-Durchschnitt liegt.

Zusammenfassend lässt sich sagen: Wir sind wohl langsam auf dem richtigen Weg, aber es gibt noch viel zu tun, vor allem in den Bereichen Verwaltung und Kompetenzen, um wirklich digital souverän zu werden.

Die Digitalisierung wird als eine Gemeinschaftsaufgabe gesehen, die von der Politik, der Wirtschaft und der Gesellschaft gemeinsam angegangen werden muss.

Artikel 4

Unternehmen setzen aus Sorgen vor KI langsam wieder auf Vor-Ort Interviews

Nach und nach verschiebt sich die Jobsuche aus dem oft reinen Onlinebereich zurück zu Präsenzveranstaltungen mit dem Ziel die Schummler auszusortieren.

Ihr erinnert euch sicher an die Zeiten, in denen Online-Bewerbungsgespräche der neue Standard waren. Kein Stress mit der Anfahrt, kein Anzugzwang und bequem vom eigenen Schreibtisch aus. Das war super praktisch! Doch dieser Trend scheint gerade eine überraschende Wendung zu nehmen.

Unternehmen wie Google und Cisco kehren, wie es auch Golem berichtet, wieder verstärkt zum altmodischen, persönlichen Bewerbungsgespräch zurück. Der Grund dafür ist etwas, das einige überraschen dürfte: Betrug.

Die Bequemlichkeit virtueller Gespräche wurde zur Spielwiese für clevere (und unehrliche) Bewerber, die mit KI und anderen Tricks Fähigkeiten vortäuschen.

Der Betrug, der Unternehmen zur Rückkehr zwingt

Stellt euch vor: Ihr bewerbt euch für die Softwareentwicklung. Im Online-Interview bekommt ihr eine Programmieraufgabe gestellt. Aber statt selbst zu coden, lasst ihr eine KI den Job machen. Innerhalb von Sekunden liefert sie den perfekten Code, der euch in den Augen des Interviewers wie ein „Mann oder Frau vom Fach“ aussehen lässt.

Das ist keine Science-Fiction mehr, sondern Realität. Laut dem Wall Street Journal stieg der Anteil der US-Unternehmen, die deshalb wieder ein persönliches Treffen verlangen, von 5 % im Jahr 2024 auf ganze 30 % im Jahr 2025. Das ist eine deutliche Ansage.

Aber es geht nicht nur um KI. Die Schummler werden zum Teil noch dreister. Die Marktforscher von Gartner fanden heraus, dass 6 % der Bewerber zugeben, sich in einem Gespräch von jemand anderem vertreten gelassen zu haben. Mit gefälschten Profilen verschaffen sich Betrüger Zugang zu sensiblen Unternehmensdaten oder – im extremsten Fall – zu Geld. Es klingt so schon übel genug, aber Gartner prognostiziert, dass bis 2028 sogar jedes vierte Bewerberprofil gefälscht sein könnte. Krass, oder?

Wie der Hightech-Schummel genau funktioniert

Vermutlich alle von euch haben schon Tools wie ChatGPT genutzt. Aber wie werden sie konkret in Online-Interviews eingesetzt? Das ist ein einfacher, aber wirkungsvoller Prozess:

- Zuhören (Voice2Text): Über spezielle Apps oder Browser-Erweiterungen wird das gesprochene Wort eures Interviewers in Echtzeit erfasst und per Spracherkennung in Text umgewandelt. Das ist eine Technologie, die wir von Alexa oder Siri kennen.

- Denken (LLM-Analyse): Dieser Text wird sofort an ein großes Sprachmodell (Large Language Model, kurz LLM) wie GPT, Gemini oder Ähnliche gesendet. Die KI analysiert die Frage, versteht den Kontext und sucht nach der bestmöglichen, professionellsten und überzeugendsten Antwort.

- Antworten (Text-Ausgabe): Die von der KI generierte Antwort erscheint dann blitzschnell auf eurem Bildschirm. Manchmal wird sie sogar in einem unauffälligen Fenster eingeblendet. Der Bewerber muss die Antwort nur noch ablesen und möglichst natürlich wiedergeben.

Ein perfekter Workflow, um mangelnde Fachkenntnisse zu kaschieren. Und ja, es gibt bereits fertige Apps und Tools, die genau das anbieten. Ihr kennt vielleicht keine Namen, aber Berichte von Business Insider bestätigen, dass solche Helfer wie der von Chungin „Roy“ Lee, der dafür sogar von seiner Uni geflogen ist wohl den Markt überschwemmen.

Was bedeutet das jetzt für dich?

Die Rückkehr zum persönlichen Gespräch ist keine Schikane, sondern eine notwendige Reaktion der Unternehmen. Sie wollen wieder sicherstellen, dass die Person, die vor ihnen sitzt, wirklich die Fähigkeiten besitzt, die sie vorgibt zu haben. Ein persönliches Gespräch ist eben schwer zu fälschen.

Für euch heißt das: Bereitet euch wieder auf den realen Händedruck und den Augenkontakt vor. Übt eure Antworten, lernt euren Code und seid einfach ihr selbst. Auch ein ehrliches „Das weiß ich nicht auswendig, würde ich aber fix googlen“ als Antwort lässt euch sicher nicht schlecht da stehen, denn niemand weiß alles. Am Ende des Tages ist Vertrauen die wichtigste Währung, und das lässt sich am besten von Angesicht zu Angesicht aufbauen.

Also, schnappt euch anständige Klamotten und macht euch bereit, wieder persönlich zu überzeugen!

Artikel 5

Achtung, Phishing! Microsofts Login-Seite als Angriffsfläche

Die DefCon, eine der weltweit größten Hacker-Konferenzen, ist immer wieder Schauplatz für spannende und manchmal auch beunruhigende Entdeckungen.

In diesem Jahr sorgte Keanu Nys von Spotit aus Belgien für Aufsehen mit einer Präsentation, die uns alle daran erinnern sollte, wie wichtig es ist, wachsam zu bleiben. Gelesen hab ich darüber bei heise.de.

Wenn das offizielle Login zum Phishing-Tool wird

Nys, der auch der Autor von GraphSpy und Dozent für Azure Red Teaming Bootcamps ist, hat die Herausforderungen klassischer Phishing-Angriffe als Ausgangspunkt für seine Forschung genommen. Klassische Angriffe scheitern oft an E-Mail-Sicherheitslösungen oder der Sensibilisierung der Nutzer, die auf verdächtige Domains achten. Sein Ziel war es, herauszufinden, ob man die vertrauenswürdige login.microsoftonline.com Webseite für Phishing-Zwecke missbrauchen kann.

Spolieralarm. Hier findet Ihr seine Präsentation als PDF.

Die Präsentation zeigte, dass die offizielle Login-Seite von Microsoft, die wir alle von Diensten wie Office 365 kennen, unter bestimmten Umständen zu einer Phishing-Plattform umfunktioniert werden kann. Der Kern des Problems liegt in der Federation von Domains also dem Domainverbund der per SingleSignOn Nutzern die unbequeme, dauernde Passworteingabe erleichtert. Nys hat in seiner Def-Con-Präsentation gezeigt, dass Angreifer durch eine einfache Anpassung der Föderationskonfiguration einer Domain, wie z.B. micro-oft.com, die Anmeldeseite auf eine gefälschte Anmelde-URL umleiten können, die anschließend die Zugangsdaten abgreift. Mit Hilfe einer eigenen Schriftart die aus dem Binderstrich dann für die Darstellung noch ein s einblendet fällt noch nicht einmal die geänderte Domain auf.

Einige von euch kennen das evtl. noch von der ebay.com Domain die mit kyrillischem e versehen auch täuschend echt als „offiziell“ durch ging.

Aber auch ältere Phishing Versuche über so genannte Lookalike Domains (microsaft.com) oder das auch lang beliebte Typosquatting bei dem typische Buchstabendreher (mircosoft.com) ausgenutzt werden waren und sind beliebt, fallen jedoch bei genauerem Hinsehen zumindest auf.

MFA ist keine hundertprozentige Garantie

Durch die Pass Through Authentication (PTA) können Angreifer anschließend prüfen, ob die erbeuteten Zugangsdaten gültig sind, und sie eine Session-ID erbeutet haben, mit der sie alle Dienste des Tenant (M365, Storage und mehr) nutzen können. Auch die Multi-Faktor-Authentifizierung (MFA), die oft als Retter in der Not gilt, ist nicht unüberwindbar. Nys demonstrierte, dass Angreifer durch eine ausgeklügelte Methode die MFA-Abfragen vorwegnehmen und so auch diese Hürde überwinden können. Hierfür sind zwar zwei Accounts nötig, aber es zeigt, dass selbst vermeintlich sichere Systeme Schwachstellen haben.

Was das für Nutzer bedeutet

Das Erschreckende an dieser Methode: Da die Angriffe danach mit korrekten Logindaten von einer offiziellen Microsoft-Domain stammen, können sie von herkömmlichen Sicherheitsmaßnahmen wie Firewalls oder DNS-Filtern nicht gestoppt werden. Die einzige Möglichkeit, sich zu schützen, liegt im Moment in der Aufklärung über solche Methoden zum Diebstahl und in der Wachsamkeit der Nutzer. Es ist entscheidend, dass wir lernen, auch auf kleinste Details zu achten und im Zweifel lieber einmal zu viel als zu wenig misstrauisch zu sein.

Die Präsentation auf der Def Con 33 ist ein klares Signal an Microsoft, seine Sicherheitsprotokolle zu überprüfen und weniger Kompromisse zugunsten von Features einzugehen. Bis dahin bleibt Nutzern nichts anderes übrig, als die Augen offen zu halten und auf unsere digitale Sicherheit zu achten.

Was das für Admins bedeutet

Ausführliche Informationen und Handlungsempfehlungen

Die Evolution der Phishing-Angriffe & Traditionelle Phishing-Herausforderungen

Herkömmliche Phishing-Angriffe stehen vor mehreren grundlegenden Problemen:

- Infrastruktur-Aufbau: Angreifer müssen eigene Server, Domains und SSL-Zertifikate bereitstellen

- Glaubwürdigkeit: Gefälschte Login-Seiten müssen überzeugend aussehen

- Erkennung: Security-Tools erkennen verdächtige Domains und URLs zunehmend besser

- Wartung: Phishing-Infrastruktur wird schnell erkannt und blockiert

Der Microsoft-Vorteil

Die von Nys vorgestellten Techniken umgehen diese Probleme elegant, indem sie die vertrauenswürdige Microsoft-Infrastruktur selbst nutzen:

- Vertrauen: Angriffe erfolgen direkt über

login.microsoftonline.com - Glaubwürdigkeit: Keine gefälschten Seiten erforderlich

- Bypass: Security-Tools vertrauen Microsoft-Domains implizit

- Persistenz: Schwer zu blockieren, da auf legitimer Funktionalität basierend

Device Code Phishing: Die Grundlage

Was ist Device Code Authentication?

Device Code Authentication ist ein von Microsoft entwickelter OAuth 2.0-Flow, der ursprünglich für input-beschränkte Geräte wie Smart-TVs oder IoT-Devices konzipiert wurde. Der Prozess funktioniert folgendermaßen:

- Code-Generation: Ein Gerät fordert bei Microsoft einen Device Code an

- Benutzer-Interaktion: Der Nutzer besucht

microsoft.com/deviceloginauf einem anderen Gerät - Code-Eingabe: Der 9-stellige User Code wird eingegeben

- Authentifizierung: Der Nutzer meldet sich mit seinen Credentials an

- Token-Erhalt: Das ursprüngliche Gerät erhält Access- und Refresh-Tokens

Missbrauch für Phishing

Angreifer können diesen legitimen Mechanismus für Phishing-Angriffe missbrauchen:

1. Angreifer generiert Device Code für Microsoft Graph API

2. Phishing-E-Mail mit Link zu microsoft.com/devicelogin wird versendet

3. Opfer gibt den Code ein und authentifiziert sich

4. Angreifer erhält vollständigen Zugriff auf das BenutzerkontoBeispiel einer Phishing-E-Mail:

Hallo,

hier ist der Link zu dem wichtigen Dokument:

https://microsoft.com/devicelogin

Verwenden Sie folgenden Code: ABC123DEF

Mit freundlichen Grüßen

IT-AbteilungPsychologische Faktoren

Die Wirksamkeit dieser Angriffe basiert auf mehreren psychologischen Prinzipien:

- Autorität: Microsoft-URLs suggerieren Vertrauenswürdigkeit

- Vertrautheit: Nutzer sind an Microsoft-Login-Prozesse gewöhnt

- Zeitdruck: 15-Minuten-Limit erzeugt Handlungsdruck

- Social Engineering: Geschickt gewählte Pretexte (Teams-Meetings, wichtige Dokumente)

Erweiterte Techniken: Jenseits des Device Code Flows

Client ID Manipulation

Durch die Wahl spezifischer Client IDs können Angreifer die angezeigten App-Namen manipulieren:

- Microsoft Teams:

1fec8e78-bce4-4aaf-ab1b-5451cc387264 - Microsoft Office:

d3590ed6-52b3-4102-aeff-aad2292ab01c - SharePoint: Verschiedene IDs je nach gewünschtem Pretext

Die Warnung „Sie melden sich bei Microsoft Teams an“ wirkt weniger verdächtig als generische Meldungen.

FOCI-Ausnutzung (Family of Client IDs)

Microsoft implementiert FOCI, wodurch bestimmte Refresh Tokens für mehrere Anwendungen verwendet werden können:

# Beispiel: Token-Refresh für verschiedene Services in der PowerShell

$refreshToken = "0.AAAAxkwD..."

# Exchange Online Access

Get-AccessToken -RefreshToken $refreshToken -Resource "https://outlook.office365.com"

# SharePoint Access

Get-AccessToken -RefreshToken $refreshToken -Resource "https://graph.microsoft.com"

# Azure Management Access

Get-AccessToken -RefreshToken $refreshToken -Resource "https://management.azure.com"Geolocation-Spoofing

Angreifer können die Standort-Warnungen umgehen:

- Verwendung von VPNs oder Cloud-Instanzen im Zielland

- Reduziert Verdacht bei „Sie melden sich aus Deutschland an“-Meldungen

- Erhöht die Erfolgswahrscheinlichkeit erheblich

Praktische Implementierung mit GraphSpy

Tool-Überblick

GraphSpy, entwickelt von Keanu Nys, automatisiert viele der beschriebenen Techniken:

- Multi-Threading: Gleichzeitiges Polling mehrerer Device Codes

- Token-Management: Automatische Speicherung und Verwaltung von Tokens

- Post-Exploitation: Integrierte Enumeration und Lateral Movement-Tools

Beispiel-Szenario

# Device Code generieren

graphspy --generate-device-code --client-id "Microsoft Teams" --resource "https://graph.microsoft.com"

# Code: XYZ789ABC

# URL: https://microsoft.com/devicelogin

# Phishing-E-Mail vorbereiten

send-phishing-mail --recipient "target@company.com" \

--subject "Dringendes Teams-Meeting" \

--code "XYZ789ABC"

# Automatisches Polling starten

graphspy --poll-codes --interval 5Erfolgreiche Kompromittierung

Nach erfolgreicher Authentifizierung stehen folgende Möglichkeiten zur Verfügung:

- E-Mail-Zugriff: Lesen, Senden, Weiterleiten von E-Mails

- SharePoint/OneDrive: Dokumentenzugriff und -manipulation

- Teams: Nachrichten senden, Meetings beitreten

- Azure-Ressourcen: Je nach Berechtigung Management-Zugriff

Advanced Adversary-in-the-Middle (AiTM) Umgehung

Traditionelle AiTM-Erkennung

Moderne Security-Lösungen erkennen AiTM-Angriffe durch:

- TLS-Fingerprinting: Analyse der SSL/TLS-Handshake-Parameter

- Zertifikat-Anomalien: Erkennung selbst-signierter oder verdächtiger Zertifikate

- Behavior Analysis: Ungewöhnliche Login-Patterns

Umgehungsstrategien

Die vorgestellten Techniken umgehen AiTM-Erkennungen durch:

- Legitime Infrastruktur: Kein Proxy oder MiTM erforderlich

- Original-Zertifikate: Nutzung der echten Microsoft-SSL-Zertifikate

- Normale Traffic-Patterns: Authentifizierung folgt legitimen OAuth-Flows

Erkennung und Verteidigung

Detektions-Strategien

1. Anomalie-Erkennung in Logs

-- Verdächtige Device Code Flows in SQL

SELECT user_id, client_name, ip_address, country, timestamp

FROM signin_logs

WHERE client_name = 'Microsoft Office'

AND ip_country != user_home_country

AND timestamp > NOW() - INTERVAL 1 DAY

ORDER BY timestamp DESC;2. Geolocation-Monitoring

- Überwachung von Anmeldungen aus ungewöhnlichen Ländern

- Korrelation von Device Code-Anmeldungen mit bekannten Nutzer-Standorten

- Automatische Alerts bei geografischen Anomalien

3. Client-Pattern-Analyse

# PowerShell-Script für Anomalie-Erkennung

$suspiciousClients = @('Microsoft Office', 'Microsoft Teams')

$recentLogins = Get-AzureADAuditSignInLogs -Filter "createdDateTime gt $((Get-Date).AddDays(-1))"

$suspiciousLogins = $recentLogins | Where-Object {

$_.AppDisplayName -in $suspiciousClients -and

$_.IpAddress -notin $trustedIPRanges

}Präventions-Maßnahmen

1. Conditional Access Policies

{

"displayName": "Block Device Code from Untrusted Locations",

"state": "enabled",

"conditions": {

"applications": {

"includeApplications": ["All"]

},

"locations": {

"excludeLocations": ["trusted-locations"]

},

"clientAppTypes": ["deviceCodeAuthZ"]

},

"grantControls": {

"operator": "OR",

"builtInControls": ["block"]

}

}2. Anwendungs-Beschränkungen

- Deaktivierung des Device Code Flows für nicht benötigte Anwendungen

- Whitelist-basierte Client ID-Kontrolle

- Regelmäßige Überprüfung registrierter Anwendungen

3. Benutzer-Schulungen

Schulungsinhalte sollten umfassen:

- Aufklärung über Device Code Phishing

- Warnsignale erkennen (unerwartete Login-Codes)

- Verifikation von Login-Anfragen über alternative Kanäle

- Incident Response bei Verdacht auf Kompromittierung

Incident Response und Remediation

Sofort-Maßnahmen bei Verdacht

- Token-Invalidierung:

# Alle Refresh Tokens eines Benutzers widerrufen

Revoke-AzureADUserAllRefreshToken -ObjectId $userId- Passwort-Reset (invalidiert ebenfalls alle Tokens)

- Sitzungs-Beendigung in allen Anwendungen

- Forensische Analyse der Anmelde-Logs

Langfristige Härtung

Multi-Faktor-Authentifizierung

- Adaptive MFA: Risikobasierte Authentifizierung

- FIDO2/WebAuthn: Hardware-basierte Tokens

- APP-basierte MFA: Microsoft Authenticator mit Number Matching

Zero Trust-Architektur

┌─────────────────┐ ┌─────────────────┐ ┌─────────────────┐

│ Device Trust │ │ Identity Trust │ │ Application │

│ Compliance ├────┤ Verification ├────┤ Authorization │

└─────────────────┘ └─────────────────┘ └─────────────────┘Technische Deep-Dive: OAuth Flow Manipulation

Standard OAuth 2.0 Device Flow

sequenceDiagram

participant D as Device

participant AS as Auth Server

participant U as User

participant UB as User Browser

D->>AS: POST /devicecode

AS->>D: device_code, user_code, verification_uri

D->>U: Display user_code + verification_uri

U->>UB: Navigate to verification_uri

UB->>AS: Enter user_code

AS->>UB: Authentication prompt

UB->>AS: Credentials + consent

loop Polling

D->>AS: POST /token (device_code)

AS->>D: authorization_pending / access_token

endManipulated Flow für Phishing

sequenceDiagram

participant A as Attacker

participant AS as Auth Server

participant V as Victim

participant VB as Victim Browser

A->>AS: POST /devicecode

AS->>A: device_code, user_code, verification_uri

A->>V: Phishing email (user_code + verification_uri)

V->>VB: Navigate to verification_uri

VB->>AS: Enter user_code

AS->>VB: "Sign in to Microsoft Teams"

VB->>AS: Victim credentials

loop Attacker Polling

A->>AS: POST /token (device_code)

AS->>A: access_token, refresh_token

endAuswirkungen auf die Cybersecurity-Landschaft

Paradigmenwechsel

Die vorgestellten Techniken repräsentieren einen fundamentalen Wandel:

- Von Infrastruktur-basiert zu Service-basiert: Keine eigene Phishing-Infrastruktur erforderlich

- Von Imitation zu Legitimation: Nutzung echter Microsoft-Services

- Von Detection zu Prevention: Schwerpunkt muss auf Prävention verlagert werden

Implikationen für Unternehmen

Kurz-/mittelfristig:

- Überprüfung der Conditional Access Policies

- Schulung der Mitarbeiter zu neuen Bedrohungen

- Monitoring der Device Code-Nutzung

Langfristig:

- Zero Trust-Migration beschleunigen

- Passwordless-Strategien implementieren

- Threat Intelligence zu OAuth-Angriffen ausbauen

Regulatorische Aspekte

- DSGVO: Incidents müssen binnen 72 Stunden gemeldet werden

- NIS2: Verschärfte Cybersecurity-Anforderungen in kritischen Sektoren

- Compliance: Nachweis angemessener Sicherheitsmaßnahmen erforderlich

Zukunftsausblick und Trends

Erwartete Entwicklungen

- Tool-Sophistication: Weitere Automatisierung und Integration in Frameworks

- Scale-Erhöhung: Massen-Phishing mit Device Codes

- Evasion-Techniken: Umgehung von Machine Learning-basierten Detektionen

Microsofts Reaktion

Microsoft wird voraussichtlich folgende Maßnahmen ergreifen:

- Enhanced Warnings: Klarere Warnmeldungen bei Device Code-Flows

- Risk Assessment: Intelligentere Risikobewertung basierend auf Kontext

- Policy Controls: Granularere Administrative Kontrollen

Branchenweite Implikationen

Die Techniken werden wahrscheinlich auch auf andere Identity Provider übertragen:

- Google OAuth: Ähnliche Angriffsvektoren könnten möglich sein

- SAML-Provider: Entsprechende Flows könnten missbraucht werden

- OpenID Connect: Standardisierte Protokolle als Angriffsfläche

Praktische Empfehlungen

Für Security-Teams

- Sofortige Maßnahmen:

- Device Code Policy Review

- Conditional Access Audit

- User Training Update

- Mittelfristige Projekte:

- SIEM Rule Development

- Threat Intelligence Integration

- Incident Response Playbook Update

- Strategische Initiativen:

- Zero Trust Roadmap

- Passwordless Migration

- Security Culture Program

Für IT-Administratoren

# Beispiel: Conditional Access Policy für Device Code Blocking

$policy = New-Object Microsoft.Open.MSGraph.Model.ConditionalAccessPolicy

$policy.DisplayName = "Block Untrusted Device Code Authentication"

$policy.State = "Enabled"

$conditions = New-Object Microsoft.Open.MSGraph.Model.ConditionalAccessConditionSet

$conditions.Applications = @{IncludeApplications = @("All")}

$conditions.ClientAppTypes = @("DeviceCodeAuth")

$grantControls = New-Object Microsoft.Open.MSGraph.Model.ConditionalAccessGrantControls

$grantControls.Operator = "OR"

$grantControls.BuiltInControls = @("Block")

$policy.Conditions = $conditions

$policy.GrantControls = $grantControls

New-MgIdentityConditionalAccessPolicy -BodyParameter $policyFür Endbenutzer

Checkliste für verdächtige Authentifizierungsanfragen:

- ✓ Haben Sie eine Anmeldung bei einem neuen Gerät erwartet?

- ✓ Erkennen Sie den Standort in der Warnmeldung?

- ✓ Ist die Anfrage über einen vertrauenswürdigen Kanal gekommen?

- ✓ Haben Sie die Aktion selbst initiiert?

Fazit

Die auf der DefCon 33 vorgestellten Techniken markieren einen Wendepunkt in der Evolution von Phishing-Angriffen. Durch die geschickte Ausnutzung legitimer Microsoft-Funktionalitäten können Angreifer die meisten traditionellen Abwehrmaßnahmen umgehen und das inhärente Vertrauen in Microsoft-Services ausnutzen.

Kernerkenntnisse:

- Vertrauen ist eine Schwachstelle: Die Vertrauenswürdigkeit von Microsoft-Domains wird zur Waffe

- Prävention vor Detection: Da Angriffe schwer zu erkennen sind, muss Prävention im Vordergrund stehen

- Ganzheitlicher Ansatz erforderlich: Technische Maßnahmen müssen durch Schulungen ergänzt werden

- Continuous Evolution: Angreifer passen sich schnell an, Verteidigung muss mithalten

Die Cybersecurity-Community steht vor der Herausforderung, bewährte Sicherheitsmodelle zu überdenken und neue Abwehrstrategien zu entwickeln. Während Microsoft und andere Anbieter an Lösungen arbeiten, liegt es an Unternehmen und Sicherheitsteams, proaktiv ihre Abwehrhaltung anzupassen.

Die Botschaft ist klar: In einer Welt, in der selbst die vertrauenswürdigsten Domains zur Angriffsfläche werden können, ist ein Zero Trust-Ansatz nicht mehr optional, sondern essenziell für moderne Cybersecurity.

Disclaimer: Dieser Artikel basiert auf der Arbeit von Keanu „RedByte“ Nys und den auf der DefCon 33 2025 präsentierten Erkenntnissen. Alle technischen Details dienen ausschließlich der Aufklärung und Verteidigung.

Datum: August 2025

Quellen: DefCon 33, GraphSpy Documentation + Github Wiki, MDSec Research, heise.de

Artikel 6

Neue Angebote für Daten/Backup mit europäischem Geofencing

Ihr kennt vermutlich alle die französichen Hoster OVHCloud oder auch Scaleway, Exoscale aus der Schweiz oder Aruba aus Italien. Sie haben ihren Fokus auf Datenhoheit in Europa, jetzt haben wir spezielle für Backups einen mehr.

Habt ihr die letzten Monate über eure Daten & Backups nachgedacht, die nicht nur sicher, sondern auch sicher komplett europäisch gehostet sind? Ich bin da auf eine Nachricht auf it-business.de gestoßen, die ich unbedingt mit euch teilen muss!

Die beiden Unternehmen Impossible Cloud und NAKIVO haben sich zusammengetan und eine Backup-Lösung für Europa an den Start gebracht. Und das Beste daran? Sie haben sich ganz bewusst für eine Infrastruktur entschieden, die nur auf unserem Kontinent läuft. Das ist ein willkommenes Statement mit NIS2, DORA, SOC2 oder auch der GDPR – immer mit dem Damoklesschwert US-Cloud-Act im Hinterkopf!

Warum ist das so eine große Sache?

Ganz einfach: Es geht um digitale Souveränität. Die neue Lösung ist nicht dem US-amerikanischen Cloud Act oder anderen US-Vorschriften unterworfen. Eure Daten bleiben also garantiert in Europa und sind geschützt. Das sorgt nicht nur für ein gutes Gefühl, besonders wenn man die immer strenger werdenden Datenschutzbestimmungen im Blick hat, sondern für echte Autonomie. Dazu hat Impossible Cloud auch einen schönen Blogeintrag der die wichtigsten Punkte gut zusammenfasst.

Die Lösung ist besonders für MSPs (Managed Service Provider) und Reseller gedacht, die ihren Kunden eine sichere und kosteneffiziente Backup-Lösung anbieten wollen. Und auch hier gibt es ein paar coole Vorteile:

- Keine versteckten Kosten: Schluss mit unvorhersehbaren Ausgaben. Die Lösung hat keine Egress- oder API-Gebühren. Das macht die Kosten planbar.

- Datenschutz nach DSGVO: Alle Daten werden in ISO-zertifizierten Rechenzentren in der EU gespeichert und sind DSGVO-konform.

- Sicher gegen Ransomware: Mit Funktionen wie Object Lock werden eure Backups unveränderbar. So seid ihr optimal vor Ransomware-Angriffen geschützt.

- Einfache Handhabung: Dank der vollen S3-API-Kompatibilität lässt sich die Lösung schnell und einfach einrichten und in bestehende Umgebungen integrieren.

Meiner Meinung nach ist das ein toller Schritt für alle, die Wert auf Datensicherheit, Kostenkontrolle und Compliance legen. Die Partnerschaft von Impossible Cloud und NAKIVO zeigt, dass es starke, souveräne Alternativen zu den großen US-Anbietern gibt.

Seid ihr auch noch auf der Suche nach einer europäischen Backup-Lösung? Möglicherweise ist dass einen Blick wert.

Artikel 7

Private Cloud Outlook für 2025 von Broadcom zeigt Umdenken in der IT Branche

Für die Private Cloud sprechen vor allem die besseren Möglichkeiten zur Kostenvorhersage, die einfachere Erfüllung der Anforderungen von GenAI-Anwendungen und die Sensibilität zur Einhaltung von Sicherheits- und Compliance-Regeln.

Hast du dich auch schon mal gefragt, wie die Zukunft der Cloud aussieht? Eine brandaktuelle Studie von Broadcom, der „Private Cloud Outlook 2025„, liefert dazu spannende Einblicke und spricht von einem echten „Cloud-Reset“.

Es scheint, als würden Unternehmen ihre Cloud-Strategien grundlegend neu bewerten. Weg vom reinen Public-Cloud-Fokus hin zu einem bewussten Mix, bei dem die Private Cloud wieder eine zentrale Rolle spielt.

Private Cloud im Vormarsch: Die Fakten sprechen für sich

Die Studie, für die 1.800 leitende IT-Entscheidungsträger weltweit befragt wurden, zeigt einen klaren Trend:

- Mix aus Public und Private Cloud ist die Norm: Heute setzen 92 % der Unternehmen auf eine Mischung aus privaten und öffentlichen Clouds. Nur 15 % bevorzugen ein reines Public-Cloud-Modell, und nur 10 % wollen ausschließlich eine Private Cloud.

- Private Cloud als strategische Priorität: Mehr als die Hälfte der Befragten (53 %) gibt an, dass der Aufbau neuer Workloads in einer Private Cloud in den nächsten drei Jahren oberste Priorität hat.

- Rückholaktion von Workloads: Ein Drittel der Unternehmen hat bereits Workloads von der Public Cloud in die Private Cloud zurückverlagert, und 69 % ziehen diesen Schritt in Betracht. Die Hauptgründe dafür sind Sicherheits- und Compliance-Bedenken.

- Modern statt veraltet: Das Image der Private Cloud als Lösung nur für Legacy-Anwendungen gehört der Vergangenheit an. 84 % der Unternehmen nutzen sie heute sowohl für traditionelle als auch für moderne, Cloud-native Anwendungen.

Die treibenden Kräfte hinter dem Wandel

Warum dieser Wandel? Die Studie nennt drei Hauptfaktoren, die den Cloud-Reset vorantreiben:

1. Sicherheit, Datenschutz und Compliance

In einer Welt, in der Daten immer wertvoller und Regulierungen immer strenger werden, rücken Sicherheit und Compliance in den Vordergrund.

- Hohes Vertrauen: 92 % der Befragten vertrauen ihrer Private Cloud, wenn es um Sicherheits- und Compliance-Anforderungen geht.

- Sorgen in der Public Cloud: 66 % der Befragten sind „sehr“ oder „extrem“ besorgt, wenn sie Daten in Public-Cloud-Umgebungen speichern.

- Top-Grund für die Rückverlagerung: Sicherheitsrisiken sind der wichtigste Grund für die Rückverlagerung von Workloads. Bei der Public-Cloud-Nutzung sind Sicherheitsrisiken mit 29 % die größte Herausforderung.

2. Kostenkontrolle und finanzielle Transparenz

Die Public Cloud kann schnell unübersichtlich und teuer werden. Die Private Cloud punktet hier mit ihrer Vorhersehbarkeit.

- Verschwendung in der Public Cloud: 94 % der Unternehmen glauben, dass ein Teil ihrer Public-Cloud-Ausgaben verschwendet wird. Fast die Hälfte (49 %) schätzt diese Verschwendung sogar auf über 25 % der Gesamtausgaben.

- Finanzielle Transparenz: 90 % der IT-Entscheider schätzen die finanzielle Transparenz und Vorhersehbarkeit von Private Clouds.

3. Generative KI

Generative KI-Anwendungen stellen Unternehmen vor neue Herausforderungen, insbesondere in Bezug auf den Datenschutz.

- Datenschutz als Hauptproblem: Datenschutz- und Sicherheitsbedenken sind mit 49 % das größte Hindernis bei der Einführung von GenAI.

- Gleichwertige Nutzung: Unternehmen nutzen Private und Public Clouds fast gleichermaßen für ihre GenAI-Workloads. 55 % nutzen die Public Cloud und 56 % die Private Cloud für die Ausführung von GenAI.

Herausforderungen auf dem Weg zur Private Cloud

Trotz der vielen Vorteile gibt es zwei zentrale Hürden, die Unternehmen bewältigen müssen, um das volle Potenzial der Private Cloud auszuschöpfen.

- Silo-Strukturen: 33 % der Organisationen sehen in isolierten IT-Teams die größte Herausforderung für die Einführung der Private Cloud. Die gute Nachricht: 81 % der Unternehmen strukturieren ihre IT-Teams bereits in Richtung Plattformteams um, um diese Silos aufzubrechen.

- Qualifikationslücke: 30 % der Befragten nennen einen Mangel an internen Fähigkeiten und Expertise als Hindernis. Tatsächlich sind 80 % der Unternehmen für Cloud-bezogene Anforderungen auf professionelle Dienstleistungen angewiesen.

Mein Fazit

Dieser aufkommende „Cloud-Reset“ bedeutet nicht das Ende der Public Cloud, sondern vielmehr ein bewusstes Umdenken. Es geht darum, die Stärken jeder Cloud-Umgebung gezielt zu nutzen und Workloads dort zu platzieren, wo sie am besten aufgehoben sind.

Die Private Cloud bietet dabei die dringend benötigte Kontrolle, Sicherheit und Kosten-Vorhersehbarkeit, die in der Ära von GenAI und strengen Compliance-Anforderungen immer wichtiger wird. Die Zukunft ist hybrid, und die Private Cloud hat dabei einen festen Platz im Herzen der IT-Strategie zurückerobert.

Artikel 8

Gedanken zum kommenden EU Cyber Resilience Act (CRA) +GPSR

Der Artikel, verfasst von Rolf Schulz, behandelt die entscheidenden Veränderungen, die der Cyber Resilience Act (CRA) und die General Product Safety Regulation (GPSR) für Hersteller von vernetzten Produkten mit sich bringen.

Der Artikel auf security-insider.de macht deutlich, dass zwei neue Regelwerke die Spielregeln für den EU-Markt grundlegend verändern:

- Der Cyber Resilience Act (CRA): Offiziell als Verordnung (EU) 2024/2847 bezeichnet, macht der CRA Cybersicherheit zur Pflicht. In Kraft ist der CRA bereits seit 11. Dezember 2024, die Übergangsfrist für aktuellen Bestand geht bis zum 12. Dezember 2027. Alle neuen Produkte und Dienste müssen dann konform sein. Das ist der große Wandel: Was früher als „Nice-to-have“ galt, ist jetzt eine zwingende Voraussetzung für das CE-Kennzeichen. Diese Regelung gilt für nahezu jedes Produkt mit digitalen Elementen, das mit einem Netzwerk verbunden werden kann, von Routern bis zu Office-Apps.

- Die General Product Safety Regulation (GPSR): Diese Verordnung trat bereits am 13. Dezember 2024 in Kraft und aktualisiert die grundlegenden Sicherheitsanforderungen für alle Produkte. Sie ergänzt den CRA und stellt sicher, dass sowohl physische als auch digitale Risiken über den gesamten Produktlebenszyklus hinweg beachtet werden. Für digitale Produkte, bei denen der CRA strengere oder gleichwertige Regeln hat, hat der CRA allerdings Vorrang.

Gemeinsam bilden diese beiden Verordnungen ein neues, verpflichtendes Regime: Ohne ein ausreichendes Maß an Cyber-Resilienz gibt es kein CE-Zeichen, und ohne das CE-Zeichen bekommt ihr keinen Zugang zum europäischen Binnenmarkt. Eine überdeutliche Ansage.

Was das für euch bedeutet: Pflichten und Fristen

Der Artikel schlüsselt genau auf, welche Pflichten ihr als Hersteller habt und welche wichtigen Termine ihr im Auge behalten müsst.

Pflichten entlang des Lebenszyklus:

- Ihr müsst eure Produkte von Anfang an nach den Prinzipien „secure by design and by default“ entwickeln.

- Ihr seid dazu angehalten, eine risikoorientierte technische Dokumentation anzulegen, die auch eine Software-Stückliste (SBOM) und Testprotokolle umfasst. Diese Dokumentation muss zehn Jahre lang aufbewahrt werden.

- Ihr müsst eine Betriebsanleitung beilegen, die eine sichere Konfiguration ermöglicht.

- Nachdem das Produkt auf den Markt gekommen ist, seid ihr verpflichtet, ein aktives Schwachstellen-Management zu betreiben und so lange Sicherheits-Updates bereitzustellen, wie das Produkt voraussichtlich genutzt wird.

Die wichtigsten Fristen, die ihr euch merken solltet:

- Die Meldepflicht nach Artikel 14 CRA startet bereits am 11. September 2026. Das bedeutet, dass ihr ab diesem Datum eine aktiv ausgenutzte Schwachstelle innerhalb von 24 Stunden melden müsst.

- Die Marktüberwachung beginnt am 11. Juni 2026.

- Die Verordnung gilt vollständig ab dem 11. Dezember 2027.

- Produkte, die bis zum 11. Dezember 2027 in Verkehr gebracht wurden, gelten weiterhin als konform – solange sie nicht wesentlich verändert werden.

Das Video und die kritische Perspektive

Der Artikel enthält auch einen Verweis auf ein Video mit dem Titel „Kritische Fragen zum CRA“, das nicht nur das bespricht, was der Artikel behandelt. In diesem Video werden wie der Titel verspricht die Herausforderungen der neuen Verordnungen beleuchtet. Da es nicht nur die Fakten präsentiert, sondern auch eine Auseinandersetzung mit den potenziellen Problemen anstößt, wie zum Beispiel die gestiegenen Kosten für Hersteller und die Gefahr, dass Innovationen aus der EU abwandern könnten, kann ich es euch nur ans Herz legen. Seht am besten einfach selbst:

Der Autor Rolf Schulz hat übrigens auch noch andere Interessante Videos auf dem YouTube-Channel der GNSEC Academy Vorbeischauen lohnt sich!

Artikel 9

Das Wort zum Sonntag: Digital Detox im Klassenzimmer

Hey ihr Lieben, habt ihr auch das Gefühl, dass unsere Köpfe manchmal fast explodieren vor lauter digitalen Eindrücken? Wir surfen, scrollen und swipen uns durchs Leben – und das schon von Kindesbeinen an.

Nach und nach passiert etwas richtig Spannendes, das uns alle zum Nachdenken bringen sollte: Unsere Nachbarn im Norden, Schweden und Dänemark, treten bei der Digitalisierung ihrer Schulen radikal auf die Bremse.

Back to the roots: Kreide, Tafel und Papier

Ja, ihr habt richtig gelesen. Statt Tablets und Online-Tools gibt es dort eine Art „Digital Detox“ im Klassenzimmer. Und die beiden Länder meinen es ernst: Schweden investierte bereits 2024 über 100 Millionen Euro, um wieder gedruckte Lehrbücher anzuschaffen. Die schwedische Bildungsministerin Lotta Edholm begründet das ganz klar mit wissenschaftlichen Erkenntnissen. Sie sagt, analoge Lernumgebungen seien einfach besser, um grundlegende Lese- und Schreibkompetenzen zu entwickeln.

Auch werden Mobiltelefone im Unterricht nicht mehr akzeptiert, diese Entscheidung tragen aber durch die Bank quasi alle anderen Länder in der EU ebenso mit.

Dänemarks Bildungsminister Mattias Tesfaye geht sogar noch weiter. Er hat sich öffentlich dafür entschuldigt, dass man die Schüler zu „Versuchskaninchen in einem digitalen Experiment“ gemacht hat. Das sitzt!

Warum diese Bildungswende? Die Fakten sind eindeutig

Die Kehrtwende ist alles andere als eine Bauchentscheidung. Sie basiert auf Studien, die alarmierende Ergebnisse liefern. Zum Beispiel hat das schwedische Karolinska-Institut 2023 eine Untersuchung veröffentlicht, die zeigt, dass Schüler, die am Bildschirm lesen, im Schnitt zwei Jahre hinter denen zurückliegen, die aus gedruckten Büchern lernen. Die Wissenschaft spricht also eine ziemlich deutliche Sprache.

Auch in Deutschland wird das Ganze mit Argusaugen beobachtet. Die Nationale Akademie der Wissenschaften Leopoldina empfiehlt beispielsweise ein Social-Media-Verbot für Kinder unter 13 und ein Smartphone-Verbot an Schulen bis zur zehnten Klasse. Das zeigt, dass auch hierzulande das Thema ganz oben auf der Agenda steht. Und eine Umfrage von Yougov hat Mitte 2025 ergeben, dass auch bei uns eine große Mehrheit, nämlich über 90 Prozent der Deutschen eine Einschränkung der Handynutzung in Schulen befürworten.

Nicht ganz ohne Kritik

Natürlich gibt es auch Gegenstimmen. Medienwissenschaftlerin Ingrid Forsler bezeichnete die komplette Rückkehr zu analogen Medien als „populistisch“ und „kurzsichtig“. Sie betont, dass die Technologie an sich weder das Problem noch die Lösung ist, sondern der Umgang damit entscheidend sei. Die Geräte an sich sind nicht das Böse – aber unsere Art, sie einzusetzen, könnte es sein.

Was meint ihr? Ist die Rückkehr zu Stift und Papier der richtige Weg? Oder sollten wir lieber lernen, die digitalen Werkzeuge besser und gezielter zu nutzen?

Schließen wir auch diese Woche wieder ab mit einer Weisheit aus der Feder unseres geschätzten Kollegen Sun-Tsu aus dem Blue-Team:

Täuschung ist ein Werkzeug, auch in der IT-Sicherheit! Nutze Honeypots und andere Täuschungsmanöver, um Angreifer möglichst lange zu verwirren, ihre Absichten aufzudecken und ihre Ressourcen zu verschwenden.