Dal 21 al 24 ottobre 2025, Cork, Irlanda, è stata nuovamente trasformata in un vero paradiso degli hacker. Pwn2Own Irlanda 2025, Iniziativa Trend Micros Zero Day (ZDI), attirato i migliori ricercatori di sicurezza del mondo con premio in denaro grasso e un trattamento molto speciale: Un milione di dollari per un exploit WhatsApp.

Allerta spoiler: Questo milione è rimasto intatto alla fine. Di più su questo subito.

Che cos'è Pwn2Own?

Se vi state chiedendo: "Pwn2Own – che cos'è questo per favore?" – ecco la sintesi: Pwn2Own è il World Championship for Ethical Hackers. Ricercatori della sicurezza provenienti da tutto il mondo si stanno unendo e stanno cercando di hackerare i dispositivi live che tutti usiamo quotidianamente: Smartphone, gadget per la casa intelligente, stampanti, sistemi NAS e molto altro.

La particolarità: Le vulnerabilità che trovano non sono vendute sulla darknet, ma segnalate direttamente ai produttori in modo che possano patchare i loro prodotti. Ognuno ha 90 giorni per colmare le lacune prima di essere reso pubblico. Win-win per tutti tranne che per i cybercriminali.

Le figure parlano da sole

Dopo tre giorni intensi, Pwn2Own Ireland 2025 si è conclusa con cifre impressionanti:

- $1.024.750 pagato per il premio in denaro

- 73 vulnerabilità zero-day uniche scoperto

- Decine di squadre da tutto il mondo al via

Per il confronto: L'anno scorso sono stati trovati più di 70 zero-day per 1,07 milioni di dollari. L'evento di Cork si è quindi saldamente affermato come l'evento per la ricerca sulla sicurezza dei consumatori.

Giorno 1: Un inizio perfetto

Il primo giorno è andato come un orologio, non una sola demo fallita! In totale, $522,500 per 34 bug unici versato. Ecco alcuni punti salienti:

Il SOHO Smashup: 100.000 dollari in un colpo solo

Il team DDOS con Bongeun Koo e Evangelos Daravigkas ha mostrato come funziona. Non solo ne hanno rotto uno, ma due dispositivi in un attacco combinato: Il QNAP Qhora-322 Router e questo Sistema NAS QNAP TS-453E. E il migliore? Lo usavano per scrivere e scrivere. 8 bug diversi, Diverse iniezioni incluse. Questa categoria "SOHO Smashup" esiste perché molti di noi lavorano da casa e i criminali informatici possono utilizzare proprio queste reti domestiche come gateway nelle reti aziendali.

Che cosa è un'iniezione? Immagina di inserire il tuo nome su un sito web. Normalmente, il sistema si aspetta qualcosa di simile a "Max Mustermann". Durante un'iniezione, invece, viene introdotto codice dannoso, che viene poi eseguito dal sistema, ad esempio, per ottenere dati o per rilevare il dispositivo.

Sintesi del livestream "Live from Pwn2Own Ireland: STAR Labs targeting the Sonos Era 300» dal canale Iniziativa Trend Zero Day:

Il primo stream offre una panoramica del primo giorno della competizione hacker Pwn2Own Irlanda 2025. Dustin Childs, Head of Threat Awareness, iniziativa Trend Zero Day Il team di STAR Labs mostra come utilizzare l'altoparlante intelligente Era di Sonos sfruttato con successo.

La squadra ha un totale di 30 minuti, suddivisi in tre tentativi di 10 minuti ciascuno Procedura per il successo: Se l'exploit ha successo, il team si reca in una stanza privata per rivelare la vulnerabilità (Disclosure Room). Successivamente, i produttori interessati saranno consultati per porre domande.

Risultato: L'attacco è stato riuscita È stato rapidamente confermato

Stampanti, gli ospiti non invitati nella rete

Diversi team hanno assunto stampanti, praticamente i rischi per la sicurezza sottovalutati in ogni ufficio. STARLabs l'ha incrinata Canon imageCLASS MF654Cdw con un buffer overflow basato su heap e incassato $20.000.

Che cosa è Buffer Overflow? Un tampone è come un bicchiere d'acqua. Un eccesso di buffer si verifica quando si tenta di iniettare più acqua di quella che si adatta. Per il software, questo significa: Inserisci più dati in un'area di archiviazione di quanto possa effettivamente elaborare. I dati in eccesso "scambiano" in aree di archiviazione adiacenti e, se si è abili, è possibile assumere il controllo del programma. Nel caso di una A base di mucchi L'overflow del buffer avviene in un'area di archiviazione dedicata denominata "Heap", in cui i programmi memorizzano dinamicamente i dati.

Casa intelligente, stupida sicurezza?

Anche il Philips Hue Bridge, il controllo intelligente dell'illuminazione di molte famiglie, non ha avuto una buona giornata. Il team ANHTUD ha utilizzato quattro diversi bug; tra cui diverse tracimazioni e un OOB $40.000 insacchettamento.

Che cos'è un OOB Read? OOB sta per out-of-bounds. Immaginate una libreria con 10 scomparti. Una lettura OOB è come un programma che cerca di leggere l'11. Leggi il libro anche se non esiste. Invece, legge tutti gli altri dati dalla memoria che in realtà non ha nulla da cercare lì. Questo può essere spesso utilizzato per spiare informazioni sensibili.

Giorno 2: Samsung Galaxy S25 è caduto

Il secondo giorno ha portato più $267.500 per 22 zero-day unici. Il punto culminante assoluto:

Samsung Galaxy S25 è stato hackerato

Ken Gannon del Mobile Hacking Lab e Dimitrios Valsamaras del Summoning Team hanno mostrato un'impressionante catena di exploit con Cinque diversi bug, per rilevare il nuovissimo Samsung Galaxy S25. Ricompensa: $50.000 e 5 Master of Pwn Points.

Ma cosa hanno fatto esattamente? I dettagli sono ancora sotto chiave, ma tali hack per smartphone riguardano spesso il superamento di più barriere di sicurezza una dopo l'altra: In primo luogo trovare un bug per essere in grado di eseguire il codice a tutti, quindi bypassare il controllo dei diritti per arrivare al sistema, e, infine, sfruttare ulteriori meccanismi di protezione per ottenere pieno accesso.

QNAP nei luoghi d'interesse

Il QNAP TS-453E, un popolare sistema di archiviazione collegato alla rete (NAS), è stato attaccato più volte. Particolarmente intelligente: Chumy Tsai di CyCraft Technology ha utilizzato un singolo Iniezione di codice, per ottenere l'accesso. In un'iniezione di codice, il codice dannoso viene introdotto in un sistema, che viene quindi eseguito dal sistema stesso. Sarebbe come dare a qualcuno una nota con un ordine e la persona lo esegue senza chiedersi se l'ordine è pericoloso.

Synology DS925+ incrinato: $20.000 per una catena di bug

Un successo eccezionale è stato raggiunto Le Trong Phuc (chanze@VRC) e Cao Ngoc Quy (Chino Kafuu) della squadra Cyber Force di Verichain. Hanno adottato il popolare sistema Network Attached Storage (NAS) Sinologia DS925+ Nel mirino. I dispositivi NAS sono al centro dell'archiviazione dei dati in molte famiglie e piccole imprese, quindi un attacco su di essi è particolarmente critico.

Il team ha utilizzato una sofisticata Catena di due vulnerabilità uniche. Questa catena includeva un Bypass di autenticazioneCosì sono stati in grado di bypassare il controllo di sicurezza e alla fine ha permesso loro di eseguire il codice con i privilegi più alti (come radice) sul sistema. Per questo complesso exploit, hanno ricevuto $20.000 Premio in denaro e 4 Master di punti Pwn.

QNAP TS-453E: Un singolo exploit è sufficiente per l'accesso root

È anche un sistema NAS che QNAP TS-453E, è stato realizzato da Chumy Tsai (Tecnologia CyCraft) compromessa con successo. A differenza dei colleghi di Verichains, Chumy Tsai aveva solo bisogno di un singolo, unico Vulnerabilità dell'iniezione di codice, per rompere il dispositivo.

Questa prova di successo della vulnerabilità è stata $20.000 e 4 punti Master of Pwn onorato. Gli exploit di successo dei due top brand Synology e QNAP sottolineano la necessità di: Aggiornare sempre i sistemi NAS in modo tempestivo, non appena sono disponibili le patch del produttore.

Ponte di Phillips Hue: Collisione con la concorrenza

Successo nel settore della casa intelligente Rafal Goryl da PixiePoint Sicurezza Un exploit di Ponte di Phillips Hue, l'unità di controllo centrale per i popolari sistemi di illuminazione intelligenti.

Sebbene l'attacco abbia avuto successo, si è scoperto che le vulnerabilità utilizzate erano già presenti in un Collisione con un post precedente in piedi. Ciò significa che un altro gruppo di ricerca aveva segnalato lo stesso divario in precedenza. Tuttavia, il suo lavoro è stato riconosciuto: Ha ricevuto $10.000 e 2 Punti Master of Pwn.

Giorno 3: Il gran finale

L'ultimo giorno aveva tutto: Risultati, collisioni (quando più team trovano lo stesso bug) e la grande delusione di WhatsApp.

Altro Samsung hacking

Interrupt Labs ha dimostrato ancora una volta che il Galaxy S25 non è infrangibile. Con uno Bug di convalida dell'ingresso improprio Hanno preso il controllo del dispositivo e hanno persino attivato la fotocamera e il tracciamento della posizione. Ancora una volta $50.000 ammirazione da tutte le parti.

Che cos'è la convalida impropria dell'input? Convalida significa «verifica». Quando un'app accetta input (ad esempio quando si compila un modulo), dovrebbe verificare se l'input ha senso ed è sicuro. In caso di convalida "errata", ossia insufficiente, l'app non lo fa correttamente. Gli hacker possono quindi fare voci che il programma non si aspetta e quindi causare errori che possono essere sfruttati.

Le Olimpiadi della stampante

Team Neodyme ha rotto una stampante Canon MF654Cdw con un Integer overflow.

Che cos'è un overflow intero? Un intero è un intero. I computer memorizzano i numeri in uno spazio limitato. Immaginate un contachilometri meccanico in macchina che può contare solo fino a 99.999 km. Cosa succede se si guida il 100.000 ° miglio? Salta di nuovo a 00.000. Questo è esattamente ciò che accade con un overflow intero, il numero diventa così grande che "si capovolge" e improvvisamente diventa di nuovo piccolo (o negativo). Gli hacker abili ne approfittano per bypassare i meccanismi di sicurezza.

Ma il momento clou assoluto? Interrompere i laboratori caricati dopo il loro successo Hack Doom su una stampante Lexmark, modello CX532adwe.

Sì, avete letto bene. Il leggendario videogioco Doom sul display di una stampante. Non si poteva giocare, ma solo il fatto che era possibile caricare questo ha mostrato il pieno controllo sul dispositivo.

Le telecamere di sicurezza non sono sicure

David Berard di Synacktiv ha preso il Telecamera di sicurezza Ubiquiti AI Pro prima e sono riusciti a prenderli in consegna, compresa, naturalmente, una dimostrazione con "Baby Shark" sul display. $30.000 per questa performance.

Un exploit interessante è stato presentato anche da namnp di Viettel Cyber Security. Ha usato un bypass crittografico + heap overflow contro il Phillips Hue Bridge. Questo lo ha portato $20,000 e 4 punti Master of Pwn uno.

L'elefante nella stanza: Il ritiro WhatsApp

Arriviamo alla parte più entusiasmante dell'intero evento: La storia da un milione di dollari che non si è rivelata una.

La preistoria

Meta, la società dietro WhatsApp, era co-sponsor dell'evento e aveva offerto una ricompensa succosa: Un milione di dollari per un exploit WhatsApp zero-click con esecuzione di codice. Zero-click significa: L'attacco funziona senza che la vittima debba premere un solo pulsante o fare clic su un link. Questi exploit sono la classe regina perché sono i più pericolosi.

Per il confronto: L'anno scorso, "solo" $300.000 Per una tale impresa e nessuno ne aveva una. Meta pensò a se stesso: "Okay, forse il montepremi è troppo basso. Facciamone un milione!".

Che fine ha fatto il Team Z3?

Il team Z3, con un ricercatore di nome Eugene, si era iscritto esattamente a questo tentativo. Tutta la comunità aspettava con ansia. Un exploit WhatsApp zero-click sarebbe stato assolutamente palese. WhatsApp è utilizzato da oltre 3 miliardi di persone in tutto il mondo.

Il ritirante

Nell'ultimo giorno, la delusione: Il Team Z3 ha ritirato la propria candidatura. Nessuna demo, nessun milione di dollari, nessun dettaglio. Invece, hanno deciso di chiarire i loro risultati direttamente e privatamente con gli analisti ZDI di Meta e il team di ingegneri.

Cosa c'è dietro?

Dopo l'evento, sono venuti alla luce ulteriori dettagli che rendono la situazione più complicata:

Secondo WhatsApp, i bug segnalati dal Team Z3 erano solo rischi minori e Non può essere utilizzato per l'esecuzione di codice. Un portavoce di WhatsApp ha detto: "Siamo delusi dal fatto che il Team Z3 si sia ritirato da Pwn2Own perché non aveva un exploit funzionale."

D'altra parte, Eugene del Team Z3 sostiene che che aveva un exploit di lavoro e voleva rivelarlo privatamente per motivi personali, Invece di manifestare pubblicamente a Pwn2Own. Dice che vuole proteggere la sua identità.

Rimangono le questioni pregiudiziali

Il Team Z3 ha un exploit da un milione di dollari o no? La verità è probabilmente da qualche parte nel mezzo:

- Opzione 1: Avevano trovato bug interessanti, ma non un exploit RCE completo zero-click (esecuzione di codice remoto) che sarebbe valso il milione. Forse erano vicini, ma non abbastanza.

- Opzione 2: Avevano un exploit di lavoro, ma volevano andare in privato per motivi strategici, personali o aziendali. Forse per mantenere una relazione migliore con Meta o per posizionarti per futuri programmi di bug bounty?

- Opzione 3: L'exploit ha funzionato parzialmente, ma non abbastanza affidabile per una demo dal vivo sotto la pressione del tempo.

Quello che sappiamo per certo: Secondo il meta, i due bug segnalati erano "a basso rischio", ossia non particolarmente pericolosi. Ciò suggerisce che l'exploit completo, se esisteva, non era completamente condiviso o che non esisteva affatto.

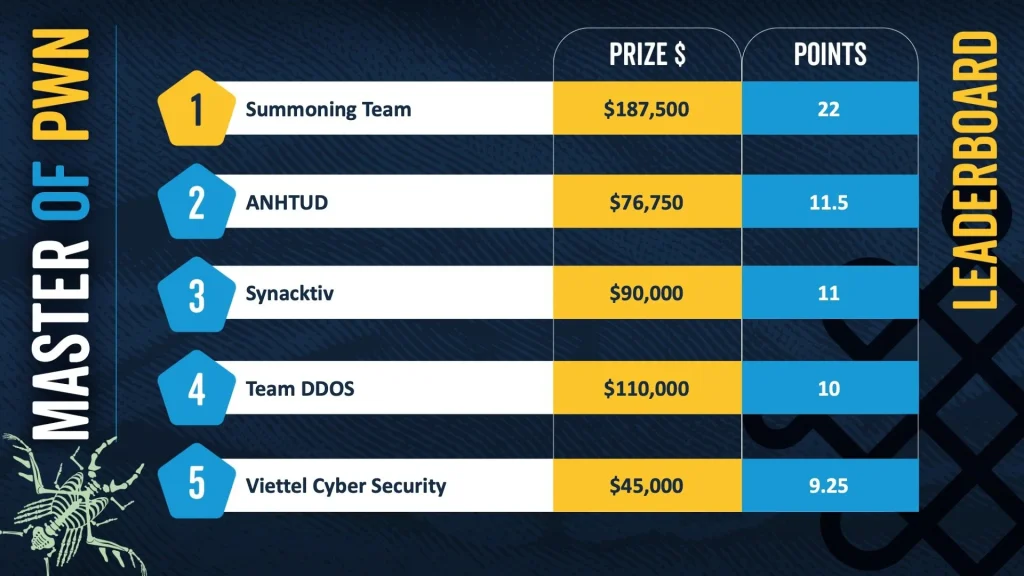

Maestro di Pwn: La squadra evocatrice trionfa

Alla fine dell'evento era chiaro: Questo Squadra convocante (Sina Kheirkhah, McCaulay Hudson, Dimitrios Valsamaras e Enrique Castillo) ha vinto il titolo di "Master of Pwn" del campionato mondiale non ufficiale di hacker.

La squadra ha segnato in diverse categorie:

- Dispositivi Synology incrinati

- Telecamere di sorveglianza adottate

- Sistemi domestici intelligenti hackerati

- Ha partecipato al Samsung Galaxy S25

Il tuo prezzo? Un trofeo di fantasia, un indossabile (una sorta di giacca speciale o qualcosa del genere) e 65.000 punti premio ZDI, il che significa lo stato di platino istantaneo l'anno prossimo.

Cosa significa tutto questo per noi?

La buona notizia: Tutte le 73 vulnerabilità rilevate sono ora patchate. I produttori hanno 90 giorni per rilasciare gli aggiornamenti prima che i dettagli diventino pubblici. Ciò significa che i tuoi dispositivi saranno più sicuri. Cosa devi fare per questo? Installare gli aggiornamenti.

Le cattive notizie: Per ogni gap trovato a Pwn2Own, ce ne sono probabilmente altri dieci che nessuno ha ancora scoperto. O peggio: Sono già sfruttati dai criminali informatici.

Importanti spunti da asporto

Per gli utilizzatori finali:

- Installa gli aggiornamenti non appena diventano disponibili

- Aggiornare regolarmente dispositivi "noiosi" come stampanti e sistemi NAS

- Non utilizzare dispositivi domestici intelligenti sulla stessa rete dei computer importanti (se possibile)

- Per gli smartphone: Gli ultimi modelli non sono automaticamente più sicuri come il Galaxy S25 ha dimostrato

Per il mondo tecnologico:

- Pwn2Own dimostra che anche i grandi player come Samsung e Meta hanno ancora molto da fare

- La taglia di WhatsApp da un milione di dollari rimane, forse la prossima volta?

- La sicurezza è un gioco di gatto e topo che non finisce mai

prospettive

Il Pwn2Own si svolgerà dal 21 al 23 gennaio 2026 a Tokyo invece. Si tratta di sicurezza automobilistica. Vediamo se qualcuno può hackerare un'auto Tesla lì (sì, Tesla è di nuovo uno sponsor).

Fino ad allora: Stai al sicuro, installa i tuoi aggiornamenti e se un giorno sentirai una stampante giocare a Baby Shark senza che tu lo voglia, ora sai che non è solo un fantasma nel dispositivo, ma forse un ricercatore di sicurezza che si è divertito.

TL: RD

Totale premi in denaro: $1.024.750

Zero-days trovato: 73

Sconfitti exploit WhatsApp da milioni di dollari: 0 (purtroppo)

Versioni Doom riprodotte su stampanti: Almeno 1

E questo è stato Pwn2Own Ireland 2025, dove gli hacker dimostrano che anche i tuoi dispositivi "intelligenti" a volte non sono così intelligenti come pensano.