Dal rumore filtravano le luci, messe per voi nei notiziari. Nove interessanti contributi della settimana 1.9 – 7.9 (KW36-2025) Naturalmente due di essi sono stati esaminati in dettaglio.

CH 4 UE | I 2,5 miliardi di perdite di Google? | Supporto AI di Salesforce | Hanno Mottola vs MJ | Tesco VS Vmware | Raid di StreamEast | Disco Lego Death | SaltTyphoon | Blood Moon di domenica

Articolo 1

La Svizzera sceglie anche la sicurezza informatica europea: Ripensare per motivi strategici

Le imprese svizzere si trovano di fronte a una decisione importante: Di chi ti fidi per la tua sicurezza IT? Un recente sondaggio mostra una chiara tendenza:

Su Netzwoche.ch Un dossier di Rainer Schwegler, Senior Territory Manager Svizzera, della società di sicurezza Eset recita: L'origine delle soluzioni software sta diventando sempre più importante. La stragrande maggioranza delle aziende svizzere preferisce Fornitori europei o nazionali -> per una buona ragione.

Perché l'Europa? La ricerca della sovranità

Secondo uno studio rappresentativo della società di analisi Techconsult, condotto per conto di Eset, 72 % le aziende svizzere nel caso di una nuova acquisizione, preferire specificamente un fornitore europeo. Già 44 % Si affidano a soluzioni provenienti dall'Europa o dalla Svizzera, mentre i fornitori statunitensi ne utilizzano solo 22. % Vengono utilizzati i rispondenti.

Questo forte ripensamento ha diverse cause che vanno oltre gli aspetti puramente tecnici:

- Sicurezza giuridica: Uno degli argomenti principali è il chiaro quadro giuridico in Europa. Con la legge svizzera riveduta sulla protezione dei dati (revDSG), le norme sulla protezione dei dati in Svizzera sono in gran parte compatibili con la legislazione europea. Ciò crea fiducia e facilita i requisiti di conformità. Al contrario, le leggi di paesi terzi, come il Cloud Act degli Stati Uniti, comportano rischi, in quanto possono consentire l'accesso ai dati senza il consenso delle persone interessate.

- Sovranità digitale: Le aziende vogliono mantenere il controllo dei loro flussi di dati, sistemi e aggiornamenti. Vedono la scelta del fornitore di sicurezza IT come un passo strategico verso il rafforzamento della loro indipendenza digitale.

- Elevata disponibilità al cambiamento: Due terzi delle aziende intervistate stanno valutando attivamente la possibilità di cambiare fornitore. Ciò suggerisce che le preoccupazioni per la protezione dei dati e la dipendenza geopolitica sono in aumento.

Made in Europe come promessa di qualità

Rainer Schwegler di Eset ha spiegato che "Made in Europe" è molto più di un'etichetta. Si tratta di una chiara promessa: sovranità digitale, trasparenza giuridica e affidabilità tecnica. I fornitori europei spesso sviluppano le loro soluzioni interamente nell'UE, vi gestiscono i loro data center e sono soggetti a severe leggi sulla protezione dei dati, il che esclude anche la possibilità di backdoor nascoste.

Per le imprese ciò significa non solo certezza giuridica, ma anche maggiore trasparenza nello sviluppo dei prodotti. In vista della non-ancora-vecchia pubblicazione di una lunga Rapporti con un servizio d'intelligence svizzero e il sospetto trasferimento di dati a un fornitore IT russo, vince l'argomento Sovranità digitale Oltre all'urgenza.

Per le aziende svizzere, la scelta di un fornitore europeo è quindi un decisione strategica, per poter operare in modo sicuro e trasparente a lungo termine. Non si tratta più solo della funzionalità di un prodotto, ma dell'affidabilità e dell'affidabilità in un panorama geopolitico sempre più complesso.

Articolo 2

Rapporto sulle buche estive? 2,5 miliardi di account Gmail hackerati

Uno scenario horror infesta la rete: 2,5 miliardi di account Gmail hackerati! Ovunque tu lo legga e ti chiedi se devi cambiare rapidamente tutte le password.

Ma smettila! Google stessa ha ora chiarito che non c'è nulla di sbagliato in queste voci.

Google ha detto ieri: "Sono tutte sciocchezze!„

Negli ultimi giorni, le segnalazioni di un'enorme perdita di dati a Google, che presumibilmente colpisce miliardi di utenti di Gmail, si sono diffuse rapidamente. La raccomandazione: Cambia subito le tue password! Tuttavia, Google contraddice con veemenza queste voci nel proprio post sul blog e le chiama "completamente sbagliato„.

Sì, ci sono stati due recenti incidenti di sicurezza a Google, ma non avevano assolutamente nulla a che fare con questo presunto hack di massa degli account Gmail. Google sottolinea anche quanto siano forti le sue misure di sicurezza. 99,9% di tutte le email di phishing e gli attacchi malware Sono bloccati prima ancora di finire nella cassetta postale. Questo è un annuncio!

Cosa c'è davvero dietro le voci?

Da dove vengono queste storie? Google ha confermato due incidenti di sicurezza reali, ma molto più piccoli:

- Incidente di Salesforce: (Già a luglio) Gli aggressori hanno ottenuto l'accesso a un'istanza di Salesforce di Google attraverso l'ingegneria sociale. Ciò ha riguardato principalmente i dati di contatto delle piccole e medie imprese, vale a dire informazioni che spesso sono già pubbliche in ogni caso.

- Incidente derivante da Salesloft: (ad agosto) In questo caso, gli aggressori con token OAuth rubati hanno ottenuto l'accesso a un "numero molto ridotto di account Google Workspace". Tuttavia, Google ha immediatamente ritirato i token e informato gli utenti interessati.

Entrambi gli incidenti erano lontani da una fuga di dati di massa a Gmail. Quindi il panico che si sta diffondendo online è completamente infondato in questo caso.

L'unica cosa che colpisce di tutto ciò è che Google aveva già avvertito del problema a giugno, perché a questo punto nel tempo Già diverse aziende Le vittime sono state fatte da chiamate fittizie, il cosiddetto vishing. Inoltre, non sfrutta alcuna vulnerabilità all'interno delle istanze Salesforce.

Invece, gli aggressori avrebbero fatto telefonate ai dipendenti delle aziende colpite e si sarebbero presentati come dipendenti del supporto IT. Ingannerebbero quindi le loro vittime nel rivelare credenziali, concedere l'accesso remoto o utilizzare un'applicazione dannosa.

Detto questo, è sicuro. Come proteggersi al meglio?

Le voci sono quindi false, ma ciò non significa che dovresti trascurare la tua sicurezza. Nel controstagno! Cogli l'occasione per rendere il tuo account ancora più sicuro. Le best practice consigliate da Google:

- Utilizzare le passkey: Sono l'alternativa più sicura alla normale password e proteggono efficacemente dagli attacchi di phishing.

- Password forte: Se si desidera rimanere con la password, utilizzare un unico per servizio, È complesso e non facile da indovinare..

- Autenticazione a due fattori (2FA): Assicurarsi di attivare 2FA. Anche se la tua password cade nelle mani sbagliate, nessuno può accedere al tuo account.

Il panico è inappropriato. Google ha negato tutto. Ancora, un po 'più di sicurezza è sempre una buona cosa, non è vero? Rimaniamo con Salesforce:

Articolo 3

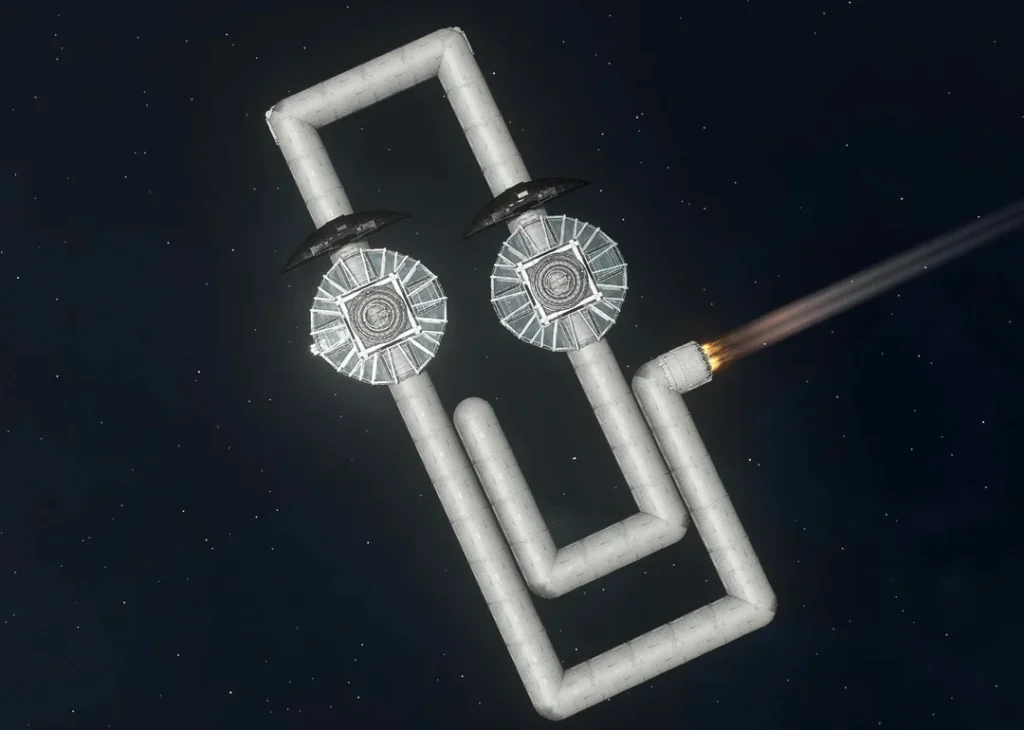

Il dipendente Salesforce del mese «Karl Klammer» fornisce ora supporto informatico

Vi ricordate Karl Klammer, il fastidioso, ma in qualche modo adorabile assistente Microsoft degli anni '90? Beh, è tornato:

Solo che questa volta ha un lavoro nel supporto IT ed è abbastanza bravo a sostituire le persone. Secondo il CEO di Salesforce Marc Benioff, il gigante del CRM 4000 dipendenti di supporto sostituiti dall'IA.

AI invece di esseri umani: Una massiccia ristrutturazione

In un podcast, Marc Benioff ha rivelato che Salesforce si basa fortemente sull'IA per aumentare l'efficienza e ridurre i costi. Il numero del personale di sostegno è stato ridotto da 9000 a 5000, con un taglio massiccio di oltre il 40 %.

Benioff spiega che i maghi dell'IA sono in grado di assumere una varietà di attività standard a supporto. Ciò consente ai restanti dipendenti umani di concentrarsi su casi più complessi. Secondo Benioff, gli esseri umani e l'intelligenza artificiale stanno ora lavorando mano nella mano. Il sistema riconosce quando l'IA raggiunge i suoi limiti e quindi consegna automaticamente il cliente a un dipendente umano. Se questo dovesse funzionare nella pratica, sarebbe un vero valore aggiunto.

L'agente di vendita AI: Anche trovato la sua strada nel team di vendita

Il cambiamento non si limita al supporto. Salesforce fa anche molto affidamento sull'IA nelle vendite. L'azienda aveva raccolto più di 100 milioni di richieste dei clienti nel corso degli anni, che non sono mai state elaborate a causa della carenza di personale. Ora arriva il cosiddetto Agenti di vendita AI Prenditi cura di ciascuno di questi lead.

Secondo Benioff, il 50% delle conversazioni con i clienti oggi sono condotte dall'IA, mentre l'altra metà continua ad essere rilevata dagli esseri umani. Questo sviluppo dimostra che l'IA non è vista solo come uno strumento, ma come un partner a tutti gli effetti nel business di tutti i giorni.

Il cambiamento di Benioff: Dal critico all'avvocato

È interessante vedere come Benioff si posiziona. Non molto tempo fa Ha chiamato il copilota di Microsoft il nuovo Karl Klammer e gli ha negato qualsiasi beneficio. Ora lui stesso si basa su una tecnologia simile e giustifica i tagli drastici con guadagni di efficienza.

La domanda è se questo sviluppo sia una benedizione o una maledizione. Sì, può aumentare la produttività, ma solleva anche la questione del futuro dei posti di lavoro di supporto e vendita.

Cosa ne pensi? L'uso dell'IA in questa misura è il modo giusto o il servizio clienti perde il suo tocco umano? Dai un'occhiata all'episodio stesso:

Articolo 4

La battaglia per i supereroi: Perché Warner Bros. Discovery fa causa a Midjourney

L'Impero colpisce ancora! Dopo che Disney e NBCUniversal hanno intentato una causa contro il generatore di immagini AI Midjourney, Warner Bros. Scoperta (WBD).

La famosa società di media accusa Midjourney di Furto di proprietà intellettuale. Si tratta di niente di meno che le figure più iconiche della cultura pop: Superman, Batman, Wonder Woman e persino Scooby-Doo.

Qual è il nucleo della causa?

Warner Bros. Discovery sostiene che Midjourney ha addestrato la sua intelligenza artificiale con copie illegali di contenuti protetti da copyright. La causa, depositata in un tribunale degli Stati Uniti a Los Angeles, mira alla funzione centrale del servizio: Riproduzione di personaggi famosi.

Gli avvocati di WBD scrivono nel ricorso che Midjourney «ritiene di essere al di sopra della legge». Sostengono che gli utenti del servizio a pagamento possono semplicemente inserire comandi per creare immagini di figure iconiche come Superman in qualsiasi scena immaginabile. Si tratta di una chiara violazione dei loro diritti, in quanto queste figure sono riprodotte e diffuse senza il loro consenso.

Come prova, WBD cita esempi di utenti di Midjourney a cui viene chiesto di generare immagini di Batman o Wonder Woman, e l'IA fornisce risultati ingannevolmente simili. Anche con richieste generiche come la "classica battaglia di supereroi comici", compaiono personaggi della WBD.

Perché la grande ondata di cause legali ora?

La causa di WBD fa parte di un movimento in crescita nell'industria creativa. Studi cinematografici, autori e artisti sono sempre più preoccupati per l'uso non regolamentato delle loro opere per la formazione di modelli di IA. Sostengono che il loro contenuto non viene utilizzato solo per l'ispirazione, ma viene direttamente saccheggiato, minacciando i propri modelli di business.

Argomento di Midjourney: L'azienda AI si difende con il principio di Uso corretto. Sostengono che l'addestramento dei modelli di IA è una forma di utilizzo corretto. Sottolineano inoltre che le immagini generate sono il risultato di istruzioni creative degli utenti e che la piattaforma è semplicemente uno strumento per crearle.

Le contro-argomentazioni degli studi: Gli studi di Hollywood la vedono in modo diverso. Dicono che questo non è un semplice uso per scopi di formazione. Accusano Midjourney di fare deliberatamente pubblicità con la capacità di generare personaggi protetti per attirare abbonati. Un canale di streaming Midjourney TV lanciato di recente che mostra video generati dall'IA è un tentativo di competere direttamente con gli studi.

Qual è la posta in gioco?

L'esito di questa causa potrebbe avere conseguenze di vasta portata per l'intero settore dell'IA. Se i tribunali sono d'accordo con gli studi, le società di IA potrebbero dover pagare le tasse di licenza per i dati di formazione in futuro. Ciò non solo renderebbe lo sviluppo di nuovi modelli di IA più costoso e più lento, ma potrebbe anche creare nuovi modelli commerciali per la concessione di licenze per i contenuti.

Per i giganti di Hollywood, si tratta di proteggere i loro beni più importanti: i loro personaggi e le loro storie. La causa è un chiaro segnale che non sono disposti a rinunciare alla loro proprietà intellettuale senza combattere.

Questo è l'inizio di un tiro alla fune legale che potrebbe ridefinire il rapporto tra creatività umana e intelligenza artificiale.

Articolo 5

Lo shock della sterlina: Quando i sogni della nuvola scoppiano e il supermercato si lamenta

Da una causa all'altra: Immaginate di aver acquistato una nuova lavatrice. Il venditore ti promette una garanzia a vita e un servizio gratuito.

Due anni dopo, il produttore viene rilevato da una grande società e improvvisamente tutto è diverso. La garanzia a vita non è più valida e per ogni pezzo di ricambio di cui hai bisogno, dovrai acquistare un costoso abbonamento. Sembra un incubo, vero? Questo è esattamente il numero di aziende che si affidano ai prodotti VMware.

Cos'è successo? L'acquisizione di Broadcom e le sue conseguenze

Alla fine del 2023, la società statunitense Broadcom ha acquisito lo specialista di virtualizzazione VMware. Quello che all'inizio sembrava una fusione normale ha davvero incasinato il mondo IT. Broadcom ha cambiato radicalmente l'intero modello di licenza: Lontano dalle classiche licenze perpetue, verso gli abbonamenti obbligatori. I pacchetti costosi sono stati messi insieme da singoli prodotti.

Questa strategia ha causato un enorme shock a molte aziende. Le associazioni e gli utenti del cloud lamentano che i prezzi sono aumentati fino al 1500%. In Germania ha l'associazione di utenti IT VOICE ha già presentato una denuncia alla Commissione europea. Accusano Broadcom di sfruttare la sua posizione dominante.

Tesco contro Broadcom: Una battaglia per l'infrastruttura virtuale

La catena di supermercati britannica Tesco è uno dei maggiori utenti IT del paese e dipende enormemente dal software VMware per il suo funzionamento. I loro sistemi, che ospitano circa 40.000 carichi di lavoro server e tra l'altro collegano i registratori di cassa nelle filiali, si basano sulla tecnologia di virtualizzazione VMware.

Tesco ha acquisito licenze perpetue per vSphere e Cloud Foundation nel 2021, compreso un contratto di supporto fino al 2026. C'era anche la possibilità di estendere il supporto per altri quattro anni. Poi è arrivata Broadcom.

Ora Tesco sta affrontando il problema di Broadcom che collega il supporto ai nuovi modelli di abbonamento. Ciò significa: Anche se Tesco ha già pagato per le licenze, ora devono acquistare abbonamenti costosi per continuare a ricevere supporto. Broadcom si rifiuta inoltre di consentire a Tesco di eseguire l'aggiornamento all'ultima versione di Cloud Foundation, come promesso nei vecchi contratti. Anche gli aggiornamenti di sicurezza vengono trattenuti se l'azienda non si abbona.

Tesco non è solo. Ribellione contro questa nuova politica aziendale. Anche Aziende come AT+T l'anno scorso è andato alle barricate o Quest'anno, per esempio. Siemens, hanno già dimostrato un simile "piacere".

Qual è la posta in gioco?

Per Tesco, la situazione è grave. Nella causa, che comporta un enorme risarcimento di 100 milioni di sterline, la catena di supermercati avverte di potenziali interruzioni della sua infrastruttura digitale. Ciò potrebbe anche influenzare l'approvvigionamento alimentare dei negozi in tutto il Regno Unito e in Irlanda.

Il caso Tesco è solo un esempio di molti e mostra chiaramente quanto possa essere rischiosa la dipendenza da un singolo fornitore. Evidenzia la necessità per le aziende di ripensare le loro strategie software e proteggersi da cambiamenti così drastici. Resta da vedere come deciderà il tribunale. La causa potrebbe diventare un precedente che ha implicazioni di vasta portata per l'intera industria tecnologica.

Articolo 6

La grande trappola del flusso: Come la polizia sta cacciando i pirati del calcio illegali

L'emozionante domenica sera davanti alla TV fa parte del rituale festivo per molti di voi. Ti senti indirizzato? Poi preparare birra e patatine e ...poi andare lì:

Cosa succede se il gioco si interrompe improvvisamente, la connessione si interrompe e sullo schermo appare un messaggio che ti indica i fornitori di streaming legali? Questo è esattamente ciò che è successo a migliaia di utenti di siti di streaming sportivi illegali. L'ho letto su Golem.de. Un'operazione di polizia su larga scala ha portato alla luce una rete apparentemente gigantesca. Ma ha davvero catturato il pesce grosso?

Cos'è successo? Il grande colpo a Streameast

L'organizzazione antipirateria Alleanza per la Creatività e l'Intrattenimento (ACE) Insieme alla polizia egiziana, è stato un grande successo. Annunciano di aver smantellato la "più grande rete illegale di streaming sportivo del mondo". In particolare, si tratta dei cosiddetti Rete di Streameast. Con oltre 136 milioni di visualizzazioni mensili, è stato uno dei più grandi punti di contatto per gli appassionati di sport che volevano guardare i loro giochi preferiti gratuitamente.

I flussi illegali coprivano praticamente tutto ciò che il cuore dell'atleta desidera:

- Calcio: Bundesliga, Premier League, La Liga, Serie A, Champions League

- Sport negli Stati Uniti: NBA, NFL, NHL, MLB

- Altri eventi: Pugilato, MMA e Motorsport

Se chiami uno degli 80 domini interessati, non sarai più accolto con un gioco, ma con un messaggio di avviso che indica opportunità di streaming legali. Questa rete era molto popolare anche in Germania, il che dimostra quanto sia grande la domanda di contenuti gratuiti.

La svolta sorprendente: Era solo una copia?

Mentre l'ACE celebra il successo, c'è una svolta sorprendente e un po 'confusa. Rapporti da piattaforme come Torrent freak Secondo il ricorso, sembra che gli operatori originari della Streameast non fossero coinvolti nell’azione, ma solo i cosiddetti operatori «streameast». "Pagine di copia". Questi sono free-rider che hanno ricreato la pagina originale per beneficiare dell'elevato numero di visitatori.

Si dice che l'operatore del vero sito Streameast abbia persino confermato attraverso i propri canali di comunicazione che il suo servizio è ancora online e che non ha nulla a che fare con gli arresti in Egitto. Avverte anche i suoi utenti di non visitare i siti Web falsi.

Perche' tutto questo?

Le azioni della polizia e delle organizzazioni antipirateria hanno un obiettivo chiaro: Vogliono distruggere il modello di business dietro i flussi illegali. Questi siti sono spesso finanziati con pubblicità, facendo milioni. Gli operatori dietro i siti illegali e i loro partner fanno soldi, mentre i titolari dei diritti (come la Bundesliga) e i servizi di streaming legali esauriscono i soldi.

Sebbene solo una parte della rete possa essere stata tagliata in questa azione, invia un messaggio chiaro a chiunque offra o utilizzi flussi illegali. Le autorità investigative stanno reprimendo e rendendo sempre più difficile per i pirati gestire i loro affari.

Per noi utenti, questo significa: Se non vuoi correre il rischio di essere preso di mira, probabilmente preferisci rimanere con i fornitori legali.

Articolo 7

1000 EUR per "un disco" della Morte Nera: Lego ha perso la testa?

Un thriller per il fine settimana: I fan dei Lego e gli appassionati di Star Wars, aspettate. Ci sono notizie che ci lasciano tutti senza parole.

Lego ha ufficialmente il primo set con un prezzo di 999,99 euro annunciato. È la quarta versione della Morte Nera ad apparire sotto il numero di serie. 75419 Appare. Ma prima di urlare di gioia, guarda da vicino. Questa cosa non e' quello che ti aspetti. Gamestar ti mostra Alcune intuizioni.

La Morte Nera che esiste solo dall'inizio

Lego ha avuto la possibilità di costruire l'ultima Morte Nera. Una palla enorme, dettagliata, completamente calpestabile. Che cosa hanno fatto invece? Una stella morta a disco piatto. Sì, hai sentito bene. Invece di una stazione spaziale a 360 gradi, che può essere ammirata da tutti i lati, otteniamo una sezione trasversale con una profondità di soli 27 centimetri. Il set è progettato per adattarsi meglio in una vetrina.

Onestamente, non è questo il culmine della follia? La Morte Nera è un simbolo sferico iconico. Ora dovremmo spendere 1000 euro su una sorta di sfondo che si può guardare solo dal davanti, perché il retro è un caos di pietre tecniche e assi? Mi dispiace, ma e' solo deludente.

Un record di prezzi – con meno pietre

Per questo vertiginoso prezzo di 1000 euro si ottiene il più costoso, ma nemmeno il più grande legoset della storia. Con il suo 9.023 elementi costitutivi Si trova dietro il Titanic e il Colosseo, che hanno più parti ed erano ancora significativamente più economici. Il prezzo per pietra è di ben 11 centesimi.

Le 38 minifigure, tra cui alcuni personaggi rari, sono un bel trucco, ma giustificano questo prezzo? Non credo, Tim.

I fan che speravano in un proiettile pieno erano già sconvolti quando sono emerse le prime voci. Ora che il prezzo è noto, è probabile che la rabbia sia ancora maggiore. Invece di realizzare i sogni dei fan, Lego si basa su un compromesso che vale la pena solo visivamente se si mette il set su un muro.

La domanda rimane: Lego si è fatto un grande favore con questo prezzo e questo design? O è il momento in cui il marchio infastidisce i suoi fan più fedeli per aver apparentemente perso il contatto con la realtà? Questo è un brivido che almeno mi terrà occupato nella mia cerchia di amici di Lego & StarWars durante il fine settimana.

L'unico punto luminoso sul numero? Presto ci sarà un'esperienza molto divertente. Video dell'eroe delle pietre.

Articolo 8

BSI (e praticamente tutti i partner internazionali) avvertono del gruppo di hacking cinese Salt Typhoon

L'obiettivo dello spionaggio globale è che Contemporaneamente al PDF pubblicato la BSI fornisce approfondimenti sulle procedure e sulle strategie di evitamento.

In una dichiarazione congiunta, l'Ufficio federale tedesco per la sicurezza delle informazioni (BSI) e le autorità statunitensi NSA, CISA, FBI (e il Who-Is-Who delle restanti agenzie di sicurezza internazionale) avvertono del gruppo di hacking cinese sostenuto dallo stato. Tifone del sale. Il gruppo sta prendendo di mira infrastrutture critiche come le telecomunicazioni, il governo, i trasporti e le reti militari in tutto il mondo per lo spionaggio.

La nota congiunta sulla sicurezza, pubblicata da tutte le autorità summenzionate, contiene sia indicatori di compromesso (COI) sia le tattiche, le tecniche e le procedure esatte (TTP) degli attori.

Attacchi basati su vulnerabilità note

La ricerca mostra che Salt Typhoon sfrutta principalmente vulnerabilità note pubblicamente per l'accesso iniziale ai sistemi delle sue vittime e nessun cosiddetto gap zero-day. Il gruppo utilizza infrastrutture come server privati virtuali (VPS) e router già compromessi per penetrare le reti di telecomunicazioni e fornitori di servizi di rete.

L'avviso elenca anche, tra le altre cose, specifici numeri CVE che vengono sfruttati dal gruppo di hacker:

- CVE-2024-21887: Una vulnerabilità nei componenti web Ivanti Connect Secure e Ivanti Policy Secure.

- CVE-2024-3400: Una vulnerabilità in Palo Alto Networks PAN-OS GlobalProtect che potrebbe portare all'esecuzione di codice remoto (RCE).

- CVE-2023-20273 e CVE-2023-20198: Due vulnerabilità nell'interfaccia web del software Cisco IOS XE che possono essere utilizzate per eseguire codice con privilegi di root.

È necessaria cautela!

Diamo uno sguardo più da vicino al PDF insieme, perché questo documento fornisce informazioni dettagliate su come rilevare e prevenire le attività di Tifone del sale.

Le strategie possono essere suddivise in due categorie principali: Misure proattive (evitamento) e misure reattive (rilevamento).

Punto 1: Strategie da evitare

Per impedire al gruppo di hacker di invadere le reti, il rapporto raccomanda una serie di best practice:

- Affrontare le vulnerabilità: Corregge istantaneamente vulnerabilità note come i numeri CVE elencati (CVE-2024-21887, CVE-2024-3400, CVE-2023-20273 e CVE-2023-20198). Poiché gli aggressori si affidano principalmente a lacune note e accessibili al pubblico, questo è il passo più importante.

- Indurimento dei sistemi:

- Disabilita porte e protocolli non necessari, come Cisco Smart Install o Cisco Guest Shell.

- Affidati a credenziali forti e algoritmi crittografici sicuri.

- Utilizza l'autenticazione a più fattori (MFA) e blocca gli attacchi di forza bruta tramite lockout.

- Usato SNMPv3 Invece delle versioni più vecchie e insicure.

- Indurimento della rete:

- Isola il livello di gestione dal traffico (Control-Plane Policing, CoPP) per impedire agli aggressori di entrare nel livello di gestione dal livello di dati.

- Assicura che nessun tunnel insolito o VPN superi i limiti di sicurezza della rete.

Punto 2: Strategie per il rilevamento

Per identificare i compromessi in corso o passati, dovresti anche monitorare quanto segue:

Controlla le directory dei file (ad esempio la memoria flash) per i file non standard o imprevisti.

Modifiche di configurazione: Monitora costantemente la configurazione del dispositivo di rete per cambiamenti imprevisti, in particolare nelle ACL, nelle tabelle di routing, negli account utente locali e nei registri di autenticazione.

Registri e file di registro:

Monitora i registri dei router e di altri dispositivi di rete per i segni di cancellazione, disabilitazione della registrazione o avvio dei record di pacchetti (PCAP).

Prestare attenzione alla creazione di sessioni di registrazione dei pacchetti (ad esempio con nomi come mycap oppure tac.pcap).

Attività sospette della rete:

Monitora il traffico su porte non standard utilizzate per servizi di gestione come SSH o HTTPS. Salt Typhoon utilizza spesso numeri di porta come 22x22 per SSH o 18xxx per HTTPS.

Attenzione ai trasferimenti FTP/TFTP dai dispositivi di rete verso destinazioni non autorizzate.

Ricerca di tunnel imprevisti (GRE, IPsec) tra sistemi autonomi (ASN).

Analizza il traffico per connessioni TACACS+ insolite (TCP/49) a IP non autorizzati.

Controllo dell'integrità:

Esegue verifiche hash di firmware e software e li confronta con i valori originali del produttore.

TL:DR – Raccomandazioni generali: Rilevazione & Reazione

- Controllo del registro e della configurazione: Controllare regolarmente i registri e le configurazioni dei dispositivi di rete, in particolare i router, per attività impreviste o non autorizzate.

- Ricerche specifiche per imprevisti GRE o altri protocolli di tunneling, In particolare le infrastrutture straniere.

- Verifica che gli IP esterni imprevisti siano stati impostati come server TACACS+ o RADIUS o che altri servizi di autenticazione siano stati modificati.

- Controlla ACL per IP esterni imprevisti.

- Ricerche per impostazioni impreviste per Registrazioni dei pacchetti oppure mirroring di rete.

- Controlla se sono in esecuzione contenitori virtuali imprevisti sui dispositivi di rete.

- Robusto processo di gestione del cambiamento: Introdurre un processo il più rigoroso possibile per le modifiche all'infrastruttura.

- Memorizza, traccia e controlla tutte le configurazioni di rete su base regolare.

- Confronta le approvazioni per le modifiche alle configurazioni effettive.

- Monitora la creazione e la modifica delle regole del firewall.

- Imposta allarmi per accessi amministrativi insoliti o comandi sui router.

- Studio completo: In caso di sospetto furto con scasso, cercare di identificare l'intera portata dell'incidente prima di adottare eventuali contromisure. Se l'intero ambito non viene riconosciuto, gli aggressori potrebbero mantenere l'accesso e causare ulteriori danni. L'obiettivo è quello di ripulire completamente la rete per ridurre al minimo i danni. Prestare attenzione anche a Esfiltrazione di dati su larga scala.

Conclusione:

Sebbene in Germania non siano note attività di successo del tifone salato, la BSI chiede vigilanza. L'avviso contiene le migliori pratiche per la protezione di VPN e router, nonché raccomandazioni specifiche per i prodotti menzionati. Ne ho scelte alcune, tutte e 37 le pagine sarebbero state qui per la notizia "bissl arg"!

Articolo 9

Luna di sangue la domenica sera: L'ultima eclissi lunare totale fino al 2028!

Sky-watchers e nottambuli, attenzione! Questa domenica uno spettacolo raro ci aspetta nel cielo notturno: Un'eclissi lunare totale.

E la cosa migliore? Si svolge in un momento adatto alle famiglie in prima serata. Quindi prendi i bambini, una coperta e un binocolo, perché è la tua ultima possibilità di sperimentare questo fenomeno in questa forma fino al 2028.

Cosa succede la domenica e quando si può vedere?

Il Domenica sera, 7 settembre, La nostra terra si muove esattamente tra il sole e la luna. Questo mette la luna nell'ombra della nostra Terra.. Non preoccuparti, non sarà completamente invisibile. La luce del sole è rifratta dall'atmosfera terrestre e diretta verso la luna, che la fa risplendere in impressionanti sfumature di rosso, da cui il nome "luna di sangue".

Il primo contatto con l'ombra della Terra avviene già alle 18:27. Tuttavia, il sole non è ancora tramontato e la luna non è ancora sorta, quindi sfortunatamente non vedrai nulla di tutto ciò. La fase cruciale che totalità, Si inizia alle 19:31 p.m. Da questo punto in poi, la luna è completamente eclissata.

A seconda di dove vivi in Germania, Austria o Svizzera, devi essere un po 'paziente. Più vivi in Occidente, più tardi sorge la Luna e più a lungo devi aspettare l'inizio dell'eclissi totale. Ma non fatevi prendere dal panico: Dalle 20:53, la luna emerge dalle ombre e può quindi essere vista ovunque in questo paese.

Uno spettacolo raro, influenzato da polvere e nuvole

Questa volta la totalità dura 82 minuti, cioè quasi un'ora e mezza. Quanto sarà intenso il colore rosso della luna dipende da vari fattori, come la cenere vulcanica, la polvere del Sahara o i gas di scarico nell'atmosfera terrestre.

Una cosa importante da non dimenticare: La visibilità dipende anche dal tempo. Speriamo in un cielo sereno! Poiché il cielo è ancora relativamente luminoso al crepuscolo, può essere difficile trovare la luna eclissata all'inizio. Ma più in alto si alza, migliore è la vista.

Se le nuvole disturbano la tua osservazione, non farti prendere dal panico! Molti osservatori e planetari offrono eventi speciali con telescopi professionali la domenica. Grazie alle star amiche per la grande compilation! Il tuo angolo non c'è? Il termine di ricerca potrebbe essere «Volkssternwarte RegionXY». Sicuramente alcuni serviranno anche Youtube o Twitch live stasera.

Questa è una grande opportunità per un viaggio per vedere la luna di sangue "da vicino" e saperne di più sul fenomeno celeste. In alternativa, posso offrirti il prossimo livestream come Piano B:

Approfitta dell'opportunità, perché la prossima eclissi lunare totale chiaramente visibile nello spazio DACH è disponibile solo di nuovo sulla Terra. 31. dicembre 2028. Quindi vale la pena dare un'occhiata al cielo questa domenica sera.

Sun-Tsu, COO in una società internazionale non deve mancare questa settimana, naturalmente, con la sua saggezza globale.

La migliore strategia IT è flessibile: Strategie rigide basate solo su ipotesi una tantum sono certamente destinate al fallimento. Preparati ad adattare i tuoi piani man mano che emergono nuove informazioni e rimani agile in un ambiente tecnologico in continua evoluzione.