Anche questa settimana ci sono nove contenuti su cui ho inciampato, che mi sento interessante o abbastanza importante da condividere e come al solito si ottiene tutto di nuovo salato con opinione personale. Quindi andiamo dritti alla settimana 25.08 - 31.08 (KW35-2025)

Apple/Whatsapp ZeroDay | Citrix Bleed 3 | Google GCUL | Youtube KI VideoMod | Phison Take2 | Blocco di PayPal | Attacco FreePBX | Prezzi dell'energia elettrica | OSBA vs BSI

Articolo 1

Un'emergenza per gli utenti Apple: Attacchi zero-day e cosa significano

Immagina di usare il tuo telefono come al solito e in background sei applaudito per il codice dannoso senza nemmeno premere un singolo pulsante.

Questo suona come un film di fantascienza, ma è purtroppo una realtà amara come rapporti security-insider.de. Recentemente Apple Aggiornamento: Così come WhatsApp Sono stati rilasciati aggiornamenti di emergenza per colmare tale lacuna. Era così pericolosa perché Sfruttato attivamente dagli aggressori è diventato.

Cos'è un Attacco zero-day? Questo è quando gli hacker trovano e sfruttano una vulnerabilità in un software prima ancora che il produttore lo sappia. Quindi gli sviluppatori avevano "zero giorni" per risolvere il problema. È una corsa contro il tempo, perché finché il divario non è ancora noto, non c'è protezione contro di esso.

Apple chiude un cancello pericoloso

Questa è una lacuna che CVE-2025-43300 | EUVD-2025-25409, Apple ha recentemente chiuso con un aggiornamento di emergenza. Ha interessato quasi tutti i dispositivi Apple (iPhone, iPad e Mac). Il problema era in Quadro di I/O dell'immagine, una libreria di sistema responsabile dell'elaborazione delle immagini. Immagina se una foto manipolata potesse indurre gli hacker a eseguire codice dannoso sul tuo dispositivo e, nel peggiore dei casi, anche il Assumi il pieno controllo potrebbe.

Apple ha iOS 18.6.2, e gli aggiornamenti per iPadOS e macOS hanno risposto rapidamente. È molto importante installare immediatamente questi aggiornamenti, perché il divario è già stato sfruttato negli attacchi.

Per proteggere i tuoi dispositivi, assicurati che siano aggiornati alle seguenti versioni sicure:

Per iPhone e iPad:

- iOS 18.6.2 e iPadOS 18.6.2 (per iPhone XS e modelli più recenti, iPad Pro 13 pollici, iPad Pro 12,9 pollici 3. Generazione e più recente, iPad Pro 11 pollici 1. Generazione e più recente, iPad Air 3. Generazione e più recente, iPad 7. Generazione e più recente e iPad mini 5. generazione e più recente)

- iPadOS 17.7.10 (per iPad Pro 12.9-inch 2. Generazione, iPad Pro 10,5 pollici e iPad 6. generazione)

Per i Mac:

- macOS Ventura 13.7.8

- macOS Sonoma 14.7.8

- macOS Sequoia 15.6.1

Aggiornamento per il fine settimana:

WhatsApp nel mirino: Attacchi zero-click sui dispositivi Apple

Come se non bastasse, c'era WhatsApp Una vulnerabilità zero-click. Il gap CVE-2025-55177 | EUVD-2025-26214, Ha permesso agli aggressori di installare spyware su iPhone e Mac senza che l'utente se ne accorgesse. Bastava inviare un messaggio manipolato. Poiché la vulnerabilità ha sfruttato una lacuna nella Core Image Library di Apple, c'è anche la possibilità che gli aggressori abbiano già sfruttato attivamente altri gateway per lo sfruttamento. Consulenza sulla sicurezza di Whatsapp Si ritiene che la vulnerabilità sia stata utilizzata per soggiogare il codice dannoso sui dispositivi di determinate persone. Ora tutti possono interpretare quello che vogliono, io la lascio così.

Il fatale: Questa vulnerabilità di WhatsApp potrebbe essere utilizzata in combinazione con la suddetta vulnerabilità di Apple ZeroDay. Ciò ha permesso agli aggressori di accedere al tuo dispositivo e installare codice dannoso tramite un messaggio completamente innocuo con una semplice immagine manipolata. Dal momento che le due lacune sono state apparentemente già attivamente sfruttate questa settimana, non solo gli aggiornamenti sono fortemente consigliati.

Cosa devi fare ora

Le minacce informatiche sono reali, ma puoi proteggerti. La tua priorità principale dovrebbe essere quella di mantenere aggiornati i tuoi dispositivi e le tue app.

- Aggiorna WhatsApp: Controlla se hai l'ultima versione di WhatsApp. Le versioni vulnerabili erano WhatsApp per iOS versione 2.25.21.73 o precedente, WhatsApp Business per iOS versione 2.25.21.78 e WhatsApp per Mac versione 2.25.21.78 o precedente.

- Aggiornare il sistema operativo: Installa immediatamente gli ultimi aggiornamenti per iPhone, iPad e Mac. Basta andare per esso Impostazioni > Generali > Aggiornamento software e scarica l'ultima versione.

- Ripristino delle impostazioni di fabbrica in caso di sospetto: Se ritieni che il tuo dispositivo possa essere infetto, un ripristino completo delle impostazioni di fabbrica è il modo più sicuro per rimuovere lo spyware.

In sintesi, si può dire: Questi incidenti dimostrano ancora una volta quanto sia importante rimanere vigili e prendere sul serio gli aggiornamenti. I dispositivi Apple non sono più risparmiati, che è probabile che sia il sesto o il settimo. Quest'anno è stato lo ZeroDay. Navigare la vita digitale in sicurezza insieme!

Articolo 2

Circa 4.300 istanze Citrix Netscaler vulnerabili solo in Germania

Una nuova falla di sicurezza nota come Citrix Bleed 3, Sta causando molta eccitazione nel mondo IT in questo momento. Proprio il mese scorso, Citrix Bleed 2 ha avuto un tumulto simile all'inizio. Vediamo se è giusto:

La vulnerabilità riguarda: Citrix NetScaler Sistemi utilizzati da molte aziende in tutto il mondo per gestire reti e accessi remoti.

Che cosa è Citrix Bleed 3?

Citrix Bleed 3, noto anche come identificatore CVE-2025-7775 | EUVD-2025-25838, è una vulnerabilità critica nei prodotti Citrix NetScaler ADC (Application Delivery Controller) e NetScaler Gateway. Il gap si basa su un Overflow di memoria (memory overflow), che consente agli aggressori di eseguire in remoto codice dannoso non autenticato (esecuzione di codice remoto, RCE). Nel peggiore dei casi, possono ottenere il controllo del sistema o causare un completo denial of service (DoS).

Citrix ha confermato, che questa vulnerabilità già come Giorno zero-Gap attivamente sfruttato prima patch erano disponibili. Questo rende la minaccia particolarmente acuta.

Portata globale degli attacchi

Secondo le scansioni di Fondazione Shadowserver Più di 28.000 sistemi Citrix in tutto il mondo sono vulnerabili alla vulnerabilità perché non sono ancora stati patchati. Con oltre 4.300 sistemi non patchati, la Germania è particolarmente colpita e si colloca al secondo posto nel mondo rispetto ad altri paesi, direttamente dietro gli Stati Uniti.

L'NCSC olandese (Nationaal Cyber Security Centrum) ha già avvertito che un Sfruttamento massiccio la vulnerabilità è imminente, in quanto le configurazioni di sistema interessate sono molto comuni.

Cosa devono fare ora gli amministratori

Citrix ha rilasciato immediatamente gli aggiornamenti di sicurezza. Gli amministratori dei sistemi NetScaler ADC e NetScaler Gateway interessati devono eseguire con urgenza i seguenti passaggi:

- Patching: Installare le patch fornite per aggiornare i sistemi alle versioni sicure. Le versioni interessate includono: NetScaler ADC e NetScaler Gateway 14.1, 13.1 e le versioni FIPS e NDcPP di 13.1 e 12.1, che non hanno raggiunto i livelli di patch raccomandati.

- Verificare la compromissione dei sistemi: Questo NCSC ha rilasciato uno script su GitHub, che è stato originariamente sviluppato per una precedente vulnerabilità, ma può anche essere utilizzato per verificare il successo degli attacchi di Citrix Bleed 3.

La rapida risposta degli amministratori è fondamentale per proteggere i loro sistemi e i dati associati dai criminali informatici.

Articolo 3

Google fa sul serio: La propria blockchain per il mondo finanziario entra in fase di test

I giganti della tecnologia stanno prendendo sempre più sul serio la tecnologia blockchain e ora anche Google Cloud è fortemente coinvolto.

Come è diventato noto questa settimana, l'azienda ha il suo Layer 1 blockchain nominato Ledger universale di Google Cloud (GCUL) Annunciato all'inizio dell'anno, è stato lanciato in una fase di test privata. Questo porta ufficialmente Google un grande passo più vicino al campo di gioco dell'infrastruttura blockchain e si rivolge anche direttamente al mondo finanziario globale.

Che cos'è GCUL?

GCUL è una piattaforma blockchain potente e neutrale dal punto di vista della fiducia, progettata specificamente per i severi requisiti delle istituzioni finanziarie. La cosa speciale a riguardo: Gli Smart Contracts della Blockchain saranno implementati nel popolare linguaggio di programmazione pitone scritto. Per migliaia di sviluppatori che hanno già familiarità con Python, questo riduce significativamente la barriera di ingresso allo sviluppo della blockchain.

La strategia dietro la blockchain

Google sta deliberatamente posizionando la sua blockchain come Infrastrutture neutre. Questo è intelligente, perché le società finanziarie sono tradizionalmente molto riservate quando si tratta di costruire sulla blockchain proprietaria di un concorrente diretto. Con GCUL, Google vuole creare una base comune e affidabile su cui ogni istituto finanziario possa sviluppare in sicurezza le proprie applicazioni. Questo ruolo neutrale è già noto da Google Cloud stesso, che si è affermato come fornitore di servizi di infrastruttura per varie aziende.

La mossa di Google fa parte di una tendenza più grande. Sempre più grandi attori come Tether, Stripe e Circle hanno riconosciuto l'importanza di controllare il proprio livello di blockchain di base (layer-1).

Una pietra miliare per il Web3

La rivelazione di GCUL è il risultato di anni di ricerca e sviluppo segreti. Google ha tenuto il progetto sotto controllo per molto tempo, ma ora riconosce pubblicamente la sua esistenza. Gli osservatori del settore attendono con impazienza il rilascio di ulteriori dettagli tecnici per valutare meglio l'esatta architettura e le capacità della blockchain.

La strategia dietro la blockchain: neutralità

Google posiziona deliberatamente GCUL come "credibilmente neutrale" Strato di base. Nel mondo finanziario, i concorrenti raramente costruiscono applicazioni sui sistemi proprietari dei rivali. Google utilizza il suo ruolo consolidato di fornitore di cloud neutrale per creare un'infrastruttura comune su cui ogni istituzione può costruire in modo sicuro senza cadere nell'ecosistema di un concorrente.

Ciò si riflette anche nei primi progetti pilota: Il Gruppo CME Stiamo già testando con Google Cloud. tokenizzazione delle attività e dei pagamenti all'ingrosso. Ulteriori operatori di mercato devono essere aggiunti gradualmente.

Critiche dal mondo crypto: "Autorizzato non è decentrato"

Anche se Google sta parlando di una blockchain, GCUL ha un "autorizzato"carattere. Ciò significa che non tutti possono partecipare alla rete; gli attori devono essere autorizzati, in linea con la conformità e i rigorosi requisiti normativi degli istituti finanziari.

Nella comunità cripto, questo è incontrato con scetticismo. L'asserzione principale è la seguente: «L’autorizzazione non è decentrata». GCUL è quindi utilizzato dai critici piuttosto che Registro dei consorzi Questo perché è classificata come una blockchain pubblica "reale" come Bitcoin o Ethereum. Sebbene questo modello offra vantaggi come minori rischi operativi e tariffe prevedibili, richiede fiducia nella governance degli operatori e trasparenza che Google deve ancora fornire.

Tuttavia, GCUL potrebbe essere una soluzione sensata per le istituzioni finanziarie. Il focus su Conformità, facile integrazione tramite API e utilizzo di Python rende la piattaforma attraente per il settore regolamentato. Non si tratta tanto di cripto-ecosistemi aperti quanto di cripto-ecosistemi aperti. ammodernamento Processi finanziari esistenti.

Il successo del progetto dipenderà dal fatto che Google fornisca la trasparenza necessaria per la governance e l'interoperabilità e che il mondo finanziario accetti l'offerta. Tuttavia, una cosa è chiara: Con un focus sulle istituzioni finanziarie e un approccio neutrale, GCUL potrebbe sfidare le soluzioni Layer 1 esistenti nel settore delle criptovalute e guidare l'adozione di massa della tecnologia blockchain nella finanza tradizionale.

Articolo 4

AI su YouTube: L'editing video nascosto?

Ehi ragazzi, vi siete mai sentiti come se ci fosse qualcosa di sbagliato nei vostri video preferiti su YouTube?

Improvvisamente i volti sembrano un po 'strani, le acconciature sembrano strane o i toni della pelle sono in qualche modo spostati? Non siete soli! Sembra come se una mano invisibile si fondesse nei video, ma questa mano appartiene a Intelligenza artificiale (AI).

Cosa c'è dietro?

Come la BBC ha recentemente rivelato, YouTube ha segretamente utilizzato strumenti di intelligenza artificiale per riscrivere i contenuti video. Il tutto è accaduto senza che gli autori o gli uploader ne fossero informati. Solo quando sempre più utenti si sono lamentati di strane distorsioni nei commenti e nei propri video, YouTube ha finalmente ammesso di aver sperimentato la tecnologia.

Un portavoce ha detto che l'obiettivo era quello di ridurre la sfocatura e il rumore delle immagini, proprio come fanno automaticamente gli smartphone moderni. Ma a volte i risultati sono tutt'altro che perfetti. Invece di migliorare i video, l'IA crea strane alienazioni che trasformano rapidamente un video autentico in un pezzo "degenerato" o "generato dall'IA". E la cosa (a mio parere) più frustrante della situazione: I caricatori non sembrano essere in grado di contraddire questi interventi. Un cinema molto grande.

Una contraddizione in sé?

YouTube aveva annunciato solo nell'autunno 2023 che i creatori avrebbero dovuto etichettare i propri contenuti generati dall'IA se sembrava realistico. Questo è particolarmente vero per i video che mostrano persone che dicono o fanno qualcosa che non hanno mai fatto nella realtà. Ma la post-elaborazione clandestina di video già pubblicati da YouTube stesso è in netto contrasto con questa regola.

È una questione di trasparenza e fiducia. Quando YouTube chiede ai suoi utenti di essere aperti sull'uso dell'IA, dovrebbero dare l'esempio da soli. O sono l'unico che lo vede?

Non è nemmeno importante per me che il padrone di casa sia autorizzato a fare cose che l'ospite non è autorizzato a fare. Anche Quod licet Iovi, non licet bovi Quindi vedo la misurazione con doppi standard, anche se è moralmente discutibile.

Molti hanno reagito in modo simile infastiditi quando la traduzione automatica AI è stata attivata non richiesta per i video selezionati, il che ha funzionato davvero male all'inizio. Si prega di lasciare il contenuto come previsto dal creatore, invece di cercare di spalmarlo.

Conclusione: Cosa significa questo per noi?

Se una strana acconciatura o un falso tono della pelle può essere dannoso per gli affari è discutibile, ma la cosa è chiara: Si tratta di autenticità. Mi sporgo dalla finestra e sostengo che tutti gli uploader attribuiscono grande importanza alla presentazione dei loro contenuti nel modo più semplice possibile. Se YouTube apporta segretamente modifiche, tale fiducia verrà danneggiata.

Cosa ne pensi? Ritiene che sia giusto che YouTube "migliori" i video in background, soprattutto a rischio di peggiorarli? Penso che dovrebbe essere un no-go.

Articolo 5

Errori SSD e controller Phison: Un addendum all'"argomento caldo"

La settimana scorsa Le segnalazioni di guasti SSD con i controller Phison hanno causato disordini tra molti utenti di PC. Dal momento che non c'era molta informazione durevole è stato anche speculato di conseguenza selvaggio.

Il problema sembrava verificarsi improvvisamente e senza preavviso, e le speculazioni iniziali suggerivano una sfortunata combinazione degli ultimi aggiornamenti di Windows e un elevato carico di scrittura su unità ben riempite. Ma il caso prende una piega inaspettata: Il produttore Phison stesso può essere il problema Nonostante i test interni intensivi Non rievocare, in che modo l'azienda annuncia a wccftech.com.

Aggiornamento per il fine settimana: Anche Microsoft Cerca indagini Non c'è errore come causa potrebbero essere ammissibili. Joah, e' stupido.

La ricerca dell'ago nel pagliaio

Il mistero del perché alcuni utenti sperimentano problemi e altri no, lascia agli esperti di Phison un grande punto interrogativo. Hanno cercato di riprodurre il problema in condizioni diverse, con diverse configurazioni hardware e sotto stress elevato, ma senza successo. Gli utenti interessati hanno segnalato principalmente guasti che si sono verificati dopo l'installazione dei recenti aggiornamenti di Windows, spesso in condizioni di intenso carico di scrittura, mentre l'SSD era già pesantemente riempito.

Il calore come potenziale catalizzatore?

La speculazione va oltre, e Phison stesso ha messo in gioco una teoria interessante: Il ruolo del raffreddamento. Il sospetto è che le alte temperature prevalenti in luglio e agosto possano aver favorito la causa dei fallimenti. L'ipotesi è che una patch Microsoft abbia cambiato la meccanica della memoria dei controller, con conseguente aumento della temperatura operativa. Se questo cambiamento si verifica in combinazione con temperature ambientali già elevate, il controller potrebbe "sudore" e, nel peggiore dei casi, fallire.

Ipotesi selvaggia da parte mia: Potrebbe essere stato cambiato qualcosa nelle patch Microsoft KB5063878 e KB5062660, che alla fine portano la limitazione termica del controller fuori sincronia? La limitazione termica è un meccanismo di protezione automatica nei computer e in altri dispositivi che riduce le prestazioni di un processore o di altri componenti quando raggiungono una temperatura operativa critica.

Questo scenario spiegherebbe perché le interruzioni si sono verificate solo a un certo gruppo di utenti e perché Phison non è stato in grado di replicare il problema nei suoi laboratori (che probabilmente funzioneranno in condizioni controllate e più fredde). Aggiornamento: Microsoft ha avuto un fine settimana. anche nel suo portale di amministrazione Ha parlato e ha anche detto:Nulla trovato„.

Resta da vedere se si tratti di una catena di circostanze sfortunate o di un problema fondamentale che diventa visibile solo in condizioni estreme. Tuttavia, dimostra ancora una volta quanto possa essere complessa l'interazione tra aggiornamenti software, componenti hardware e fattori ambientali.

Aggiornamento per l'aggiornamento, domenica pomeriggio:

Anche se tutti dicono che non è niente, ora c'è uno Youtuber che è stato in grado di riprodurre il problema (anche se non come originariamente descritto) ma ovviamente con gli stessi effetti durante la sua ultima creazione video.

Beh, quindi tutto torna all'inizio. Non l'abbiamo immaginato, anche se tutte le persone coinvolte dicono il contrario.

Soluzione provvisoria a partire da domenica:

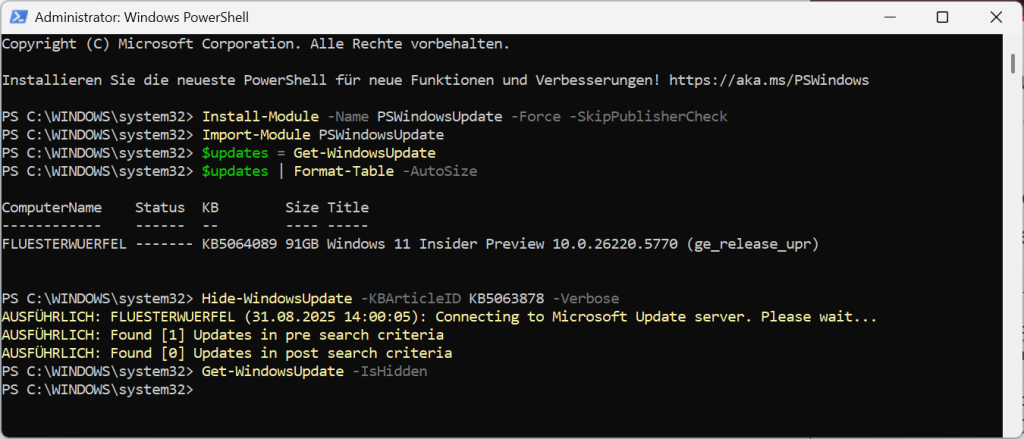

Gli aggiornamenti di Windows KB5063878 e KB5062660 possono probabilmente essere disinstallati senza un messaggio di errore solo se si disattiva in anticipo la funzione Sandbox di Windows. Ci sono anche informazioni da un altro Youtuber:

È quindi possibile attivare nuovamente la funzione sandbox per quanto ho letto.

I due aggiornamenti che vorrei (se usa NvME con Phison Controller e ne è affetto) disinstallare e quindi sospendere temporaneamente gli aggiornamenti di Windows, che non è l'ideale, o utilizzare ad esempio Powershell (avviare come amministratore) dal catalogo di Windows Updates per il sistema almeno per il momento per nascondere i due problemi dopo la disinstallazione di KB5063878 e KB5062660. Come questo va è ben descritto qui:

# Installare il modulo PSWindowsUpdate (eseguire con privilegi di amministratore) Installare i moduli -Nome PSWindowsUpdate -Forza -SkipPublisherCheck # Importare il modulo Importare Moduli PSWindowsUpdate # Cerca gli aggiornamenti disponibili (richiede un po 'di tempo) $Aggiornamenti = Get-WindowsUpdate # Visualizza tutti gli aggiornamenti disponibili (per trovare l'ID dell'aggiornamento da bloccare) $Aggiornamenti ?? Format-Table -AutoSize # Supponiamo che l'aggiornamento da bloccare abbia l'ID KB5063878 $updateID = "KB5063878" # Nascondi l'aggiornamento specifico Nascondi-WindowsUpdate -KBArticleID KB5063878 -Verbose # Controlla se l'aggiornamento è stato nascosto Get-WindowsUpdate -IsHiddenDovrebbe assomigliare a questo: (Habs orari fissi cliccato su un sistema di test con me)

Se c'è una correzione nelle prossime settimane e l'aggiornamento viene ritirato o sostituito da uno nuovo, devi solo installare i nuovi aggiornamenti normalmente e avere la tua tranquillità. Ma se vuoi mostrare di nuovo l'aggiornamento nascosto per qualsiasi motivo, puoi usare questo comando:

#Avviare nuovamente Powershell come amministratore # Mostra di nuovo l'aggiornamento KB5063878, altri si regolano in base al numero Show-WindowsUpdate -KBArticleID KB5063878 -Verbose # Controlla se non è più nascosto: (poi riappare nell'elenco) Get-WindowsUpdate -IsHiddenArticolo 6

PayPal in marmellata di pagamento: Il fallimento del sistema nei sistemi di sicurezza causa il caos

Molti utenti in Germania stanno attualmente riscontrando enormi problemi quando pagano con PayPal. La ragione di questo è un grave fallimento in un sistema di sicurezza interna del gruppo statunitense.

Il risultato: Alcune banche tedesche bloccano gli addebiti diretti su larga scala per proteggere i loro clienti dalle frodi. Ma cominciamo prima.

Cos'è successo?

Come Molti media relazioni, PayPal è un sistema per Rilevamento di frodi Dovrebbe filtrare le transazioni sospette. Poiché questo sistema non ha funzionato in tutto o in parte nell'ultimo fine settimana, gli addebiti diretti sono stati effettuati senza il consueto controllo di sicurezza.

Di conseguenza, i sistemi di sicurezza di diverse banche tedesche sono saltati nel fine settimana fino all'inizio della settimana. Al fine di impedire ai truffatori di addebitare illegalmente grandi somme, banche come Bayerische Landesbank e DZ Bank, che gestiscono i pagamenti per le banche cooperative, hanno bloccato gli addebiti diretti di PayPal.

Impatto massiccio per utenti e rivenditori

Il caos ha conseguenze di vasta portata:

- Problemi di pagamento: Molti utenti non sono attualmente in grado di pagare con PayPal.

- Ordini annullati: Poiché i commercianti non ricevono denaro, molti ordini sono già stati annullati.

- Danni multimiliardari: Si stima che i pagamenti valgano più di 10 miliardi di euro essere colpiti. Si dice che solo la Bayerische Landesbank abbia congelato circa quattro miliardi di euro.

PayPal ha confermato l'incidente nella sezione di supporto del suo sito web, facendo riferimento a una "interruzione temporanea del servizio" che ha ritardato le transazioni "per un numero limitato di conti". Presumibilmente, il problema è stato risolto, ma il blocco delle banche continua per il momento. Il testo è bellissimo discreto sul lato tedesco dell'aiuto posta in nero su grigio come barra poco appariscente con questa dicitura:

Durante il fine settimana, c'è stata un'interruzione temporanea del servizio che potrebbe aver portato a una transazione bancaria fallita per alcuni conti. Questo problema è stato risolto.

Ragazzi, ammettiamolo. Puoi farlo meglio! La situazione mostra quanto la fiducia tra i servizi di pagamento e le banche dipenda dal funzionamento dei sistemi di sicurezza. Resta da vedere come stanno andando le cose ora e quando i pagamenti andranno di nuovo senza intoppi. Il centro consumatori Ha inoltre affrontato l'incidente e i possibili problemi che ne sono derivati.

Stiftung Warentest fa un ulteriore passo avanti e raccomanda che il Modificare la password e configurare 2FA/MFA, in quanto vi sono state anche recenti segnalazioni di dati di accesso scaduti.

Tuttavia, se questi dati siano stati effettivamente persi su Paypal o se molte persone fossero semplicemente troppo pigre per utilizzare password e account di posta elettronica diversi per servizi diversi rimane discutibile. La tecnologia che c'è dietro si chiama Ripieno di credenziali. Tutti coloro che vogliono usare Internet dovrebbero essere tenuti a leggere. Devo Anche un articolo per te!

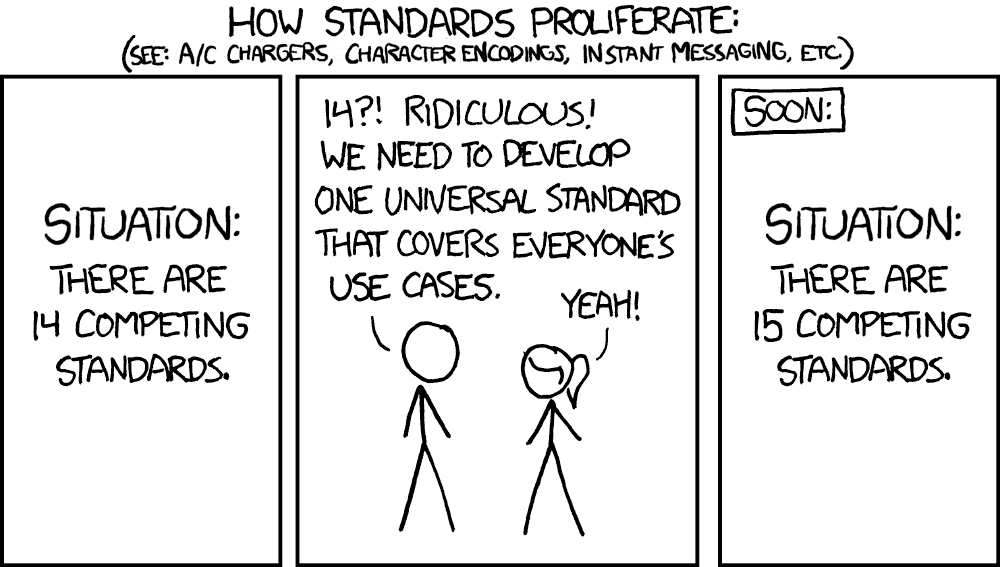

Aggiornamento: Giusto in tempo per il fine settimana, alcuni politici possono ancora una volta distinguersi, discutere bene con la concentrata ignoranza e – Perché appartiene solo al buon tono – invocare senza riflettere diverse soluzioni alternative europee indipendenti. Ora le banche tedesche sono meglio investire in un nuovo, sicuro, sistema indipendente che dopo 5, no, meglio ancora dopo 10 anni di tempo di sviluppo è stato pianificato a morte da decine di comitati di esperti e più tardi sul mercato a causa di funzioni di base inesistenti nessuno vuole toccare anche con le pinze da barbecue.

Come? L'abbiamo già fatto/abbiamo già fatto? Non ne ho quasi mai sentito parlare, mi dispiace. Nemmeno io conosco nessuno che lo usi. Ciao a Wero, Giropay/Paydirect e Kwitt ??

Tienimi la birra, ho un'idea: È meglio aprire un vaso di finanziamento dell'UE, quindi buttare mezzo miliardo di euro, perché sappiamo che molto aiuta molto. Per il piatto, otteniamo una manciata di società di consulenza per scremare e implementare SAP e Siemens come duo di gestione. Ok, e la Gematik come PMI deve essere a bordo per assicurarsi davvero che la quinta ruota dell'auto sia sovraingegnerizzata da zero con l'ingegneria tedesca di almeno un fattore 10. Dev'essere qualcosa.

Completamente confortevole, con stampante Tan-Listen Siemens-Nixdorf appositamente sviluppata in grigio / turchese alla moda! Sì!

Lasciate che vi dia l'XKCD 927, solo per l'effetto lento:

Articolo 7

Attacco a FreePBX: Il tuo sistema telefonico VoIP è in pericolo?

Se usi FreePBX per la telefonia aziendale, fai attenzione ora!

La popolare piattaforma open source, che consente a migliaia di aziende di gestire il proprio sistema VoIP, sta attualmente affrontando un'ondata di attacchi informatici. Il team di sicurezza Sangoma, Gli sviluppatori dietro FreePBX hanno lanciato l'allarme.

Cos'è FreePBX?

Pensa a FreePBX come a una "società telefonica" gratuita e dedicata per un'azienda. Si basa sul potente sistema telefonico asterisco, ma rende la sua configurazione complessa con un semplice gioco di interfaccia web grafica per bambini. Ciò semplifica la gestione delle chiamate interne tra i dipendenti, la configurazione delle cassette postali, il controllo dell'inoltro delle chiamate e tutto questo senza costi mensili costosi. È conveniente, flessibile e cresce senza sforzo anche con il business.

L'attuale minaccia

Il problema: sistemi i cui Interfaccia di amministrazione (ACP) non è protetto su Internet, sono a rischio. Gli aggressori sfruttano una vulnerabilità per ottenere l'accesso. Secondo Sangoma, una patch è in lavorazione, ma fino ad allora, gli utenti dovranno agire da soli.

La raccomandazione più urgente è: Spegni immediatamente l'installazione di FreePBX!

Cosa devi fare ora

- Limitare l'accesso: Usa questo Modulo Firewall FreePBX, limitare l'accesso all'interfaccia di amministrazione solo agli indirizzi IP attendibili, idealmente solo ai propri. Disabilita l'accesso tramite Internet/Area esterna per la gestione web.

- Aggiornamenti del modulo: Verifica se il modulo endpoint è installato. In tal caso, è necessario aggiornarlo immediatamente all'ultima versione. Per gli utenti FreePBX delle versioni 16 e 17, c'è già un "EDGE"-Risolto.

- Hai un sospetto di infezione? Cerca nei registri di sistema i segnali sospetti, come ad esempio:

- L'interfaccia di amministrazione non si carica correttamente o è rotta.

- Il file

/var/www/html/.clean.shesiste (di norma non dovrebbe essere presente). - Cerca i log Apache per le richieste POST

modular.php. - Cerca nei registri degli asterischi per le chiamate al linea diretta 9998.

- Controllare il database MariaDB / MySQL per nuovi utenti sospetti nel anfibiTavolo.

Cosa fare in caso di infestazione?

Stai calmo. Patch è in lavorazione. Fino ad allora, il team di sicurezza consiglia quanto segue:

- Proteggere i tuoi dati: Esegui il backup dei tuoi backup da prima del 21 agosto su un supporto esterno.

- Reinstallazione: Installa il sistema da zero, direttamente con un modulo firewall configurato correttamente e il modulo endpoint aggiornato.

- Restauro: Ripristinare il sistema con il backup di backup.

- Cambiare le password: Cambia immediatamente tutti Password – per il sistema, i bauli SIP, gli utenti, le cassette postali, ecc.

Aggiornamento: Ora è noto che Sono interessate solo le versioni 16 e 17. Se hai ancora 15 anni, questa volta dovresti essere risparmiato.

Particolarmente importante: Controlla anche il tuo Bolletta telefonica! Le folle di chiamate non autorizzate, in particolare le costose connessioni internazionali, sono un segno comune di un attacco riuscito.

Se, per qualsiasi motivo, non si dispone di backup aggiornati, la pulizia manuale è possibile, ma è rischiosa. Questo approccio è discusso anche nel Forum FreePBX. Ma tieni a mente: La reinstallazione è il modo più sicuro per riprendere il pieno controllo dei sistemi.

Fai trading ora e proteggi il tuo sistema FreePBX!

Articolo 8

È probabile che l'alleggerimento dei prezzi dell'energia elettrica sia ben al di sotto delle aspettative.

Non solo in Germania paghiamo i prezzi dell'energia elettrica più elevati in un confronto internazionale, ma continuiamo anche ad avere un problema strutturale generale di oneri di rete e prelievi aggiuntivi.

Le notizie attuali suggeriscono che la prevista riforma dei prezzi dell'energia elettrica del governo federale, che entrerà in vigore a partire dal 2026, potrebbe essere deludente per molte famiglie in Germania. Anche se il governo promette di tagliare i prezzi, gli effettivi rilievi attesi sono piccoli.

I piani del governo nell'agosto 2025

Il governo federale prevede le seguenti misure per ridurre i prezzi dell'energia elettrica:

- Abolizione del prelievo sullo stoccaggio del gas: Dal 1o gennaio 2026 tale sovrattassa, che aumenta il gas e quindi indirettamente il prezzo dell'energia elettrica, sarà abolita.

- Riduzione permanente dell'imposta sull'energia elettrica: L'imposta sull'energia elettrica già ridotta dovrebbe rimanere al livello minimo dell'UE a lungo termine al fine di alleviare i consumatori.

- Rimborso degli oneri di rete: Con un sussidio di 6,5 miliardi di euro, il governo federale vuole assumere parte delle tariffe di rete. Questo è il punto centrale della riforma.

Ma ecco la delusione: Invece della riduzione inizialmente promessa di almeno cinque centesimi per chilowattora, le famiglie potevano essere sollevate solo da massimo 1,5 centesimi per kWh sentire. Questo perché il governo federale sostiene solo una parte dei costi e gli oneri di rete rimangono elevati.

Perché i prezzi dell'elettricità sono così alti in Germania?

La Germania ha i prezzi dell'energia elettrica più alti a livello internazionale. Ci sono diverse ragioni per questo:

- Elevati prelievi e imposte: Circa la metà del prezzo dell'energia elettrica è costituita da imposte, prelievi e prelievi. Nonostante la riforma prevista, tali oneri rimangono molto elevati rispetto agli standard internazionali.

- Elevati oneri di rete: I costi per l'espansione e la manutenzione della rete elettrica sono estremamente elevati in Germania. La conversione delle energie fossili in energie rinnovabili Come l'energia eolica e solare, è necessaria una massiccia espansione della rete per trasportare l'elettricità dal nord ricco di vento al sud industriale. Questi costi sono trasferiti ai consumatori attraverso gli oneri di rete.

- Situazione politica globale: Le tensioni geopolitiche e l'attacco russo all'Ucraina hanno esacerbato la crisi energetica. Sebbene da allora i prezzi all'ingrosso dell'energia elettrica siano diminuiti, i consumatori risentono delle conseguenze della crisi sotto forma di prezzi più elevati a lungo termine. L'incertezza sui mercati mondiali dell'energia rimane un fattore trainante dei prezzi.

Confronto internazionale

Uno sguardo ad altri paesi mostra quanto il prezzo tedesco dell'elettricità sia influenzato da questi fattori. Mentre paesi come il USA oppure Cina beneficiano di prezzi significativamente più bassi, in quanto dipendono dai combustibili fossili e da una diversa struttura fiscale, anche i vicini europei pagano prezzi elevati, ma raramente tanto quanto in Germania. Ad esempio, i paesi con una quota elevata di energia nucleare, come Francia, o una rete idroelettrica ben sviluppata, ad esempio: Norvegia, tende a ridurre i prezzi per gli utenti finali. La transizione energetica tedesca, tanto importante quanto lo è per la protezione del clima, viene trasferita direttamente ai consumatori attraverso gli elevati costi dell'espansione della rete e l'integrazione delle energie rinnovabili, che sta facendo salire i prezzi.

Prospettive per il futuro

Gli esperti vedono i prezzi dell'energia elettrica in Germania a un livello elevato oltre il 2026. La riforma prevista è solo un primo passo, ma non una soluzione duratura ai problemi strutturali. Senza una revisione fondamentale dei costi degli oneri di rete e dei prelievi, l'elettricità continuerà ad essere più costosa in Germania che in molte altre nazioni industrializzate.

No? Sì, certo! Oooohhhh…

Articolo 9

Ripensare la sovranità digitale: Perché il presidente della BSI mette in guardia contro la "cortina di ferro digitale"

Il termine "sovranità digitale" è sulla bocca di tutti quando si tratta del futuro dell'Europa nel panorama tecnologico globale. Descrive il desiderio di essere indipendente dai poteri esterni.

Recentemente, il BSI è stato anche Open Source Business Alliance in una lettera aperta di fronte ad esso. Anche se il grilletto era una dichiarazione travisata dal DPA, il nucleo della critica ha una mano e un piede. Claudia Plattner, presidente di BSI In una critica notevole Ha messo in guardia contro l'incomprensione di questo termine. Sostiene che una strategia puramente nazionale e isolazionista non è solo irrealistica, ma anche pericolosa. Il loro campanello d'allarme richiede un cambiamento radicale di prospettiva: Lontano dalla "cortina di ferro digitale" verso una "capacità digitale di agire".

Nella lettera aperta, l'Open Source Business Alliance (OSBA) contraddice l'opinione secondo cui la Germania deve rimanere dipendente dalle tecnologie straniere. Lei sottolinea che: Sovranità digitale realizzabile lo è. L’OSBA critica la «dipendenza soppressiva» di Plattner e l’argomento della Vantaggio d'investimento delle imprese statunitensi, Che sono puri Narrativa di marketing indicato.

Secondo l'OSBA, questa narrazione spesso funge da scusa per i responsabili politici per ritardare le decisioni necessarie in merito all'approvvigionamento e agli investimenti in soluzioni europee. La lettera chiarisce: Molte dipendenze potrebbero essere ridotte a breve termine se la politica europea Soluzioni open source tengano specificamente conto di tali elementi e li promuovano nei loro bandi di gara. La lettera è supportata anche da oltre 60 organizzazioni, aziende e individui provenienti dall'ambiente open source.

Il problema dell'isolamento nazionale

L'idea tradizionale di sovranità digitale è spesso modellata dall'idea che dobbiamo sviluppare e produrre tutti i componenti tecnologici, dai chip ai sistemi operativi al software stesso. Questo è l'unico modo in cui possiamo proteggerci dalla sorveglianza e dalle interferenze straniere. Ma Claudia Plattner considera questa visione come un'illusione ingenua. Sottolinea che in un mondo globalizzato e interconnesso è semplicemente impossibile creare tutte le tecnologie necessarie in modo isolato.

Un tale approccio non renderebbe la Germania e l'Europa più indipendenti, ma piuttosto più deboli. Ci staccheremmo volontariamente dal ciclo globale dell'innovazione e ci spingeremmo in una nicchia digitale in cui i nostri sistemi non solo sarebbero meno potenti, ma paradossalmente anche meno sicuri. Lo sviluppo e la manutenzione di un'infrastruttura IT completamente propria divorerebbe enormi risorse che potrebbero essere utilizzate in modo molto più efficace altrove, ad esempio per rafforzare la cibersicurezza.

Cosa significa davvero la vera sovranità digitale

Per il capo del BSI, la sovranità digitale non è una questione di totale autosufficienza, ma di Capacità di agire. Non si tratta di possedere tutto, si tratta di possedere tutto. Libertà di prendere le proprie decisioni. Questa capacità di controllo autonomo dipende da tre fattori principali:

- Comprensione: Dobbiamo essere in grado di comprendere le tecnologie che usiamo. Ciò richiede investimenti nell'istruzione e nelle competenze per individuare e valutare le dipendenze.

- Libertà di scelta: La vera sovranità significa poter scegliere tra una varietà di fornitori e soluzioni. Una posizione di monopolio – proveniente da fornitori stranieri o nazionali – contraddice tale principio.

- Resilienza: Dobbiamo costruire sistemi che rimangano funzionali anche in caso di interruzioni, siano esse causate da attacchi informatici o conflitti geopolitici.

Da questo punto di vista, diventa chiaro che non importa se un server si trova in Germania o negli Stati Uniti, ma se siamo in grado di cambiare provider se necessario e garantire la sicurezza dei nostri dati. La sovranità non è uno stato, ma una capacità.

Il futuro sta nella collaborazione, non nell'isolamento.

Un punto centrale della richiesta di Plattner che come Rispondi anche nella pagina BSI come PDF Ciò che è stato pubblicato è la necessità di partenariati internazionali. Invece di distinguerci dagli altri paesi, dovremmo cercare e rafforzare la cooperazione con partner fidati come gli Stati Uniti, la Gran Bretagna e altri paesi europei. Insieme, possiamo affrontare meglio le minacce informatiche e promuovere standard aperti che ci rendano meno dipendenti dalle singole società.

Tale approccio collaborativo ci consente di imparare gli uni dagli altri, condividere le migliori pratiche e formare un fronte comune contro la criminalità informatica e gli attori statali. Questo è l'unico modo per proteggere la nostra sicurezza digitale collettiva e Capacità di agire in un mondo globalizzato.

La critica di Plattner è un importante campanello d'allarme che porta il dibattito sulla sovranità digitale a un nuovo livello più pragmatico. Ci invita a perseguire una strategia realistica e lungimirante che non si basi sull'isolamento, ma sulla competenza, sulla libertà di scelta e sulla cooperazione internazionale. Allo stesso tempo, invita le parti interessate dell'OSBA a impegnarsi in un dialogo al fine di perseguire l'obiettivo comune: La Germania e l'Europa digitalmente

per essere sicuri, sovrani e di successo.

Signora Plattner, buona risposta!

E, naturalmente, questa settimana dell'onorevole auditor capo della sicurezza ISO 27001 SunTsu non dovrebbe mancare:

L'adattabilità è la chiave della sopravvivenza! Il panorama IT è in continua evoluzione. Preparati ad adattare rapidamente le tue strategie e tecnologie per rimanere rilevante e affrontare nuove minacce. Coloro che aderiscono rigidamente ai vecchi metodi falliranno.