La settimana delle notizie termina, i miei nove dalla settimana 18.8 – 24.8 (KW34-2025) per voi nella corsa veloce. Come al solito condito con un po' di opinione, i miei "wews of the week":

Divario di Libarchive | SD in LibreOffice | Phison VS Windows | Thunderbird & amplificatore; Firefox | Dogana su Gamescom | Apple Zero Day | BND Recruiting | Accordo con Intel Trump | Indipendenza digitale tedesca

Articolo 1

Iniziamo la settimana con un paradosso dove meno è di più!

Il calo dei posti di lavoro nel settore informatico si sta intensificando, ma permane la carenza di lavoratori qualificati, almeno secondo l'attuale Indagine IW Cologne

Nel settore informatico tedesco si è registrato un calo significativo delle offerte di lavoro tra il 2023 e il 2024. La domanda di personale IT è diminuita complessivamente del 26,2%. Questo declino colpisce particolarmente esperti altamente qualificati con un master o diploma di laurea. Per loro, il numero di posti vacanti è diminuito del 33,7%.

Ciò è dovuto, tra l'altro, alla debolezza dell'economia e alla conseguente riluttanza delle imprese a investire in progetti innovativi.

Per contro, in 56 settori, ossia la stragrande maggioranza, il numero di posti vacanti per i lavoratori informatici è recentemente diminuito. Il calo maggiore si registra nel settore dei servizi informatici, che rappresenta la quota maggiore di professionisti IT (40,9 %). Su una media annua nel 2024, questo

Area 5.821 posti vacanti meno pubblicizzati rispetto all'anno precedente, con un calo del 31,6%. Gli esperti informatici sono stati particolarmente colpiti. Possibili ragioni del calo potrebbero essere il fatto che le aziende stanno spostando sempre più competenze informatiche che in precedenza erano fornite da fornitori di servizi esterni alle proprie aziende o all'estero. Anche un

La "fabbricazione di autoveicoli e parti di autoveicoli" ha mostrato un calo significativo del numero di posti vacanti per lavoratori informatici qualificati. Tra il 2023 e il 2024 il numero di posti vacanti è diminuito di oltre un terzo (in calo del 36,8 %), attestandosi a circa 2 000 posti vacanti. Ciò riflette l'attuale crisi dell'industria automobilistica.

Anche se il settore IT si sta riducendo nel complesso, ci sono delle eccezioni. Nella Consulenza legale e fiscale Ad esempio, il numero di posti vacanti per i professionisti IT è aumentato di oltre il 500%, poiché vengono sempre più utilizzate nuove soluzioni digitali.

Nonostante il calo, la carenza di lavoratori qualificati nel settore IT continua ad essere evidente. Nel 2024 non è stato possibile coprire in media più di 13 500 posti vacanti. La relazione IW-Short n. 73/2025 menziona come riferimento per questa valutazione Un'altra pubblicazione propria In attesa del 2028.

Gli esperti di informatica in particolare sono molto richiesti: Per loro, sette posti su dieci non potevano essere coperti. La copertura delle posizioni IT rimane pertanto una sfida importante per le imprese. In futuro, la necessità di forze informatiche potrebbe persino aumentare di nuovo, poiché l'avanzamento della digitalizzazione e l'uso dell'intelligenza artificiale (IA) stanno cambiando i requisiti per i lavoratori qualificati e hanno maggiori probabilità di svolgere un ruolo complementare.

Articolo 2

Diffusione stabile per LibreOffice: Generazione di immagini AI per tutti

Una nuova estensione sviluppata da volontari denominata "Stable Diffusion for LibreOffice" consente agli utenti della suite gratuita Office (versione 7.4) di creare immagini generate dall'IA direttamente in Writer e Impress.

A differenza di molte soluzioni commerciali, questo servizio è gratuito e richiede solo l'installazione dell'estensione e l'applicazione per una chiave API gratuita e pseudonima.

Come funziona: L'espansione utilizza l'infrastruttura di Orda di IA, Un progetto di crowdsourcing decentralizzato. I volontari forniscono la loro potenza di calcolo, principalmente da potenti schede grafiche (GPU).

La velocità di generazione delle immagini dipende dall'utilizzo della rete. Il sistema funziona con una valuta interna denominata "Kudos": Coloro che contribuiscono alla potenza di calcolo o valutano le immagini ricevono kudos e sono preferiti durante l'elaborazione dei loro ordini. Gli utenti senza Kudos potrebbero dover aspettare più a lungo, ma possono comunque utilizzare il servizio.

La registrazione di una chiave non richiede informazioni personali come nomi o indirizzi e-mail.

Informazioni importanti e aggiunte:

- Altre integrazioni previste: Lo sviluppatore Igor Támara sta lavorando per rendere disponibile l'estensione per il foglio di calcolo Calc e Draw.

- Altri plugin di IA: L'estensione Stable Diffusion non è l'unico strumento AI per LibreOffice. Esistono anche plugin come "localwriter", che fornisce funzioni di IA generativa per i testi in esecuzione sul computer dell'utente, il che aumenta la sicurezza dei dati.

- Informativa sulla protezione dei dati: Poiché gli ordini per la generazione di immagini vengono trasferiti ai computer di volontari anonimi, lo sviluppatore sconsiglia di fare richieste di immagini sensibili o private.

- Filosofia libera e decentralizzata: L'esistenza e il funzionamento del plug-in di diffusione stabile e della rete AI Horde sono coerenti con il pensiero open source di LibreOffice, in quanto forniscono strumenti di IA gratuiti e liberamente accessibili che non sono controllati da una singola azienda.

Articolo 3

Windows Update KB5063878 causa problemi SSD con dischi con vari chip controller Phison

Ancora una volta, ha un Windows Update che avrebbe potuto essere corretto nell'anteprima con i messaggi di errore degli utenti, attraverso il controllo di qualità e ora causa frustrazione in tutto il mondo.

Alcuni utenti di Windows 11 stanno attualmente segnalando Problemi con gli SSD, che si verificano in concomitanza con l'ultimo aggiornamento cumulativo (KB5063878). Particolare attenzione è rivolta agli azionamenti con Controllori di Phison.

La causa del problema

Le difficoltà sorgono soprattutto per operazioni di scrittura intensive Ad esempio, quando si trasferiscono file di grandi dimensioni o si installano giochi. Varie informazioni possono essere trovate in rete, ma sembra essere d'accordo che il problema derivi da operazioni di scrittura di 50 GB di dati. In tali situazioni, potrebbe esserci un sovraccarico della cache di scrittura, che quindi fa sì che l'SSD diventi invisibile al sistema operativo o addirittura mostra la struttura dei dati come corrotta (RAW).

Secondo l'analisi precedente, l'errore non risiede principalmente negli SSD stessi, ma in un'interazione di un Aggiornamento di Windows e il firmware di alcuni controller. Una gestione difettosa della memoria del sistema operativo causa il sovraccarico delle code di I/O, dopodiché il controller SSD entra in uno stato difettoso e non risponde più.

Modelli interessati:

Purtroppo, la situazione dei dati finora non è del tutto chiara. Può anche circolare False informazioni in rete, Phison sta già agendo. Per lo più, tuttavia, gli SSD con il controller Phison sembrano PS5012-E12 di essere colpiti. Poiché Phison vende i suoi controller a numerosi produttori importanti (come Corsair, KIOXIA o SanDisk), i problemi non sono limitati a un singolo marchio. Avevo letto che su vari controller Phison fino a 40% Il mercato degli SSD.

Aggiornamento 24.8, 21:00h

Il Winfuture.com Ecco alcune ulteriori informazioni sul contesto tecnico del problema: Si presume che l'ultimo aggiornamento di Windows apporta una modifica allo stack di memoria, che ora porta a problemi di buffering. Il sistema operativo mantiene quindi troppi dati nel buffer mentre il kernel gestisce l'ordine di colore in modo errato. Guida fino a 60% o più riempiti sono preceduti da interessati perché lì la cache SLC è più piccola e quindi meno blocchi liberi sono disponibili.

Anche l'elenco degli SSD interessati è stato rivisto: Corsair Force MP600 o tutti gli SSD con controller Phison PS5012-E12, Kioxia Exceria Plus G4, Fikwot FN955, SSD con controller InnoGrit, Maxio SSD, Kioxia M.2 SSD, SanDisk Extreme Pro M.2 NVMe 3D

Come evitare il problema

Poiché la causa risiede nell'interazione tra l'aggiornamento di Windows e il firmware SSD, attualmente non esiste una soluzione sicura al cento per cento, ma alcuni passaggi importanti per ridurre al minimo il rischio:

- Evita le grandi scritture: Se si utilizza uno degli SSD potenzialmente interessati, evitare trasferimenti di dati di grandi dimensioni (50 GB +), come l'installazione di giochi di grandi dimensioni o la modifica di file video di grandi dimensioni. Se possibile, eseguire tali operazioni in fasi più piccole.

- Crea backup: La cosa più importante è fare backup regolari dei tuoi dati. Quindi sei almeno sul lato sicuro prima della perdita di dati se il tuo SSD fallisce.

- Controllare gli aggiornamenti del firmware del produttore: La responsabilità della correzione del firmware spetta ai singoli produttori di SSD che utilizzano i progetti di riferimento di Phison. Tieni d'occhio i siti Web di supporto del produttore di SSD e installa tutti gli aggiornamenti del firmware forniti non appena diventano disponibili.

- Disinstallare Windows Update (ultima opzione): Se il problema si è già verificato e non esiste un'altra soluzione, la disinstallazione dell'aggiornamento di Windows in questione può essere una misura temporanea. In alternativa, questo aggiornamento può anche essere temporaneamente nascosto fino a quando non viene consegnata una versione corretta.

- Il tuo SSD è stato colpito? Alcuni utenti hanno anche segnalato la perdita di dati osservata in questo contesto dopo un crash. In questo caso, il problema può essere espresso, ad esempio, dal fatto che i programmi installati improvvisamente non possono più essere trovati, anche i collegamenti a dati o app si imbattono nel "vuoto" come se non fossero mai stati installati. Purtroppo, ci sono già segnalazioni di fallimento completo dei singoli SSD.

Entrambi Microsoft come Anche Phison Le relazioni hanno confermato il problema e almeno Phison sta già lavorando a una soluzione. Resta da fare attenzione fino alla pubblicazione di una correzione ufficiale di ampia portata. Purtroppo, poco è stato sentito dal campo Microsoft su questo argomento questa settimana.

Particolarmente frustrante sembra essere che ci siano già state segnalazioni dal Giappone il mese scorso sul problema, l'aggiornamento di anteprima a KB5063878 con il numero KB5062660 sembra già causare lo stesso problema. Almeno le modifiche problematiche sono già state implementate localmente e tuttavia il pacchetto di aggiornamento è stato implementato a livello globale ad agosto. Questo sarebbe stato evitabile.

Aggiornamenti dal KW35 sul problema:

Attenzione, solo la mia opinione: Il calore come potenziale catalizzatore?

La speculazione va oltre, e Phison stesso ha messo in gioco una teoria interessante: Il ruolo del raffreddamento. Il sospetto è che le alte temperature prevalenti in luglio e agosto possano aver favorito la causa dei fallimenti. L'ipotesi è che una patch Microsoft abbia cambiato la meccanica della memoria dei controller, con conseguente aumento della temperatura operativa. Se questo cambiamento si verifica in combinazione con temperature ambientali già elevate, il controller potrebbe "sudore" e, nel peggiore dei casi, fallire.

Ipotesi selvaggia da parte mia: Potrebbe essere stato cambiato qualcosa nelle patch Microsoft KB5063878 e KB5062660, che alla fine portano la limitazione termica del controller fuori sincronia? La limitazione termica è un meccanismo di protezione automatica nei computer e in altri dispositivi che riduce le prestazioni di un processore o di altri componenti quando raggiungono una temperatura operativa critica.

Questo scenario spiegherebbe perché le interruzioni si sono verificate solo a un certo gruppo di utenti e perché Phison non è stato in grado di replicare il problema nei suoi laboratori (che probabilmente funzioneranno in condizioni controllate e più fredde). Aggiornamento: Microsoft ha avuto un fine settimana. anche nel suo portale di amministrazione Ha parlato e ha anche detto:Nulla trovato„.

Resta da vedere se si tratti di una catena di circostanze sfortunate o di un problema fondamentale che diventa visibile solo in condizioni estreme. Tuttavia, dimostra ancora una volta quanto possa essere complessa l'interazione tra aggiornamenti software, componenti hardware e fattori ambientali.

Aggiornamento per l'aggiornamento, domenica pomeriggio, 31.08:

Anche se tutti dicono che non è niente, ora c'è uno Youtuber che è stato in grado di riprodurre il problema (anche se non come originariamente descritto) ma ovviamente con gli stessi effetti durante la sua ultima creazione video.

Beh, quindi tutto torna all'inizio. Non l'abbiamo immaginato, anche se tutte le persone coinvolte dicono il contrario.

Soluzione provvisoria a partire da domenica 31.08:

Gli aggiornamenti di Windows KB5063878 e KB5062660 possono probabilmente essere disinstallati senza un messaggio di errore solo se si disattiva in anticipo la funzione Sandbox di Windows. Ci sono anche informazioni da un altro Youtuber:

È quindi possibile attivare nuovamente la funzione sandbox per quanto ho letto.

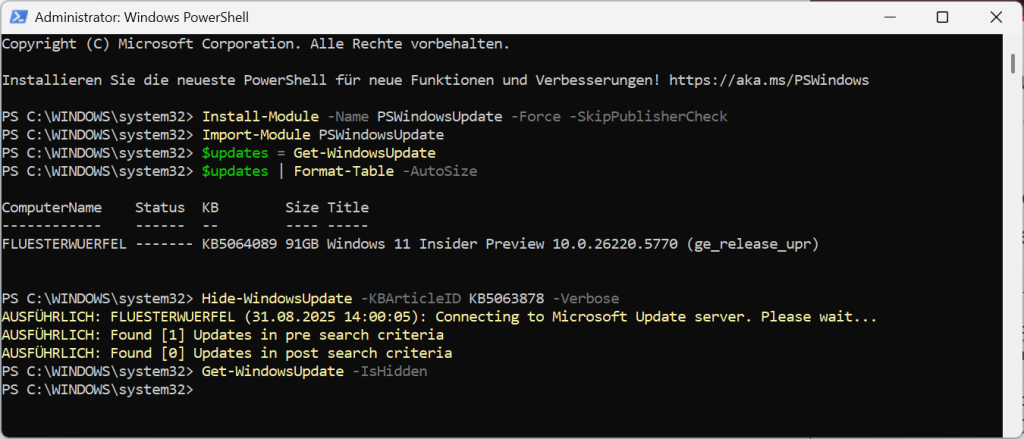

I due aggiornamenti che vorrei (se usa NvME con Phison Controller e ne è affetto) sospendere temporaneamente o, ad esempio, nascondere Powershell (avviare come amministratore) dal catalogo di Windows Updates per il sistema. Come questo va è ben descritto qui:

# Installare il modulo PSWindowsUpdate (eseguire con privilegi di amministratore) Installare i moduli -Nome PSWindowsUpdate -Forza -SkipPublisherCheck # Importare il modulo Importare Moduli PSWindowsUpdate # Cerca gli aggiornamenti disponibili (richiede un po 'di tempo) $Aggiornamenti = Get-WindowsUpdate # Visualizza tutti gli aggiornamenti disponibili (per trovare l'ID dell'aggiornamento da bloccare) $Aggiornamenti ?? Format-Table -AutoSize # Supponiamo che l'aggiornamento da bloccare abbia l'ID KB5063878 $updateID = "KB5063878" # Nascondi l'aggiornamento specifico Nascondi-WindowsUpdate -KBArticleID KB5063878 -Verbose # Controlla se l'aggiornamento è stato nascosto Get-WindowsUpdate -IsHiddenDovrebbe assomigliare a questo: (Habs orari fissi cliccato su un sistema di test con me)

Articolo 4

Installare gli aggiornamenti di Firefox e Thunderbird il più rapidamente possibile

La Mozilla Foundation ha rilasciato importanti aggiornamenti di sicurezza per le sue popolari applicazioni Firefox e Thunderbird il 19 agosto 2025.

Vulnerabilità critiche in materia di sicurezza nel Firefox e Thunderbird: Sono necessari aggiornamenti immediati. Questi aggiornamenti chiudono diverse vulnerabilità critiche che potrebbero consentire agli aggressori di eseguire codice dannoso sui sistemi interessati.

Cos'è successo?

Mozilla ha identificato e risolto diverse gravi vulnerabilità in varie versioni di Firefox e Thunderbird. Le vulnerabilità riguardano sia le versioni desktop che Firefox per iOS. È particolarmente problematico che alcune di queste lacune siano state classificate come "elevate".

Versioni e aggiornamenti interessati

Gli utenti devono eseguire immediatamente l'aggiornamento alle seguenti versioni sicure:

Firefox:

- Firefox 142

- Firefox ESR 115.27

- Firefox ESR 128.14

- Firefox ESR 140.2

- Firefox per iOS 142

Thunderbird:

- Thunderbird 128.14

- Thunderbird 140.2

- Thunderbird 142

Le debolezze critiche in dettaglio

CVE-2025-9179: Sandbox escape (livello di minaccia: alto)

Una vulnerabilità particolarmente pericolosa consente agli aggressori di uscire dalla sandbox a causa della corruzione della memoria nel componente GMP audio / video. Questa vulnerabilità colpisce sia Firefox che Thunderbird e potrebbe consentire ai criminali informatici di ottenere un accesso avanzato al sistema.

CVE-2025-9185: Errore di memoria (livello di minaccia: alto)

Altri errori di memoria possono causare il codice dannoso per raggiungere i sistemi, che di solito porta alla compromissione completa del computer interessato. Questa vulnerabilità è stata scoperta dal team fuzzing di Mozilla.

CVE-2025-55032: Attacchi XSS su iOS (livello di minaccia: alto)

Soprattutto per gli utenti iOS, c'è il rischio di attacchi di scripting cross-site che potrebbero mettere in pericolo i dati sensibili.

Altre debolezze

Inoltre, sono state chiuse vulnerabilità come CVE-2025-9180 (same-origin policy bypass) e CVE-2025-9181 (memoria unnitializzata), che presentavano anche rischi per la sicurezza.

Perche' e' cosi' pericoloso?

Le vulnerabilità individuate sono particolarmente minacciose perché:

- Completo compromesso del sistema può abilitare

- Meccanismi di sicurezza sandbox eludere

- Sia desktop che dispositivi mobili pregiudicare

- Nessun segno visibile Lasciare un attacco riuscito

Cosa dovrebbero fare gli utenti ora

Azioni immediate:

- Controlla gli aggiornamenti: Apri Firefox o Thunderbird e controlla se stai utilizzando l'ultima versione dal menu Aiuto → Informazioni su Firefox/Thunderbird

- Abilita aggiornamenti automatici: Assicurarsi che gli aggiornamenti automatici siano abilitati

- Eseguire un riavvio: Riavviare le applicazioni dopo l'aggiornamento

- Scansione dei sistemi: Eseguire una scansione antivirus completa

Utenti di Thunderbird: Sicurezza aggiuntiva

Per gli utenti di Thunderbird, c'è un messaggio rassicurante: "Queste vulnerabilità di solito non possono essere sfruttate tramite e-mail in Thunderbird perché lo scripting è disabilitato durante la lettura delle e-mail", ma pongono rischi in contesti simili al browser.

Situazione attuale della minaccia

Finora non sono stati segnalati attacchi attivi a queste vulnerabilità. Mozilla inoltre non ha rilasciato alcun indicatore che aiuterebbe a identificare i sistemi già compromessi. Questo rende gli aggiornamenti preventivi ancora più importanti.

Contesto aggiuntivo: Campagna di phishing

Gli ultimi aggiornamenti di sicurezza si svolgono sullo sfondo di una campagna di phishing che Mozilla ha avvertito all'inizio di agosto. Gli aggressori sconosciuti hanno tentato di rubare i dati di accesso dagli sviluppatori di componenti aggiuntivi tramite e-mail false. La portata e il successo di questa campagna non sono ancora noti.

conclusione

Gli ultimi aggiornamenti di sicurezza per Firefox e Thunderbird sono fondamentali e dovrebbero essere installati immediatamente da tutti gli utenti. Le vulnerabilità individuate potrebbero portare a gravi violazioni della sicurezza se sfruttate con successo.

Gli utenti dovrebbero non solo installare gli aggiornamenti, ma anche riconsiderare le loro pratiche di sicurezza generali: Gli aggiornamenti regolari, idealmente automatici, così come l'attento comportamento di navigazione e l'uso di software di sicurezza aggiuntivi rimangono elementi costitutivi importanti per la sicurezza digitale come prima.

Articolo 5

L'incursione doganale alla GamesCom espone il lavoro sommerso

La più grande fiera di giochi per computer del mondo è diventata teatro di un'incursione doganale su larga scala il giorno dell'apertura. Con quasi 60 operatori di emergenza dal controllo finanziario del lavoro sommerso, le dogane si sono trasferite e hanno assicurato tutto l'accesso alla fiera

Dopo uno Comunicato stampa doganale era già "caldo" il giorno di apertura della fiera GamesCom. Gli investigatori hanno esaminato quasi 150 dipendenti di oltre 40 società di sicurezza il giorno dell'apertura. I risultati sono allarmanti: Circa un terzo delle persone controllate ha mostrato prove di lavoro sommerso.

Le violazioni nel dettaglio: In quasi cinquanta casi, vi erano indicazioni che le persone interessate non erano adeguatamente registrate per la sicurezza sociale dal loro datore di lavoro. Inoltre, ci sono prime indicazioni di dodici casi di abuso delle prestazioni sociali.

Particolarmente piccante: Numerosi agenti delle forze dell'ordine hanno detto che stavano lavorando il primo giorno, compresi i capi dipartimento con la responsabilità di numerosi dipendenti. Le ispezioni hanno avuto luogo non solo agli ingressi, ma anche nelle sale e negli spazi aperti, controllati dai funzionari, dove sono stati impiegati anche personale di sicurezza.

Il caso dimostra che le violazioni sistematiche del diritto del lavoro possono verificarsi anche in occasione di eventi su vasta scala e le dogane intervengono costantemente nei loro confronti.

Articolo 6

Vulnerabilità zero-day critica nei dispositivi Apple: CVE-2025-43300 già attivamente sfruttato

Apple ha nuovamente rilasciato un aggiornamento di sicurezza critico per chiudere una vulnerabilità zero-day che è già stata sfruttata in attacchi mirati.

La vulnerabilità, catalogata come CVE-2025-43300, colpisce iOS, iPadOS e macOS e rappresenta una minaccia significativa per milioni di utenti Apple in tutto il mondo.

Che cosa è CVE-2025-43300?

CVE-2025-43300 è una vulnerabilità di scrittura out-of-bounds nel framework ImageIO di Apple con un punteggio CVSS di 8,8, che classifica come "altamente critico". Il framework ImageIO è un componente centrale utilizzato dalle app per elaborare e visualizzare i formati di immagine.

I dettagli tecnici:

- Tipo di vulnerabilità: Out-of-Bounds Scrivi

- Componente interessato: Quadro di ImageIO

- Punteggio CVSS: 8,8 (alto)

- Sfruttamento: Già attivo in attacchi mirati

Come funziona l'attacco?

La vulnerabilità può essere causata dall'elaborazione di un file immagine dannoso. Se un dispositivo interessato elabora un file di immagine manipolato, ciò può portare a un danneggiamento della memoria sfruttabile.

Vettori di attacco:

- File immagine dannosi tramite allegati e-mail

- Siti web compromessi con immagini manipolate

- App di messaggistica e social media

- Qualsiasi applicazione che elabora automaticamente le immagini

Particolarmente pericoloso: Lo sfruttamento può avvenire senza che l'utente clicchi attivamente sul file immagine: è sufficiente il caricamento o l'elaborazione automatici.

Sistemi e aggiornamenti interessati

Apple ha confermato che la vulnerabilità è già stata sfruttata in "attacchi estremamente sofisticati" contro obiettivi specifici. Sono interessati:

iOS e iPadOS:

- iOS 18.6.2 e iPadOS 18.6.2 (ultime versioni)

- iPadOS 17.7.10 (versioni supportate più vecchie)

macOS:

- macOS Sequoia 15.6.1

- macOS Sonoma 14.7.8

- macOS Ventura 13.7.8

Apple ha risolto la vulnerabilità con meccanismi di controllo dei limiti migliorati che impediscono ai programmi di scrivere al di fuori delle aree di memoria assegnate.

L'importanza delle vulnerabilità zero-day

CVE-2025-43300 è già la settima vulnerabilità zero-day attivamente sfruttata che Apple ha risolto quest'anno. Questo accumulo mostra diverse tendenze inquietanti:

Situazione di minaccia crescente:

- I cybercriminali investono di più nello sfruttamento zero-day

- I dispositivi Apple sono sempre più presi di mira

- La complessità e la sofisticazione degli attacchi è in costante aumento

Attacchi Out-of-Bounds-Write: Questo tipo di vulnerabilità è particolarmente pericoloso perché consente agli aggressori di scrivere codice nelle aree di memoria in cui il sistema lo esegue con privilegi elevati. Di conseguenza, gli aggressori possono:

- Controlli del sistema di bypass

- Installazione di software dannoso con privilegi di amministratore

- Accesso ai dati sensibili

- Compromettere l'intero dispositivo

Misure di protezione immediate

1. Aggiornamento immediato: Tutti gli utenti Apple devono installare immediatamente gli ultimi aggiornamenti di sicurezza. Gli aggiornamenti sono disponibili attraverso le impostazioni di sistema.

2. Abilita aggiornamenti automatici: Assicurati che gli aggiornamenti automatici della sicurezza siano abilitati per ricevere automaticamente le patch future.

3. Attenzione alle immagini sconosciute:

- Non apre immagini da fonti dubbie o inaffidabili

- Fai attenzione agli allegati e-mail

- Controlla i link sospetti prima di fare clic

4. Sicurezza della rete:

- Utilizza reti WiFi affidabili

- Abilita firewall e altre funzionalità di sicurezza

- Monitora l'attività insolita del dispositivo

Prospettive e conclusioni

CVE-2025-43300 evidenzia la continua minaccia delle vulnerabilità zero-day e la necessità di una strategia di sicurezza IT proattiva. Il fatto che la settima vulnerabilità zero-day nei sistemi Apple sia già stata attivamente sfruttata quest'anno mostra il peggioramento della situazione delle minacce.

I giorni di stare seduti come un utente Apple e sorridere su Windows o Android difetti di sicurezza sembrano essere finiti.

Principali risultati:

- Gli attacchi zero-day sono sempre più frequenti e sofisticati

- Gli aggiornamenti automatici della sicurezza sono essenziali

- Una strategia di sicurezza multilivello è essenziale

- La consapevolezza dell'utente gioca un ruolo cruciale

La rapida risposta di Apple merita riconoscimento, ma l'accumulo di tali vulnerabilità dovrebbe spingere tutti gli utenti Apple a ripensare e rafforzare le loro pratiche di sicurezza.

Raccomandazione d'azione:

Installa immediatamente gli aggiornamenti di sicurezza e controlla le misure di sicurezza IT generali. Nell'odierno panorama delle minacce, la prevenzione è fondamentale per proteggere le risorse digitali e tutti i dati personali.

Articolo 7

I giocatori volevano: Il BND scopre Gamescom come hotspot di reclutamento

Il Federal Intelligence Service (BND) ha una nuova strategia per trovare giovani talenti, che lo porta direttamente al cuore della comunità di gioco: la Gamescom.

Quello che sembra un passo inaspettato a prima vista ha senso a un esame più attento. Se pensi al BND, probabilmente hai foto di agenti segreti e film di spionaggio nella tua testa. Ma la realtà è molto più modellata dalla tecnologia all'avanguardia, dalla comunicazione digitale e dalla sicurezza informatica. È qui che entrano in gioco i giocatori.

Perché i giocatori?

Le abilità che molti giocatori acquisiscono nel tempo sono molto rilevanti per il BND. Basti pensare a:

- Comprensione rapida e processo decisionale: Nei giochi ricchi di azione, frazioni di secondo devono decidere sulla vittoria o la sconfitta. Questa capacità vale la pena nell'ambiente operativo di BND Gold.

- Competenza nella risoluzione dei problemi: Risolvere enigmi complessi, trovare vulnerabilità nei sistemi o sviluppare nuove strategie sono sfide quotidiane per i giocatori.

- Resistenza e concentrazione: Concentrarsi su un compito per ore senza perdere la concentrazione fa parte della vita quotidiana di molti giocatori.

- Capacità di lavoro di squadra: Nei giochi multiplayer, una collaborazione efficace è la chiave del successo.

Il BND sta cercando menti creative, Quelli che non pensano secondo schemi tradizionali. Le persone che sono in grado di riconoscere i modelli, decifrare le informazioni nascoste, e rimanere fresco sotto pressione. Per questo, c'era anche un Sviluppa il tuo gioco, che attualmente può essere giocato alla Gamescom presso lo stand BND.

Dal controller alla tastiera del BND

La strategia che Gamescom utilizza come piattaforma di reclutamento è una mossa intelligente. Invece di essere presente solo alle classiche fiere del lavoro, il BND va dove incontra un gruppo target con i talenti che sta cercando. Mostra che sta modernizzando e riconoscendo il potenziale di una comunità spesso sottovalutata. A differenza del BND, ad esempio, il La Bundeswehr ha da tempo riconosciuto la fiera come un'opportunità e non solo promuove nuovi professionisti, ma utilizza la fiera in modo mirato per presentare la propria immagine come "adatta alle minacce, in particolare nel ciberspazio". La Bundeswehr ha anche bisogno delle abilità dei giocatori in molti settori, come la gestione di joystick e controller, la reattività e il multitasking.

Questo passo sottolinea quanto sia diventata importante la sicurezza IT per le istituzioni governative. Con la crescente carenza di lavoratori qualificati in questo settore, è necessario aprire nuove strade. La BND ha riconosciuto che la prossima generazione di esperti di sicurezza informatica, analisti e tecnici sta crescendo non solo nelle aule, ma anche nel mondo digitale dei giochi per computer.

Rimane emozionante vedere quali talenti il BND scoprirà alla Gamescom di quest'anno e se questo approccio non convenzionale darà i suoi frutti. Tuttavia, una cosa è certa: La Gamescom è più di una semplice fiera del gioco: ora è anche un luogo per agenti segreti di prossima generazione.

Articolo 8

Intel è ora parzialmente nazionalizzata: Un accordo con Trump

Intel diventa un'azienda di proprietà statale. Gli Stati Uniti hanno 9,9 % le azioni garantite – in cambio, l'amministratore delegato Lip-Bu Tan è autorizzato a mantenere la sua posizione.

Ma cosa c'è davvero dietro questo accordo, che è stato infilato dal presidente degli Stati Uniti Donald Trump?

Un accordo sull'abisso

Il patto equivale a un prezzo fionda per gli Stati Uniti. Invece di nuovi capitali, Trump sta solo liberando sussidi che Intel dice essere "CHIPS e legge sulla scienza" Gli è stato permesso di farlo, ma è stato bloccato dal suo governo. Inoltre, sono già state erogate sovvenzioni.

Trump stesso ha annunciato l'accordo: Tan, che in precedenza era stato spinto da Trump a dimettersi, gli aveva dato i dieci miliardi di dollari per gli Stati Uniti in cambio del suo lavoro. Ad un esame più attento, tuttavia, non è così.

Il "CHIPS and Science Act" (Legge sui CHIPS e la scienza) È stato approvato sotto il presidente Joe Biden per rafforzare la produzione di semiconduttori negli Stati Uniti e ridurre la dipendenza dai produttori asiatici. Anche se Trump non è un fan di questa legge, ora la sta usando a suo vantaggio.

Ciò che gli Stati Uniti ottengono (e non ottengono)

- I fatti: Gli Stati Uniti riceveranno il pacchetto azionario ad un prezzo di sconto significativo di $ 20,47 per azione, che è del 17%. % al di sotto del prezzo di chiusura della settimana precedente. Di solito, i grandi pacchetti di magazzino sono venduti con premi di prezzo.

- Lo scambio: In cambio delle azioni, il rimanente 8,9 miliardi di dollari Sovvenzioni concesse a Intel dal "Legge CHIPS" intitolato.

- Opzioni per il futuro: Intel dovrebbe superare i 49 nei prossimi cinque anni? % Se la società venderà i suoi chip Intel Foundry, agli Stati Uniti saranno consentiti altri cinque chip. % Acquista la società ad un prezzo ancora più basso di $ 20 per azione.

Una questione secondaria di sicurezza nazionale?

L'accordo solleva interrogativi sulla sicurezza nazionale. Il governo degli Stati Uniti rinuncia a importanti clausole del "Legge CHIPS", che servono effettivamente a prevenire gli abusi e a garantire la sicurezza nazionale.

Tali garanzie comprendono:

- Condivisione degli utili: I beneficiari delle sovvenzioni dovrebbero restituire allo Stato una parte dei loro utili in eccesso.

- Infrastrutture per i dipendenti: Le aziende dovrebbero offrire posti di asilo a prezzi accessibili.

- Utilizzo dei fondi: Le sovvenzioni non possono essere utilizzate per le distribuzioni agli azionisti.

- Protezione dalla concorrenza: I beneficiari non possono costruire nuove fabbriche in paesi considerati una minaccia (in particolare la Cina) o aumentare significativamente la capacità delle fabbriche lì per 10 anni.

Queste regole non si applicheranno più a Intel. Allo stesso tempo, le preoccupazioni di Trump sul CEO Tan, in particolare i suoi presunti legami con le società cinesi di chip e il Partito Comunista della Repubblica Popolare Cinese, sembrano improvvisamente essere completamente dimenticate.

Pertanto, il governo degli Stati Uniti non solo perde l'opportunità di esercitare influenza, ma dà anche "Legge CHIPS" Impostare le regole di sicurezza per completare l'affare.

Articolo 9

Pikachu sorpreso: il governo tedesco dipende dalla tecnologia statunitense e non è digitalmente sovrano, come annunciato

Una realizzazione scioccante scuote la repubblica: La Germania è tecnologicamente dipendente. Chi l'avrebbe mai pensato?

Il governo federale ha un scoperta rivoluzionaria Gli esperti non si sorprendono da anni: La Germania è formulata con cautela "a seconda dei singoli fornitori stranieri in alcuni settori tecnologici". Infrastrutture cloud, sistemi operativi, tecnologie di rete: tutto un nuovo territorio, si potrebbe dire.

No? Sì, certo! Ohhhh! Il grande risveglio

Il principale ministero del digitale ammette a voce bassa ciò che gli esperti IT avrebbero potuto prevedere già nel 2010: Aziende statunitensi come Amazon, Google e Microsoft dominano il mercato tedesco. Scioccante per te! Chi avrebbe potuto immaginare che decenni di inazione nella politica digitale avrebbero portato a dipendenze?

L'ironia della vita quotidiana

Particolarmente piccante: Mentre il governo filosofeggia pubblicamente sulla "sovranità digitale", i suoi ministeri utilizzano diligentemente i servizi AWS e Microsoft. Anche la polizia federale affida i propri dati sensibili alle nuvole americane. È come lamentarsi di essere in sovrappeso mentre si mangia il terzo donatore della giornata.

L'Ufficio Appalti ha anche recentemente concluso quattro nuovi accordi quadro con gli iperscalatori. Motto: "Sovranità digitale? Sì, ma solo dopo il prossimo accordo con Microsoft!”

Il Cloud Act manda i saluti

Il fatto che le aziende statunitensi siano tenute dal Cloud Act a rilasciare i dati dei clienti alle agenzie di sicurezza statunitensi, senza un ordine del tribunale, sembra che il governo lo sappia, ma non davvero disturbare. La cosa principale è che i fogli di calcolo di Excel funzionano senza problemi nel cloud di Azure.

"Sapete che i dati tedeschi sono già stati trasmessi? Non lo facciamo", ha detto la risposta onesta del governo. A volte l'ignoranza è una benedizione.

Il grande salvataggio

Ma non ti preoccupare! Il governo federale ha un piano: OpenDesk come alternativa a Microsoft 365 e OpenCode come portale per software open source. È come cercare di fermare l'affondamento del Titanic con un solo giubbotto di salvataggio, ma almeno ci stai provando.

Il cancelliere Friedrich Merz e il ministro del digitale Karsten Wildberger hanno ripetutamente sottolineato l'importanza della "sovranità digitale". È quasi commovente quanto seriamente prendono questo mentre presumibilmente gestiscono i loro appuntamenti in Outlook.

IPCEI – La speranza muore per ultima

Il maggiore Tamtam annuncia "progetti di comune interesse europeo" per l'edge computing e le infrastrutture cloud. IPCEI-ECI, IPCEI Cloud - Abbreviazioni per dare speranza. Se questo sarà più di presentazioni PowerPoint diventerà chiaro.

Nel frattempo, l'Open Source Business Alliance e altre parti interessate chiedono lo sviluppo di alternative "ad alta pressione". A proposito, lo fanno da anni. Ma meglio ora con l'alta pressione (domanda) che mai, giusto?

Conclusione: Meglio tardi che mai?

La constatazione del governo federale è simile al famoso meme «Surprised Pikachu»: Non si fa nulla per la sovranità digitale per anni e poi ci si stupisce di essere dipendenti. Dopo tutto, si può dire: L'intuizione è il primo passo verso il miglioramento.

Se emergeranno alternative reali dalle misure annunciate o solo ulteriori dichiarazioni di intenti saranno rivelate. Fino ad allora, abbiamo ancora l'immagine di un governo che predica l'indipendenza digitale mentre è seduto nel cloud americano.

In questo senso: Sorpresa! ??

Chiudiamo di nuovo questa settimana con una citazione del saggio responsabile della sicurezza ISO-27001 Sun-Tsu: "Scegli saggiamente le tue lotte" Non tutti gli avvertimenti o i problemi richiedono una risposta immediata ed elaborata. Dare priorità alle minacce e concentrarsi su quelle che potrebbero fare più danni.