Oggi nello "stile classico": Durante la settimana, abbiamo lavorato attraverso blog tecnologici e notizie informatiche per mettere insieme nove contributi dalla settimana 11.8 – 17.8 (KW33-2025). Quindi continua a leggere ora, il messaggio 8 ti sconvolgerà! Ecco le "Settimane della Settimana":

Divario di Libarchive | exploit WinRAR | Classifica di Digi | Applicazione di IA | DefCon Phishing | Backup di geofencing | PrivateCloudOutlook | CyberResilienceAct | DigitalDetox

Articolo 1

Utilizzi libarchive? Allora dovresti agire subito!

Voglio parlare oggi di un difetto di sicurezza che ha causato un po 'di eccitazione nelle ultime settimane. Si tratta di libarchivo, Una libreria di compressione open source che viene utilizzata da molti di noi quotidianamente senza che ne siamo consapevoli.

Una vulnerabilità inizialmente classificata come innocua si è rivelata come minaccia critica – e questo è diventato così noto solo negli ultimi giorni.

Un primo malinteso

Alcuni mesi fa, il divario è stato segnalato da un ricercatore di sicurezza di nome Tobias Stöckmann. Gli sviluppatori di libarchive hanno risposto rapidamente e hanno rilasciato una nuova versione, 3.8.0, per risolvere il problema. Inizialmente, Red Hat ha valutato la vulnerabilità come avente un CVSS di 3.9 e un rischio "basso". Un valore che la maggior parte di noi potrebbe non aver immediatamente messo in allerta.

Poi è arrivato il turnaround. Il National Institute of Standards and Technology (NIST) degli Stati Uniti ha esaminato più da vicino la questione e l'ha rivalutata. Con un vettore di attacco aggiornato, sono giunti a una conclusione allarmante: Il valore CVSS è 9.8, Qual è il gap come critico in graduatoria.

Qual è esattamente il problema?

La vulnerabilità sotto l'identificatore CVE-2025-5914 | EUVD-2025-17572 in esecuzione, è nella funzione archivio_lettura_formato_rar_seek_data(). Se tu .rararchivi, può essere elaborato lì a un Integer overflow Andiamo, andiamo. Quello che succede dopo è un cosiddetto "double free": Le risorse che sono già state rilasciate verranno rilasciate una seconda volta.

Questo può avere conseguenze fatali. Gli aggressori potrebbero sfruttare questo errore per manipolare la memoria, eseguire codice dannoso o causare uno stato di denial-of-service (DoS) che paralizza il sistema.

Chi è interessato?

Potresti pensare: "libarchive, questo vale solo per i sistemi Linux, giusto?" Pensiero sbagliato. Indubbiamente fissato Molte distribuzioni Linux e Unix La biblioteca, ma anche Microsoft Windows è interessato.

Da Microsoft Build 2023, Microsoft utilizza il progetto libarchive open source per fornire supporto nativo per vari formati di archivio come .tar, .rar e .7z per garantire. Quindi è molto probabile che anche il tuo sistema Windows sia vulnerabile. Non è chiaro se Microsoft abbia già consegnato la libreria corretta per gli errori.

Cosa dovresti fare adesso?

L'urgenza della situazione è dovuta alla Avviso del CERT-Bund (autorità tedesca per la sicurezza informatica) e il DFN ha sottolineato la rivalutazione del divario da parte del NIST.gov.

Quindi, se si utilizza un sistema che si basa su libarchive, è necessario verificare urgentemente se c'è un aggiornamento. Sia che tu stia usando Linux, macOS o Windows, controlla la gestione del sistema o il gestore dei pacchetti e installa gli ultimi aggiornamenti. È meglio giocare sul sicuro e agire in modo proattivo prima che sia troppo tardi.

Articolo 2

Fate attenzione con WinRAR questa settimana!

Stai usando WinRAR? Allora dovresti stare attento ora. È stata scoperta una vulnerabilità critica che non solo è pericolosa, ma è anche attivamente sfruttata dai criminali. È necessario installare l'aggiornamento immediatamente!

Cos'è successo?

I ricercatori di sicurezza di Eset hanno trovato una vulnerabilità (CVE-2025-8088 | EUVD-2025-23983), che consente agli aggressori di eseguire codice dannoso sul tuo computer. Come funziona?

Il divario è una cosiddetta vulnerabilità "percorso trasversale". Ciò significa che un utente malintenzionato può creare un file di archivio manipolato. Se si decomprime con una versione vulnerabile di WinRAR, il codice dannoso può essere eseguito sul sistema. Il rischio è elevato (CVSS 8.4).

Particolarmente esplosivo: Secondo Eset, questo divario è già stato sfruttato. I criminali informatici inviano e-mail con file RAR preparati per installare backdoor che possono quindi essere utilizzate per lanciare ulteriori attacchi.

Cosa devi fare?

La buona notizia: WinRAR ha già reagito e il Versione 7.13 pubblicato, che colma il divario. A proposito, le versioni Unix e Android non sono interessate, le vecchie versioni di Windows già.

Il mio consiglio a voi: Vai alla pagina di download di WinRAR e scarica l'ultima versione. È un piccolo sforzo per la tua sicurezza che ne vale sicuramente la pena.

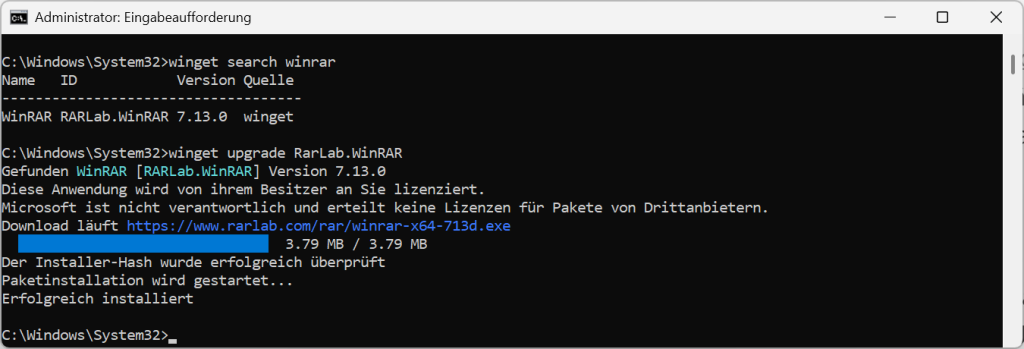

In alternativa, è anche possibile utilizzare il comando Windows winget search winrar cercare il nome esatto nell'installazione e quindi utilizzare Aggiornamento delle ali rarlab.winrar (il nome da inserire è l'ID visualizzato) avvia l'aggiornamento.

In alternativa, è anche possibile aggiornare l'intero sistema con winget, per il quale si utilizza il comando nel CMD amministratore potenziamento dell'ala --tutti

Articolo 3

La Germania si colloca al 14° posto su 27 nella digitalizzazione nell'UE

La buona notizia: Sta salendo! Nell'attuale indice Bitkom DESI, la Germania ha scalato due posizioni ed è ora al 14 ° posto su 27 paesi dell'UE.

Si tratta di un lieve miglioramento, ma siamo ancora nel bel mezzo del "nuovo paese". Su silicon.de ho un articolo su questo leggi. Si tratta dell'attuale Indice DESI di Bitkom Relazione su cui si basano le cifre. La relazione è anche come PDF.

Cosa sta andando bene?

- Economia: Le aziende tedesche sono ora abbastanza adatte, soprattutto quando si tratta di tecnologie future come l'intelligenza artificiale e i servizi cloud. In quest'area, la Germania è anche nella top 10, anche se solo all'ottavo posto.

- Infrastrutture: Stiamo facendo bene nell'espansione della rete. Quasi tutte le famiglie hanno 4G / 5G e molte ora possono persino utilizzare le porte gigabit.

Dove altro c'è qualche recupero?

- Gestione digitale: Purtroppo siamo ancora molto indietro. Nella classifica, arriviamo solo al 21 ° posto. L'uso dei servizi amministrativi digitali è notevolmente inferiore alla media dell'UE e molti servizi pubblici semplicemente non sono ancora disponibili in formato digitale.

- Competenze digitali: Anche qui c'è aria verso l'alto. Solo un tedesco su cinque ha competenze informatiche superiori alla media, che è inferiore alla media dell'UE.

In sintesi, si può dire: Probabilmente siamo lentamente sulla strada giusta, ma c'è ancora molto da fare, soprattutto nei settori dell'amministrazione e delle competenze, per diventare veramente digitalmente sovrani.

La digitalizzazione è vista come un compito condiviso che deve essere affrontato congiuntamente dalla politica, dall'economia e dalla società.

Articolo 4

Le aziende stanno lentamente tornando alle interviste in loco per preoccupazioni sull'IA

A poco a poco, la ricerca di lavoro si sposta dall'area spesso pura online agli eventi faccia a faccia con l'obiettivo di ordinare lo Schummler.

Probabilmente ricorderete i tempi in cui le interviste online erano il nuovo standard. Nessun stress con il viaggio, nessun serraggio e comodo dalla propria scrivania. E 'stato super conveniente! Ma questa tendenza sembra prendere una svolta sorprendente.

Aziende come Google e Cisco ritorno, Come riportato da Golem, Torniamo all'intervista personale vecchio stile. La ragione di questo è qualcosa che potrebbe sorprendere alcuni: frode.

La comodità delle conversazioni virtuali è diventata un parco giochi per i candidati intelligenti (e disonesti) che usano l'intelligenza artificiale e altri trucchi per falsificare le abilità.

La frode che costringe le imprese a tornare

Immaginate: Ti stai candidando per lo sviluppo del software. Nell'intervista online si ottiene un compito di programmazione. Ma invece di codificare te stesso, lascia che un'IA faccia il lavoro. In pochi secondi, fornisce il codice perfetto che ti farà sembrare un "uomo o una donna dal campo" agli occhi dell'intervistatore.

Non è più fantascienza, ma realtà. Secondo il Wall Street Journal La percentuale di aziende statunitensi che chiedono un incontro faccia a faccia è aumentata dal 5%. % nel 2024 per un totale di 30 % nel 2025. Questo è un annuncio chiaro.

Ma non si tratta solo di AI. Alcuni dei mascalzoni diventano ancora più sfacciati. Il Ricercatore di mercato di Gartner Hanno scoperto che 6 % il richiedente ammette di essere stato rappresentato in un colloquio da qualcun altro. I profili contraffatti consentono ai truffatori di accedere a dati aziendali sensibili o, nei casi più estremi, al denaro. Sembra abbastanza brutto, ma Gartner prevede che entro il 2028, anche un profilo su quattro potrebbe essere falso. E' difficile, vero?

Come funziona esattamente l'imbroglio high-tech

Probabilmente tutti voi avete già usato strumenti come ChatGPT. Ma come vengono utilizzati esattamente nelle interviste online? Si tratta di un processo semplice ma efficace:

- Ascoltare (Voice2Text): Utilizzando app speciali o estensioni del browser, la parola parlata del tuo intervistatore viene registrata in tempo reale e convertita in testo utilizzando il riconoscimento vocale. Questa è una tecnologia che conosciamo da Alexa o Siri.

- Pensiero (analisi LLM): Questo testo viene immediatamente inviato a un modello di linguaggio di grandi dimensioni (LLM) come GPT, Gemini o simili. L'IA analizza la domanda, comprende il contesto e cerca la risposta migliore possibile, più professionale e più persuasiva.

- Risposte (output testuale): La risposta generata dall'IA apparirà sullo schermo in un lampo. A volte appare anche in una finestra discreta. Il richiedente deve solo leggere la risposta e riprodurla nel modo più naturale possibile.

Un flusso di lavoro perfetto per nascondere una mancanza di esperienza. E sì, ci sono già app e strumenti già pronti che offrono proprio questo. Forse non conosci nessun nome, ma Segnalazioni di Business Insider confermare che: tali aiutanti come quella di Chungin "Roy" Lee, che addirittura Ha volato dalla sua università. Probabilmente inondando il mercato.

Cosa significa questo per te ora?

Tornare alla conversazione faccia a faccia non è una molestia, ma una risposta necessaria da parte delle aziende. Vogliono assicurarsi di nuovo che la persona seduta di fronte a loro abbia davvero le abilità che affermano di avere. Una conversazione personale è difficile da falsificare.

Per te, questo significa: Preparati per la vera stretta di mano e il contatto visivo di nuovo. Pratica le tue risposte, impara il tuo codice e sii te stesso. Anche un onesto "Non lo so a memoria, ma vorrei cercare su Google velocemente" in risposta non ti lascerà certamente di cattivo umore, perché nessuno sa tutto. Alla fine della giornata, la fiducia è la valuta più importante, ed è meglio costruirla faccia a faccia.

Quindi, prendi dei vestiti decenti e preparati a convincerti di nuovo di persona!

Articolo 5

Attenzione al phishing! Pagina di accesso di Microsoft come superficie di attacco

DefCon, una delle più grandi conferenze di hacker del mondo, è sempre il luogo per scoperte entusiasmanti e talvolta inquietanti.

Quest'anno preoccupati Keanu Nys di Spotit dal Belgio per sensazione con una presentazione che dovrebbe ricordare a tutti noi l'importanza di rimanere vigili. Ho letto su di esso su heise.de.

Quando il login ufficiale diventa uno strumento di phishing

Nys, che è anche autore di GraphSpy e docente di Azure Red Teaming Bootcamps, ha preso le sfide dei classici attacchi di phishing come punto di partenza per la sua ricerca. Gli attacchi classici spesso falliscono a causa di soluzioni di sicurezza delle e-mail o della consapevolezza degli utenti che prestano attenzione a domini sospetti. Il suo obiettivo era scoprire se era affidabile. Login.microsoftonline.com Questo sito web può essere utilizzato in modo improprio per scopi di phishing.

Allarme Spolier. Qui potete trovare la sua presentazione come PDF.

La presentazione ha mostrato che in determinate circostanze, la pagina di accesso ufficiale di Microsoft, che tutti conosciamo da servizi come Office 365, può essere trasformata in una piattaforma di phishing. Il nocciolo del problema risiede nella federazione dei domini, ovvero l'associazione di domini che facilita l'inserimento scomodo e permanente di password da parte degli utenti SingleSignOn. Nys ha dimostrato nella sua presentazione Def-Con che gli aggressori possono facilmente regolare la configurazione federativa di un dominio, ad es. micro-oft.com, reindirizzare la pagina di accesso a un URL di accesso falso, che quindi recupera le credenziali di accesso. Con l'aiuto del proprio font, che visualizza poi un s dal trattino per la presentazione, il dominio modificato non è nemmeno evidente.

Alcuni di voi potrebbero sapere che anche dal dominio ebay.com, che è stato fornito con Cyrillic e anche ingannevolmente reale come "ufficiale" è passato attraverso.

Ma anche i tentativi di phishing più vecchi tramite i cosiddetti domini lookalike (microsaft.com) o il typosquatting a lungo popolare con il tipico letter turner (mircosoft.com) erano e sono popolari, ma almeno si distinguono a un esame più attento.

L'AMF non è una garanzia al 100%

Pass Through Authentication (PTA) consente agli aggressori di verificare che le credenziali acquisite siano valide e di ottenere un ID di sessione che consente loro di utilizzare tutti i servizi del tenant (M365, Storage e altro). Anche l'autenticazione a più fattori (MFA), che è spesso considerata un soccorritore bisognoso, non è insormontabile. Nys ha dimostrato che gli aggressori possono utilizzare un metodo sofisticato per anticipare le query MFA e quindi superare questo ostacolo. Ciò richiede due account, ma dimostra che anche i sistemi presumibilmente sicuri hanno vulnerabilità.

Cosa significa questo per gli utenti

La cosa spaventosa di questo metodo: Poiché gli attacchi provengono da un dominio Microsoft ufficiale con dati di accesso corretti, non possono essere fermati da misure di sicurezza tradizionali come firewall o filtri DNS. L'unico modo per proteggersi al momento è quello di educare su tali metodi di furto e nella vigilanza degli utenti. È fondamentale che impariamo a prestare attenzione anche ai più piccoli dettagli e, in caso di dubbio, ad essere troppo e non troppo poco sospettosi.

La presentazione al Def Con 33 è un chiaro segnale a Microsoft per rivedere i suoi protocolli di sicurezza e fare meno compromessi a favore delle funzionalità. Fino ad allora, gli utenti non hanno altra scelta che tenere gli occhi aperti e prestare attenzione alla nostra sicurezza digitale.

Cosa significa questo per gli amministratori

Informazioni dettagliate e raccomandazioni per l'azione

L'evoluzione degli attacchi di phishing & Sfide tradizionali di phishing

Gli attacchi di phishing tradizionali affrontano diversi problemi fondamentali:

- Costruzione di infrastrutture: Gli aggressori devono distribuire i propri server, domini e certificati SSL

- credibilità: Le pagine di accesso false devono sembrare convincenti

- rilevamento: Gli strumenti di sicurezza rilevano sempre più domini e URL sospetti

- manutenzione: L'infrastruttura di phishing viene rapidamente rilevata e bloccata

Il vantaggio di Microsoft

Le tecniche presentate da Nys eludono elegantemente questi problemi utilizzando l'infrastruttura Microsoft di fiducia stessa:

- fiducia: Gli attacchi vengono effettuati direttamente tramite

Login.microsoftonline.com - credibilità: Non sono richieste pagine false

- bypass: Gli strumenti di sicurezza si fidano implicitamente dei domini Microsoft

- persistenza: Difficile da bloccare perché basato su funzionalità legittime

phishing del codice del dispositivo: La base

Che cosa è Device Code Authentication?

Device Code Authentication è un flusso OAuth 2.0 sviluppato da Microsoft, originariamente progettato per dispositivi con restrizioni di input come smart TV o dispositivi IoT. Il processo funziona come segue:

- Generazione del codice: Un dispositivo richiede un codice di dispositivo da Microsoft

- Interazione dell'utente: Le visite degli utenti

microsoft.com/deviceloginsu un altro dispositivo - Inserimento del codice: Viene inserito il codice utente a 9 cifre

- autenticazione: L'utente accede con le proprie credenziali

- Ricezione dei token: Il dispositivo originale ottiene l'accesso e i token di aggiornamento

Abuso di phishing

Gli aggressori possono abusare di questo meccanismo legittimo per gli attacchi di phishing:

1. L'attaccante genera il codice del dispositivo per Microsoft Graph API 2. Verrà inviata un'e-mail di phishing con link a microsoft.com/devicelogin 3. La vittima inserisce il codice e autentica 4. L'attaccante ottiene pieno accesso all'account utenteEsempio di e-mail di phishing:

Ecco il link all'importante documento: https://microsoft.com/devicelogin Utilizzare il seguente codice: ABC123DEF Cordiali saluti, Dipartimento ITFattori psicologici

L'efficacia di questi attacchi si basa su diversi principi psicologici:

- autorità: Gli URL di Microsoft suggeriscono l'affidabilità

- familiarità: Gli utenti sono abituati ai processi di accesso Microsoft

- Pressione di tempo: Il limite di 15 minuti crea pressione per agire

- Ingegneria sociale: Pretesti abilmente selezionati (riunioni di squadra, documenti importanti)

Tecniche avanzate: Oltre il flusso di codice del dispositivo

Manipolazione dell'ID cliente

Selezionando specifici ID client, gli aggressori possono manipolare i nomi delle app visualizzate:

- Microsoft Teams:

1fec8e78-bce4-4aaf-ab1b-5451cc387264 - Microsoft Office:

d3590ed6-52b3-4102-aeff-aad2292ab01c - SharePoint: ID diversi a seconda del pretesto desiderato

L'avvertimento "Accedi a Microsoft Teams" è meno sospetto dei messaggi generici.

Utilizzo di FOCI (Family of Client IDs)

Microsoft implementa FOCI, che consente di utilizzare determinati token di aggiornamento per più applicazioni:

# Esempio: Aggiornamento dei token per vari servizi nel PowerShell $refreshToken = "0.AAAAxkwD..." # Scambio di accesso online Get-AccessToken -RefreshToken $refreshToken -Risorsa "https://outlook.office365.com" # Accesso di SharePoint Get-AccessToken -RefreshToken $refreshToken -Risorsa "https://graph.microsoft.com" # Accesso alla gestione di Azure Get-AccessToken -RefreshToken $refreshToken -Risorsa "https://management.azure.com"Spoofing di geolocalizzazione

Gli aggressori possono bypassare gli avvisi di posizione:

- Utilizzo di VPN o istanze cloud nel paese di destinazione

- Riduce il sospetto di notifiche "Si sta registrando dalla Germania"

- Aumenta significativamente la probabilità di successo

Implementazione pratica con GraphSpy

Panoramica degli strumenti

GraphSpy, sviluppato da Keanu Nys, automatizza molte delle tecniche descritte:

- Multi-threading: Sondaggio simultaneo di codici di dispositivi multipli

- Gestione dei token: Archiviazione e gestione automatica dei token

- Post-sfruttamento: Strumenti integrati per l'enumerazione e il movimento laterale

Scenario di esempio

# Genera il codice del dispositivo graphspy --generate-device-code --client-id "Microsoft Teams" --risorsa "https://graph.microsoft.com" # Codice: XYZ789ABC

# URL: https://microsoft.com/devicelogin

# Preparare e-mail di phishing send-phishing-mail --recipient "target@company.com" \ --subject "Urgent Teams Meeting" \ --codice "XYZ789ABC" # Avviare il polling automatico graphspy --poll-codici --intervallo 5Compromesso di successo

Dopo l'autenticazione, sono disponibili le seguenti opzioni:

- Accesso via e-mail: Leggere, inviare, inoltrare e-mail

- SharePoint/OneDrive: Accesso e manipolazione dei documenti

- squadre: Invia messaggi, partecipa alle riunioni

- Risorse di Azure: A seconda delle autorizzazioni Accesso alla gestione

Bypass Avanzato Avversario nel Medio (AiTM)

Riconoscimento AiTM tradizionale

Le moderne soluzioni di sicurezza rilevano gli attacchi AiTM:

- TLS Impronte digitali: Analisi dei parametri di handshake SSL/TLS

- Anomalie del certificato: Rilevamento di certificati autofirmati o sospetti

- Analisi del comportamento: Modelli di login insoliti

Strategie di elusione

Le tecniche presentate bypassano i rilevamenti AiTM:

- Infrastrutture legittime: Non è richiesto alcun proxy o MiTM

- Certificati originali: Utilizzo di certificati SSL Microsoft reali

- Modelli di traffico normali: L'autenticazione segue flussi OAuth legittimi

Rilevamento e difesa

Strategie di individuazione

1. Rilevamento di anomalie nei log

-- Flussi sospetti di codice del dispositivo in SQL SELECT user_id, client_name, ip_address, country, timestamp FROM signin_logs DOVE client_name = 'Microsoft Office' AND ip_country != user_home_country AND timestamp > NOW() - INTERVAL 1 DAY ORDER BY timestamp DESC;2. Monitoraggio della geolocalizzazione

- Monitoraggio delle notifiche provenienti da paesi insoliti

- Correlazione degli accessi al codice del dispositivo con le posizioni utente note

- Avvisi automatici per anomalie geografiche

3. Analisi del modello del cliente

# script PowerShell per il rilevamento delle anomalie

$sospettoClienti = @('Microsoft Office', 'Microsoft Teams') $RecentLogins = Get-AzureADAuditSignInLogs -Filtro "createdDateTime gt $((Get-Date).AddDays(-1))" $sospettoLogins = $RecentLogins Dove-Oggetto { $_.AppDisplayName -in $Clienti sospetti - e $_.IpAddress -notin $TrustedIPRanges }Misure di prevenzione

1. Politiche di accesso condizionato

{ "displayName": "Blocca codice dispositivo da posizioni non attendibili", "Stato": "abilitato", "condizioni": { "domande": { "includeApplicazioni": ["Tutti"] }, "luoghi": { "EscludiLuoghi": ["trusted-locations"] }, "clientAppTypes": ["deviceCodeAuthZ"] }, "grantControls": { "operatore": "OR", "builtInControls": ["blocco"] } }2. Restrizioni all'applicazione

- Disattivazione del flusso di codice del dispositivo per le applicazioni non necessarie

- Controllo dell'ID client basato su whitelist

- Riesame periodico delle domande registrate

3. Formazione degli utenti

I contenuti della formazione dovrebbero includere:

- ricognizione Codice dispositivo Phishing

- Segnali di avvertimento Riconoscimento (codici di accesso imprevisti)

- verifica Richieste di accesso tramite canali alternativi

- Risposta all'incidente Sospettato compromesso

Risposta agli incidenti e riparazione

Misure immediate in caso di sospetto

- Invalidazione del token:

# Revocare tutti i token Refresh di un utente Revoca-AzureADUserAllRefreshToken -ObjectId $userId- Reimpostazione della password (invalida anche tutti i token)

- Fine della sessione in tutte le applicazioni

- Analisi forense i Log di Registrazione

Indurimento a lungo termine

Autenticazione a più fattori

- AMF adattiva: Autenticazione basata sul rischio

- FIDO2/WebAuthn: Token basati su hardware

- AMF basata su APP: Microsoft Authenticator con abbinamento numerico

Architettura Zero Trust

?? ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ??? ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ??? ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ??? Device Trust ◄ Identity Identity Trust ◄ ◄ Applicare ◄ Compliance ??? ─ ─ ─ ─ ─ ─ ─ ? Verifica ?? ─ ─ ─ ─ ─ ─ ─ ─ Autorizzazione ????? ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─?????? ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─????????Immersione tecnica profonda: Manipolazione del flusso OAuth

Flusso standard del dispositivo OAuth 2.0

sequenceDiagram partecipante D come Device partecipante AS come Auth Server partecipante U come User partecipante UB come User Browser D->>AS: POST /devicecode AS->>D: device_code, user_code, verification_uri D->>U: Visualizzare user_code + verification_uri U->>UB: Passare a verification_uri UB->>AS: Inserisci user_code AS->>UB: prompt di autenticazione UB->>AS: Credenziali + loop di consenso Polling D->>AS: POST /token (codice_dispositivo) AS->>D: authorisation_pending / access_token fineFlusso manipolato per il phishing

SequenzaDiagramma partecipante A come Attaccante partecipante AS come Auth Server partecipante V come Vittima partecipante VB come Vittima Browser A->AS: POST /devicecode AS->>A: device_code, user_code, verification_uri A->>V: E-mail di phishing (user_code + verification_uri) V->>VB: Passare a verification_uri VB->>AS: Inserisci user_code AS->>VB: "Accedi a Microsoft Teams" VB->>AS: Credenziali della vittima loop Attacker Polling A->>AS: POST /token (codice_dispositivo) AS->>A: access_token, fine refresh_tokenImpatto sul panorama della cibersicurezza

Spostamento di paradigma

Le tecniche presentate rappresentano un cambiamento fondamentale:

- Dall'infrastruttura al servizio: Non c'è bisogno della propria infrastruttura di phishing

- Dall'imitazione alla legittimazione: Utilizzo di servizi Microsoft reali

- Dalla rilevazione alla prevenzione: L'attenzione deve essere spostata sulla prevenzione

Implicazioni per le imprese

A breve/medio termine:

- verifica le Politiche Accesso Condizionato

- formazione Dipendenti su nuove minacce

- monitoraggio il Device Code Usage

A lungo termine:

- Zero fiducia-accelerare la migrazione

- Senza passwordAttuare strategie

- Intelligenza sulle minacce Espandi agli attacchi OAuth

Aspetti normativi

- GDPR: Gli incidenti devono essere segnalati entro 72 ore

- NIS2: Aumento dei requisiti di sicurezza informatica nei settori critici

- conformità: Prova dell'esistenza di misure di sicurezza adeguate richieste

Prospettive e tendenze future

Sviluppi attesi

- Sofisticazione degli utensili: Ulteriore automazione e integrazione nei framework

- Aumento di scala: phishing di massa con codici di dispositivo

- Tecniche di evasione: Bypassare il rilevamento basato sull'apprendimento automatico

La risposta di Microsoft

Microsoft dovrebbe intraprendere le seguenti azioni:

- Avvertenze migliorate: Avvisi più chiari per i flussi di codice del dispositivo

- Valutazione del rischio: Valutazione del rischio più intelligente in base al contesto

- Controlli delle politiche: Controlli amministrativi più granulari

Implicazioni per l'intero settore

Le tecniche possono anche essere trasferite ad altri fornitori di identità:

- Google OAuth: Vettori di attacco simili potrebbero essere possibili

- Fornitore SAML: I flussi corrispondenti potrebbero essere abusati

- OpenID Connect: Protocolli standardizzati come superficie di attacco

Raccomandazioni pratiche

Per le squadre di sicurezza

- Azione immediata:

- Revisione della politica in materia di codice del dispositivo

- Audit dell'accesso condizionato

- Aggiornamento della formazione degli utenti

- Progetti a medio termine:

- Sviluppo delle regole SIEM

- Integrazione della Threat Intelligence

- Risposta agli incidenti Playbook Update

- Iniziative strategiche:

- Tabella di marcia Zero Trust

- Migrazione senza password

- Programma di cultura della sicurezza

Per gli amministratori IT

# Esempio: Criterio di accesso condizionato per il blocco del codice del dispositivo

$Politica = Nuovo oggetto Microsoft.Open.MSGraph.Model.ConditionalAccessPolicy $policy.DisplayName = "Blocca l'autenticazione del codice del dispositivo non attendibile" $policy.State = "Abilitato" $Condizioni = Nuovo oggetto Microsoft.Open.MSGraph.Model.ConditionalAccessConditionSet $Condizioni.Applicazioni = @{IncludiApplicazioni = @("Tutte")} $conditions.ClientAppTypes = @("DeviceCodeAuth") $grantControls = Nuovo oggetto Microsoft.Open.MSGraph.Model.ConditionalAccessGrantControls $grantControls.Operator = "OR" $grantControls.BuiltInControls = @("Blocco") $politica.Condizioni = $condizioni $policy.GrantControls = $grantControls New-MgIdentityConditionalAccessPolicy -Parametro corporeo $politicaPer gli utenti finali

Lista di controllo per richieste di autenticazione sospette:

- ✓ Ti aspettavi di iscriverti a un nuovo dispositivo?

- ✓ Riconosci la posizione nel messaggio di avviso?

- ✓ La richiesta è arrivata attraverso un canale fidato?

- ✓ Hai iniziato tu l'azione?

conclusione

Le tecniche presentate alla DefCon 33 segnano un punto di svolta nell'evoluzione degli attacchi di phishing. Sfruttando abilmente le funzionalità Microsoft legittime, gli aggressori possono bypassare la maggior parte delle difese tradizionali e sfruttare la fiducia intrinseca nei servizi Microsoft.

Principali risultati:

- La fiducia è una vulnerabilità: L'affidabilità dei domini Microsoft diventa un'arma

- Prevenzione del rilevamento: Poiché gli attacchi sono difficili da individuare, la prevenzione deve essere fondamentale.

- È necessario un approccio olistico: Le misure tecniche devono essere integrate dalla formazione

- Evoluzione continua: Gli aggressori si adattano rapidamente, la difesa deve tenere il passo

La comunità della sicurezza informatica affronta la sfida di ripensare modelli di sicurezza collaudati e sviluppare nuove strategie di difesa. Mentre Microsoft e altri fornitori stanno lavorando su soluzioni, spetta alle aziende e ai team di sicurezza adeguare in modo proattivo le proprie difese.

Il messaggio è chiaro: In un mondo in cui anche i domini più affidabili possono diventare una superficie di attacco, un approccio zero trust non è più opzionale, ma essenziale per la sicurezza informatica moderna.

Disclaimer: Questo articolo si basa sul lavoro di Keanu "RedByte" Nys e sui risultati presentati alla DefCon 33 2025. Tutti i dettagli tecnici sono solo a scopo di ricognizione e difesa.

data: agosto 2025

fonti: DefCon 33, Documentazione di GraphSpy + Wiki di Github, Ricerca di MDSec, heise.de

Articolo 6

Nuove offerte per dati/backup con geofencing europeo

Probabilmente tutti conoscete gli hoster francesi OVHCloud o Scaleway, Exoscale dalla Svizzera o Aruba dall'Italia. Si concentrano sulla sovranità dei dati in Europa, ora abbiamo un altro speciale per i backup.

Hai pensato negli ultimi mesi ai tuoi backup di dati che non sono solo sicuri, ma anche ospitati in modo sicuro e completamente europei? Sono qui per una Notizie su it-business.de, Che devo condividere con voi!

Le due società Nube impossibile e NAKIVO Hanno unito le forze per lanciare una soluzione di backup per l'Europa. E la cosa migliore? Hanno deliberatamente optato per un'infrastruttura che funziona solo sul nostro continente. Questa è una dichiarazione di benvenuto con NIS2, DORA, SOC2 o anche il GDPR, sempre con il Spada di Damocle US-Cloud-Act Nella parte posteriore della tua mente!

Perche' e' una cosa cosi' importante?

Molto semplicemente: Si tratta di sovranità digitale. La nuova soluzione non è soggetta al Cloud Act degli Stati Uniti o ad altre normative statunitensi. I tuoi dati sono quindi garantiti per rimanere in Europa e protetti. Questo non solo crea una buona sensazione, soprattutto se si tiene d'occhio le normative sulla protezione dei dati sempre più rigide, ma anche una vera autonomia. A tal fine: Impossible Cloud anche un bel post sul blog che riassume bene i punti più importanti.

La soluzione è progettata appositamente per MSP (managed service provider) e rivenditori che vogliono offrire ai propri clienti una soluzione di backup sicura ed economica. E anche qui ci sono alcuni fantastici vantaggi:

- Nessun costo nascosto: Niente più spese imprevedibili. La soluzione non ha commissioni di Egress o API. Questo rende i costi prevedibili.

- Protezione dei dati ai sensi del GDPR: Tutti i dati sono archiviati in data center certificati ISO nell'UE e sono conformi al GDPR.

- Sicuro contro il ransomware: Con funzionalità come Object Lock, i backup diventano immutabili. In questo modo sei protetto in modo ottimale contro gli attacchi ransomware.

- Facile da usare: La piena compatibilità con le API S3 rende facile e veloce la configurazione e l'integrazione con gli ambienti esistenti.

A mio parere, questo è un grande passo per chiunque valorizzi la sicurezza dei dati, il controllo dei costi e la conformità. La partnership tra Impossible Cloud e NAKIVO dimostra che esistono alternative forti e sovrane ai principali provider statunitensi.

Sei ancora alla ricerca di una soluzione di backup europea? Forse vale la pena dare un'occhiata.

Articolo 7

Il Private Cloud Outlook di Broadcom per il 2025 mostra un ripensamento nel settore IT

In particolare, il cloud privato beneficia di migliori capacità di previsione dei costi, di una più facile conformità ai requisiti delle applicazioni GenAI e della sensibilità alle norme di sicurezza e conformità.

Vi siete mai chiesti come sarà il futuro del cloud? Un recente studio di Broadcom, che „Cloud privato Prospettive 2025„, fornisce approfondimenti entusiasmanti e parla di un reale Ripristino del cloud.

Sembra che le aziende stiano fondamentalmente rivalutando le loro strategie cloud. Lontano da un puro focus sul cloud pubblico a un mix consapevole in cui il cloud privato gioca di nuovo un ruolo centrale.

Cloud privato in aumento: I fatti parlano da soli

Lo studio, che ha intervistato 1.800 senior decision maker IT in tutto il mondo, Essa mostra una chiara tendenza:

- Un mix di cloud pubblico e privato è la norma: Imposta oggi 92 % aziende su un mix di cloud privati e pubblici. Solo 15 % Preferisco un modello di cloud pubblico puro, e solo 10 % Vogliono solo un cloud privato.

- Il cloud privato come priorità strategica: Più della metà degli intervistati (53 %) indica che la creazione di nuovi carichi di lavoro in un cloud privato è una priorità assoluta nei prossimi tre anni.

- Recupero dei carichi di lavoro: Un terzo delle aziende ha già spostato i carichi di lavoro dal cloud pubblico al cloud privato e 69 % Considera questo passo. Le ragioni principali di ciò sono le preoccupazioni in materia di sicurezza e conformità.

- Moderno invece che obsoleto: L'immagine del cloud privato come soluzione solo per le applicazioni legacy è un ricordo del passato. 84 % Oggi, le aziende li usano sia per applicazioni tradizionali che moderne, cloud-native.

Le forze trainanti dietro il cambiamento

Perché questo cambiamento? Lo studio identifica tre fattori principali che guidano il ripristino del cloud:

1. Sicurezza, protezione dei dati e conformità

In un mondo in cui i dati stanno diventando sempre più preziosi e le normative sempre più severe, la sicurezza e la conformità stanno venendo alla ribalta..

- Elevato livello di fiducia: 92 % Gli intervistati si fidano del loro cloud privato quando si tratta di requisiti di sicurezza e conformità.

- Preoccupazioni nel cloud pubblico: 66 % i rispondenti sono "molto" o "estremamente" interessati all'archiviazione dei dati in ambienti cloud pubblici.

- Motivo principale del trasferimento: I rischi per la sicurezza sono la ragione più importante per il trasferimento dei carichi di lavoro. Quando si tratta di utilizzo del cloud pubblico, ci sono 29 rischi per la sicurezza. % La sfida più grande.

2. Controllo dei costi e trasparenza finanziaria

Il cloud pubblico può diventare rapidamente confuso e costoso. Il cloud privato segna qui con la sua prevedibilità.

- Rifiuti nel cloud pubblico: 94 % Le aziende ritengono che parte della loro spesa per il cloud pubblico venga sprecata. Quasi la metà (49) %Si stima che questi rifiuti abbiano più di 25 anni. % della spesa totale.

- Trasparenza finanziaria: 90 % I decisori IT apprezzano la trasparenza finanziaria e la prevedibilità dei cloud privati.

3. Intelligenza artificiale generativa

Le applicazioni di IA generativa presentano alle aziende nuove sfide, in particolare in termini di protezione dei dati.

- La protezione dei dati come problema principale: Problemi di sicurezza e protezione dei dati a 49 anni % Il più grande ostacolo all'introduzione del GenAI.

- Uso equivalente: Le aziende utilizzano cloud pubblici e privati quasi allo stesso modo per i loro carichi di lavoro GenAI. 55 % Cloud pubblico e 56 % il cloud privato per l'esecuzione di GenAI.

Sfide sulla strada verso il cloud privato

Nonostante i numerosi vantaggi, ci sono due ostacoli chiave che le aziende devono superare per sbloccare il pieno potenziale del cloud privato..

- Strutture del silo: 33 % Le organizzazioni vedono i team IT isolati come la sfida più grande per l'adozione del cloud privato. La buona notizia: 81 % Le aziende stanno già ristrutturando i loro team IT verso team di piattaforme al fine di abbattere questi silos.

- Carenza di competenze: 30 % Gli intervistati hanno citato la mancanza di competenze e competenze interne come un ostacolo. Infatti, 80 % Le aziende si affidano a servizi professionali per i requisiti relativi al cloud.

La mia conclusione

Questo emergente Ripristino del cloud Questo non significa la fine del cloud pubblico, ma piuttosto un ripensamento consapevole. Si tratta di sfruttare i punti di forza di ogni ambiente cloud e posizionare i carichi di lavoro dove sono meglio.

Il cloud privato fornisce il necessario controllo, la sicurezza e la prevedibilità dei costi che sta diventando sempre più importante nell'era di GenAI e dei rigorosi requisiti di conformità. Il futuro è ibrido e il cloud privato ha recuperato un posto fermo al centro della strategia IT.

Articolo 8

Riflessioni sul prossimo regolamento dell'UE sulla ciberresilienza + GPSR

L'articolo, scritto da Rolf Schulz, affronta i cambiamenti decisivi che il Legge sulla ciberresilienza (CRA) e il Regolamento sulla sicurezza generale dei prodotti (GPSR) per i produttori di prodotti connessi.

L'articolo su security-insider.de sottolinea che due nuove serie di norme stanno cambiando radicalmente le regole del gioco per il mercato dell'UE:

- Il Legge sulla ciberresilienza (CRA): Ufficialmente denominata regolamento (UE) 2024/2847, la CRA rende obbligatoria la cibersicurezza. La CRA è in vigore da allora 11. dicembre 2024, il periodo transitorio per le scorte correnti si protrae fino al 12. dicembre 2027. Tutti i nuovi prodotti e servizi devono quindi essere conformi. Questo è il grande cambiamento: Ciò che una volta era noto come "bello da avere" è ora un requisito obbligatorio per la marcatura CE. Questa regola si applica a quasi tutti i prodotti con elementi digitali che possono essere collegati a una rete, dai router alle app per ufficio.

- Il Regolamentazione generale sulla sicurezza dei prodotti (GPSR): Il presente regolamento è già entrato in vigore il 13. dicembre 2024 in vigore e aggiorna i requisiti di sicurezza di base per tutti i prodotti. Integra l'agenzia di rating del credito e garantisce che i rischi fisici e digitali siano presi in considerazione durante l'intero ciclo di vita del prodotto. Tuttavia, per i prodotti digitali in cui l'agenzia di rating del credito ha norme più rigorose o equivalenti, l'agenzia di rating del credito ha la precedenza.

Insieme, questi due regolamenti formano un nuovo regime obbligatorio: Senza un livello sufficiente di ciberresilienza, non esiste il marchio CE e senza il marchio CE non si avrà accesso al mercato unico europeo. Un annuncio troppo chiaro.

Cosa significa per te: Doveri e scadenze

L'articolo scompone esattamente quali obblighi hai come produttore e quali date importanti devi tenere a mente.

Doveri lungo il ciclo di vita:

- Devi seguire i principi dei tuoi prodotti fin dall'inizio. Sicuro fin dalla progettazione e per impostazione predefinita sviluppare.

- È necessario creare una documentazione tecnica orientata al rischio, che include anche una distinta base del software (SBOM) e protocolli di test. Tale documentazione: 10 anni sono conservati.

- È necessario allegare un manuale operativo che consenta una configurazione sicura.

- Una volta che il prodotto è stato lanciato, è necessario Gestione attiva delle vulnerabilità utilizzare e fornire aggiornamenti di sicurezza per tutto il tempo in cui si prevede che il prodotto sia in uso.

Le scadenze più importanti da ricordare:

- Il Obbligo di comunicazione a norma dell'articolo 14 CRA Già a partire da 11 settembre 2026. Ciò significa che dovrai segnalare una vulnerabilità attivamente sfruttata entro 24 ore da questa data.

- La vigilanza del mercato inizia il 11 giugno 2026.

- Il presente regolamento si applica integralmente a decorrere: 11. dicembre 2027.

- Prodotti che sono fino a 11. dicembre 2027 sono stati immessi sul mercato e continueranno ad essere considerati conformi fino a quando non subiranno modifiche sostanziali.

Video e prospettive critiche

L'articolo include anche un riferimento a un video intitolato "Questioni critiche sull'agenzia di rating del credito", Non si tratta solo di ciò di cui parla l'articolo. In questo video, come promette il titolo, vengono evidenziate le sfide dei nuovi regolamenti. Dal momento che non solo presenta i fatti, ma innesca anche un esame dei potenziali problemi, come l'aumento dei costi per i produttori e il rischio che le innovazioni possano migrare dall'UE, posso solo raccomandarlo a voi. È meglio vedere di persona:

A proposito, l'autore Rolf Schulz ha anche altri video interessanti sul canale YouTube GNSEC Academy Vale la pena fermarsi!

Articolo 9

La parola per la domenica: Digital Detox in Aula

Ehi carissimi, sentite anche voi che le nostre teste a volte quasi esplodono con tutte le impressioni digitali? Navighiamo, scorriamo e scorriamo attraverso la vita fin dalla tenera età.

A poco a poco, succede qualcosa di davvero eccitante che dovrebbe farci pensare: I nostri vicini del nord, Svezia e Danimarca, stanno frenando radicalmente la digitalizzazione delle loro scuole.

Ritorno alle radici: Gesso, lavagna e carta

Sì, avete letto bene. Invece di tablet e strumenti online, ci sono una sorta di "disintossicazione digitale" in classe. I due paesi sono seri: La Svezia ha investito oltre 100 milioni di euro nel 2024 per riacquistare libri di testo stampati. Il ministro svedese dell'Istruzione Lotta Edholm lo spiega chiaramente con risultati scientifici. Dice che gli ambienti di apprendimento analogico sono semplicemente migliori nello sviluppo di abilità di lettura e scrittura di base.

Essi saranno anche Telefoni cellulari in classe Questa decisione non è più accettata, ma praticamente tutti gli altri paesi dell'UE contribuiscono a questa decisione attraverso la banca.

Il ministro danese dell'Istruzione Mattias Tesfaye va ancora oltre. Si è pubblicamente scusato per aver trasformato gli studenti in "maiali di ghinea in un esperimento digitale". Quello è seduto!

Perché questa svolta educativa? I fatti sono chiari

L'inversione a U è tutt'altro che una decisione addominale. Si basa su studi che forniscono risultati allarmanti. Ad esempio, nel 2023 l'Istituto svedese Karolinska ha pubblicato uno studio che dimostra che gli studenti che leggono sullo schermo sono in media due anni indietro rispetto a quelli che imparano dai libri stampati. La scienza parla un linguaggio molto chiaro.

Anche in Germania, il tutto è osservato con gli occhi di argus. L'Accademia Nazionale delle Scienze Leopoldina raccomanda, ad esempio, un divieto sui social media per i bambini sotto i 13 anni e un divieto sugli smartphone nelle scuole fino alla decima elementare. Ciò dimostra che l'argomento è anche in cima all'ordine del giorno in questo paese. E un sondaggio di Yougov a metà del 2025 ha mostrato che una grande maggioranza di noi, vale a dire oltre il 90% dei tedeschi, è favorevole a limitare l'uso del telefono cellulare nelle scuole.

Non senza critiche

Naturalmente, ci sono anche voti contrari. La scienziata dei media Ingrid Forsler ha descritto il completo ritorno ai media analogici come "populista" e "miope". Ha sottolineato che la tecnologia in sé non è né il problema né la soluzione, ma affrontarla è fondamentale. I dispositivi stessi non sono malvagi, ma il nostro modo di usarli potrebbe esserlo.

Cosa ne pensi? Tornare su carta e penna è la strada giusta? O dovremmo piuttosto imparare a utilizzare meglio e in modo più specifico gli strumenti digitali?

Concludiamo ancora questa settimana con una saggezza del nostro stimato collega Sun-Tsu del team Blue:

L'inganno è uno strumento, anche nella sicurezza IT! Usa honeypot e altri inganni per confondere gli aggressori il più a lungo possibile, scoprire le loro intenzioni e sprecare le loro risorse.