Nel mondo digitale, il riutilizzo delle password è un fenomeno diffuso e pericoloso. Sembra conveniente dover ricordare solo uno o due schemi per iscriversi a dozzine di servizi. Ma questa apparente convenienza comporta un rischio enorme: Ripieno di credenziali. Questo attacco informatico sfrutta questa debolezza molto umana e sta diventando sempre più efficace man mano che la criminalità informatica diventa più professionale.

Che cosa è Credential Stuffing?

Immagina di utilizzare lo stesso indirizzo e-mail e la stessa password per il tuo account di shopping online come per gli altri servizi, in particolare per la tua app di online banking. È qui che entra in gioco il ripieno di credenziali. Gli aggressori utilizzano enormi elenchi di credenziali rubate catturate in una violazione del servizio per cercare sistematicamente di accedere ad altri servizi completamente indipendenti.

Gli aggressori ipotizzano che alcuni dei clienti dei grandi magazzini abbiano anche un account con un servizio di posta elettronica o una banca e utilizzino le stesse credenziali. Con i bot automatizzati, possono eseguire milioni di tali esperimenti nel più breve tempo possibile. Sebbene il tasso di successo per tentativo sia solo di circa lo 0,1%, l'enorme volume di record scambiati (spesso da milioni a miliardi di credenziali) rende l'attacco incredibilmente redditizio. Con un milione di tentativi, un migliaio di account può già essere incrinato, e anche una piccola parte di esso, che contiene dati preziosi come i dati della carta di credito o i dati personali, rende lo sforzo utile per i criminali.

I ladri non sono nemmeno interessati al successo immediato, spesso le informazioni così catturate vengono poi utilizzate anche per operare phishing personalizzato. Se l'attaccante è consapevole che stai utilizzando il servizio XYZ, può anche inviarti un'e-mail personalizzata e il più ufficiale possibile per invogliarti a fornirgli i tuoi dati di accesso sul piatto d'argento su un sito web falso.

Il potere dei bot e l'impotenza delle aziende

Il ripieno di credenziali è diverso dai tradizionali attacchi di forza bruta, in cui le password vengono indovinate senza indizi. Invece, gli aggressori stanno già utilizzando dati "trovati". Il moderno software di riempimento delle credenziali è così intelligente da bypassare i meccanismi di difesa tradizionali come i blocchi IP e i ritardi temporali. I loro bot distribuiscono i tentativi di accesso su diversi indirizzi IP e imitano il traffico legittimo, in modo che siano difficilmente riconoscibili anche per le aziende e il loro software di sicurezza. Spesso l'unico segno è un leggero aumento del volume di accesso, che è difficile da distinguere dal normale comportamento dell'utente.

L'unica protezione efficace: Password univoche

La ragione principale del successo degli attacchi di riempimento delle credenziali è che la maggior parte delle persone (secondo le stime fino all'85%!) utilizza le stesse password o modelli simili per più account. Non importa quanto sia complessa la tua password, se la usi più volte, può essere incrinata dal riempimento delle credenziali. Una password forte ti protegge solo dagli attacchi di forza bruta, non dal riutilizzo dei dati rubati.

La soluzione è sorprendentemente semplice:

- Utilizzare password univoche. Per ogni servizio dovrebbe essere creata una nuova password univoca. Può sembrare noioso, ma Gestore di password Questa è la soluzione più semplice e sicura. Creano e memorizzano le password per te, quindi devi solo ricordare una singola password principale.

- Abilita l'autenticazione a due fattori (2FA). Ove disponibile, utilizzare 2FA. Anche se la tua password cade nelle mani sbagliate, gli aggressori avranno comunque bisogno di un secondo fattore (ad esempio un codice dal tuo smartphone) per accedere.

Perché i tuoi creatori di password sono una bomba a orologeria

Molte persone pensano di essere intelligenti utilizzando un sofisticato sistema "build-in-the-box" per le loro password. Il principio suona semplice in un primo momento: Si prende una password di base forte e unica e si aggiunge il nome del servizio o un'abbreviazione all'inizio / fine. Ad esempio, una password di base come È super segreto!23 una password come Super segreto!23@Amazon oppure Super segreto!23@PayPal. A prima vista, questo sembra essere un metodo sicuro e allo stesso tempo conveniente, poiché devi solo ricordare l'impalcatura di base.

Ma è proprio questa strategia che è un alimento trovato per gli aggressori. Non appena si passa attraverso un Ripieno di credenzialiUn attacco o una perdita di dati mettono le mani solo su una di queste password, conoscono l'intero sistema. Un aggressore che Super segreto!23@Twitter Naturalmente, se hai rubato, puoi contare 1 + 1 insieme e quindi sei relativamente sicuro di utilizzare modelli simili per altri account.

Quindi cercherai sistematicamente di affrontare Super segreto!23@Amazon, Super segreto!23@Gmail O, peggio ancora, Super segreto!23@Sparkasse per registrarsi. L'attaccante non ha nemmeno bisogno di sapere con quali servizi sei registrato, la combinazione del tuo indirizzo email e il modello di password sospetto viene semplicemente testato su innumerevoli servizi online. E anche lievi modifiche possono essere provate così velocemente, 23, 24 o 25 (perché sei appena invecchiato) come un numero sarebbe possibile ratz-fatz provato, proprio come il @, o il popolare ! „ $ oppure ? come un carattere speciale.

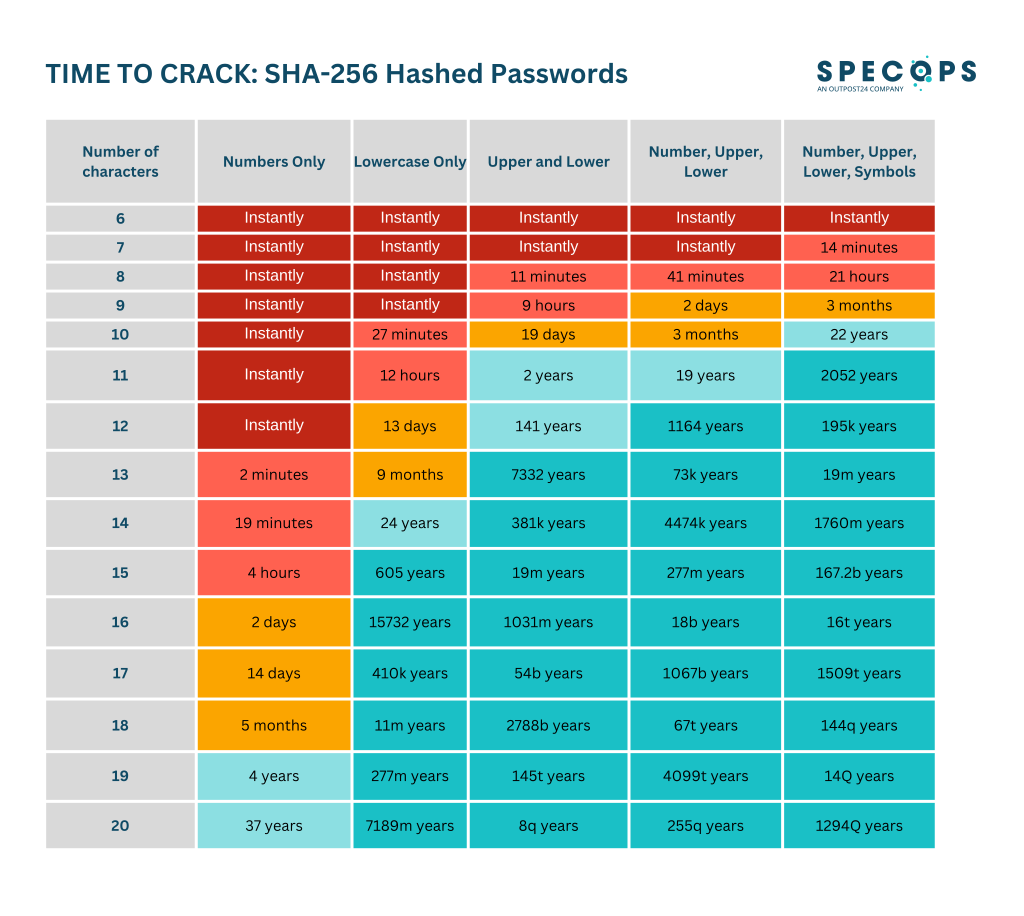

Il pericolo è tanto più reale, perché le password trapelate non sono sempre, ma spaventosamente spesso in testo normale. Se la tua password Super_Segreto!23@Dropbox oppure Super_Segreto!23@VereinXYZ Una volta che compari in tale elenco, l'intero sistema modulare viene immediatamente smascherato. E anche se queste password sono disponibili solo come valore hash, i moderni sistemi informatici possono ancora decifrare la crittografia parzialmente semplice con uno sforzo giustificabile. Specopssoft.com Ha provato un tentativo con la crittografia tipica, molti servizi utilizzati (almeno in passato) crittografie ancora meno sicure come MD5 o SHA-1.

Quindi se la struttura di base del tuo kit è già nota e puoi fornire alcune informazioni; Diciamo che ci aspettiamo "solo 2 numeri e 1 carattere speciale", ovviamente il tutto va molto più veloce.

Anche la perdita di dati iniziale non deve essere stata una grande società internazionale. Se l'amministratore installa un plugin sbagliato su un piccolo sito Web poco appariscente o non installa regolarmente aggiornamenti di sicurezza, tali dati possono anche essere rubati da lì. Gli aggressori quindi li usano semplicemente in tutti i principali servizi e anche se solo Uno su 10.000 Se ottieni un colpo, questo è già un successo e tu come vittima devi ripulire i frammenti. Questo approccio, che è percepito come conveniente e sicuro dal punto di vista dell'utente, è in realtà un invito per i criminali ad aprire le porte ai tuoi account più importanti. per accedere direttamente alle tue e-mail o alle tue finanze.

Un altro esempio tipico: La politica di password afferma che si ogni X mesi Devi cambiare la password. Né può essere che tu Gli ultimi 3x hanno già utilizzato. Cosa ne fa l'utente? Password1! Password2! Password3! Password4! E quando l'anno è finito, dal comfort, naturalmente di nuovo dal davanti. E' anche un'idea stupida, mi dispiace. Conveniente, facile da ricordare ma anche altrettanto facile da vedere se qualcuno di loro cade mai nelle mani dell'attaccante.

L'unica strategia davvero sicura è: Assolutamente ogni password deve essere unica e Almeno i servizi più importanti con i dati bancari depositati con un altri metodi quali 2FA/MFA garantiti Lo sara'. Un gestore di password e un'app di autenticazione sul tuo telefono possono aiutarti a implementare questa regola d'oro senza problemi.

haveibeenpwned.com: Autocontrollo per la tua sicurezza

Ma come puoi scoprire se il tuo indirizzo email o password fanno già parte di una tale lista scambiata? Uno dei punti di contatto più noti e affidabili su Internet è il sito web haveibeenpwned.com, gestito dal rinomato australiano Esperto di sicurezza Troy Hunt. Il sito offre due funzionalità cruciali per verificare la tua sicurezza digitale:

- Verifica degli indirizzi e-mail: Puoi inserire il tuo indirizzo e-mail per vedere se è apparso in perdite di dati noti. La pagina ti mostrerà quindi quali servizi hanno catturato i dati compromessi, dandoti l'opportunità di cambiare immediatamente la tua email come nome di accesso o / e password per questi servizi.

- Verifica delle password: Ancora più importante è la verifica delle password. Il sito abbinerà quindi la password inserita (o e-mail) con un database di oltre 15 miliardi di credenziali di accesso rubate in passato da oltre 900 fughe che sono diventate note.

Ecco il punto cruciale: Il tuo input non verrà mai trasmesso al server in testo normale. Invece, un cosiddetto valore hash è formato dalla tua password. Un hash è una stringa crittografica unica. Il sito Web invia solo una parte di questo valore di hash al server per abbinarlo al database di hash compromessi noti. Poiché la password effettiva non viene mai trasmessa, il processo è completamente sicuro.

Se la password è elencata come "pwned", significa che è già apparsa in una fuga di dati in passato. Dovresti cambiarlo immediatamente in questo caso. Uso regolare di haveibeenpwned.com è una parte essenziale per verificare se le credenziali che stai utilizzando sono già in circolazione e per rispondere in modo proattivo ai rischi per la sicurezza.

I gestori di password ora offrono anche questa funzionalità attraverso la banca. Utilizzando l'esempio di Google, vedrai 3 livelli nel gestore di password di Chrome: (1) password che sono noti da una perdita, (2) password che sono state utilizzate più volte e anche (3) password generalmente deboli. Questi possono essere i soliti sospetti come Password123!, che include almeno maiuscole e minuscole, numeri e persino un carattere speciale ma noto anche nelle liste delle password e quindi viene provato anche su stupida Brute Force. Ma questo è un argomento completamente diverso. ??

Le organizzazioni possono proteggersi con servizi di gestione dei bot dedicati che rilevano e bloccano il traffico sospetto, ma la protezione più forte è nelle mani di ogni individuo. Finché continuiamo la pratica del riutilizzo delle password, il riempimento delle credenziali rimane una delle più grandi minacce nel mondo digitale. Proteggiti ora e fai il primo passo modificando le tue password più importanti in singole senza schemi e, per tenere traccia, utilizzando un gestore di password.

Aggiornamento per agosto: Ok, non ti fidi di un gestore di password perché è lì nel passato Ci sono stati furti? Quindi un'istanza self-hosted che viene eseguita solo localmente nella rete domestica e in airgapped o consente solo l'accesso VPN esterno potrebbe essere un'alternativa. Vaultwarden sarebbe un'idea, Ho anche scritto un articolo a riguardo.

E' troppo complicato per te? Anche un elenco protetto da password delle tue nuove password individuali sarebbe meglio del tuo blocco di costruzione. L'auth a due fattori regola anche. Onestamente! oppure Passa a Passkeys!