Dans le monde numérique, la réutilisation des mots de passe est un phénomène répandu et dangereux. Il semble pratique de n'avoir à mémoriser qu'un ou deux schémas pour s'inscrire à des dizaines de services. Mais ce confort apparent comporte un risque énorme: Credential Stuffing. Cette cyberattaque exploite précisément cette faiblesse humaine et devient de plus en plus efficace à mesure que la cybercriminalité se professionnalise.

Qu'est-ce que le credential stuffing?

Imaginez que vous utilisiez la même adresse e-mail et le même mot de passe pour votre compte d'achat en ligne que pour vos autres services, y compris votre application bancaire en ligne. C'est là qu'intervient le credential stuffing. Les attaquants utilisent d'énormes listes d'informations d'identification volées lors d'une violation de données d'un service et tentent systématiquement de se connecter à d'autres services totalement indépendants.

Les attaquants spéculent sur le fait qu'une partie des clients des grands magasins ont également un compte auprès d'un service de messagerie électronique ou d'une banque et utilisent les mêmes informations d'identification. Avec les robots automatisés, ils peuvent effectuer des millions de ces tentatives en un rien de temps. Bien que le taux de réussite par tentative ne soit que d'environ 0,1%, le volume de données échangées (souvent des millions à des milliards d'informations d'identification) rend l'attaque incroyablement lucrative. Avec un million de tentatives, un millier de comptes peuvent déjà être fissurés, et même une petite partie de ceux-ci, qui contient des données précieuses telles que des informations de carte de crédit ou des données personnelles, en vaut la peine pour les criminels.

Il n'est même pas question pour les voleurs de réussir immédiatement, souvent les informations ainsi capturées sont également utilisées pour effectuer un phishing personnalisé. Si l'attaquant sait que vous utilisez le service XYZ, il peut également vous envoyer un e-mail personnalisé et le plus officiel possible pour vous inciter à utiliser un faux site Web pour lui servir vos informations de connexion sur le plateau d'argent.

Le pouvoir des bots et l'impuissance des entreprises

Le credential stuffing est différent des attaques traditionnelles par force brute, où les mots de passe sont conseillés sans aucun indice. Au lieu de cela, les attaquants utilisent déjà les données «trouvées». Les logiciels de credential stuffing modernes sont si intelligents qu'ils contournent les mécanismes de défense traditionnels tels que les blocages d'IP et les retards. Leurs bots distribuent les tentatives de connexion sur différentes adresses IP et imitent le trafic légitime, ce qui les rend difficiles à détecter, même pour les entreprises et leurs logiciels de sécurité. Souvent, le seul signe est une légère augmentation du volume de connexion, mais il est difficile de la distinguer du comportement normal de l'utilisateur.

La seule protection efficace: Des mots de passe uniques

La principale raison du succès des attaques de credential stuffing est que la plupart des gens (jusqu'à 85 pour cent, selon les estimations!) utilisent les mêmes mots de passe ou des modèles similaires pour plusieurs comptes. Peu importe la complexité de votre mot de passe, si vous l'utilisez plusieurs fois, il peut être craqué par credential stuffing. Un mot de passe fort ne vous protège que contre les attaques par force brute, pas contre la réutilisation des données volées.

La solution est étonnamment simple:

- Utilisez des mots de passe uniques. Un nouveau mot de passe unique doit être créé pour chaque service. Cela peut sembler fastidieux, mais Gestionnaire de mots de passe C'est la solution la plus simple et la plus sûre. Ils créent et stockent les mots de passe pour vous, vous n'avez donc plus qu'à vous souvenir d'un seul mot de passe maître.

- Activez l'authentification à deux facteurs (2FA). Lorsque c'est possible, utilisez la 2FA. Même si votre mot de passe tombe entre de mauvaises mains, les attaquants auront besoin d’un deuxième facteur (par exemple, un code provenant de votre smartphone) pour se connecter.

Pourquoi vos créateurs de mots de passe sont une bombe à retardement

De nombreuses personnes pensent qu’elles sont intelligentes en utilisant un «système modulaire» sophistiqué pour leurs mots de passe. Pour l'instant, le principe semble simple: Vous prenez un mot de passe de base fort et unique et ajoutez le nom du service ou une abréviation au début/à la fin. Par exemple, un mot de passe de base tel que C'est super secret !23 un mot de passe comme Super secret !23@Amazon ou Super secret !23@PayPal. À première vue, cela semble être une méthode à la fois sûre et pratique, car il suffit de se souvenir de l'échafaudage de base.

Mais c'est précisément cette stratégie qui est un aliment trouvé pour les agresseurs. Dès qu'ils passent par un Credential Stuffing-L'attaque ou la fuite de données d'un seul de ces mots de passe, ils connaissent l'ensemble du système. Un agresseur qui Super secret !23@Twitter Bien sûr, vous pouvez compter 1+1 ensemble et vous êtes relativement sûr d'utiliser des modèles similaires pour d'autres comptes.

Ils s'efforceront alors systématiquement de se Super secret !23@Amazon, Super secret !23@Gmail Ou, pire encore, Super secret !23@Sparkasse à enregistrer. L'attaquant n'a même pas besoin de savoir à quels services vous êtes inscrit, la combinaison de votre adresse e-mail et du modèle de mot de passe présumé est simplement testée sur d'innombrables services en ligne. Et même de légères modifications peuvent être essayées de manière fixe, Qu'il s'agisse de 23, 24 ou 25 (parce que vous venez de vieillir) comme un nombre serait possible est ratz-fatz essayé, tout comme le @, ou les populaires ! „ $ ou ? comme caractères spéciaux.

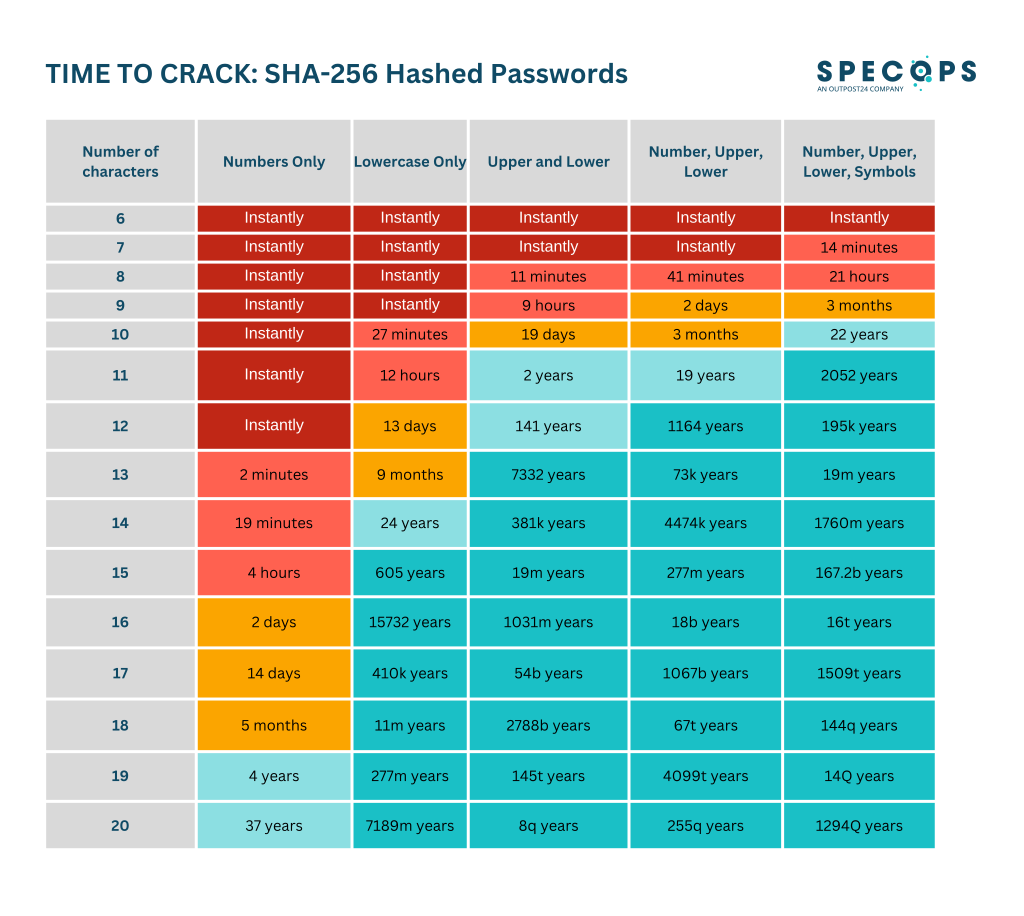

Le danger est d'autant plus réel que les mots de passe divulgués ne sont pas toujours disponibles en clair, mais de manière effrayante. Si votre mot de passe Super_Secret!23@Dropbox ou Super_Secret!23@VereinXYZ Une fois qu'il apparaît dans une telle liste, tout votre système modulaire est immédiatement démasqué. Et même si ces mots de passe n'existent qu'en tant que valeur de hachage, les systèmes informatiques modernes peuvent également casser le cryptage parfois simple avec un effort raisonnable. Specopssoft.com Pour ce faire, il a essayé un cryptage typique, de nombreux services ont même utilisé (au moins dans le passé) des cryptages beaucoup moins sécurisés tels que MD5 ou SHA-1.

Donc, si vous connaissez déjà la structure de base de votre kit de construction et que vous pouvez donner quelques informations; disons que nous nous attendons à «seulement 2 chiffres et 1 caractère spécial», cela va bien sûr beaucoup plus vite.

La fuite initiale de données n'a pas non plus dû être un grand groupe international. Si un plugin incorrect est installé sur un petit site Web insignifiant de l'administrateur ou s'il n'apporte pas régulièrement de mises à jour de sécurité, de telles données peuvent également être volées à partir de celui-ci. Les attaquants les utilisent alors simplement sur tous les grands services et même si seulement un sur 10000 C'est déjà un succès et vous, en tant que victime, devez vous débrouiller. Considérée comme pratique et sûre du point de vue de l'utilisateur, cette procédure est en réalité une invitation pour les criminels à ouvrir les portes de vos comptes les plus importants. jusqu'à l'accès direct à vos e-mails ou à vos finances.

Autre exemple typique: La politique de mot de passe prévoit que vous tous les X mois Vous devez changer votre mot de passe. Il ne faut pas non plus que tu Les derniers 3x déjà utilisé. Qu'en fait l'utilisateur? Mot de passe1! Mot de passe2! Mot de passe3! Mot de passe4! Et quand l'année est passée, bien sûr, pour plus de commodité. C'est une idée stupide aussi, désolé. :/ Confortable, facile à mémoriser, mais aussi facile à voir à travers si jamais l'un d'eux tombe entre les mains de l'agresseur.

La seule stratégie vraiment sûre est: Absolument chaque mot de passe doit être unique et Au moins les principaux services avec des données bancaires enregistrées avec une Une autre méthode comme la 2FA/MFA seront. Un gestionnaire de mots de passe et une application Authenticator sur votre téléphone peuvent vous aider à mettre en œuvre cette règle d'or sans effort.

haveibeenpwned.com: L'auto-vérification pour votre sécurité

Mais comment savoir si votre adresse e-mail ou vos mots de passe font déjà partie d'une telle liste échangée? L'un des points de contact les plus connus et les plus fiables sur Internet est le site Web haveibeenpwned.com, exploité par le célèbre australien Expert en sécurité Troy Hunt. Le site offre deux fonctionnalités essentielles pour vérifier votre sécurité numérique:

- Vérification des adresses e-mail: Vous pouvez entrer votre adresse e-mail pour voir si elle est apparue dans des fuites de données connues. La page vous indique ensuite les services pour lesquels les données compromises ont été saisies, vous donnant ainsi la possibilité de modifier immédiatement votre e-mail en tant que nom de connexion ou/et mot de passe pour ces services.

- Vérification des mots de passe: Plus important encore, la vérification des mots de passe. Le site compare ensuite votre mot de passe saisi (ou votre e-mail) à une base de données de plus de 15 milliards de données de connexion volées dans le passé à partir de plus de 900 fuites connues.

Voici le point crucial: Votre saisie ne sera jamais transmise au serveur en texte clair. Au lieu de cela, votre mot de passe forme ce qu'on appelle une valeur de hachage. Un hachage est une chaîne cryptographique unique. La page Web n'envoie qu'une partie de cette valeur de hachage au serveur pour la comparer à la base de données de hachages compromis connus. Étant donné que votre mot de passe réel n'est jamais transmis, le processus est totalement sécurisé.

Si votre mot de passe y est répertorié comme «pwned», cela signifie qu’il est déjà apparu dans une fuite de données par le passé. Dans ce cas, vous devriez le changer immédiatement. L'utilisation régulière de haveibeenpwned.com est un élément essentiel pour vérifier si les informations d'identification que vous utilisez sont déjà en circulation et pour réagir de manière proactive aux risques de sécurité.

Les gestionnaires de mots de passe offrent également cette fonctionnalité par le biais de la banque. Dans l'exemple de Google, le gestionnaire de mots de passe Chrome affiche 3 niveaux: (1) les mots de passe connus d'une fuite, (2) les mots de passe utilisés à plusieurs reprises et (3) les mots de passe généralement faibles. Cela peut être les suspects habituels comme Mot de passe123!, qui contient au moins des majuscules et minuscules, des chiffres et même un caractère spécial, mais est également connu dans les listes de mots de passe et donc aussi testé sur la force brute stupide. Mais c'est un tout autre sujet. ⁇

Les entreprises peuvent se protéger grâce à des services de gestion de bots spécialisés qui détectent et bloquent le trafic suspect, mais la protection la plus puissante est entre les mains de chacun. Tant que nous poursuivons la pratique de réutilisation des mots de passe, le credential stuffing reste l'un des plus grands dangers du monde numérique. Protégez-vous dès maintenant et faites le premier pas en changeant vos mots de passe les plus importants en mots de passe individuels sans motifs et en utilisant un gestionnaire de mots de passe pour garder une vue d’ensemble.

Mise à jour d'août: D'accord, vous ne faites pas confiance à un gestionnaire de mots de passe, car il là-bas dans le passé Il y a déjà eu des cambriolages? Ensuite, une instance auto-hébergée qui ne fonctionne que chez vous sur le réseau domestique et qui permet un accès airgapped ou exclusivement via VPN depuis l'extérieur pourrait être une alternative. Vaultwarden serait une idée, J'ai aussi écrit un article à ce sujet.

C'est trop compliqué pour toi aussi? Même une liste protégée par mot de passe de vos nouveaux mots de passe individuels serait meilleure que votre kit de construction. L'authentique à deux facteurs régule également. Honnêtement! Ou Passez à Passkeys!