Del 21 al 24 de octubre de 2025, Cork, Irlanda, se transformó una vez más en un verdadero paraíso para los hackers. Pwn2Own Irlanda 2025, La Iniciativa Día Cero de Trend Micros (ZDI), atrajo a los mejores investigadores de seguridad del mundo con premios gordos y un regalo muy especial: Un millón de dólares por un exploit de WhatsApp.

Alerta de spoiler: Este millón permaneció intacto al final. Más sobre eso de inmediato.

¿Qué es Pwn2Own?

Si te estás preguntando: «Pwn2Own – ¿qué es eso, por favor?», aquí está el resumen: Pwn2Own es el Campeonato Mundial de Hackers Éticos. Investigadores de seguridad de todo el mundo se están uniendo y tratando de hackear dispositivos en vivo que todos usamos a diario: Smartphones, gadgets inteligentes para el hogar, impresoras, sistemas NAS y mucho más.

La característica especial: Las vulnerabilidades que encuentran no se venden en la red oscura, sino que se informan directamente a los fabricantes para que puedan parchear sus productos. Todo el mundo tiene 90 días para cerrar las brechas antes de que se hagan públicas. Ganar-ganar para todos, excepto para los ciberdelincuentes.

Las cifras hablan por sí mismas

Después de tres días intensos, Pwn2Own Ireland 2025 llegó a su fin con cifras impresionantes:

- $1.024.750 Pagado para premiar dinero

- 73 vulnerabilidades únicas de día cero descubierto

- Decenas de equipos de todo el mundo al principio

Para la comparación: El año pasado, se encontraron más de 70 días cero por $ 1.07 millones. Por lo tanto, el evento en Cork se ha establecido firmemente como EL evento para la investigación de seguridad del consumidor.

Día 1: Un comienzo perfecto

El primer día fue como un reloj, ¡ni una sola demostración fallida! En total, $522,500 para 34 bugs únicos derramado. Aquí hay algunos aspectos destacados:

El SOHO Smashup: $100,000 de una sola vez

El equipo DDOS con Bongeun Koo y Evangelos Daravigkas mostró cómo funciona. No solo rompieron uno, sino dos dispositivos en un ataque combinado: El QNAP Qhora-322 Router y esto Sistema NAS TS-453E de QNAP. ¿Y el mejor? Lo usaban para escribir y escribir. 8 bugs diferentes, Varias inyecciones incluidas. Esta categoría «SOHO Smashup» existe porque muchos de nosotros trabajamos desde casa y los ciberdelincuentes pueden utilizar precisamente estas redes domésticas como pasarelas a las redes corporativas.

¿Qué es una inyección? Imagina ingresar tu nombre en un sitio web. Normalmente, el sistema espera algo así como «Max Mustermann». Durante una inyección, el código malicioso se introduce de contrabando en su lugar, que luego es ejecutado por el sistema, por ejemplo, para obtener datos o para hacerse cargo del dispositivo.

Resumen de la transmisión en vivo «En vivo desde Pwn2Own Ireland: Laboratorios STAR dirigidos a la era Sonos 300» desde el canal Iniciativa Trend Zero Day:

La primera transmisión ofrece una visión del primer día de la competencia de hackers Pwn2Own Irlanda 2025. Dustin Childs, Jefe de Concientización sobre Amenazas, Iniciativa Trend Zero Day El equipo de STAR Labs muestra cómo usar el altavoz inteligente Era de Sonos Explotado con éxito.

El equipo tiene un total de 30 minutos, divididos en tres intentos de 10 minutos cada uno Procedimiento para el éxito: Si el exploit tiene éxito, el equipo va a una sala privada para revelar la vulnerabilidad (Sala de Divulgación). Posteriormente, se consultará a los productores afectados para que formulen preguntas.

Resultado: El ataque fue exitoso Se confirmó rápidamente

Impresoras, los invitados no invitados en la red

Varios equipos se encargaron de las impresoras, prácticamente los riesgos de seguridad subestimados en todas las oficinas. STARLabs lo rompió Canon imageCLASS MF654Cdw con un desbordamiento del colchón basado en el montón y cobrado $20.000.

¿Qué es Buffer Overflow? Un tampón es como un vaso de agua. Un desbordamiento de búfer ocurre cuando intenta inyectar más agua de la que cabe. Para el software, esto significa: Mete más datos en un área de almacenamiento de lo que realmente puede procesar. El exceso de datos se «intercambia» en áreas de almacenamiento adyacentes y, si es hábil, puede tomar el control del programa. En el caso de uno Basado en pilas El desbordamiento de búfer ocurre en un área de almacenamiento dedicada llamada «Heap», donde los programas almacenan datos dinámicamente.

¿Una casa inteligente, una seguridad estúpida?

El Philips Hue Bridge, el control de iluminación inteligente de muchos hogares, tampoco tuvo un buen día. El equipo ANHTUD utilizó cuatro errores diferentes; incluyendo varios desbordamientos y un OOB Leer alrededor $40.000 embolsando.

¿Qué es una lectura OOB? OOB significa fuera de límites. Imagina una estantería con 10 compartimentos. Una lectura OOB es como un programa tratando de leer el 11. Lee el libro aunque no exista. En cambio, luego lee cualquier otro dato de la memoria que en realidad no tiene nada que buscar allí. Esto a menudo se puede usar para espiar información confidencial.

Día 2: Samsung Galaxy S25 cae

El segundo día trajo más $267,500 para 22 días cero únicos. Lo más destacado:

Samsung Galaxy S25 hackeado

Ken Gannon del Mobile Hacking Lab y Dimitrios Valsamaras del Summoning Team mostraron una impresionante cadena de exploits con Cinco bugs diferentes, para hacerse cargo del nuevo Samsung Galaxy S25. Recompensa: $50.000 y 5 Master of Pwn Points.

Pero, ¿qué hicieron exactamente? Los detalles todavía están bajo llave, pero tales hacks de teléfonos inteligentes a menudo se tratan de superar múltiples barreras de seguridad una tras otra: Primero encuentre un error para poder ejecutar código, luego omita el control de derechos para llegar al sistema y finalmente aproveche más mecanismos de protección para obtener acceso completo.

QNAP en los lugares de interés

El QNAP TS-453E, un popular sistema de almacenamiento conectado en red (NAS), ha sido atacado varias veces. Particularmente inteligente: Chumy Tsai de CyCraft Technology utilizó un solo Inyección de código, para obtener acceso. En una inyección de código, el código malicioso se introduce en un sistema, que luego es ejecutado por el propio sistema. Sería similar a darle a alguien una nota con una orden y la persona la ejecuta sin cuestionar si la orden es peligrosa.

Synology DS925+ agrietado: $20.000 por una cadena de bugs

Se logró un éxito sobresaliente Le Trong Phuc (chanze@VRC) y Cao Ngoc Quy (Chino Kafuu) del equipo Fuerza Cibernética de Verichain. Adoptaron el popular sistema de almacenamiento conectado a la red (NAS) Synology DS925+ En las vistas. Los dispositivos NAS están en el corazón del almacenamiento de datos en muchos hogares y pequeñas empresas, por lo que un ataque contra ellos es particularmente crítico.

El equipo utilizó un sofisticado Cadena de dos vulnerabilidades únicas. Esta cadena incluía una Bypass de autenticaciónAsí que fueron capaces de pasar por alto la comprobación de seguridad y, finalmente, les permitió ejecutar código con los privilegios más altos (como raíz) en el sistema. Para este complejo exploit, recibieron $20.000 Dinero del premio y 4 Master of Pwn Points.

QNAP TS-453E: Un único exploit es suficiente para el acceso root

También es un sistema NAS que QNAP TS-453E, fue realizada por Chumy Tsai (Tecnología CyCraft) comprometida con éxito. A diferencia de los colegas de Verichains, Chumy Tsai solo necesitaba un único Vulnerabilidad a la inyección de código, para romper el dispositivo.

Esta prueba exitosa de la vulnerabilidad también ha sido $20.000 y 4 puntos Master of Pwn honrado. Las hazañas exitosas de las dos marcas principales Synology y QNAP subrayan la necesidad de: Siempre actualice los sistemas NAS de manera oportuna, tan pronto como los parches del fabricante estén disponibles.

Puente de Phillips Hue: Colisión con la competencia

Éxito en el sector del hogar inteligente Rafal Goryl desde seguridad PixiePoint una hazaña de Puente de Phillips Hue, la unidad de control central para los populares sistemas de iluminación inteligente.

Aunque el ataque fue exitoso, resultó que las vulnerabilidades que utilizó ya estaban presentes en un Colisión con un post anterior se puso de pie. Eso significa que otro equipo de investigación había reportado la misma brecha antes. Sin embargo, su trabajo fue reconocido: Recibió $10.000 y 2 Puntos de Master of Pwn.

Día 3: La gran final

El último día lo tenía todo: Logros, colisiones (cuando varios equipos encuentran el mismo error) y la gran decepción de WhatsApp.

Más piratería de Samsung

Interrupt Labs volvió a demostrar que el Galaxy S25 no es inaccesible. Con uno Error de validación de entrada incorrecta Se hicieron cargo del dispositivo e incluso activaron la cámara y el seguimiento de la ubicación. De nuevo $50.000 y admiración por todos lados.

¿Qué es la validación de entrada incorrecta? Validación significa «verificación». Cuando una aplicación acepta la entrada (por ejemplo, cuando llena un formulario), debe verificar si la entrada tiene sentido y es segura. En el caso de una validación «incorrecta», es decir, una validación insuficiente, la aplicación no lo hace correctamente. Los hackers pueden entonces hacer entradas que el programa no espera y por lo tanto causar errores que pueden ser explotados.

Las Olimpiadas de la impresora

El equipo Neodyme rompió una impresora Canon MF654Cdw con una Desbordamiento de enteros.

¿Qué es un desbordamiento de enteros? Un entero es un entero. Las computadoras almacenan números en un espacio limitado. Imagínese un cuentakilómetros mecánicos en el coche que sólo puede contar hasta 99.999 km. ¿Qué pasa si conduces la milla 100.000? Él salta de nuevo a 00.000. Esto es exactamente lo que sucede con un desbordamiento de enteros, el número se vuelve tan grande que «se da la vuelta» y de repente vuelve a ser pequeño (o negativo). Los hackers hábiles aprovechan esto para eludir los mecanismos de seguridad.

¿Pero el punto culminante absoluto? Laboratorios interrumpidos cargados después de su exitoso hackeo Doom en una impresora Lexmark, modelo CX532adwe.

Sí, lo leíste bien. El legendario videojuego Doom en la pantalla de una impresora. No se podía jugar, pero sólo el hecho de que era posible cargar esto mostró un control total sobre el dispositivo.

Las cámaras de seguridad no son seguras

David Berard de Synacktiv tomó el Cámara de seguridad Ubiquiti AI Pro antes y logró hacerse cargo de ellos, incluida, por supuesto, una demostración con «Baby Shark» en la pantalla. $30.000 para esta actuación.

Un exploit interesante también fue presentado por namnp de Viettel Cyber Security. Utilizó un bypass criptográfico + desbordamiento de pila contra el puente Phillips Hue. Esto le trajo $20,000 y 4 puntos Master of Pwn uno.

El elefante en la habitación: El retirador WhatsApp

Vamos a la parte más emocionante de todo el evento: La historia de un millón de dólares que no resultó ser una.

La prehistoria

Meta, la compañía detrás de WhatsApp, fue copatrocinadora del evento y había ofrecido una jugosa recompensa: Un millón de dólares para un exploit de WhatsApp sin clic con ejecución de código. Clic cero significa: El ataque funciona sin que la víctima tenga que presionar un solo botón o hacer clic en un enlace. Estas hazañas son de primera clase porque son las más peligrosas.

Para la comparación: El año pasado, "solo" $300.000 Para tal hazaña y nadie tenía una. Meta pensó para sí mismo: «Está bien, tal vez el dinero del premio sea demasiado bajo. ¡Hagamos un millón con ello!»

¿Qué pasó con el equipo Z3?

El equipo Z3, con un investigador llamado Eugene, se había inscrito exactamente para este intento. Toda la comunidad esperó ansiosamente. Un exploit de WhatsApp de cero clic habría sido absolutamente descarado. WhatsApp es utilizado por más de 3 mil millones de personas en todo el mundo.

El retirador

En el último día, la decepción: El equipo Z3 retiró su presentación. Sin demo, sin millones de dólares, sin detalles. En cambio, decidieron aclarar sus hallazgos directa y privadamente con los analistas y el equipo de ingeniería de ZDI de Meta.

¿Qué hay detrás de esto?

Después del evento, salieron a la luz más detalles que complican la situación:

Según WhatsApp, los errores reportados por el Team Z3 fueron solo riesgos menores y No se puede utilizar para la ejecución de código. Una portavoz de WhatsApp dijo: «Estamos decepcionados de que el equipo Z3 se retirara de Pwn2Own porque no tenían un exploit funcional».

Por otro lado, Eugene del Team Z3 afirma que que tenía una hazaña de trabajo y quería revelarlo en privado por razones personales, En lugar de manifestarse públicamente en Pwn2Own. Dice que quiere proteger su identidad.

Las preguntas siguen pendientes

¿El equipo Z3 tuvo un exploit de un millón de dólares o no? La verdad está probablemente en algún punto intermedio:

- Opción 1: Habían encontrado errores interesantes, pero no un exploit RCE completo de clic cero (ejecución remota de código) que hubiera valido el millón. Tal vez estaban cerca, pero no lo suficientemente cerca.

- Opción 2: Tenían una hazaña de trabajo, pero querían ir por el camino privado por razones estratégicas, personales o comerciales. ¿Tal vez para mantener una mejor relación con Meta o para posicionarse para futuros programas de recompensa de errores?

- Opción 3: El exploit funcionó parcialmente, pero no lo suficientemente confiable para una demostración en vivo bajo presión de tiempo.

Lo que sabemos con seguridad: Según el meta, los dos errores notificados eran de «bajo riesgo», es decir, no eran particularmente peligrosos. Esto sugiere que el exploit completo, si existía, no se compartía completamente, o que no existía en absoluto.

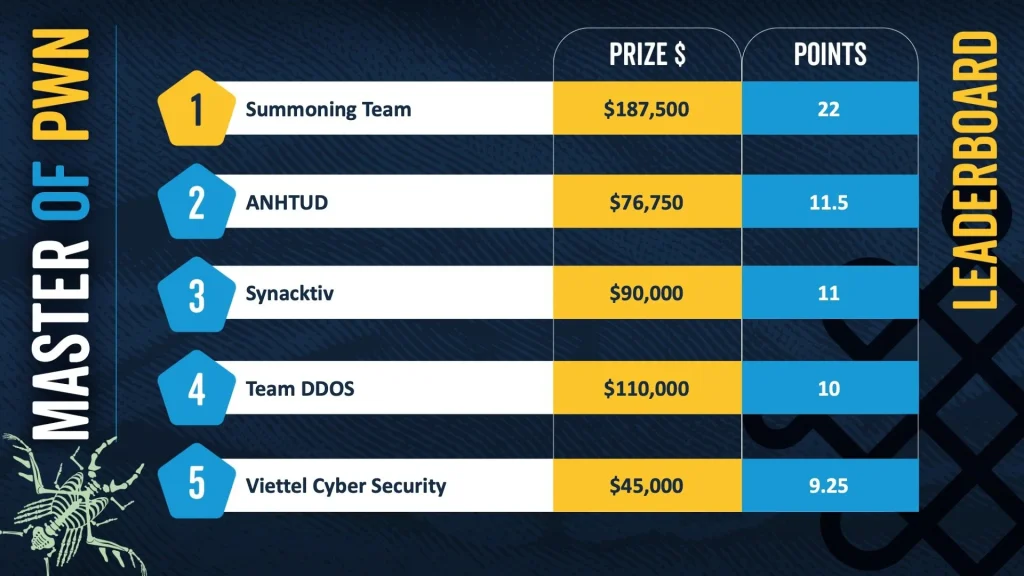

Maestro de Pwn: El Equipo de Invocación triunfa

Al final del evento quedó claro: Esto Equipo de invocación (Sina Kheirkhah, McCaulay Hudson, Dimitrios Valsamaras y Enrique Castillo) ganaron el título de «Master of Pwn» del Campeonato Mundial de Hackers no oficial.

El equipo anotó en varias categorías:

- Dispositivos de Synology agrietados

- Cámaras de vigilancia adoptadas

- Sistemas domésticos inteligentes hackeados

- Participó en el Samsung Galaxy S25

¿Tu precio? Un trofeo elegante, un wearable (una especie de chaqueta especial o algo así) y 65,000 puntos de recompensa ZDI, lo que significa un estatus de platino instantáneo el próximo año.

¿Qué significa todo esto para nosotros?

Las buenas noticias: Las 73 vulnerabilidades encontradas ahora están parcheadas. Los fabricantes tienen 90 días para publicar actualizaciones antes de que los detalles se hagan públicos. Esto significa que sus dispositivos estarán más seguros. ¿Qué tienes que hacer para ello? Instale las actualizaciones.

Las malas noticias: Por cada brecha encontrada en Pwn2Own, probablemente hay otras diez que nadie ha descubierto todavía. O peor aún: Ya están siendo explotados por los ciberdelincuentes.

Comidas importantes para llevar

Para los usuarios finales:

- Instale las actualizaciones a medida que estén disponibles

- Actualizar periódicamente los dispositivos «aburridos», como impresoras y sistemas NAS

- No opere dispositivos domésticos inteligentes en la misma red que sus computadoras importantes (si es posible)

- Para los teléfonos inteligentes: Los últimos modelos no son automáticamente más seguros como ha demostrado el Galaxy S25

Para el mundo tecnológico:

- Pwn2Own muestra que incluso los grandes jugadores como Samsung y Meta todavía tienen mucho que hacer

- La recompensa de WhatsApp de un millón de dólares permanece, ¿tal vez la próxima vez?

- La seguridad es un juego de gato y ratón que nunca termina

perspectivas

El Pwn2Own tendrá lugar del 21 al 23 de enero de 2026 en Tokio en su lugar. Se trata de seguridad automotriz. Vamos a ver si alguien puede hackear un coche Tesla allí (sí, Tesla es un patrocinador de nuevo).

Hasta entonces: Manténgase seguro, instale sus actualizaciones, y si un día escucha a una impresora jugar Baby Shark sin que lo desee, ahora sabe que no es solo un fantasma en el dispositivo, sino posiblemente un investigador de seguridad que se divirtió.

TL:DR

Dinero total del premio: $1.024.750

Días cero encontrados: 73

Compró exploits de WhatsApp de un millón de dólares: 0 (por desgracia)

Versiones de Doom jugadas en impresoras: Al menos 1

Y ese fue Pwn2Own Ireland 2025, donde los piratas informáticos muestran que incluso sus dispositivos «inteligentes» a veces no son tan inteligentes como creen.