Por el ruido que filtraron las luces, ponte en las noticias. Nueve contribuciones interesantes de la semana 1.9 a 7.9 (KW36-2025) Por supuesto, dos de ellas se examinaron en detalle.

CH 4 UE | ¿La filtración de 2.500 millones de Google? | Soporte de IA de Salesforce | Hollywood vs MJ | Tesco VS Vmware | Raid de StreamEast | Disco de Lego Death | SaltTyphoon | Luna de Sangre el Domingo

Artículo 1

Suiza también elige la seguridad informática europea: Repensar por razones estratégicas

Las empresas suizas se enfrentan a una importante decisión: ¿En quién confía con su seguridad de TI? Una encuesta reciente muestra una tendencia clara:

En Netzwoche.ch Un dossier de Rainer Schwegler, Senior Territory Manager Switzerland, de la empresa de seguridad Eset decía: El origen de las soluciones de software es cada vez más importante. Una abrumadora mayoría de las empresas suizas ahora prefieren Proveedores europeos o nacionales -> por una buena razón.

¿Por qué Europa? La búsqueda de la soberanía

Según un estudio representativo de la firma analista Techconsult, realizado en nombre de Eset, 72 % las empresas suizas en el caso de una nueva adquisición, preferir específicamente un proveedor europeo. Ya 44 % Se basan en soluciones de Europa o Suiza, mientras que los proveedores estadounidenses solo utilizan 22 de ellos. % Se utilizan los encuestados.

Este fuerte replanteamiento tiene varias causas que van más allá de los aspectos puramente técnicos:

- Seguridad jurídica: Uno de los principales argumentos es el claro marco jurídico en Europa. Con la revisión de la Ley Suiza de Protección de Datos (revDSG), las regulaciones de protección de datos en Suiza son en gran medida compatibles con la legislación europea. Esto crea confianza y facilita los requisitos de cumplimiento. Por el contrario, las leyes de terceros países, como la Ley de Nube de los Estados Unidos, conllevan riesgos, ya que pueden permitir el acceso a los datos sin el consentimiento de los afectados.

- Soberanía digital: Las empresas quieren mantener el control de sus flujos de datos, sistemas y actualizaciones. Ven la elección del proveedor de seguridad de TI como un paso estratégico hacia el fortalecimiento de su independencia digital.

- Alta disposición al cambio: Dos tercios de las empresas encuestadas están considerando activamente cambiar de proveedor. Esto sugiere que las preocupaciones sobre la protección de datos y la dependencia geopolítica están creciendo.

Hecho en Europa como una promesa de calidad

Rainer Schwegler, de Eset, explicó que «Made in Europe» es más que una simple etiqueta. Representa una promesa clara: soberanía digital, transparencia jurídica y fiabilidad técnica. Los proveedores europeos a menudo desarrollan sus soluciones completamente en la UE, operan sus centros de datos allí y están sujetos a estrictas leyes de protección de datos, lo que también excluye la posibilidad de puertas traseras ocultas.

Para las empresas, esto significa no solo seguridad jurídica, sino también una mayor transparencia en el desarrollo de productos. En vista de la publicación aún no antigua de una publicación de larga data Asunto con un servicio de inteligencia suizo y la presunta transferencia de datos a un proveedor de TI ruso, gana el tema Soberanía digital Además de la urgencia.

Para las empresas suizas, la elección de un proveedor europeo es, por lo tanto, una decisión estratégica, para poder operar de forma segura y transparente a largo plazo. Ya no se trata solo de la funcionalidad de un producto, sino de la confiabilidad y confiabilidad en un panorama geopolítico cada vez más complejo.

Artículo 2

¿Informe del agujero de verano? Según se informa, 2.500 millones de cuentas de Gmail pirateadas

Un escenario de terror atormenta la red: ¡2.500 millones de cuentas de Gmail hackeadas! En todas partes lees sobre él y te preguntas si tienes que cambiar todas las contraseñas rápidamente.

¡Pero detente! Google mismo ha dejado claro que no hay nada malo con estos rumores.

Google dijo ayer: «¡Todo es una tontería!„

En los últimos días, los informes de una enorme filtración de datos en Google, que supuestamente afecta a miles de millones de usuarios de Gmail, se han extendido rápidamente. La recomendación: ¡Cambia tus contraseñas inmediatamente! Sin embargo, Google contradice vehementemente estos rumores en su propio blog y los llama «completamente equivocado„.

Sí, ha habido dos incidentes de seguridad recientes en Google, pero no tuvieron absolutamente nada que ver con este supuesto hackeo masivo de cuentas de Gmail. Google también enfatiza lo fuertes que son sus medidas de seguridad. 99.9% de todos los correos electrónicos de phishing y ataques de malware Se bloquean incluso antes de que terminen en el buzón. ¡Esto es un anuncio!

¿Qué hay realmente detrás de los rumores?

¿De dónde vienen estas historias? Google ha confirmado dos incidentes de seguridad reales, pero mucho más pequeños:

- Incidente de Salesforce: (Ya en julio) Los atacantes obtuvieron acceso a una instancia de Salesforce de Google a través de la ingeniería social. Esto afectó principalmente a los datos de contacto de las pequeñas y medianas empresas, es decir, información que a menudo ya es pública de todos modos.

- Incidente de deriva de Salesloft: (en agosto) Aquí, los atacantes con tokens OAuth robados obtuvieron acceso a un «número muy pequeño de cuentas de Google Workspace». Sin embargo, Google retiró inmediatamente los tokens e informó a los usuarios afectados.

Ambos incidentes estaban lejos de ser una filtración masiva de datos en Gmail. Así que el pánico que se está extendiendo en línea es completamente infundado en este caso.

Lo único que llama la atención de todo el asunto es que Google ya había advertido sobre el problema en junio, porque en este momento Ya son varias las empresas Las víctimas fueron hechas por llamadas ficticias, llamadas vishing. Tampoco explota ninguna vulnerabilidad dentro de las instancias de Salesforce.

En cambio, los atacantes harían llamadas telefónicas a los empleados de las empresas afectadas y se harían pasar por empleados de soporte de TI. Luego engañarían a sus víctimas para que revelaran credenciales, otorgaran acceso remoto o usaran una aplicación maliciosa.

Dicho esto, es seguro. ¿Cómo te proteges mejor?

Por lo tanto, los rumores son falsos, pero eso no significa que deba descuidar su seguridad. ¡En el estanque del mostrador! Aproveche la oportunidad para hacer que su cuenta sea aún más segura. Mejores prácticas que recomienda Google:

- Utilice las claves de acceso: Son la alternativa más segura a la contraseña normal y protegen eficazmente contra los ataques de phishing.

- Contraseña fuerte: Si desea permanecer con la contraseña, utilice un único por servicio, Es complejo y no es fácil de adivinar..

- Autenticación de dos factores (2FA): Asegúrese de activar 2FA. Incluso si su contraseña cae en las manos equivocadas, nadie puede acceder a su cuenta.

El pánico es inapropiado. Google lo ha negado todo. Aún así, un poco más de seguridad siempre es algo bueno, ¿no? Quedémonos con Salesforce:

Artículo 3

El empleado del mes de Salesforce «Karl Klammer» ofrece ahora apoyo informático

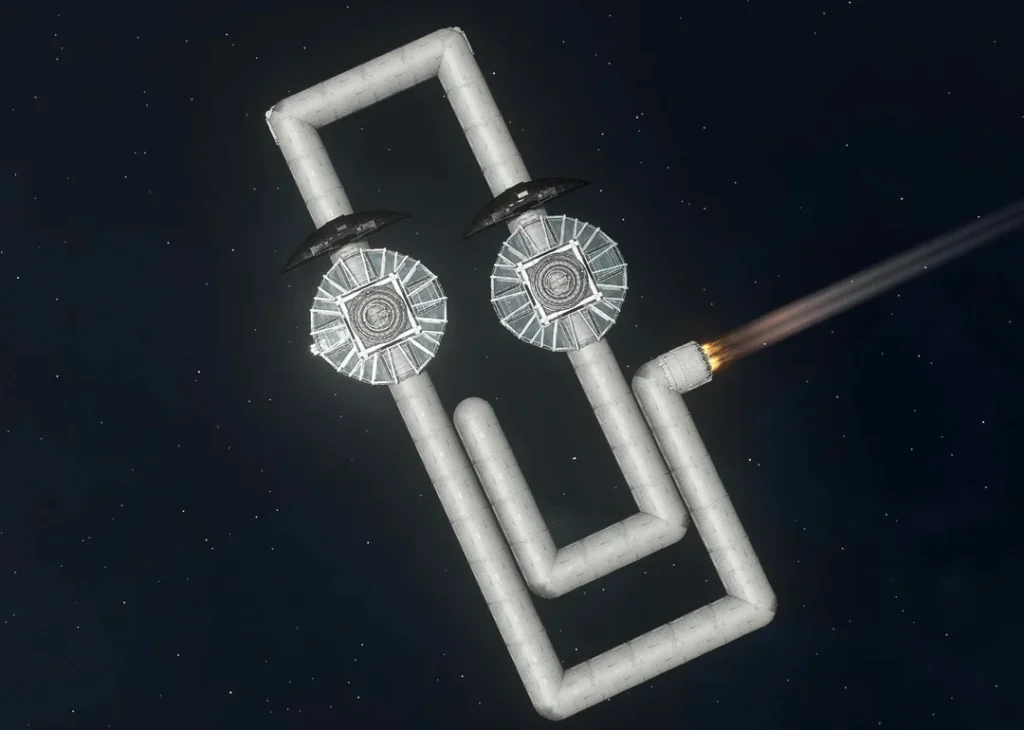

¿Recuerdas a Karl Klammer, el molesto, pero de alguna manera también adorable asistente de Microsoft de los años 90? Bueno, ha vuelto:

Solo que esta vez tiene un trabajo en soporte de TI y es bastante bueno reemplazando personas. Según el CEO de Salesforce, Marc Benioff, el gigante de CRM 4000 empleados de apoyo reemplazados por IA.

IA en lugar de humanos: Una reestructuración masiva

En un podcast, Marc Benioff reveló que Salesforce depende en gran medida de la IA para aumentar la eficiencia y reducir los costos. El número de personal de apoyo se ha reducido de 9000 a 5000, lo que supone un recorte masivo de más del 40 %.

Benioff explica que los asistentes de IA pueden asumir una variedad de tareas estándar en soporte. Esto permite que los empleados humanos restantes se centren en casos más complejos. Según Benioff, los humanos y la IA ahora están trabajando mano a mano. El sistema reconoce cuando la IA alcanza sus límites y luego entrega automáticamente al cliente a un empleado humano. Si esto funcionara en la práctica, sería un verdadero valor añadido.

El agente de ventas de IA: También encontró su camino en el equipo de ventas

El cambio no se limita al apoyo. Salesforce también depende en gran medida de la IA en las ventas. La compañía había recopilado más de 100 millones de solicitudes de clientes a lo largo de los años, que nunca se procesaron debido a la escasez de personal. Ahora vienen los llamados Agentes de ventas de IA Cuida cada una de estas pistas.

Según Benioff, el 50 por ciento de las conversaciones de los clientes hoy en día son conducidas por AI, mientras que la otra mitad continúa siendo asumida por los humanos. Este desarrollo muestra que la IA no solo se ve como una herramienta, sino como un socio de pleno derecho en los negocios cotidianos.

El cambio de Benioff: De crítico a abogado

Es interesante ver cómo se posiciona Benioff. No hace mucho tiempo Llamó al copiloto de Microsoft el nuevo Karl Klammer y le negó cualquier beneficio. Ahora él mismo confía en una tecnología similar y justifica los recortes drásticos con ganancias de eficiencia.

La pregunta es si este desarrollo es una bendición o una maldición. Sí, puede aumentar la productividad, pero también plantea la cuestión del futuro de los empleos de soporte y ventas.

¿Qué te parece? ¿Es el uso de la IA en esta medida la forma correcta, o el servicio al cliente pierde su toque humano? Echa un vistazo al episodio en sí:

Artículo 4

La batalla por los superhéroes: Por qué Warner Bros. Discovery demanda a Midjourney

¡El Imperio contraataca! Después de que Disney y NBCUniversal presentaron una demanda contra el generador de imágenes de IA Midjourney, Warner Bros. Descubrimiento (WBD).

La reconocida compañía de medios acusa a Midjourney de Robo de propiedad intelectual. Se trata nada menos que de las figuras más icónicas de la cultura pop: Superman, Batman, Wonder Woman e incluso Scooby-Doo.

¿Cuál es el núcleo de la demanda?

Warner Bros. Discovery argumenta que Midjourney entrenó su inteligencia artificial con copias ilegales de contenido con derechos de autor. La demanda, presentada en un tribunal estadounidense en Los Ángeles, apunta a la función central del servicio: Reproducción de personajes famosos.

Los abogados de WBD escriben en la demanda que Midjourney «cree que está por encima de la ley». Afirman que los usuarios del servicio de pago pueden simplemente ingresar comandos para crear imágenes de figuras icónicas como Superman en cualquier escena imaginable. Esta es una clara violación de sus derechos, ya que estas cifras se reproducen y difunden sin su consentimiento.

Como evidencia, WBD cita ejemplos de usuarios de Midjourney a los que se les pide que generen imágenes de Batman o Wonder Woman, y la IA ofrece resultados engañosamente similares. Incluso con solicitudes genéricas como la «batalla clásica de superhéroes cómicos», aparecen personajes de la WBD.

¿Por qué la gran ola de demandas ahora?

La demanda de WBD es parte de un movimiento creciente en la industria creativa. Los estudios cinematográficos, los autores y los artistas están cada vez más preocupados por el uso no regulado de sus obras para entrenar modelos de IA. Argumentan que su contenido no solo se utiliza como inspiración, sino que es saqueado directamente, amenazando sus propios modelos de negocio.

Argumento de Midjourney: La compañía de IA se defiende con el principio de Uso justo. Afirman que entrenar modelos de IA es una forma de uso justo. También enfatizan que las imágenes generadas son el resultado de las instrucciones creativas de los usuarios y que la plataforma es simplemente una herramienta para crearlas.

Los contraargumentos de los estudios: Los estudios de Hollywood lo ven de manera diferente. Dicen que este no es un uso simple para fines de capacitación. Acusan a Midjourney de hacer publicidad deliberadamente con la capacidad de generar personajes protegidos para atraer suscriptores. Un canal de transmisión de Midjourney TV recientemente lanzado que muestra videos generados por IA es un intento de competir directamente con los estudios.

¿Qué está en juego?

El resultado de esta demanda podría tener consecuencias de gran alcance para toda la industria de la IA. Si los tribunales están de acuerdo con los estudios, las compañías de IA pueden tener que pagar tarifas de licencia para los datos de entrenamiento en el futuro. Esto no solo haría que el desarrollo de nuevos modelos de IA fuera más caro y lento, sino que también podría crear nuevos modelos de negocio para la concesión de licencias de contenido.

Para los gigantes de Hollywood, se trata de proteger sus activos más importantes: sus personajes e historias. La demanda es una clara señal de que no están dispuestos a renunciar a su propiedad intelectual sin luchar.

Este es el comienzo de un tira y afloja legal que podría redefinir la relación entre la creatividad humana y la inteligencia artificial.

Artículo 5

El shock de la libra: Cuando los sueños de la nube estallan y el supermercado se queja

De una demanda a la siguiente: Imagina que compraste una lavadora nueva. El vendedor le promete una garantía de por vida y servicio gratuito.

Dos años más tarde, el fabricante es asumido por una gran corporación, y de repente todo es diferente. La garantía de por vida ya no es válida, y por cada pieza de repuesto que necesite, deberá comprar una suscripción costosa. Suena como una pesadilla, ¿verdad? Esto es exactamente lo que sienten muchas empresas que confían en los productos de VMware.

¿Qué pasó? La adquisición de Broadcom y sus consecuencias

A finales de 2023, la empresa estadounidense Broadcom adquirió el especialista en virtualización VMware. Lo que al principio parecía una fusión normal realmente ha estropeado el mundo de TI. Broadcom ha cambiado radicalmente todo el modelo de licencias: Lejos de las licencias perpetuas clásicas, hacia suscripciones obligatorias. Los paquetes costosos se juntaron a partir de productos individuales.

Esta estrategia ha causado un shock masivo a muchas empresas. Las asociaciones y usuarios de la nube se quejan de que los precios han aumentado hasta en un 1500 por ciento. En Alemania tiene la asociación de usuarios de TI VOICE ya ha presentado una denuncia ante la Comisión Europea. Acusan a Broadcom de explotar su posición dominante.

Tesco v Broadcom: Una batalla por la infraestructura virtual

La cadena de supermercados británica Tesco es uno de los mayores usuarios de TI del país y depende enormemente del software VMware para su funcionamiento. Sus sistemas, que albergan alrededor de 40.000 cargas de trabajo de servidores y, entre otras cosas, conectan las cajas registradoras en las sucursales, se basan en la tecnología de virtualización de VMware.

Tesco adquirió licencias perpetuas para vSphere y Cloud Foundation en 2021, incluido un contrato de soporte hasta 2026. Hubo incluso la opción de extender el apoyo por otros cuatro años. Luego vino Broadcom.

Ahora Tesco se enfrenta al problema de que Broadcom vincule el soporte a los nuevos modelos de suscripción. Esto significa: Aunque Tesco ya ha pagado por las licencias, ahora tienen que comprar suscripciones caras para seguir recibiendo soporte. Broadcom también se niega a permitir que Tesco actualice a la última versión de Cloud Foundation como se prometió en los antiguos contratos. Incluso las actualizaciones de seguridad se retienen si la empresa no se suscribe.

Tesco no está solo. Rebelión contra esta nueva política de la compañía. También Empresas como AT+T el último año fue a las barricadas o Este año, por ejemplo. Siemens, ya han mostrado un «placer» similar.

¿Qué está en juego?

Para Tesco, la situación es grave. En la demanda, que involucra la friolera de £ 100 millones en daños, la cadena de supermercados advierte de posibles interrupciones en su infraestructura digital. Esto podría incluso afectar el suministro de alimentos de las tiendas en todo el Reino Unido e Irlanda.

El caso de Tesco es solo un ejemplo de muchos y muestra claramente cuán riesgosa puede ser la dependencia de un solo proveedor. Destaca la necesidad de que las empresas reconsideren sus estrategias de software y se protejan contra cambios tan drásticos. Queda por ver cómo decidirá el tribunal. La demanda podría convertirse en un precedente que tiene implicaciones de largo alcance para toda la industria tecnológica.

Artículo 6

La gran trampa de la corriente: Cómo la policía está cazando piratas ilegales de fútbol

La emocionante noche del domingo frente a la televisión es parte del ritual festivo para muchos de ustedes. ¿Te sientes dirigido? Luego prepara cerveza y papas fritas y ...entonces ve allí:

¿Qué pasa si el juego se detiene repentinamente, la conexión se rompe y aparece un mensaje en la pantalla que lo señala a los proveedores legales de transmisión? Esto es exactamente lo que les ha sucedido a miles de usuarios de sitios ilegales de transmisión de deportes. Lo leí en Golem.de. Una operación policial a gran escala ha desenterrado una red aparentemente gigantesca. Pero, ¿realmente atrapó al pez gordo?

¿Qué pasó? El gran golpe a Streameast

La organización antipiratería Alianza para la Creatividad y el Entretenimiento (ACE) Junto con la policía egipcia, fue un gran éxito. Anuncian que han desmantelado la «red de transmisión deportiva ilegal más grande del mundo». Específicamente, se trata del llamado Red Streameast. Con más de 136 millones de visitas mensuales, fue uno de los mayores puntos de contacto para los fanáticos de los deportes que querían ver sus juegos favoritos de forma gratuita.

Las corrientes ilegales cubrieron casi todo lo que el corazón del atleta desea:

- Fútbol: Bundesliga, Premier League, La Liga, Serie A, Liga de Campeones

- Deportes en los Estados Unidos: NBA, NFL, NHL, MLB

- Otros eventos: Boxeo, MMA y Motorsport

Si llamas a uno de los 80 dominios afectados, ya no serás recibido con un juego, sino con un mensaje de advertencia que apunta a oportunidades legales de transmisión. Esta red también fue muy popular en Alemania, lo que demuestra cuán grande es la demanda de contenido gratuito.

El giro sorprendente: ¿Fue solo una copia?

Si bien el ACE celebra el éxito, hay un cambio sorprendente y algo confuso. Informes de plataformas como Fenómeno de Torrent Según la acción, parece que los operadores originales de Streameast no estaban atrapados en la acción, sino solo los denominados operadores de «streameast». "Páginas de Copycat". Estos son free-riders que han recreado la página original para beneficiarse del alto número de visitantes.

Se dice que el operador del sitio real de Streameast incluso confirmó a través de sus propios canales de comunicación que su servicio todavía está en línea y que no tiene nada que ver con los arrestos en Egipto. Incluso advierte a sus usuarios que no visiten los sitios web falsos.

¿Por qué todo esto?

Las acciones de la policía y las organizaciones antipiratería tienen un objetivo claro: Quieren destruir el modelo de negocio detrás de las corrientes ilegales. Estos sitios son a menudo financiados con publicidad, haciendo millones. Los operadores detrás de los sitios ilegales y sus socios ganan dinero, mientras que los titulares de derechos (como la Bundesliga) y los servicios legales de transmisión se quedan sin dinero.

Aunque solo una parte de la red puede haber sido cortada en esta acción, envía un mensaje claro a cualquiera que ofrezca o use transmisiones ilegales. Las autoridades de investigación están tomando medidas enérgicas y dificultando cada vez más que los piratas dirijan sus negocios.

Para nosotros, los usuarios, esto significa: Si no desea correr el riesgo de ser atacado, probablemente prefiera quedarse con los proveedores legales.

Artículo 7

1000 EUR para «un disco» de la Estrella de la Muerte: ¿Lego ha perdido la cabeza?

Un thriller para el fin de semana: Los fanáticos de Lego y los entusiastas de Star Wars, esperen. Hay noticias que nos dejan a todos sin palabras.

Lego tiene oficialmente el primer set con una etiqueta de precio de 999,99 euros anunciado. Es la cuarta versión de la Estrella de la Muerte que aparece bajo el número establecido. 75419 Aparece. Pero antes de gritar de alegría, mira de cerca. Esto no es lo que esperas. Gamestar te muestra Unas cuantas ideas.

La Estrella de la Muerte que solo existe desde el principio

Lego tuvo la oportunidad de construir la Estrella de la Muerte definitiva. Una bola enorme, detallada y completamente caminable. ¿Qué hicieron en su lugar? Una estrella de la muerte de disco plano. Sí, lo oíste bien. En lugar de una estación espacial de 360 grados, que se puede admirar desde todos los lados, obtenemos una sección transversal con una profundidad de solo 27 centímetros. El conjunto está diseñado para encajar mejor en un escaparate.

Honestamente, ¿no es ese el clímax de la locura? La Estrella de la Muerte es un símbolo esférico icónico. Ahora deberíamos gastar 1000 euros en una especie de telón de fondo que solo se puede mirar desde el frente, porque la parte posterior es un caos de piedras y ejes técnicos. Lo siento, pero eso es decepcionante.

Un récord de precios: con menos piedras

Por este vertiginoso precio de 1000 euros obtienes el legoset más caro, pero ni siquiera el más grande de la historia. Con su 9.023 bloques de construcción Se encuentra detrás del Titanic y el Coliseo, que tienen más partes y aún eran significativamente más baratos. El precio por piedra es la friolera de 11 centavos.

Las 38 minifiguras, incluidos algunos personajes raros, son un buen truco, pero ¿justifican este precio? No lo creo, Tim.

Los fanáticos que esperaban una bala completa ya estaban molestos cuando surgieron los primeros rumores. Ahora que se conoce el precio, es probable que la ira sea aún mayor. En lugar de cumplir los sueños de los fanáticos, Lego se basa en un compromiso que solo vale la pena visualmente si pones el set en una pared.

La pregunta sigue siendo: ¿Lego se hizo un gran favor con este precio y este diseño? ¿O es el momento en que la marca molesta a sus fanáticos más leales por perder aparentemente el contacto con la realidad? Eso es una emoción que al menos me mantendrá ocupado en mi círculo de amigos de Lego & StarWars durante el fin de semana.

¿El único punto brillante en el número? Pronto habrá una muy entretenida Video del Héroe de las Piedras.

Artículo 8

BSI (y prácticamente todos los socios internacionales) advierten sobre el grupo chino de piratería Salt Typhoon

El foco del espionaje global es que Simultáneamente con PDF publicado el BSI proporciona información sobre los procedimientos y las estrategias de evitación.

En una declaración conjunta, la Oficina Federal Alemana de Seguridad de la Información (BSI) y las autoridades estadounidenses NSA, CISA, FBI (y Who-Is-Who de las agencias de seguridad internacionales restantes) advierten del grupo de piratería chino respaldado por el estado. Tifón de sal. El grupo está apuntando a infraestructuras críticas como telecomunicaciones, gobierno, transporte y redes militares en todo el mundo para el espionaje.

La nota conjunta de seguridad, publicada por todas las autoridades mencionadas, contiene tanto indicadores de compromiso (IOC) como las tácticas, técnicas y procedimientos exactos (TTP) de los actores.

Ataques basados en vulnerabilidades conocidas

La investigación muestra que Salt Typhoon explota principalmente vulnerabilidades conocidas públicamente para el acceso inicial a los sistemas de sus víctimas y no las llamadas brechas de día cero. El grupo utiliza infraestructuras como servidores privados virtuales (VPS) y routers ya comprometidos para penetrar en las redes de telecomunicaciones y proveedores de servicios de red.

La advertencia también enumera, entre otras cosas, números CVE específicos que son explotados por el grupo de hackers:

- CVE-2024-21887: Una vulnerabilidad en los componentes web Ivanti Connect Secure y Ivanti Policy Secure.

- CVE-2024-3400: Una vulnerabilidad en Palo Alto Networks PAN-OS GlobalProtect que podría conducir a la ejecución remota de código (RCE).

- CVE-2023-20273 y CVE-2023-20198: Dos vulnerabilidades en la interfaz web del software Cisco IOS XE que se pueden utilizar para ejecutar código con privilegios de root.

Se requiere precaución!

Echemos un vistazo más de cerca al PDF juntos, porque este documento proporciona información detallada sobre cómo detectar y prevenir las actividades de Tifón de sal.

Las estrategias se pueden dividir en dos categorías principales: Medidas proactivas (evitación) y medidas reactivas (detección).

Punto 1: Estrategias a evitar

Para evitar que el grupo de hackers invada las redes, el informe recomienda una serie de mejores prácticas:

- Abordar las vulnerabilidades: Parchea instantáneamente vulnerabilidades conocidas como los números CVE enumerados (CVE-2024-21887, CVE-2024-3400, CVE-2023-20273 y CVE-2023-20198). Dado que los atacantes se basan principalmente en brechas conocidas y de acceso público, este es el paso más importante.

- Endurecimiento de los sistemas:

- Deshabilita puertos y protocolos innecesarios, como Cisco Smart Install o Cisco Guest Shell.

- Confíe en credenciales sólidas y algoritmos criptográficos seguros.

- Utiliza la autenticación multifactor (MFA) y bloquea los ataques de fuerza bruta a través de bloqueos.

- Utilizado SNMPv3 En lugar de versiones más antiguas e inseguras.

- Endurecimiento de la red:

- Aísla la capa de administración del tráfico (Control-Plane Policing, CoPP) para evitar que los atacantes ingresen a la capa de administración desde la capa de datos.

- Garantiza que ningún túnel o VPN inusual supere los límites de seguridad de la red.

Punto 2: Estrategias para la detección

Para identificar compromisos en curso o pasados, también debe supervisar lo siguiente:

Comprueba los directorios de archivos (por ejemplo, memoria flash) en busca de archivos no estándar o inesperados.

Cambios de configuración: Supervisa continuamente la configuración del dispositivo de red para detectar cambios inesperados, especialmente en ACL, tablas de enrutamiento, cuentas de usuario locales y registros de autenticación.

Registros y archivos de registro:

Supervisa los registros de enrutadores y otros dispositivos de red para detectar signos de eliminación, deshabilitación del registro o inicio de registros de paquetes (PCAP).

Preste atención a la creación de sesiones de grabación de paquetes (por ejemplo, con nombres como mycap o tac.pcap).

Actividades sospechosas de la red:

Supervisa el tráfico en puertos no estándar utilizados para servicios de administración como SSH o HTTPS. Salt Typhoon a menudo usa números de puerto como 22x22 para SSH o 18xxx para HTTPS.

Tenga cuidado con las transferencias FTP / TFTP desde dispositivos de red a destinos no autorizados.

Busca túneles inesperados (GRE, IPsec) entre sistemas autónomos (ASN).

Analiza el tráfico para conexiones TACACS+ inusuales (TCP/49) a IPs no autorizadas.

Control de integridad:

Realiza verificaciones hash de firmware y software y las compara con los valores originales del fabricante.

TL:DR – Recomendaciones generales: Detección & Reacción

- Comprobación de registro y configuración: Revise regularmente los registros y configuraciones de sus dispositivos de red, especialmente los enrutadores, para detectar actividades inesperadas o no autorizadas.

- Búsquedas específicas para inesperados GRE u otros protocolos de túneles, Especialmente la infraestructura extranjera.

- Comprueba que se han establecido IPs externas inesperadas como servidores TACACS+ o RADIUS o que se han cambiado otros servicios de autenticación.

- Controla las ACL para IPs externas inesperadas.

- Busca configuraciones inesperadas para Grabaciones de paquetes o Reflejo de red.

- Comprueba si se están ejecutando contenedores virtuales inesperados en dispositivos de red.

- Robusto proceso de gestión del cambio: Introducir un proceso tan estricto como sea posible para los cambios en su infraestructura.

- Almacena, rastrea y verifica todas las configuraciones de red de forma regular.

- Compara las aprobaciones de los cambios con las configuraciones reales.

- Supervisa la creación y modificación de reglas de firewall.

- Establece alarmas para accesos administrativos inusuales o comandos en routers.

- Estudio exhaustivo: En caso de sospecha de robo, trate de identificar el alcance completo del incidente antes de tomar cualquier contramedida. Si no se reconoce todo el alcance, los atacantes podrían retener el acceso y causar más daños. El objetivo es limpiar completamente la red para minimizar el daño. También preste atención a Exfiltración de datos a gran escala.

Conclusión:

Aunque no se conocen actividades exitosas de Salt Typhoon en Alemania, el BSI llama a la vigilancia. La alerta contiene las mejores prácticas para proteger VPN y routers, así como recomendaciones específicas para los productos mencionados. Escogí unas cuantas, ¡las 37 páginas completas habrían estado aquí para la noticia «bissl arg»!

Artículo 9

Luna de sangre el domingo por la noche: ¡El último eclipse lunar total hasta 2028!

Observadores del cielo y búhos nocturnos, ¡cuidado! Este domingo nos espera un raro espectáculo en el cielo nocturno: Un eclipse lunar total.

¿Y lo mejor de todo? Se lleva a cabo en un momento familiar a primera hora de la noche. Así que agarra a los niños, una manta y binoculares, porque es tu última oportunidad de experimentar este fenómeno en esta forma hasta 2028.

¿Qué pasa el domingo y cuándo puedes verlo?

El Domingo por la noche, 7 de septiembre, Nuestra tierra se mueve exactamente entre el sol y la luna. Esto pone la luna en las sombras de nuestra Tierra.. No te preocupes, no será completamente invisible. La luz solar es refractada por la atmósfera de la Tierra y dirigida hacia la luna, lo que la hace brillar en impresionantes tonos de rojo, de ahí el nombre «luna de sangre».

El primer contacto con la sombra de la Tierra ya tiene lugar a las 18:27. Sin embargo, el sol aún no se ha puesto y la luna aún no ha salido, por lo que desafortunadamente no verá nada de eso. La fase crucial que totalidad, Comienza a las 7:31 p.m. A partir de este momento, la luna está completamente eclipsada.

Dependiendo de dónde vivas en Alemania, Austria o Suiza, tienes que tener un poco de paciencia. Cuanto más lejos vives en Occidente, más tarde sale la Luna y más tiempo tienes que esperar para el comienzo del eclipse total. Pero no te asustes: A partir de las 8:53 p.m., la luna emerge de las sombras y luego se puede ver en todas partes en este país.

Una vista rara, influenciada por el polvo y las nubes

Esta vez la totalidad dura 82 minutos, es decir, casi una hora y media. Cuán intenso será el color rojo de la luna depende de varios factores, como la ceniza volcánica, el polvo del Sahara o los gases de escape en la atmósfera de la Tierra.

Una cosa importante que no debes olvidar: La visibilidad también depende del clima. ¡Esperemos un cielo despejado! Dado que el cielo sigue siendo relativamente brillante al atardecer, puede ser difícil encontrar la luna eclipsada al principio. Pero cuanto más alto se eleva, mejor es la vista.

Si las nubes perturban tu observación, ¡no entres en pánico! Muchos observatorios y planetarios ofrecen eventos especiales con telescopios profesionales el domingo. Gracias a los amigos estrella por la gran compilación! ¿Tu rincón no está ahí? El término de búsqueda podría ser «Volkssternwarte RegionXY». Ciertamente, algunos también servirán Youtube o Twitch en vivo esta noche.

Esta es una gran oportunidad para un viaje para ver la luna de sangre «de cerca» y aprender más sobre el fenómeno celeste. Alternativamente, puedo ofrecerle la próxima transmisión en vivo como Plan B:

Aproveche la oportunidad, porque el próximo eclipse lunar total claramente visible en el espacio DACH solo está disponible nuevamente en el 31. Diciembre de 2028. Así que vale la pena echar un vistazo al cielo este domingo por la noche.

Sun-Tsu, COO en una corporación internacional no debe faltar esta semana, por supuesto, con su sabiduría global.

La mejor estrategia de TI es flexible: Las estrategias rígidas basadas solo en suposiciones únicas están ciertamente condenadas al fracaso. Prepárese para adaptar sus planes a medida que surja nueva información y manténgase ágil en un entorno tecnológico en constante cambio.