Una vez más esta semana hay nueve contenidos sobre los que me tropecé, que me siento lo suficientemente interesante o importante como para compartir y como siempre, todo vuelve a estar salado con una opinión personal. Así que vamos directamente a la semana 25.08 - 31.08 (KW35-2025)

Apple/Whatsapp ZeroDay | Citrix Sangrado 3 | Google GCUL | Youtube KI VideoMod | Phison Take2 | Bloqueo de PayPal | Ataque de FreePBX | Precios de la electricidad | OSBA vs BSI

Artículo 1

Una emergencia para los usuarios de Apple: Ataques de día cero y lo que significan

Imagina que estás usando tu teléfono como de costumbre, y en segundo plano te están animando por código malicioso sin siquiera presionar un solo botón.

Esto suena como una película de ciencia ficción, pero desafortunadamente es una realidad amarga como informes security-insider.de. Recientemente Apple Actualización: así como WhatsApp Se han publicado actualizaciones de emergencia para cerrar esa brecha. Ella era tan peligrosa porque ella Explotados activamente por los atacantes se convirtió.

¿Qué es un Ataque de día cero? Esto es cuando los hackers encuentran y explotan una vulnerabilidad en una pieza de software antes de que el fabricante lo sepa. Así que los desarrolladores tuvieron «cero días» para solucionar el problema. Es una carrera contra el tiempo, porque mientras la brecha aún no se conozca, no hay protección contra ella.

Apple cierra una puerta peligrosa

Esta es una brecha que CVE-2025-43300 | EUVD-2025-25409, Apple cerró recientemente con una actualización de emergencia. Afectó a casi todos los dispositivos Apple: iPhones, iPads y Macs. El problema estaba en Marco de E/S de Imagen, una biblioteca del sistema responsable del procesamiento de imágenes. Imagínese si una foto manipulada pudiera causar que los piratas informáticos ejecuten código malicioso en su dispositivo y, en el peor de los casos, incluso el Toma el control total podría.

Apple tiene iOS 18.6.2, y las actualizaciones para iPadOS y macOS respondieron rápidamente. Es muy importante que instale estas actualizaciones de inmediato, porque la brecha ya se ha explotado en los ataques.

Para proteger sus dispositivos, asegúrese de que estén actualizados a las siguientes versiones seguras:

Para iPhones y iPads:

- iOS 18.6.2 y iPadOS 18.6.2 (para iPhone XS y modelos más nuevos, iPad Pro 13 pulgadas, iPad Pro 12.9 pulgadas 3. Generación y más reciente, iPad Pro de 11 pulgadas 1. Generación y más reciente, iPad Air 3. Generación y más reciente, iPad 7. Generación y más reciente y iPad mini 5. generación y más reciente)

- iPadOS 17.7.10 (para el iPad Pro de 12,9 pulgadas 2. Generación, iPad Pro de 10.5 pulgadas y iPad 6. generación)

Para Macs:

- macOS Ventura 13.7.8

- macOS Sonoma 14.7.8

- macOS Sequoia 15.6.1

Actualización para el fin de semana:

WhatsApp en los lugares de interés: Ataques con cero clics en dispositivos Apple

Como si eso no fuera suficiente, había WhatsApp Una vulnerabilidad de clic cero. La brecha CVE-2025-55177 | EUVD-2025-26214, Permitió a los atacantes instalar spyware en iPhones y Macs sin que el usuario lo notara. Era suficiente si se enviaba un mensaje manipulado. Dado que la vulnerabilidad explotó una brecha en la Biblioteca de imágenes principales de Apple, también existe la posibilidad de que los atacantes ya hayan explotado activamente otras puertas de enlace para su explotación. Asesoría de Seguridad de Whatsapp Se dice que se cree que la vulnerabilidad se ha utilizado para subyugar el código malicioso en los dispositivos de ciertas personas. Ahora todo el mundo puede interpretar lo que quiere, lo dejo así.

El fatal: Esta vulnerabilidad de WhatsApp podría usarse junto con la vulnerabilidad ZeroDay de Apple mencionada anteriormente. Esto permitió a los atacantes acceder a su dispositivo e instalar código malicioso a través de un mensaje completamente inofensivo con una simple imagen manipulada. Dado que las dos brechas aparentemente ya se explotaron activamente esta semana, no solo se recomienda encarecidamente las actualizaciones.

Lo que tienes que hacer ahora

Las amenazas cibernéticas son reales, pero puedes protegerte. Su principal prioridad debe ser mantener sus dispositivos y aplicaciones actualizados.

- Actualizar WhatsApp: Comprueba si tienes la última versión de WhatsApp. Las versiones vulnerables fueron WhatsApp para iOS versión 2.25.21.73 o superior, WhatsApp Business para iOS versión 2.25.21.78 y WhatsApp para Mac versión 2.25.21.78 o superior.

- Actualizar el sistema operativo: Instala al instante las últimas actualizaciones para tu iPhone, iPad y Mac. Solo tienes que ir a por ello Configuración > General > Actualización de software y descargar la última versión.

- Restablecimiento de fábrica si se sospecha: Si cree que su dispositivo podría estar infectado, un restablecimiento completo de fábrica es la forma más segura de eliminar el spyware.

En resumen, se puede decir: Estos incidentes muestran una vez más lo importante que es mantenerse alerta y tomar en serio las actualizaciones. Los dispositivos de Apple ya no se salvan, lo que probablemente sea el sexto o séptimo. Fue ZeroDay este año. ¡Naveguemos juntos por la vida digital de forma segura!

Artículo 2

Alrededor de 4.300 instancias vulnerables de Citrix Netscaler solo en Alemania

Una nueva fuga de seguridad conocida como Citrix Sangrado 3, Está causando mucha emoción en el mundo de TI en este momento. El mes pasado, Citrix Bleed 2 tuvo un alboroto similar al principio. Veamos si está bien:

La vulnerabilidad se refiere a: Citrix NetScaler Sistemas utilizados por muchas empresas en todo el mundo para gestionar redes y acceso remoto.

¿Qué es Citrix Bleed 3?

Citrix Bleed 3, también conocido como Identificador CVE-2025-7775 | EUVD-2025-25838, es una vulnerabilidad crítica en los productos Citrix NetScaler ADC (Application Delivery Controller) y NetScaler Gateway. La brecha se basa en un Desbordamiento de memoria (desbordamiento de memoria), que permite a los atacantes ejecutar de forma remota código malicioso no autenticado (ejecución remota de código, RCE). En el peor de los casos, pueden obtener el control del sistema o causar una denegación completa de servicio (DoS).

Citrix ha confirmado, que esta vulnerabilidad ya como Día cero-Gap explotó activamente antes de que los parches estuvieran disponibles. Esto hace que la amenaza particularmente aguda.

Alcance global de los ataques

De acuerdo con los escaneos de la Fundación Shadowserver Más de 28,000 sistemas Citrix en todo el mundo son vulnerables a la vulnerabilidad porque aún no han sido parcheados. Con más de 4.300 sistemas sin parchear, Alemania se ve particularmente afectada y ocupa el segundo lugar en el mundo en comparación con otros países, directamente detrás de los Estados Unidos.

El NCSC (Nationaal Cyber Security Centrum) de los Países Bajos ya ha advertido que un Explotación masiva la vulnerabilidad es inminente, ya que las configuraciones del sistema afectadas son muy comunes.

Lo que los administradores deben hacer ahora

Citrix lanzó inmediatamente actualizaciones de seguridad. Los administradores de los sistemas NetScaler ADC y NetScaler Gateway afectados deben realizar urgentemente los siguientes pasos:

- Parchado: Instale los parches proporcionados para actualizar los sistemas a las versiones seguras. Las versiones afectadas incluyen: NetScaler ADC y NetScaler Gateway 14.1, 13.1 y las versiones FIPS y NDcPP de 13.1 y 12.1, que no han alcanzado los niveles de parche recomendados.

- Comprobación de los sistemas de compromiso: Esto NCSC ha lanzado un script en GitHub, que se desarrolló originalmente para una vulnerabilidad anterior, pero también se puede usar para verificar si Citrix Bleed 3 tiene ataques exitosos.

La respuesta rápida de los administradores es crucial para proteger sus sistemas y los datos asociados de los ciberdelincuentes.

Artículo 3

Google es serio: La propia cadena de bloques para el mundo financiero entra en fase de prueba

Los gigantes tecnológicos se están tomando cada vez más en serio la tecnología blockchain, y ahora Google Cloud también está muy involucrado.

Como se conoció esta semana, la compañía tiene su propio Cadena de bloques de capa 1 nombrado Google Cloud Universal Ledger (GCUL) Anunciado a principios de año, ahora se ha lanzado en una fase de prueba privada. Esto oficialmente lleva a Google un gran paso más cerca del campo de juego de la infraestructura blockchain y también se dirige directamente al mundo financiero global.

¿Qué es GCUL?

GCUL es una plataforma blockchain poderosa y neutral para la confianza diseñada específicamente para los estrictos requisitos de las instituciones financieras. Lo especial de esto: Los Smart Contracts de la Blockchain se implementarán en el popular lenguaje de programación Python por escrito. Para miles de desarrolladores que ya están familiarizados con Python, esto reduce significativamente la barrera de entrada al desarrollo de blockchain.

La estrategia detrás de la cadena de bloques

Google está posicionando deliberadamente su blockchain como Infraestructura neutra. Esto es inteligente, porque las compañías financieras son tradicionalmente muy reservadas cuando se trata de construir sobre la cadena de bloques propietaria de un competidor directo. Con GCUL, Google quiere crear una base común y confiable sobre la cual cada institución financiera pueda desarrollar con seguridad sus propias aplicaciones. Este papel neutral ya es conocido por la propia Google Cloud, que se ha consolidado como proveedor de servicios de infraestructura para varias empresas.

El movimiento de Google es parte de una tendencia más grande. Cada vez más grandes jugadores como Tether, Stripe y Circle han reconocido la importancia de controlar su propia capa básica de blockchain (capa-1).

Un hito para la Web3

La revelación de GCUL es el resultado de años de investigación y desarrollo secreto. Google ha mantenido el proyecto en secreto durante mucho tiempo, pero ahora reconoce públicamente su existencia. Los observadores de la industria están esperando ansiosamente el lanzamiento de más detalles técnicos para evaluar mejor la arquitectura y las capacidades exactas de la cadena de bloques.

La estrategia detrás de la cadena de bloques: neutralidad

Google posiciona deliberadamente a GCUL como «creíblemente neutral» Capa de base. En el mundo financiero, los competidores rara vez construyen aplicaciones en los sistemas propietarios de sus rivales. Google utiliza su función establecida como proveedor neutral de servicios en la nube para crear una infraestructura común sobre la que cada institución pueda construir de forma segura sin caer en el ecosistema de un competidor.

Esto también se refleja en los primeros proyectos piloto: El Grupo CME Ya estamos probando con Google Cloud. tokenización de activos y pagos al por mayor. Se añadirán gradualmente nuevos participantes en el mercado.

Críticas del mundo criptográfico: «El permiso no está descentralizado»

Aunque Google está hablando de una cadena de bloques, GCUL tiene una «autorizado»carácter. Esto significa que no todos pueden participar en la red; los agentes deben estar autorizados, en consonancia con el cumplimiento y los estrictos requisitos reglamentarios de las entidades financieras.

En la comunidad criptográfica, esto se encuentra con escepticismo. La alegación principal es la siguiente: «El autorizado no está descentralizado.» Por lo tanto, GCUL es utilizado por los críticos en lugar de Libro mayor del consorcio Esto se debe a que está clasificada como una cadena de bloques pública «real» como Bitcoin o Ethereum. Si bien este modelo ofrece beneficios como menores riesgos operativos y tarifas predecibles, requiere confianza en el gobierno del operador y la transparencia que Google aún necesita ofrecer.

Sin embargo, GCUL podría ser una solución sensata para las instituciones financieras. El enfoque en Cumplimiento, fácil integración a través de API y el uso de Python hace que la plataforma sea atractiva para el sector regulado. No se trata tanto de criptoecosistemas abiertos como de criptoecosistemas abiertos. modernización Procesos financieros existentes.

El éxito del proyecto dependerá de si Google proporciona la transparencia necesaria para la gobernanza y la interoperabilidad y el mundo financiero acepta la oferta. Sin embargo, una cosa está clara: Con un enfoque en las instituciones financieras y un enfoque neutral, GCUL podría desafiar las soluciones de capa 1 existentes en la industria criptográfica e impulsar la adopción masiva de la tecnología blockchain en las finanzas tradicionales.

Artículo 4

IA en YouTube: ¿Edición de vídeo oculta?

Hola chicos, ¿alguna vez han sentido que hay algo mal con sus videos favoritos en YouTube?

De repente, las caras parecen un poco extrañas, los peinados se ven extraños o los tonos de piel de alguna manera cambian. ¡No estás solo! Parece como si una mano invisible se mezcla en los videos, pero esta mano pertenece a Inteligencia artificial (AI).

¿Qué hay detrás de esto?

Como reveló recientemente la BBC, YouTube ha utilizado en secreto herramientas de IA para reescribir el contenido de video. Todo sucedió sin que se informara a los autores ni a los usuarios. Solo cuando más y más usuarios se quejaron de extrañas distorsiones en los comentarios y en sus propios videos, YouTube finalmente admitió haber experimentado con la tecnología.

Un portavoz dijo que el objetivo era reducir el desenfoque y el ruido de la imagen, al igual que los teléfonos inteligentes modernos lo hacen automáticamente. Pero a veces los resultados están lejos de ser perfectos. En lugar de mejorar los vídeos, la IA crea extrañas alienaciones que convierten rápidamente un vídeo auténtico en una pieza «degenerada» o «generada por IA». Y lo (en mi opinión) más frustrante de la situación: Los cargadores no parecen ser capaces de contradecir estas intervenciones. Un cine muy grande.

¿Una contradicción en sí misma?

YouTube no había anunciado hasta el otoño de 2023 que los creadores tendrían que etiquetar su propio contenido generado por IA si parecía realista. Esto es especialmente cierto en el caso de los videos que muestran a personas diciendo o haciendo algo que nunca han hecho en realidad. Pero el postprocesamiento clandestino de videos ya publicados por el propio YouTube está en marcado contraste con esta regla.

Es una cuestión de transparencia y confianza. Cuando YouTube pide a sus usuarios que sean abiertos sobre el uso de la IA, deben predicar ellos mismos con el ejemplo. ¿O soy el único que ve eso?

Ni siquiera es importante para mí que al propietario se le permita hacer cosas que al huésped no se le permite hacer. También Quod licet Iovi, non licet bovi Así que veo medir con doble rasero, incluso si es moralmente cuestionable.

Muchos reaccionaron de manera similar molestos cuando la traducción automática de IA se activó sin ser solicitada para videos seleccionados, lo que funcionó muy mal al principio. Por favor, deje el contenido según lo previsto por el creador, en lugar de tratar de mancharlo.

Conclusión: ¿Qué significa esto para nosotros?

Si un peinado extraño o un tono de piel falso puede ser perjudicial para el negocio es cuestionable, pero la cosa está clara: Se trata de autenticidad. Me inclino por la ventana y reclamo que todos los que suben dan gran importancia a presentar su contenido lo más sin adulterar posible. Si YouTube hace cambios en secreto, esa confianza se verá dañada.

¿Qué opinas al respecto? ¿Cree que está bien que YouTube «mejore» los vídeos en segundo plano, especialmente a riesgo de empeorarlos? Creo que debería ser un no-go.

Artículo 5

Fallos de SSD y controladores Phison: Una adenda al «tema candente»

La semana pasada Los informes de fallas de SSD con controladores Phison causaron disturbios entre muchos usuarios de PC. Dado que no había mucha información duradera también se especuló en consecuencia salvaje.

El problema parecía ocurrir repentinamente y sin previo aviso, y la especulación inicial sugirió una desafortunada combinación de las últimas actualizaciones de Windows y una alta carga de escritura en unidades bien llenas. Pero el caso toma un giro inesperado: El propio fabricante Phison puede ser el problema a pesar de las pruebas internas intensivas No volver a representar, cómo la compañía anuncia a wccftech.com.

Actualización para el fin de semana: Microsoft también Busca investigaciones No hay error como causa podría ser elegible. Joah, eso es estúpido.

La búsqueda de la aguja en el pajar

El misterio de por qué algunos usuarios experimentan problemas y otros no, deja a los expertos de Phison con un gran signo de interrogación. Intentaron reproducir el problema en diferentes condiciones, con diferentes configuraciones de hardware y bajo alto estrés, pero sin éxito. Los usuarios afectados informaron principalmente fallas que ocurrieron después de la instalación de las recientes actualizaciones de Windows, a menudo bajo las condiciones de intensa carga de escritura, mientras que el SSD ya estaba muy lleno.

¿El calor como catalizador potencial?

La especulación va más allá, y el propio Phison ha puesto en juego una interesante teoría: El papel del enfriamiento. La sospecha es que las altas temperaturas imperantes en julio y agosto pueden haber favorecido la causa de los fracasos. La suposición es que un parche de Microsoft cambió la mecánica de memoria de los controladores, lo que resultó en un aumento de la temperatura de funcionamiento. Si este cambio se produce en combinación con temperaturas ambiente ya altas, el controlador podría "sudar" y, en el peor de los casos, fallar.

Conjetura salvaje de mi parte: ¿Podría haberse cambiado algo en los parches de Microsoft KB5063878 y KB5062660, que en última instancia elimina la sincronización del estrangulamiento térmico del controlador? El estrangulamiento térmico es un mecanismo de protección automático en computadoras y otros dispositivos que reduce el rendimiento de un procesador u otros componentes cuando alcanzan una temperatura de funcionamiento crítica.

Este escenario explicaría por qué las interrupciones ocurrieron solo a un cierto grupo de usuarios y por qué Phison no pudo replicar el problema en sus laboratorios (que es probable que funcionen en condiciones controladas y más frías). Actualización: Microsoft tuvo un fin de semana. también en su portal de administración Él habló y también dijo:No se encontró nada„.

Queda por ver si se trata de una cadena de circunstancias desafortunadas o de un problema fundamental que solo se hace visible en condiciones extremas. Sin embargo, muestra una vez más lo compleja que puede ser la interacción entre las actualizaciones de software, los componentes de hardware y los factores ambientales.

Actualización para la actualización, domingo por la tarde:

Aunque todos dicen que no es nada, ahora hay un Youtuber que pudo reproducir el problema (aunque no como se describió originalmente), pero obviamente con los mismos efectos durante su última creación de video.

Bueno, entonces todo se remonta al principio. No lo hemos imaginado, incluso si todos los involucrados dicen lo contrario.

Solución provisional a partir del domingo:

Las actualizaciones de Windows KB5063878 y KB5062660 probablemente solo se pueden desinstalar sin un mensaje de error si desactiva la función Sandbox de Windows de antemano. También hay información de otro Youtuber:

A continuación, puede activar la función sandbox de nuevo hasta donde he leído.

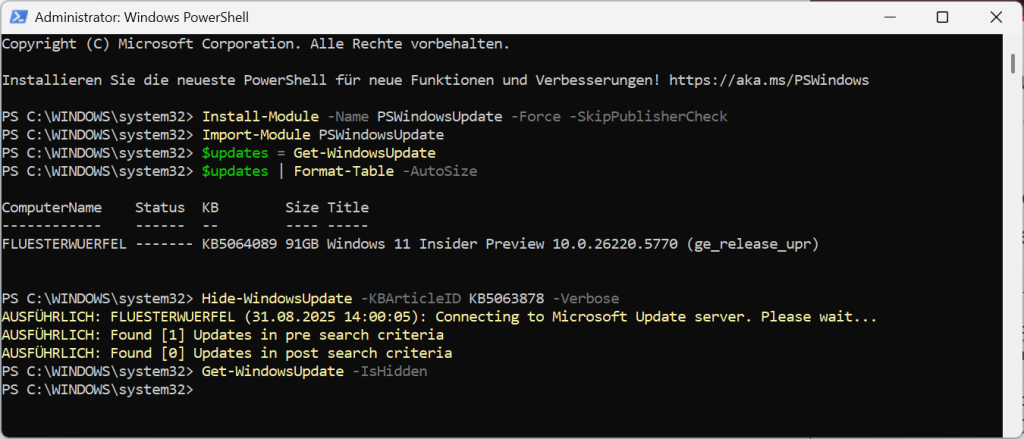

Las dos actualizaciones que haría (si utiliza NvME con Phison Controller y se ve afectado) desinstale y luego suspenda temporalmente sus actualizaciones de Windows, lo cual no es ideal, o use, por ejemplo, el Powershell (comenzar como administrador) del catálogo de actualizaciones de Windows para su sistema al menos por el momento para ocultar los dos problemas después de desinstalar KB5063878 y KB5062660. Cómo va eso se describe muy bien aquí:

# Instalar el módulo PSWindowsUpdate (ejecutar con privilegios de administrador) Instalar módulos -Nombre PSWindowsUpdate -Force -SkipPublisherComprobar # Importar el módulo Importar módulos PSWindowsUpdate # Búsqueda de actualizaciones disponibles (toma algún tiempo) $actualizaciones = Get-WindowsUpdate # Mostrar todas las actualizaciones disponibles (para encontrar el ID de la actualización que se va a bloquear) $actualizaciones ?? Formato-Tabla -AutoSize # Supongamos que la actualización a bloquear tiene el ID KB5063878 $updateID = "KB5063878" # Ocultar la actualización específica Hide-WindowsUpdate -KBArticleID KB5063878 -Verboso # Comprueba si la actualización estaba oculta Get-WindowsUpdate -IsHiddenDebería verse así: (Habs tiempos fijos hizo clic a través de un sistema de prueba conmigo)

Si hay una solución en las próximas semanas y la actualización se retira o se reemplaza por una nueva, solo tiene que instalar las nuevas actualizaciones normalmente y tener su tranquilidad. Pero si desea volver a mostrar la actualización oculta por cualquier motivo, puede usar este comando:

#Inicie el Powershell de nuevo como administrador # Muestra la actualización KB5063878 de nuevo, otros luego se ajustan de acuerdo con el número Show-WindowsUpdate -KBArticleID KB5063878 -Verbose # Compruebe si ya no está oculto: (entonces reaparece en la lista) Get-WindowsUpdate -IsHiddenArtículo 6

PayPal en el atasco de pago: Fallo del sistema en los sistemas de seguridad causa caos

Muchos usuarios en Alemania están experimentando problemas masivos al pagar con PayPal. La razón de esto es un grave fracaso en un sistema de seguridad interna del grupo estadounidense.

El resultado: Algunos bancos alemanes bloquean los adeudos domiciliados a gran escala para proteger a sus clientes del fraude. Pero empecemos primero.

¿Qué pasó?

Cómo Muchos medios informes, PayPal es un sistema para Detección de fraude Se supone que filtra las transacciones sospechosas. Debido a que este sistema no funcionó en su totalidad o en parte durante el pasado fin de semana, los adeudos domiciliados se llevaron a cabo sin el control de seguridad habitual.

Como resultado, los sistemas de seguridad de varios bancos alemanes saltaron durante el fin de semana hasta el comienzo de la semana. Para evitar que los estafadores carguen ilegalmente grandes cantidades, bancos como Bayerische Landesbank y DZ Bank, que manejan pagos para bancos cooperativos, han bloqueado los adeudos directos de PayPal.

Impacto masivo para usuarios y minoristas

El caos tiene consecuencias de largo alcance:

- Problemas de pago: Muchos usuarios actualmente no pueden pagar con PayPal.

- Pedidos anulados: Dado que los comerciantes no reciben dinero, muchos pedidos ya han sido cancelados.

- Daño multimillonario: Se estima que los pagos valen más de 10 000 millones de euros se verán afectados. Se dice que solo el Bayerische Landesbank ha congelado alrededor de cuatro mil millones de euros.

PayPal confirmó el incidente en la sección de soporte de su sitio web, refiriéndose a una «interrupción temporal del servicio» que retrasaba las transacciones «para un pequeño número de cuentas». Supuestamente, el problema se ha solucionado, pero el bloqueo de los bancos continúa por el momento. El texto es hermoso discreta en el lado de la ayuda alemana colocado en negro sobre gris como una barra discreta con esta redacción:

Durante el fin de semana, hubo una interrupción temporal del servicio que puede haber resultado en una transacción bancaria fallida para algunas cuentas. Este problema ya se ha solucionado.

Chicos, afrontémoslo. ¡Puedes hacerlo mejor! La situación muestra cuánta confianza entre los servicios de pago y los bancos depende del funcionamiento de los sistemas de seguridad. Queda por ver cómo van las cosas ahora y cuándo volverán a funcionar sin problemas los pagos. El Centro del Consumidor También abordó el incidente y los posibles problemas derivados de él.

Stiftung Warentest va un paso más allá y recomienda que el Cambiar contraseña y configurar 2FA/MFA, ya que también ha habido informes recientes de datos de acceso transcurridos.

Sin embargo, si estos datos se perdieron realmente en Paypal, o si muchas personas eran simplemente demasiado perezosas para usar diferentes contraseñas y cuentas de correo electrónico para diferentes servicios sigue siendo cuestionable. La tecnología detrás de ella se llama Relleno de credenciales. Todos los que quieran usar Internet deben estar obligados a leer. Tengo que También un artículo para ti!

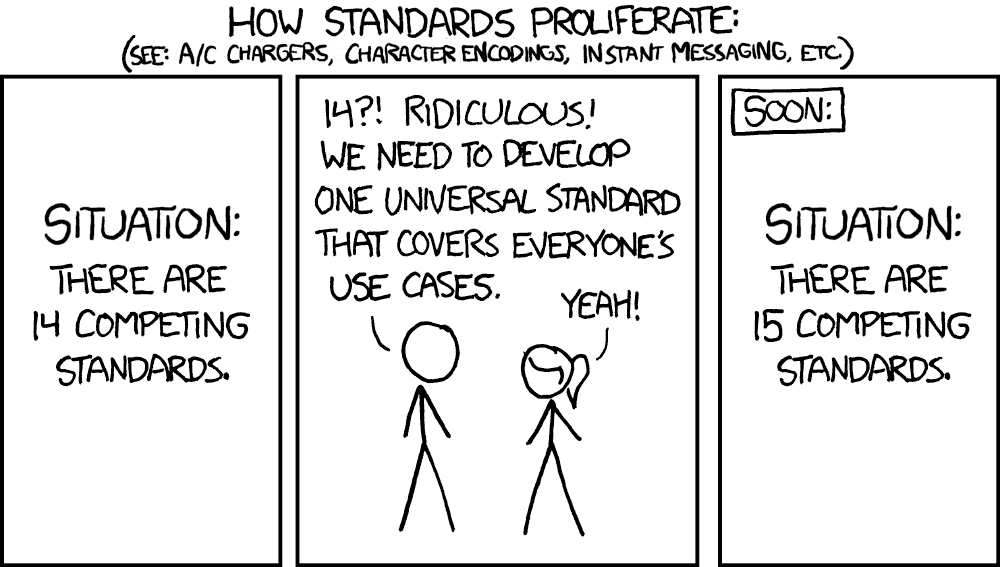

Actualización: Justo a tiempo para el fin de semana, algunos políticos pueden destacar una vez más, discutir muy bien con la ignorancia concentrada y – Porque solo pertenece al buen tono – piden irreflexivamente varias soluciones alternativas europeas independientes. Ahora los bancos alemanes son mejores para invertir en un sistema nuevo, seguro e independiente que después de 5, no, mejor aún después de 10 años de tiempo de desarrollo fue planeado hasta la muerte por docenas de comités de expertos y más tarde en el mercado debido a las funciones básicas inexistentes que nadie quiere tocar incluso con los alicates de barbacoa.

¿Cómo? ¿Ya lo hemos hecho? Casi nunca he oído hablar de él, lo siento. Tampoco conozco a nadie que lo use. Hola a Wero, Giropay/Paydirect y Kwitt ??

Sostén mi cerveza, tengo una idea: Lo mejor es abrir un pozo de financiación de la UE y luego aportar 500 millones de euros, porque sabemos que eso ayuda mucho. Para el bote, obtenemos un puñado de empresas de consultoría para escatimar e implementar SAP y Siemens como un dúo de gestión. Vale, y el Gematik como pyme tiene que estar a bordo para asegurarse realmente de que la quinta rueda del coche está sobrediseñada desde cero con la ingeniería alemana por al menos un factor de 10. Eso tiene que ser algo.

¡Completamente cómodo, con una impresora Siemens-Nixdorf Tan-Listen especialmente desarrollada en gris/turquesa de moda! ¡Sí!

Déjame darte el XKCD 927, solo por el efecto lento:

Artículo 7

Ataque a FreePBX: ¿Está su sistema telefónico VoIP en peligro?

Si usas FreePBX para telefonía de negocios, ¡ten cuidado ahora!

La popular plataforma de código abierto, que permite a miles de empresas ejecutar su propio sistema VoIP, se enfrenta actualmente a una ola de ciberataques. El equipo seguridad Sangoma, Los desarrolladores detrás de FreePBX hicieron sonar la alarma.

¿Qué es FreePBX?

Piense en FreePBX como una «empresa telefónica» gratuita y específica para una empresa. Se basa en el potente sistema telefónico asterisco, pero hace su configuración compleja con un juego de niños de interfaz web simple y gráfica. Esto facilita la administración de llamadas internas entre empleados, la configuración de buzones de correo, el control del desvío de llamadas y todo esto sin costosas tarifas mensuales. Es rentable, flexible y crece sin esfuerzo con los negocios también.

La amenaza actual

El problema: Sistemas cuyos Interfaz de administración (ACP) está desprotegido en Internet, están en riesgo. Los atacantes explotan una vulnerabilidad para obtener acceso. Según Sangoma, un parche está en proceso, pero hasta entonces, los usuarios tendrán que tomar medidas ellos mismos.

La recomendación más urgente es: ¡Apague su instalación de FreePBX inmediatamente!

Lo que tienes que hacer ahora

- Restringir el acceso: Usa esto Módulo Firewall FreePBX, restringir el acceso a la interfaz de administración solo a direcciones IP de confianza, idealmente solo a las suyas. Deshabilita el acceso a través de Internet/Zona externa para la gestión web.

- Actualizaciones del módulo: Comprueba si el módulo de punto final está instalado. Si es así, debe actualizarlo a la última versión de inmediato. Para los usuarios de FreePBX de las versiones 16 y 17, ya existe un «EDGE»-Arreglado.

- ¿Tiene sospechas de infección? Registros del sistema de búsqueda de signos sospechosos, tales como:

- La interfaz de administración no se carga correctamente o está rota.

- El expediente

/var/www/html/.clean.shexiste (esto normalmente no debería estar presente). - Buscar registros de Apache para solicitudes POST

modular.php. - Busque en los registros de Asterisk las llamadas a la línea directa 9998.

- Compruebe la base de datos MariaDB/MySQL para nuevos usuarios sospechosos en el ampusersMesa.

¿Qué hacer en caso de una infestación?

Mantén la calma. El parche está en proceso. Hasta entonces, el equipo de seguridad aconseja lo siguiente:

- Asegurando sus datos: Haz una copia de seguridad de tus copias de seguridad desde antes del 21 de agosto en un medio externo.

- Reinstalación: Instala el sistema desde cero, directamente con un módulo de firewall correctamente configurado y el módulo de punto final actualizado.

- Restauración: Restaura tu sistema con la copia de seguridad.

- Cambiar contraseñas: Cambios inmediatos todos Contraseñas: para el sistema, troncales SIP, usuarios, buzones de correo, etc.

Actualización: Ahora se sabe que Solo las versiones 16 y 17 se ven afectadas. Si todavía tienes 15 años, deberías estar a salvo esta vez.

Particularmente importante: Revisa la tuya también Factura telefónica! Multitudes de llamadas no autorizadas, especialmente conexiones internacionales costosas, son una señal común de un ataque exitoso.

Si, por alguna razón, no tiene copias de seguridad actualizadas, es posible la limpieza manual, pero es arriesgado. Este enfoque también se discute en el Foro FreePBX. Pero ten en cuenta: La reinstalación es la forma más segura de recuperar el control total de sus sistemas.

¡Comercie ahora y proteja su sistema FreePBX!

Artículo 8

Es probable que el alivio de los precios de la electricidad esté muy por debajo de las expectativas.

En Alemania no solo pagamos los precios más altos de la electricidad en una comparación internacional, sino que también seguimos teniendo un problema estructural general de tarifas de red y gravámenes adicionales.

Las noticias actuales sugieren que la reforma planificada del precio de la electricidad del gobierno federal, que entrará en vigencia a partir de 2026, podría ser decepcionante para muchos hogares en Alemania. Aunque el gobierno promete reducir los precios, los alivios reales esperados son pequeños.

Los planes del gobierno en agosto de 2025

El Gobierno Federal prevé las siguientes medidas para reducir los precios de la electricidad:

- Supresión de la tasa de almacenamiento de gas: A partir del 1 de enero de 2026, se suprimirá este recargo, que aumenta el gas y, por tanto, indirectamente el precio de la electricidad.

- Reducción permanente del impuesto sobre la electricidad: El impuesto sobre la electricidad, ya reducido, debe mantenerse al nivel mínimo de la UE a largo plazo para aliviar a los consumidores.

- Reembolso de las tarifas de red: Con un subsidio de 6.500 millones de euros, el gobierno federal quiere hacerse cargo de parte de las tarifas de la red. Este es el punto central de la reforma.

Pero aquí está la decepción: En lugar de la reducción inicialmente prometida de al menos cinco centavos por kilovatio-hora, los hogares solo podrían ser relevados de máximo 1,5 céntimos por kWh sentir. Esto se debe a que el gobierno federal soporta solo una parte de los costos y las tarifas de la red siguen siendo altas.

¿Por qué los precios de la electricidad son tan altos en Alemania?

Alemania tiene los precios de electricidad más altos en comparación internacional. Hay varias razones para esto:

- Tasas e impuestos elevados: Aproximadamente la mitad del precio de la electricidad se compone de impuestos, gravámenes y gravámenes. A pesar de la reforma prevista, estas cargas siguen siendo muy elevadas para las normas internacionales.

- Altas tarifas de red: Los costes de ampliación y mantenimiento de la red eléctrica son extremadamente elevados en Alemania. La conversión de las energías fósiles a energías renovables Al igual que la energía eólica y solar, se requiere una expansión masiva de la red para transportar electricidad desde el norte rico en viento hasta el sur industrial. Estos costes se repercuten a los consumidores a través de las tarifas de red.

- Situación política mundial: Las tensiones geopolíticas y el ataque ruso a Ucrania han exacerbado la crisis energética. Aunque los precios mayoristas de la electricidad han caído desde entonces, los consumidores están sintiendo las consecuencias de la crisis en forma de precios más altos a largo plazo. La incertidumbre en los mercados mundiales de la energía sigue siendo un factor determinante de los precios.

Comparación internacional

Un vistazo a otros países muestra hasta qué punto el precio de la electricidad alemana está influenciado por estos factores. Mientras que países como el EE.UU. o China se benefician de precios significativamente más bajos, ya que dependen de los combustibles fósiles y de una estructura fiscal diferente, los vecinos europeos también pagan precios altos, pero rara vez tanto como en Alemania. Por ejemplo, los países con una alta proporción de energía nuclear, tales como Francia, o una red hidroeléctrica bien desarrollada, como: Noruega, tiende a bajar los precios para los usuarios finales. La transición energética alemana, tan importante como lo es para la protección del clima, se está transfiriendo directamente a los consumidores a través de los altos costos de la expansión de la red y la integración de las energías renovables, lo que está elevando los precios.

Perspectivas para el futuro

Los expertos ven los precios de la electricidad en Alemania en un nivel alto más allá de 2026. La reforma prevista es sólo un primer paso, pero no una solución duradera a los problemas estructurales. Sin una revisión fundamental de los costes de las tarifas y gravámenes de la red, la electricidad seguirá siendo más cara en Alemania que en muchos otros países industrializados.

No? ¡Sí, por supuesto! Oooohhhh…

Artículo 9

Repensar la soberanía digital: Por qué el presidente de BSI advierte contra la «cortina de hierro digital»

El término «soberanía digital» está en boca de todos cuando se trata del futuro de Europa en el panorama tecnológico mundial. Describe el deseo de ser independiente de los poderes externos.

Recientemente, el BSI también ha sido Open Source Business Alliance en una carta abierta confrontado con ella. Aunque el detonante fue una declaración tergiversada por el DPA, el núcleo de la crítica tiene una mano y un pie. Claudia Plattner, presidenta de BSI En una crítica notable advirtió contra el malentendido de este término. Argumenta que una estrategia puramente nacional y aislacionista no solo es poco realista, sino también peligrosa. Su llamada de atención exige un cambio radical de perspectiva: Lejos de la «cortina de hierro digital» hacia una «capacidad digital para actuar».

En la carta abierta, la Open Source Business Alliance (OSBA) contradice la opinión de que Alemania debe seguir dependiendo de tecnologías extranjeras. Hace usted hincapié en que: Soberanía digital alcanzable lo es. La OSBA critica la «dependencia represiva» de Plattner y el argumento de la Ventaja de inversión de las empresas estadounidenses, Que son puros Narrativa de marketing denotado.

En opinión de OSBA, esta narrativa a menudo sirve como excusa para que los responsables políticos retrasen las decisiones necesarias sobre el abastecimiento y la inversión en soluciones europeas. La carta deja claro: Muchas dependencias podrían reducirse a corto plazo si la política europea Soluciones de código abierto los tendría específicamente en cuenta y los promovería en sus licitaciones. La carta también cuenta con el apoyo de más de 60 organizaciones, empresas e individuos del entorno de código abierto.

El problema del aislamiento nacional

La idea tradicional de soberanía digital a menudo está formada por la idea de que tenemos que desarrollar y producir todos los componentes tecnológicos, desde chips hasta sistemas operativos y software. Esta es la única forma en que podemos protegernos de la vigilancia y la interferencia extranjera. Pero Claudia Plattner considera que esta visión es una ilusión ingenua. Subraya que, en un mundo globalizado e interconectado, es simplemente imposible crear todas las tecnologías necesarias de forma aislada.

Tal enfoque no haría que Alemania y Europa fueran más independientes, sino más bien más débiles. Nos aislaríamos voluntariamente del ciclo de innovación global y nos adentraríamos en un nicho digital donde nuestros propios sistemas no solo serían menos poderosos, sino también, paradójicamente, menos seguros. El desarrollo y mantenimiento de una infraestructura de TI completamente propia devoraría enormes recursos que podrían usarse de manera mucho más efectiva en otros lugares, por ejemplo, en el fortalecimiento de la ciberseguridad.

Lo que realmente significa la verdadera soberanía digital

Para el jefe del BSI, la soberanía digital no es una cuestión de autosuficiencia total, sino de Capacidad para actuar. No se trata de ser dueño de todo, se trata de ser dueño de todo. Libertad para tomar sus propias decisiones. Esta capacidad de control autónomo depende de tres factores principales:

- Comprensión: Tenemos que ser capaces de entender las tecnologías que utilizamos. Esto requiere inversión en educación y experiencia para identificar y evaluar las dependencias.

- Libertad de elección: La verdadera soberanía significa poder elegir entre una variedad de proveedores y soluciones. Una posición de monopolio, ya sea de proveedores extranjeros o nacionales, contradice este principio.

- Resiliencia: Necesitamos construir sistemas que sigan funcionando incluso en caso de interrupciones, ya sean causadas por ciberataques o conflictos geopolíticos.

Desde esta perspectiva, queda claro que no importa si un servidor está ubicado en Alemania o en los Estados Unidos, sino si podemos cambiar de proveedor si es necesario y garantizar la seguridad de nuestros datos. La soberanía no es un estado, sino una habilidad.

El futuro está en la colaboración, no en el aislamiento.

Un punto central de la súplica de Plattner que como Responda también en la página de BSI como PDF Lo que se ha publicado es la necesidad de asociaciones internacionales. En lugar de distinguirnos de otros países, debemos buscar y fortalecer la cooperación con socios de confianza como los Estados Unidos, Gran Bretaña y otros países europeos. Juntos, podemos abordar mejor las amenazas cibernéticas y promover estándares abiertos que nos hagan menos dependientes de corporaciones individuales.

Este enfoque colaborativo nos permite aprender unos de otros, compartir las mejores prácticas y formar un frente común contra la ciberdelincuencia y los actores estatales. Esta es la única manera de proteger nuestra seguridad digital colectiva y Capacidad para actuar en un mundo globalizado.

La crítica de Plattner es una importante llamada de atención que lleva el debate sobre la soberanía digital a un nivel nuevo y más pragmático. Nos pide que apliquemos una estrategia realista y con visión de futuro que no se base en el aislamiento, sino en la competencia, la libertad de elección y la cooperación internacional. Al mismo tiempo, invita a las partes interesadas de OSBA a entablar un diálogo con el fin de perseguir el objetivo común: Alemania y Europa digitalmente

para asegurarse, soberano y exitoso.

n1 Señora Plattner, buena respuesta!

Y, por supuesto, esta semana del honorable auditor principal de seguridad ISO 27001 SunTsu no debería faltar:

La adaptabilidad es la clave para la supervivencia! El panorama de TI está cambiando constantemente. Prepárese para adaptar rápidamente sus estrategias y tecnologías para mantenerse relevante y enfrentar nuevas amenazas. Aquellos que se adhieren rígidamente a los viejos métodos fracasarán.