La semana de noticias termina, mis nueve de la semana 18.8 – 24.8 (KW34-2025) para ti en la carrera rápida. Como de costumbre sazonada con un poco de opinión, mis «alegrías de la semana»:

Brecha de Libarchive | SD en LibreOffice | Phison VS Windows | Thunderbird&Firefox | Aduanas en Gamescom | Día Cero de Apple | BND Reclutamiento | acuerdo Intel Trump | Independencia digital alemana

Artículo 1

¡Comencemos la semana con una paradoja donde menos es más!

La disminución de los puestos de trabajo en el sector de las tecnologías de la información se está intensificando, pero sigue habiendo escasez de trabajadores cualificados, al menos de acuerdo con la situación actual. Encuesta IW Colonia

En el sector informático alemán, se produjo un descenso significativo de las ofertas de empleo entre 2023 y 2024. La demanda de personal de TI ha caído un 26,2 por ciento en general. Esta disminución afecta particularmente a expertos altamente calificados con un título de maestría o diploma. Para ellos, el número de vacantes cayó un 33,7 por ciento.

Esto es, entre otras cosas, una consecuencia de la debilidad de la economía y la reticencia asociada de las empresas a invertir en proyectos innovadores.

Por el contrario, en 56 sectores, es decir, la gran mayoría, el número de vacantes para trabajadores de TI ha disminuido recientemente. El mayor descenso se observa en el sector de los servicios de tecnología de la información, que representa la mayor proporción de profesionales de TI (40,9 %). En una media anual en 2024, esto

Superficie 5 821 vacantes menos anunciadas que en el año anterior, lo que supone una disminución del 31,6 %. Los expertos en TI se vieron especialmente afectados. Las posibles razones de la disminución podrían ser que las empresas están cambiando cada vez más las habilidades de TI que antes eran proporcionadas por proveedores de servicios externos a sus propias empresas o en el extranjero. También un

La «fabricación de vehículos de motor y partes de vehículos de motor» mostró una disminución significativa en el número de vacantes para trabajadores cualificados de TI. Entre 2023 y 2024, el número de vacantes disminuyó en más de un tercio (un 36,8 %) hasta situarse en torno a las 2 000 vacantes. Esto refleja la crisis actual en la industria automotriz.

Aunque el sector de TI se está reduciendo en general, hay excepciones. En el Asesoramiento jurídico y fiscal Por ejemplo, el número de vacantes para profesionales de TI ha aumentado en más del 500 por ciento, a medida que se utilizan cada vez más nuevas soluciones digitales.

A pesar de la disminución, la escasez de trabajadores calificados en la industria de TI sigue siendo notable. Por término medio, en 2024 no pudieron cubrirse más de 13 500 vacantes. El informe corto de IW n.o 73/2025 menciona como referencia para esta evaluación Otra publicación propia Mirando hacia adelante a 2028.

Los expertos en informática, en particular, tienen una gran demanda: Para ellos, siete de cada diez puestos no pudieron cubrirse. Por lo tanto, la provisión de puestos de TI sigue siendo un gran desafío para las empresas. En el futuro, la necesidad de fuerzas de TI podría incluso aumentar nuevamente, ya que el avance de la digitalización y el uso de la inteligencia artificial (IA) están cambiando los requisitos para los trabajadores calificados y es más probable que desempeñen un papel complementario.

Artículo 2

Difusión estable para LibreOffice: Generación de imágenes de IA para todos

Una nueva extensión desarrollada por voluntarios denominada «Stable Diffusion for LibreOffice» permite a los usuarios de la suite gratuita Office (versión 7.4) crear imágenes generadas por IA directamente en Writer e Impress.

A diferencia de muchas soluciones comerciales, este servicio es gratuito y solo requiere la instalación de la extensión y la aplicación para una clave API gratuita y seudónima.

Cómo funciona: La expansión utiliza la infraestructura de Horda de la IA, Un proyecto de crowdsourcing descentralizado. Los voluntarios proporcionan su poder de cómputo, principalmente de potentes tarjetas gráficas (GPU).

La velocidad de generación de imágenes depende de la utilización de la red. El sistema funciona con una moneda interna denominada «Kudos»: Aquellos que aportan poder de cómputo o evalúan imágenes reciben felicitaciones y son preferidos al procesar sus pedidos. Los usuarios sin Kudos pueden tener que esperar más tiempo, pero aún pueden usar el servicio.

El registro de una clave no requiere información personal como nombres o direcciones de correo electrónico.

Información importante y adiciones:

- Otras integraciones previstas: El desarrollador Igor Támara está trabajando para que la extensión esté disponible para la hoja de cálculo y Draw de Calc.

- Otros plugins de IA: La extensión Stable Diffusion no es la única herramienta de IA para LibreOffice. También existen plugins como «localwriter», que proporciona funciones de IA generativa para textos que se ejecutan en el propio ordenador del usuario, lo que aumenta la seguridad de los datos.

- Aviso de protección de datos: Dado que los pedidos para la generación de imágenes se transfieren a las computadoras de voluntarios anónimos, el desarrollador aconseja no realizar solicitudes de imágenes confidenciales o privadas.

- Filosofía libre y descentralizada: La existencia y el funcionamiento del plug-in de difusión estable y la red de AI Horde son consistentes con el pensamiento de código abierto de LibreOffice, ya que proporcionan herramientas de IA gratuitas y de libre acceso que no están controladas por una sola empresa.

Artículo 3

Windows Update KB5063878 causa problemas de SSD con discos con varios chips de controlador Phison

Una vez más, tiene una actualización de Windows que podría haber sido corregida en la vista previa con mensajes de error de los usuarios, a través del control de calidad y ahora causa frustración en todo el mundo.

Algunos usuarios de Windows 11 están informando actualmente Problemas con los SSD, que se producen junto con la última actualización acumulativa (KB5063878). Se presta especial atención a las unidades con Controladores de phison.

La causa del problema

Las dificultades surgen sobre todo para operaciones intensivas de escritura Por ejemplo, al transferir archivos grandes o instalar juegos. Se puede encontrar información diversa en la red, pero parece estar de acuerdo en que el problema surge de las operaciones de escritura de 50 GB de datos. En tales situaciones, puede haber una sobrecarga de la caché de escritura, que luego hace que el SSD se vuelva invisible para el sistema operativo o incluso muestra la estructura de datos como dañada (RAW).

Según el análisis anterior, el error no reside principalmente en los propios SSD, sino en una interacción de un Actualización de Windows y el firmware de ciertos controladores. Una administración de memoria defectuosa del sistema operativo hace que las colas de E/S se sobrecarguen, después de lo cual el controlador SSD entra en un estado defectuoso y ya no responde.

Modelos afectados:

Desafortunadamente, la situación de los datos hasta ahora no está del todo clara. También puede estar circulando Falsa información en la red, Phison ya está tomando medidas. En su mayoría, sin embargo, los SSD con el controlador Phison parecen PS5012-E12 ser afectado. Dado que Phison vende sus controladores a numerosos fabricantes importantes (como Corsair, KIOXIA o SanDisk), los problemas no se limitan a una sola marca. Había leído eso sobre varios controladores Phison hasta 40% El mercado de SSD.

Actualización 24.8, 21:00h

El Winfuture.com Aquí hay más información sobre los antecedentes técnicos del problema: Se supone que la última actualización de Windows hace un cambio en la pila de memoria, lo que ahora conduce a problemas de almacenamiento en búfer. Por lo tanto, el sistema operativo mantiene demasiados datos en el búfer mientras que el kernel maneja el orden de descarga incorrectamente. Conduce hasta 60% o más llenos son precedidos por afectados porque allí la caché SLC es más pequeña y, por lo tanto, hay menos bloques libres disponibles.

También se ha revisado la lista de SSD afectados: Corsair Force MP600 o todos los SSD con controlador Phison PS5012-E12, Kioxia Exceria Plus G4, Fikwot FN955, SSD con controlador InnoGrit, Maxio SSD, Kioxia M.2 SSD, SanDisk Extreme Pro M.2 NVMe 3D

Cómo evitar el problema

Dado que la causa radica en la interacción entre la actualización de Windows y el firmware SSD, actualmente no existe una solución cien por ciento segura, sino algunos pasos importantes para minimizar el riesgo:

- Evita las escrituras grandes: Si está utilizando uno de los SSD potencialmente afectados, evite las transferencias de datos grandes (50 GB +), como la instalación de juegos grandes o la edición de archivos de video grandes. Si es posible, lleve a cabo estas operaciones en pasos más pequeños.

- Crear copias de seguridad: Lo más importante es hacer copias de seguridad periódicas de sus datos. Así que usted está al menos en el lado seguro antes de la pérdida de datos si su SSD falla.

- Compruebe las actualizaciones de firmware del fabricante: La responsabilidad de la corrección del firmware recae en los fabricantes individuales de SSD que utilizan los diseños de referencia de Phison. Vigile los sitios web de soporte del fabricante de su SSD e instale todas las actualizaciones de firmware proporcionadas a medida que estén disponibles.

- Desinstalar Windows Update (última opción): Si el problema ya se ha producido y no hay otra solución, desinstalar la actualización de Windows en cuestión puede ser una medida temporal. Alternativamente, esta actualización también se puede ocultar temporalmente hasta que se entregue una versión corregida.

- ¿Su SSD se ha visto afectado? Algunos usuarios también informaron la pérdida de datos observada en este contexto después de un accidente. En este caso, el problema puede expresarse, por ejemplo, por el hecho de que los programas instalados repentinamente ya no se pueden encontrar, incluso los enlaces a datos o aplicaciones se ejecutan en el «vacío» como si nunca se hubieran instalado. Desafortunadamente, ya hay informes de fallas completas de SSD individuales.

Ambos Microsoft como Phison también Los informes han confirmado el problema y al menos Phison ya está trabajando en una solución. Queda por actuar con precaución hasta que se publique una corrección oficial de base amplia. Desafortunadamente, poco se supo del campamento de Microsoft sobre este tema esta semana.

Especialmente frustrante parece ser que ya ha habido informes de Japón el mes pasado sobre el problema, la actualización de vista previa a KB5063878 con el número KB5062660 ya parece causar el mismo problema. Al menos los cambios problemáticos ya se han implementado localmente allí y, sin embargo, el paquete de actualización ahora se ha implementado globalmente en agosto. Esto habría sido evitable.

Actualizaciones del KW35 sobre el problema:

Atención, solo mi opinión: ¿El calor como catalizador potencial?

La especulación va más allá, y el propio Phison ha puesto en juego una interesante teoría: El papel del enfriamiento. La sospecha es que las altas temperaturas imperantes en julio y agosto pueden haber favorecido la causa de los fracasos. La suposición es que un parche de Microsoft cambió la mecánica de memoria de los controladores, lo que resultó en un aumento de la temperatura de funcionamiento. Si este cambio se produce en combinación con temperaturas ambiente ya altas, el controlador podría "sudar" y, en el peor de los casos, fallar.

Conjetura salvaje de mi parte: ¿Podría haberse cambiado algo en los parches de Microsoft KB5063878 y KB5062660, que en última instancia elimina la sincronización del estrangulamiento térmico del controlador? El estrangulamiento térmico es un mecanismo de protección automático en computadoras y otros dispositivos que reduce el rendimiento de un procesador u otros componentes cuando alcanzan una temperatura de funcionamiento crítica.

Este escenario explicaría por qué las interrupciones ocurrieron solo a un cierto grupo de usuarios y por qué Phison no pudo replicar el problema en sus laboratorios (que es probable que funcionen en condiciones controladas y más frías). Actualización: Microsoft tuvo un fin de semana. también en su portal de administración Él habló y también dijo:No se encontró nada„.

Queda por ver si se trata de una cadena de circunstancias desafortunadas o de un problema fundamental que solo se hace visible en condiciones extremas. Sin embargo, muestra una vez más lo compleja que puede ser la interacción entre las actualizaciones de software, los componentes de hardware y los factores ambientales.

Actualización para la actualización, domingo por la tarde, 31.08:

Aunque todos dicen que no es nada, ahora hay un Youtuber que pudo reproducir el problema (aunque no como se describió originalmente), pero obviamente con los mismos efectos durante su última creación de video.

Bueno, entonces todo se remonta al principio. No lo hemos imaginado, incluso si todos los involucrados dicen lo contrario.

Solución provisional a partir del domingo 31.08:

Las actualizaciones de Windows KB5063878 y KB5062660 probablemente solo se pueden desinstalar sin un mensaje de error si desactiva la función Sandbox de Windows de antemano. También hay información de otro Youtuber:

A continuación, puede activar la función sandbox de nuevo hasta donde he leído.

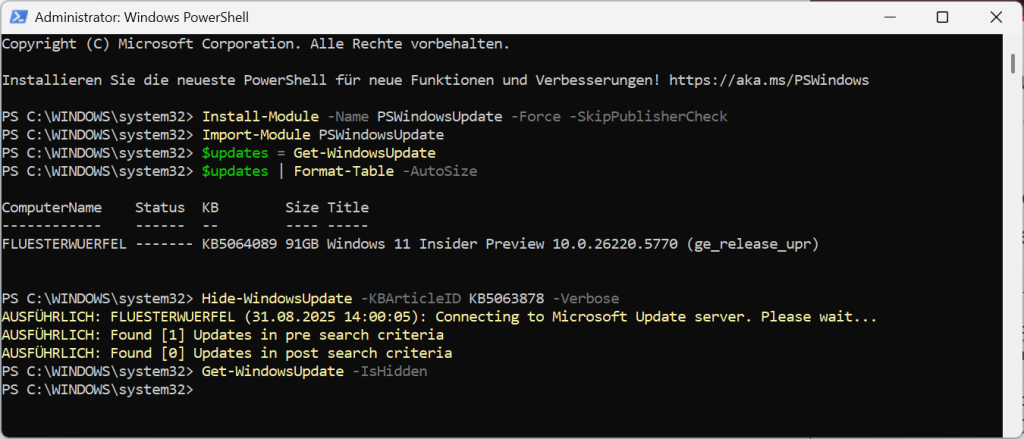

Las dos actualizaciones que haría (si utiliza NvME con Phison Controller y se ve afectado) suspender temporalmente o, por ejemplo, ocultar el Powershell (comenzar como administrador) del catálogo de Windows Updates para su sistema. Cómo va eso se describe muy bien aquí:

# Instalar el módulo PSWindowsUpdate (ejecutar con privilegios de administrador) Instalar módulos -Nombre PSWindowsUpdate -Force -SkipPublisherComprobar # Importar el módulo Importar módulos PSWindowsUpdate # Búsqueda de actualizaciones disponibles (toma algún tiempo) $actualizaciones = Get-WindowsUpdate # Mostrar todas las actualizaciones disponibles (para encontrar el ID de la actualización que se va a bloquear) $actualizaciones ?? Formato-Tabla -AutoSize # Supongamos que la actualización a bloquear tiene el ID KB5063878 $updateID = "KB5063878" # Ocultar la actualización específica Hide-WindowsUpdate -KBArticleID KB5063878 -Verboso # Comprueba si la actualización estaba oculta Get-WindowsUpdate -IsHiddenDebería verse así: (Habs tiempos fijos hizo clic a través de un sistema de prueba conmigo)

Artículo 4

Instala las actualizaciones de Firefox y Thunderbird lo más rápido posible

La Fundación Mozilla lanzó importantes actualizaciones de seguridad para sus populares aplicaciones Firefox y Thunderbird el 19 de agosto de 2025.

Vulnerabilidades críticas de seguridad en Firefox y Thunderbird: Se requieren actualizaciones inmediatas. Estas actualizaciones cierran varias vulnerabilidades críticas que podrían permitir a los atacantes ejecutar código malicioso en los sistemas afectados.

¿Qué pasó?

Mozilla ha identificado y corregido varias vulnerabilidades graves en varias versiones de Firefox y Thunderbird. Las vulnerabilidades afectan tanto a las versiones de escritorio como a Firefox para iOS. Resulta especialmente problemático que algunas de estas lagunas se hayan clasificado como «altas».

Betroffene Versiones y actualizaciones

Los usuarios deben actualizar inmediatamente a las siguientes versiones seguras:

Firefox:

- Firefox 142

- Firefox ESR 115.27

- Firefox ESR 128.14

- Firefox ESR 140.2

- Firefox para iOS 142

Thunderbird:

- Thunderbird 128.14

- Thunderbird 140.2

- Thunderbird 142

Deficiencias críticas en detalle

CVE-2025-9179: Escapada de caja de arena (nivel de amenaza: Alto)

Una vulnerabilidad particularmente peligrosa permite a los atacantes salir de la caja de arena debido a la corrupción de la memoria en el componente GMP de audio / video. Esta vulnerabilidad afecta tanto a Firefox como a Thunderbird y podría permitir a los ciberdelincuentes obtener acceso avanzado al sistema.

CVE-2025-9185: Error de memoria (nivel de amenaza: Alto)

Otros errores de memoria pueden hacer que el código malicioso llegue a los sistemas, lo que generalmente conduce a un compromiso completo del equipo afectado. Esta vulnerabilidad fue descubierta por el propio equipo de fuzzing de Mozilla.

CVE-2025-55032: Ataques XSS en iOS (nivel de amenaza: Alto)

Especialmente para los usuarios de iOS, existe el riesgo de ataques de scripting entre sitios que podrían poner en peligro los datos confidenciales.

Otras deficiencias

Además, se cerraron vulnerabilidades como CVE-2025-9180 (derivado de la política del mismo origen) y CVE-2025-9181 (memoria no inicializada), que también presentaban riesgos de seguridad.

¿Por qué es tan peligroso?

Las vulnerabilidades identificadas son particularmente amenazantes porque:

- Compromiso completo del sistema puede habilitar

- Mecanismos de seguridad Sandbox eludir

- Tanto para ordenadores de sobremesa como para dispositivos móviles afectar

- No hay signos visibles Dejando un ataque exitoso

Lo que los usuarios deben hacer ahora

Medidas inmediatas:

- Comprobar las actualizaciones: Abre Firefox o Thunderbird y comprueba si estás usando la última versión del menú Ayuda → Acerca de Firefox/Thunderbird

- Habilitar actualizaciones automáticas: Asegúrese de que las actualizaciones automáticas estén habilitadas

- Realizar un reinicio: Reiniciar las aplicaciones después de la actualización

- Escaneo de sistemas: Realice un análisis antivirus completo

Usuarios de Thunderbird: Seguridad adicional

Para los usuarios de Thunderbird, hay un mensaje tranquilizador: "Estas vulnerabilidades generalmente no se pueden explotar a través de correos electrónicos en Thunderbird porque el scripting está deshabilitado al leer correos electrónicos", pero plantean riesgos en contextos similares a los de un navegador.

Situación de amenaza actual

Hasta el momento no se ha informado de ataques activos contra estas vulnerabilidades. Mozilla tampoco ha publicado ningún indicador que ayude a identificar sistemas ya comprometidos. Esto hace que las actualizaciones preventivas sean aún más importantes.

Contexto adicional: Campaña de phishing

Las últimas actualizaciones de seguridad tienen lugar en el contexto de una campaña de phishing de la que Mozilla advirtió a principios de agosto. Los atacantes desconocidos intentaron robar datos de acceso de los desarrolladores de complementos a través de correos electrónicos falsos. La escala y el éxito de esta campaña aún no se conocen.

conclusión

Las últimas actualizaciones de seguridad para Firefox y Thunderbird son críticas y deben ser instaladas por todos los usuarios de inmediato. Las vulnerabilidades identificadas podrían dar lugar a graves violaciones de la seguridad si se explotan con éxito.

Los usuarios no solo deben instalar las actualizaciones, sino también reconsiderar sus prácticas generales de seguridad: Las actualizaciones periódicas, idealmente automáticas, así como el comportamiento de navegación cuidadoso y el uso de software de seguridad adicional siguen siendo bloques de construcción importantes para la seguridad digital como antes.

Artículo 5

Incursión aduanera en GamesCom expone trabajo no declarado

La feria de juegos de computadora más grande del mundo se convirtió en el escenario de una redada aduanera a gran escala el día de la inauguración. Con casi 60 trabajadores de emergencia del control financiero del trabajo no declarado, las aduanas se trasladaron y aseguraron todo el acceso a la feria.

Después de uno Comunicado de prensa de aduanas ya estaba «caliente» el día de la inauguración en el recinto ferial de GamesCom. Los investigadores revisaron a casi 150 empleados de más de 40 compañías de seguridad el día de la inauguración. Los resultados fueron alarmantes: Alrededor de un tercio de las personas controladas mostraron evidencia de trabajo no declarado.

Las violaciones en detalle: En casi cincuenta casos, había indicios de que los afectados no estaban debidamente inscritos en la seguridad social por su empleador. Además, hay primeros indicios de doce casos de abuso de las prestaciones sociales.

Especialmente picante: Numerosos agentes de la ley dijeron que estaban trabajando el primer día, incluidos los jefes de departamento con la responsabilidad de numerosos empleados. Las inspecciones se llevaron a cabo no solo en las entradas, sino también en los pasillos y en los espacios abiertos, comprobaron los funcionarios, donde también se desplegó personal de seguridad.

El caso muestra que las violaciones sistemáticas del Derecho laboral también pueden ocurrir en eventos a gran escala, y las aduanas toman medidas sistemáticas contra ellas.

Artículo 6

Vulnerabilidad crítica de día cero en dispositivos Apple: CVE-2025-43300 ya explotado activamente

Apple ha lanzado nuevamente una actualización de seguridad crítica para cerrar una vulnerabilidad de día cero que ya ha sido explotada en ataques dirigidos.

La vulnerabilidad, catalogada como CVE-2025-43300, afecta a iOS, iPadOS y macOS y representa una amenaza significativa para millones de usuarios de Apple en todo el mundo.

¿Qué es CVE-2025-43300?

CVE-2025-43300 es una vulnerabilidad de escritura fuera de límites en el marco ImageIO de Apple con una puntuación CVSS de 8,8, que clasifica como «altamente crítica». El marco ImageIO es un componente central utilizado por las aplicaciones para procesar y mostrar formatos de imagen.

Los detalles técnicos:

- Tipo de vulnerabilidad: Fuera de los límites Escribir

- Componente afectado: Marco de ImageIO

- Puntuación CVSS: 8,8 (alto)

- Explotación: Ya activo en ataques dirigidos

¿Cómo funciona el ataque?

La vulnerabilidad puede ser causada por el procesamiento de un archivo de imagen malicioso. Si un dispositivo afectado procesa un archivo de imagen manipulado, esto puede conducir a la corrupción de la memoria explotable.

Vectores de ataque:

- Archivos de imagen maliciosos a través de archivos adjuntos de correo electrónico

- Sitios web comprometidos con imágenes manipuladas

- Aplicaciones de mensajería y redes sociales

- Cualquier aplicación que procese imágenes automáticamente

Lo particularmente peligroso: La explotación puede llevarse a cabo sin que el usuario haga clic activamente en el archivo de imagen: basta con la carga o el procesamiento automáticos.

Sistemas y actualizaciones afectados

Apple ha confirmado que la vulnerabilidad ya ha sido explotada en «ataques extremadamente sofisticados» contra objetivos específicos. Los afectados son:

iOS y iPadOS:

- iOS 18.6.2 y iPadOS 18.6.2 (últimas versiones)

- iPadOS 17.7.10 (versiones más antiguas compatibles)

macOS:

- macOS Sequoia 15.6.1

- macOS Sonoma 14.7.8

- macOS Ventura 13.7.8

Apple corrigió la vulnerabilidad con mecanismos mejorados de verificación de límites que evitan que los programas escriban fuera de sus áreas de memoria asignadas.

La importancia de las vulnerabilidades de día cero

CVE-2025-43300 ya es la séptima vulnerabilidad de día cero explotada activamente que Apple corrigió este año. Esta acumulación muestra varias tendencias inquietantes:

Situación de amenaza creciente:

- Los ciberdelincuentes invierten más en las explotaciones de día cero

- Los dispositivos de Apple están cada vez más dirigidos

- La complejidad y sofisticación de los ataques aumenta constantemente

Ataques fuera de límites: Este tipo de vulnerabilidad es particularmente peligrosa porque permite a los atacantes escribir código en áreas de memoria donde el sistema lo ejecuta con privilegios elevados. Como resultado, los atacantes pueden:

- Controles del sistema de derivación

- Instalación de software malicioso con privilegios de administrador

- Acceder a datos sensibles

- Comprometer todo el dispositivo

Medidas de protección inmediatas

1. Actualizar inmediatamente: Todos los usuarios de Apple deben instalar inmediatamente las últimas actualizaciones de seguridad. Las actualizaciones están disponibles a través de la configuración del sistema.

2. Habilitar actualizaciones automáticas: Asegúrese de que las actualizaciones de seguridad automáticas estén habilitadas para recibir automáticamente futuros parches.

3. Tenga cuidado con las imágenes desconocidas:

- No abre imágenes de fuentes dudosas o poco confiables

- Tenga cuidado con los archivos adjuntos de correo electrónico

- Comprueba los enlaces sospechosos antes de hacer clic

4. Seguridad de la red:

- Utiliza redes WiFi de confianza

- Habilita firewalls y otras características de seguridad

- Monitorea la actividad inusual del dispositivo

Perspectivas y Conclusión

CVE-2025-43300 destaca la amenaza continua de las vulnerabilidades de día cero y la necesidad de una estrategia proactiva de seguridad de TI. El hecho de que la séptima vulnerabilidad de día cero en los sistemas de Apple ya haya sido explotada activamente este año muestra el empeoramiento de la situación de amenaza.

Los días de sentarse como usuario de Apple y sonreír sobre los defectos de seguridad de Windows o Android parecen haber terminado.

Principales conclusiones:

- Los ataques de día cero son cada vez más frecuentes y sofisticados

- Las actualizaciones de seguridad automáticas son esenciales

- Una estrategia de seguridad de múltiples capas es esencial

- La conciencia del usuario juega un papel crucial

La rápida respuesta de Apple merece reconocimiento, pero la acumulación de tales vulnerabilidades debería llevar a todos los usuarios de Apple a repensar y fortalecer sus prácticas de seguridad.

Recomendación de actuación:

Instala las actualizaciones de seguridad inmediatamente y comprueba las medidas generales de seguridad de TI. En el panorama actual de amenazas, la prevención es clave para proteger sus activos digitales y todos los datos personales.

Artículo 7

Los jugadores querían: El BND descubre Gamescom como un hotspot de reclutamiento

El Servicio Federal de Inteligencia (BND) tiene una nueva estrategia para encontrar jóvenes talentos, que lo lleva directamente al corazón de la comunidad de jugadores: Gamescom.

Lo que parece un paso inesperado a primera vista tiene sentido en una inspección más cercana. Si piensas en el BND, probablemente tengas fotos de agentes secretos y películas de espionaje en tu cabeza. Pero la realidad está mucho más moldeada por la tecnología de vanguardia, la comunicación digital y la ciberseguridad. Aquí es donde los jugadores entran en juego.

¿Por qué jugadores?

Las habilidades que muchos jugadores adquieren con el tiempo son muy relevantes para el BND. Solo piensa en:

- Rápida comprensión y toma de decisiones: En los juegos llenos de acción, las fracciones de segundo deben decidir sobre la victoria o la derrota. Esta capacidad vale la pena en el entorno operativo del BND Gold.

- Competencia de resolución de problemas: Resolver rompecabezas complejos, encontrar vulnerabilidades en los sistemas o desarrollar nuevas estrategias son desafíos cotidianos para los jugadores.

- Resistencia y concentración: Centrarse en una tarea durante horas sin perder el enfoque es parte de la vida cotidiana de muchos jugadores.

- Capacidad de trabajo en equipo: En los juegos multijugador, la colaboración efectiva es clave para el éxito.

El BND está buscando mentes creativas, Aquellos que no piensan en patrones tradicionales. Personas que son capaces de reconocer patrones, descifrar información oculta y mantenerse frescas bajo presión. Para esto, también hubo un Desarrolla tu propio juego, que actualmente se puede jugar en Gamescom en el stand de BND.

Del controlador al teclado del BND

La estrategia que Gamescom utiliza como plataforma de reclutamiento es un movimiento inteligente. En lugar de solo estar presente en ferias de trabajo clásicas, el BND va donde se encuentra con un grupo objetivo con los talentos que está buscando. Muestra que está modernizando y reconociendo el potencial de una comunidad a menudo subestimada. A diferencia del BND, por ejemplo, el Bundeswehr ha reconocido durante mucho tiempo la feria como una oportunidad y no solo promueve nuevos profesionales, sino que también utiliza la feria de manera específica para presentar su propia imagen como un «ajuste contra las amenazas, especialmente en el ciberespacio». La Bundeswehr también necesita las habilidades de los jugadores en muchas áreas, como el manejo de joysticks y controladores, la capacidad de respuesta y la multitarea.

Este paso subraya lo importante que se ha vuelto la seguridad de TI para las instituciones gubernamentales. Con la creciente escasez de trabajadores cualificados en este sector, se deben desbaratar nuevas vías. El BND ha reconocido que la próxima generación de expertos, analistas y técnicos en ciberseguridad está creciendo no solo en las salas de conferencias, sino también en los mundos digitales de los juegos de computadora.

Sigue siendo emocionante ver qué talentos descubrirá el BND en la Gamescom de este año y si este enfoque no convencional dará frutos. Sin embargo, una cosa es cierta: Gamescom es algo más que una feria de juegos: ahora también es un lugar para agentes secretos de próxima generación.

Artículo 8

Intel está ahora parcialmente nacionalizada: Un acuerdo con Trump

Intel se convierte en una empresa estatal. Estados Unidos tiene 9,9 % las acciones garantizadas: a cambio, el CEO Lip-Bu Tan puede mantener su posición.

Pero, ¿qué hay realmente detrás de este acuerdo, que fue enhebrado por el presidente de los Estados Unidos, Donald Trump?

Un trato en el abismo

El pacto equivale a un precio de honda para los Estados Unidos. En lugar de capital fresco, Trump solo está liberando subsidios que Intel dice que son «CHIPS y Ley de Ciencia« Se le permitió hacerlo, pero fue bloqueado por su gobierno. Además, ya se han desembolsado subvenciones.

El propio Trump anunció el acuerdo: Tan, quien previamente había sido empujado por Trump a renunciar, le había dado los diez mil millones de dólares para Estados Unidos a cambio de su trabajo. En una inspección más cercana, sin embargo, este no es el caso.

El «Ley CHIPS y Ciencia» Fue aprobado bajo el presidente Joe Biden para fortalecer la producción de semiconductores en Estados Unidos y reducir la dependencia de los fabricantes asiáticos. Aunque Trump no es fanático de esta ley, ahora la está usando en su beneficio.

Lo que Estados Unidos obtiene (y no obtiene)

- Los hechos: Los Estados Unidos recibirán el paquete de acciones a un precio de descuento significativo de $ 20.47 por acción, que es del 17 por ciento. % por debajo del precio de cierre de la semana anterior. Por lo general, los paquetes de acciones grandes se venden con primas de precio.

- El intercambio: A cambio de las acciones, el resto 8.900 millones de dólares Subvenciones concedidas a Intel por el «Ley CHIPS» derecho.

- Opciones para el futuro: ¿Debería Intel superar los 49 en los próximos cinco años? % Si la compañía vende sus chips Intel Foundry, a Estados Unidos se le permitirán otros cinco chips. % Compre la compañía a un precio aún más bajo de $ 20 por acción.

¿Una cuestión secundaria de seguridad nacional?

El acuerdo plantea preguntas sobre la seguridad nacional. El gobierno de EE.UU. renuncia a importantes cláusulas de la «Ley CHIPS», que en realidad sirven para prevenir abusos y garantizar la seguridad nacional.

Estas salvaguardias incluyen:

- Participación en los beneficios: Los beneficiarios de subvenciones deben devolver parte de sus beneficios excedentarios al Estado.

- Infraestructura para empleados: Las empresas deben ofrecer lugares de jardín de infantes asequibles.

- Utilización de los fondos: Las subvenciones no podrán utilizarse para distribuciones a los accionistas.

- Protección frente a la competencia: Los beneficiarios no pueden construir nuevas fábricas en países considerados una amenaza (especialmente China) o aumentar significativamente la capacidad de las fábricas allí durante 10 años.

Estas reglas ya no se aplicarán a Intel. Al mismo tiempo, las preocupaciones de Trump sobre el CEO Tan, especialmente sus supuestos vínculos con las compañías chinas de chips y el Partido Comunista de la República Popular China, de repente parecen estar completamente olvidadas.

Por lo tanto, el gobierno de EE.UU. no sólo pierde la oportunidad de ejercer influencia, sino que también «Ley CHIPS» establecer reglas de seguridad para completar el acuerdo.

Artículo 9

Pikachu sorprendido: el Gobierno alemán depende de la tecnología estadounidense y no de la soberanía digital, como se anunció

Una realización impactante sacude a la república: Alemania es tecnológicamente dependiente. ¿Quién hubiera pensado eso?

El gobierno federal tiene un descubrimiento innovador Los expertos no se han sorprendido durante años: Alemania está redactada con cautela «dependiendo de proveedores extranjeros individuales en algunos ámbitos de la tecnología». Infraestructura en la nube, sistemas operativos, tecnología de red: todo un territorio nuevo, podría decirse.

No? ¡Sí, por supuesto! Ohhhh! El Gran Despertar

El Ministerio Digital líder reconoce en voz baja lo que los expertos en TI podrían haber predicho ya en 2010: Empresas estadounidenses como Amazon, Google y Microsoft dominan el mercado alemán. ¡Sorprendente para ti! ¿Quién podría haber adivinado que décadas de inacción en la política digital conducirían a dependencias?

La ironía de la vida cotidiana

Especialmente picante: Si bien el Gobierno establece públicamente filosofías sobre la «soberanía digital», sus propios ministerios utilizan diligentemente los servicios de AWS y Microsoft. Incluso la policía federal confía sus datos sensibles a las nubes estadounidenses. Es como quejarse de tener sobrepeso mientras come el tercer donante del día.

La Oficina de Adquisiciones incluso ha celebrado recientemente cuatro nuevos acuerdos marco con los hiperescaladores. Lema: «¿Soberanía digital? Sí, pero solo después del próximo acuerdo con Microsoft». ¡Así se hace, yay!

La Ley de la Nube envía saludos

El hecho de que las empresas estadounidenses estén obligadas por la Ley de la Nube a divulgar los datos de los clientes a las agencias de seguridad de los Estados Unidos, sin una orden judicial, parece que el gobierno lo sabe, pero no es realmente perturbador. Lo principal es que las hojas de cálculo de Excel se ejecutan sin problemas en la nube de Azure.

«¿Sabe que ya se han transmitido datos alemanes? No lo hacemos", dijo la respuesta honesta del gobierno. A veces la ignorancia es una bendición.

El gran rescate

¡Pero no te preocupes! El gobierno federal tiene un plan: OpenDesk como alternativa a Microsoft 365 y OpenCode como portal para software de código abierto. Es como tratar de detener el hundimiento del Titanic con un solo chaleco salvavidas, pero bueno, al menos lo estás intentando.

El canciller Friedrich Merz y el ministro digital Karsten Wildberger subrayan repetidamente la importancia de la «soberanía digital». Es casi conmovedor cuán seriamente se toman esto mientras presumiblemente administran sus citas en Outlook.

IPCEI – La esperanza muere en último lugar

El comandante Tamtam anuncia "proyectos de interés común europeo" para la computación en el borde y las infraestructuras en la nube. IPCEI-ECI, IPCEI Cloud – Abreviaturas para dar esperanza. Se aclarará si esto será más que presentaciones de PowerPoint.

Mientras tanto, la Open Source Business Alliance y otras partes interesadas piden que se desarrollen alternativas de «alta presión». Por cierto, han estado haciendo esto durante años. Pero mejor ahora con alta presión (demanda) que nunca, ¿verdad?

Conclusión: ¿Mejor tarde que nunca?

La conclusión del Gobierno Federal es similar al famoso meme «Sorprendido Pikachu»: Uno no hace nada por la soberanía digital durante años y luego se sorprende de ser dependiente. Después de todo, se puede decir: Insight es el primer paso para mejorar.

Si de las medidas anunciadas surgirán alternativas reales o solo se revelarán nuevas declaraciones de intenciones. Hasta entonces, todavía tenemos la imagen de un gobierno que predica la independencia digital mientras está sentado en la nube estadounidense.

En este sentido: ¡Sorpresa! ??

Vamos a cerrar de nuevo esta semana con una cita del sabio oficial de seguridad ISO-27001 Sun-Tsu: «Escoge tus peleas con prudencia» No todas las advertencias o problemas requieren una respuesta inmediata y elaborada. Priorice las amenazas y concéntrese en las que podrían causar el mayor daño.