Hoy en día, en el «estilo clásico»: A lo largo de la semana, trabajamos a través de blogs de tecnología y noticias de TI para reunir nueve contribuciones de la semana 11.8 a 17.8 (KW33-2025). ¡Así que sigue leyendo ahora, el mensaje 8 te sorprenderá! Aquí están los "Wews de la Semana":

Brecha de Libarchive | Explotación de WinRAR | Clasificación de Digi | Aplicación de IA | Phishing de DefCon | Copias de seguridad de geofencing | PrivateCloudOutlook | CyberResilienceAct | DigitalDetox

Artículo 1

¿Utiliza libarchive? ¡Entonces deberías actuar ahora!

Quiero hablar hoy sobre una falla de seguridad que ha causado cierta emoción en las últimas semanas. Se trata de libarchive, Una biblioteca de compresión de código abierto que es utilizada por muchos de nosotros a diario sin que seamos conscientes de ello.

Una vulnerabilidad que inicialmente se clasificó como inofensiva resultó ser como una amenaza crítica – y esto solo se ha hecho tan conocido en los últimos días.

Un malentendido inicial

Hace unos meses, la brecha fue reportada por un investigador de seguridad llamado Tobias Stöckmann. Los desarrolladores de libarchive respondieron rápidamente y lanzaron una nueva versión, 3.8.0, para solucionar el problema. Inicialmente, Red Hat calificó la vulnerabilidad como con un CVSS de 3,9 y un riesgo «bajo». Un valor que la mayoría de nosotros podría no haber puesto inmediatamente en alerta.

Luego vino el cambio. El Instituto Nacional de Estándares y Tecnología de los Estados Unidos (NIST) ha examinado más de cerca el asunto y lo ha reevaluado. Con un vector de ataque actualizado, llegaron a una conclusión alarmante: El valor CVSS es 9.8, ¿Cuál es la brecha como crítico calificada.

¿Cuál es exactamente el problema?

La vulnerabilidad bajo el identificador CVE-2025-5914 | EUVD-2025-17572 corriendo, está en la función archive_read_format_rar_seek_data(). Si usted .rararchivos, puede ser procesado allí a un Desbordamiento de enteros Vamos, vamos. Lo que sucede a continuación es lo que se denomina «doble libertad»: Los recursos que ya han sido liberados serán liberados por segunda vez.

Esto puede tener consecuencias fatales. Los atacantes podrían explotar este error para manipular la memoria, ejecutar código malicioso o causar un estado de denegación de servicio (DoS) que paraliza su sistema.

¿Quién se ve afectado?

Usted podría estar pensando ahora, «libarchivo, que sólo se aplica a los sistemas Linux, ¿verdad?» Pensamiento equivocado. Admitidamente establecido Muchas distribuciones de Linux y Unix La biblioteca, pero también Microsoft Windows se ve afectada.

Desde Microsoft Build 2023, Microsoft ha estado utilizando el proyecto libarchive de código abierto para proporcionar soporte nativo para varios formatos de archivo, como .tar, .rar y .7z para garantizar. Por lo tanto, es muy probable que su sistema Windows también sea vulnerable. No está claro si Microsoft ya ha entregado la biblioteca corregida por error.

¿Qué deberías hacer ahora?

La urgencia de la situación se debe a la Advertencia del CERT-Bund (autoridad alemana de seguridad informática) y el DFN subraya la reevaluación de la brecha por parte de NIST.gov.

Entonces, si está utilizando un sistema que se basa en libarchive, debe verificar urgentemente si hay una actualización. Ya sea que esté usando Linux, macOS o Windows, verifique la administración de su sistema o el administrador de paquetes e instale las últimas actualizaciones. Es mejor jugar a lo seguro y actuar proactivamente antes de que sea demasiado tarde.

Artículo 2

¡Ten cuidado con WinRAR esta semana!

Usted está utilizando WinRAR? Entonces deberías estar atento ahora. Se ha descubierto una vulnerabilidad crítica que no solo es peligrosa, sino que también es explotada activamente por los delincuentes. ¡Debes instalar la actualización inmediatamente!

¿Qué pasó?

Investigadores de seguridad de Eset han encontrado una vulnerabilidad (CVE-2025-8088 | EUVD-2025-23983), que permite a los atacantes ejecutar código malicioso en su computadora. ¿Cómo funciona?

La brecha es una vulnerabilidad denominada «vía transversal». Esto significa que un atacante puede crear un archivo de archivo manipulado. Si lo desempaqueta con una versión vulnerable de WinRAR, el código malicioso puede ejecutarse en su sistema. El riesgo es alto (CVSS 8.4).

Especialmente explosivo: Según Eset, esta brecha ya está siendo explotada. Los ciberdelincuentes envían correos electrónicos con archivos RAR preparados para instalar puertas traseras que luego se pueden usar para lanzar más ataques.

¿Qué tienes que hacer?

Las buenas noticias: WinRAR ya ha reaccionado y el Versión 7.13 publicado, lo que cierra la brecha. Por cierto, las versiones de Unix y Android no se ven afectadas, las versiones anteriores de Windows ya.

Mi consejo para usted: Vaya a la página de descarga de WinRAR y descargue la última versión. Es un pequeño esfuerzo por su seguridad que definitivamente vale la pena.

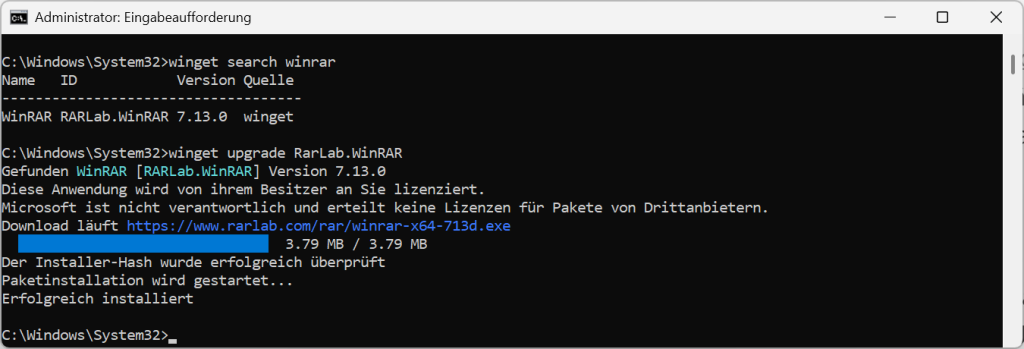

Alternativamente, también puede usar el comando Windows Winrar de búsqueda de winget busque el nombre exacto en su instalación y luego use actualización winget rarlab.winrar (el nombre que se insertará es el ID mostrado) inicie la actualización.

Alternativamente, también puede actualizar todo su sistema con winget, para lo cual luego usa el comando en su CMD de administración. actualización winget --todos

Artículo 3

Alemania ocupa el puesto 14 de 27 en digitalización en la UE

Las buenas noticias: ¡Está subiendo! En el actual índice Bitkom DESI, Alemania ha subido dos lugares y ahora ocupa el puesto 14 de los 27 países de la UE.

Se trata de una ligera mejora, pero todavía estamos en medio del «nuevo país». En silicon.de tengo un artículo sobre esto leer. Esto es sobre la corriente Índice DESI de Bitkom Informe en el que se basan las cifras. El informe es también como PDF.

¿Qué está yendo bien?

- Economía: Las empresas alemanas ahora están bastante en forma, especialmente cuando se trata de tecnologías futuras como la inteligencia artificial y los servicios en la nube. En esta área, Alemania está incluso en el top 10, aunque solo en el octavo lugar.

- Infraestructura: Nos está yendo bien en la expansión de la red. Casi todos los hogares tienen 4G/5G, y muchos ahora incluso pueden usar puertos gigabit.

¿Dónde más se está poniendo al día?

- Gestión digital: Desafortunadamente, todavía estamos muy atrasados aquí. En el ranking, solo llegamos al puesto 21. El uso de servicios administrativos digitales es significativamente inferior a la media de la UE, y muchos servicios públicos simplemente siguen sin estar disponibles digitalmente.

- Capacidades digitales: Aquí, también, hay aire hacia arriba. Solo uno de cada cinco alemanes tiene habilidades informáticas por encima de la media, que está por debajo de la media de la UE.

En resumen, se puede decir: Probablemente estamos lentamente en el camino correcto, pero todavía hay mucho por hacer, especialmente en las áreas de administración y habilidades, para volvernos verdaderamente soberanos digitalmente.

La digitalización se considera una tarea compartida que debe abordarse conjuntamente por la política, la economía y la sociedad.

Artículo 4

Las empresas están volviendo lentamente a las entrevistas in situ debido a las preocupaciones sobre la IA

Poco a poco, la búsqueda de empleo cambia del área en línea a menudo pura a eventos cara a cara con el objetivo de resolver el Schummler.

Probablemente recuerde los tiempos en que las entrevistas en línea eran el nuevo estándar. Sin estrés con el viaje, sin apretar y cómodo desde su propio escritorio. ¡Eso fue súper conveniente! Pero esta tendencia parece estar tomando un giro sorprendente.

Empresas como Google y Cisco devolución, Según lo informado por Golem, Volvamos a la antigua entrevista personal. La razón de esto es algo que puede sorprender a algunos: fraude.

La conveniencia de las conversaciones virtuales se ha convertido en un patio de recreo para los solicitantes inteligentes (y deshonestos) que usan IA y otros trucos para falsificar habilidades.

El fraude que obliga a las empresas a regresar

Imagínese: Usted está solicitando el desarrollo de software. En la entrevista en línea se obtiene una tarea de programación. Pero en lugar de codificarte a ti mismo, deja que una IA haga el trabajo. En cuestión de segundos, entrega el código perfecto que te hará parecer un «hombre o mujer del campo» a los ojos del entrevistador.

Esto ya no es ciencia ficción, sino realidad. Según el Wall Street Journal El porcentaje de empresas estadounidenses que exigen una reunión cara a cara ha aumentado del 5 por ciento. % en 2024 hasta un total de 30 % en 2025. Este es un anuncio claro.

Pero no se trata solo de IA. Algunos de los sinvergüenzas se vuelven aún más descarados. El Investigador de mercado de Gartner Descubrieron que 6 % el solicitante admite haber sido representado en una entrevista por otra persona. Los perfiles falsificados dan a los estafadores acceso a datos confidenciales de la empresa o, en los casos más extremos, dinero. Suena bastante desagradable, pero Gartner predice que para 2028, incluso uno de cada cuatro perfiles de solicitantes podría ser falso. Es difícil, ¿no?

Cómo funciona exactamente el truco de alta tecnología

Probablemente todos ustedes ya han utilizado herramientas como ChatGPT. Pero, ¿cómo se utilizan exactamente en las entrevistas en línea? Este es un proceso simple pero efectivo:

- Escuchar (Voice2Text): Usando aplicaciones especiales o extensiones de navegador, la palabra hablada de su entrevistador se graba en tiempo real y se convierte en texto mediante el reconocimiento de voz. Esta es una tecnología que conocemos de Alexa o Siri.

- Pensamiento (análisis LLM): Este texto se envía inmediatamente a un modelo de lenguaje grande (LLM) como GPT, Géminis o similar. La IA analiza la pregunta, entiende el contexto y busca la mejor respuesta posible, más profesional y más persuasiva.

- Respuestas (salida de texto): La respuesta generada por la IA aparecerá en la pantalla en un instante. A veces incluso aparece en una ventana discreta. El solicitante solo tiene que leer la respuesta y reproducirla de la manera más natural posible.

Un flujo de trabajo perfecto para ocultar la falta de experiencia. Y sí, ya hay aplicaciones y herramientas listas para usar que ofrecen precisamente eso. Puede que no sepas ningún nombre, pero Informes de Business Insider confirme que: tales ayudantes como la de Chungin «Roy» Lee, que incluso Voló de su universidad. Probablemente inundando el mercado.

¿Qué significa esto para ti ahora?

Volver a la conversación cara a cara no es acoso, sino una respuesta necesaria de las empresas. Quieren asegurarse nuevamente de que la persona sentada frente a ellos realmente tenga las habilidades que dicen tener. Una conversación personal es difícil de falsificar.

Para usted, esto significa: Prepárate para el verdadero apretón de manos y el contacto visual de nuevo. Practica tus respuestas, aprende tu código y sé tú mismo. Incluso un honesto «no lo sé de memoria, pero buscaría en Google rápidamente» en respuesta no te dejará de mal humor, porque nadie lo sabe todo. Al final del día, la confianza es la moneda más importante, y eso se construye mejor cara a cara.

Por lo tanto, coge algo de ropa decente y prepárate para convencerte en persona de nuevo!

Artículo 5

¡Cuidado con el phishing! Página de inicio de sesión de Microsoft como superficie de ataque

DefCon, una de las conferencias de hackers más grandes del mundo, siempre es el lugar para descubrimientos emocionantes y a veces inquietantes.

Este año preocupado Keanu Nys de Spotit de Bélgica para la sensación con una presentación que debería recordarnos a todos la importancia de permanecer vigilantes. Leí sobre ello en heise.de.

Cuando el inicio de sesión oficial se convierte en una herramienta de phishing

Nys, quien también es autor de GraphSpy y profesor en Azure Red Teaming Bootcamps, ha tomado los desafíos de los ataques de phishing clásicos como punto de partida para su investigación. Los ataques clásicos a menudo fallan debido a las soluciones de seguridad de correo electrónico o la conciencia de los usuarios que prestan atención a los dominios sospechosos. Su objetivo era averiguar si era digno de confianza. login.microsoftonline.com Este sitio web puede ser mal utilizado con fines de phishing.

Alarma de Spolier. Aquí puedes encontrar su presentación como PDF.

La presentación mostró que bajo ciertas circunstancias, la página de inicio de sesión oficial de Microsoft, que todos conocemos de servicios como Office 365, se puede convertir en una plataforma de phishing. El núcleo del problema radica en la federación de dominios, es decir, la asociación de dominios que facilita la entrada incómoda y permanente de contraseñas por parte de los usuarios de SingleSignOn. Nys ha demostrado en su presentación Def-Con que los atacantes pueden ajustar fácilmente la configuración de federación de un dominio, por ejemplo. micro-oft.com, redirija la página de inicio de sesión a una URL de inicio de sesión falsa, que luego recupera las credenciales de inicio de sesión. Con la ayuda de su propia fuente, que luego muestra una s del guion para la presentación, el dominio cambiado ni siquiera se nota.

Algunos de ustedes pueden saber que incluso desde el dominio ebay.com, que se proporcionó con Cyrillic e también engañosamente real como «oficial» pasó.

Pero incluso los intentos de phishing más antiguos a través de los llamados dominios similares (microsaft.com) o la largamente popular colocación de errores tipográficos con el típico convertidor de letras (mircosoft.com) fueron y son populares, pero al menos se destacan en una inspección más cercana.

La ayuda macrofinanciera no es una garantía del 100 %

Pass Through Authentication (PTA) permite a los atacantes verificar que las credenciales capturadas son válidas y obtener un ID de sesión que les permite usar todos los servicios del inquilino (M365, Almacenamiento y más). La autenticación multifactor (MFA), que a menudo se considera un rescatista necesitado, tampoco es insuperable. Nys demostró que los atacantes pueden usar un método sofisticado para anticipar las consultas de MFA y así superar este obstáculo. Esto requiere dos cuentas, pero muestra que incluso los sistemas supuestamente seguros tienen vulnerabilidades.

Lo que esto significa para los usuarios

Lo aterrador de este método: Dado que los ataques provienen de un dominio oficial de Microsoft con datos de inicio de sesión correctos, no pueden ser detenidos por medidas de seguridad tradicionales como firewalls o filtros DNS. La única manera de protegerse en este momento es educar sobre tales métodos de robo y en la vigilancia de los usuarios. Es crucial que aprendamos a prestar atención incluso a los detalles más pequeños y, en caso de duda, a ser demasiado en lugar de demasiado poco sospechosos.

La presentación en Def Con 33 es una señal clara para que Microsoft revise sus protocolos de seguridad y haga menos compromisos a favor de las características. Hasta entonces, los usuarios no tienen más remedio que mantener los ojos abiertos y prestar atención a nuestra seguridad digital.

Lo que esto significa para los administradores

Información detallada y recomendaciones para la acción

La evolución de los ataques de phishing & Desafíos tradicionales de phishing

Los ataques de phishing tradicionales enfrentan varios problemas fundamentales:

- Construcción de infraestructuras: Los atacantes deben desplegar sus propios servidores, dominios y certificados SSL

- credibilidad: Las páginas de inicio de sesión falsas deben parecer convincentes

- detección: Las herramientas de seguridad detectan cada vez más dominios y URL sospechosos

- mantenimiento: La infraestructura de phishing se detecta y bloquea rápidamente

La ventaja de Microsoft

Las técnicas presentadas por Nys eluden elegantemente estos problemas mediante el uso de la propia infraestructura de confianza de Microsoft:

- confianza: Los ataques se llevan a cabo directamente a través de

login.microsoftonline.com - credibilidad: No se requieren páginas falsas

- bypass: Las herramientas de seguridad confían implícitamente en los dominios de Microsoft

- persistencia: Difícil de bloquear porque se basa en la funcionalidad legítima

Código de dispositivo phishing: La base

¿Qué es la autenticación de código de dispositivo?

Device Code Authentication es un flujo OAuth 2.0 desarrollado por Microsoft, diseñado originalmente para dispositivos con restricciones de entrada, como televisores inteligentes o dispositivos IoT. El proceso funciona de la siguiente manera:

- Generación de código: Un dispositivo solicita un código de dispositivo a Microsoft

- Interacción del usuario: El usuario visita

microsoft.com/deviceloginen otro dispositivo - Entrada de código: Se introduce el código de usuario de 9 dígitos

- autenticación: El usuario inicia sesión con sus credenciales

- Recepción de fichas: El dispositivo original obtiene tokens de acceso y actualización

Abuso por phishing

Los atacantes pueden abusar de este mecanismo legítimo para ataques de phishing:

1. El atacante genera código de dispositivo para Microsoft Graph API 2. Se enviará un correo electrónico de phishing con enlace a microsoft.com/devicelogin 3. La víctima introduce el código y autentica 4. El atacante obtiene acceso completo a la cuenta de usuarioEjemplo de un correo electrónico de phishing:

Aquí está el enlace al documento importante: https://microsoft.com/devicelogin Utilice el siguiente código: ABC123DEF Sinceramente, Departamento de TIFactores psicológicos

La efectividad de estos ataques se basa en varios principios psicológicos:

- autoridad: Las URL de Microsoft sugieren confiabilidad

- familiaridad: Los usuarios están acostumbrados a los procesos de inicio de sesión de Microsoft

- Presión de tiempo: El límite de 15 minutos crea presión para actuar

- Ingeniería social: Pretextos hábilmente seleccionados (reuniones de equipo, documentos importantes)

Técnicas avanzadas: Más allá del flujo de código de dispositivo

Manipulación de ID de cliente

Al seleccionar identificadores de cliente específicos, los atacantes pueden manipular los nombres de aplicaciones que se muestran:

- Equipos de Microsoft:

1fec8e78-bce4-4aaf-ab1b-5451cc387264 - Microsoft Office:

d3590ed6-52b3-4102-aeff-aad2292ab01c - SharePoint: Diferentes IDs dependiendo del pretexto deseado

La advertencia "Inicia sesión en Microsoft Teams" es menos sospechosa que los mensajes genéricos.

Uso de FOCI (Familia de IDs de Cliente)

Microsoft implementa FOCI, que permite que ciertos tokens de actualización se utilicen para múltiples aplicaciones:

# Ejemplo: Actualización de tokens para varios servicios en el PowerShell $refreshToken = "0.AAAAxkwD..." # Acceso en línea de Exchange Get-AccessToken -RefreshToken $refreshToken -Recurso "https://outlook.office365.com" # Acceso a SharePoint Get-AccessToken -RefreshToken $refreshToken -Recurso "https://graph.microsoft.com" # Acceso a la administración de Azure Get-AccessToken -RefreshToken $refreshToken -Recurso "https://management.azure.com"Suplantación de geolocalización

Los atacantes pueden omitir las advertencias de ubicación:

- Uso de VPN o instancias en la nube en el país de destino

- Reduce la sospecha de notificaciones de «Usted se está registrando desde Alemania»

- Aumenta significativamente la probabilidad de éxito

Implementación práctica con GraphSpy

Descripción general de la herramienta

GraphSpy, desarrollado por Keanu Nys, automatiza muchas de las técnicas descritas:

- Hilo múltiple: Sondeo simultáneo de múltiples códigos de dispositivo

- Gestión de tokens: Almacenamiento automático y gestión de tokens

- Posexplotación: Herramientas integradas de enumeración y movimiento lateral

Escenario de ejemplo

# Generar código de dispositivo graphspy --generate-device-code --client-id "Microsoft Teams" --resource "https://graph.microsoft.com" # Código: XYZ789ABC

# URL: https://microsoft.com/devicelogin

# Preparar correo electrónico de phishing send-phishing-mail --recipiente "target@company.com" \ --asunto "Reunión de equipos urgentes" \ --código "XYZ789ABC" # Iniciar el sondeo automático graphspy --poll-codes --intervalo 5Compromiso exitoso

Después de la autenticación exitosa, las siguientes opciones están disponibles:

- Acceso por correo electrónico: Leer, enviar, reenviar correos electrónicos

- SharePoint/OneDrive: Acceso y manipulación de documentos

- equipos: Enviar mensajes, unirse a reuniones

- Recursos de Azure: Dependiendo de los permisos Acceso de administración

Bypass avanzado de adversario en el medio (AiTM)

Reconocimiento tradicional AiTM

Las soluciones de seguridad modernas detectan ataques AiTM mediante:

- huellas dactilares TLS: Análisis de los parámetros del protocolo de enlace SSL/TLS

- Anomalías del certificado: Detección de certificados autofirmados o sospechosos

- Análisis de comportamiento: Patrones de inicio de sesión inusuales

Estrategias de elusión

Las técnicas presentadas evitan las detecciones AiTM mediante:

- Infraestructuras legítimas: No se requiere proxy o MiTM

- Certificados originales: Uso de certificados SSL reales de Microsoft

- Patrones de tráfico normales: La autenticación sigue los flujos legítimos de OAuth

Detección y defensa

Estrategias de detección

1. Detección de anomalías en los registros

-- Flujos de código de dispositivo sospechoso en SQL SELECT user_id, client_name, ip_address, country, timestamp FROM signin_logs WHERE client_name = 'Microsoft Office' AND ip_country != user_home_country AND timestamp > NOW() - INTERVAL 1 DAY ORDER BY timestamp DESC;2. Monitoreo de geolocalización

- Seguimiento de las notificaciones de países inusuales

- Correlación de los inicios de sesión de código de dispositivo con ubicaciones de usuario conocidas

- Alertas automáticas de anomalías geográficas

3. Análisis de patrones de clientes

# Script de PowerShell para la detección de anomalías

$sospechosaClientes = @('Microsoft Office', 'Microsoft Teams') $recentLogins = Get-AzureADAuditSignInLogs -Filter "creadoDateTime gt $((Get-Date).AddDays(-1))" $sospechosaLogins = $recentLogins Donde-Objeto { $_.AppDisplayNombre -en $sospechosaClientes -y $_.IpDirección -notin $trustIPRanges }Medidas de prevención

1. Políticas de acceso condicional

{ "displayName": "Bloquear el código del dispositivo desde ubicaciones no confiables", "estado": "habilitado", "condiciones": { "solicitudes": { "incluirAplicaciones": ["Todos"] }, "ubicaciones": { "ExcluirLocalizaciones": ["ubicaciones de confianza"] }, "clientAppTypes": ["deviceCodeAuthZ"] }, "grantControls": { "operador": "OR", "builtInControls": ["bloque"] } }2. Restricciones de aplicación

- Deshabilitar el flujo de código de dispositivo para aplicaciones innecesarias

- Control de ID de cliente basado en listas blancas

- Examen periódico de las solicitudes registradas

3. Formación de usuarios

El contenido de la formación debe incluir:

- reconocimientos Phishing de código de dispositivo

- Señales de advertencia Reconocer (códigos de inicio de sesión inesperados)

- verificación Solicitudes de inicio de sesión a través de canales alternativos

- Respuesta al incidente Sospecha de compromiso

Respuesta y Remediación de Incidentes

Medidas inmediatas en caso de sospecha

- Invalidación del token:

# Revocar todos los tokens de actualización de un usuario Revoke-AzureADUserAllRefreshToken -ObjectId $userId- Restablecimiento de contraseña (también invalida todos los tokens)

- Fin de la sesión en todas las aplicaciones

- Análisis forense los Registros Registros

Endurecimiento a largo plazo

Autenticación multifactor

- AMF adaptativa: Autenticación basada en el riesgo

- FIDO2/WebAuthn: Fichas basadas en hardware

- AMF basada en APP: Microsoft Authenticator con emparejamiento de números

Arquitectura de confianza cero

⁇ ─────────────────── ⁇ ⁇ ──────────────── ⁇ ⁇ ────────── ⁇ ⁇ Device Trust ◄ Identity Identity Trust ◄ ◄ Apply ◄ Compliance ⁇ ──── ⁇ Verification ⁇ ───── ⁇ Authorization ⁇ ⁇ ───────────────── ⁇ ⁇ ──────── ⁇ ⁇ ───────────── ⁇ ⁇ ───────────Inmersión técnica profunda: Manipulación de flujo OAuth

Flujo estándar del dispositivo OAuth 2.0

secuenciaDiagrama participante D como Dispositivo participante AS como Auth Server participante U como Usuario participante UB como Usuario Navegador D->>AS: POST /devicecode AS->>D: device_code, user_code, verification_uri D->>U: Mostrar user_code + verification_uri U->>UB: Vaya a verification_uri UB->>AS: Introduzca user_code AS->>UB: Solicitud de autenticación UB->>AS: Credenciales + bucle de consentimiento Encuesta D->>AS: POST /token (device_code) AS->>D: Authorization_pending / access_token finalFlujo manipulado para phishing

secuenciaParticipante del diagrama A como participante del atacante AS como participante del servidor de autenticación V como participante de la víctima VB como navegador de la víctima A->AS: POST /devicecode AS->>A: device_code, user_code, verification_uri A->>V: Correo electrónico de phishing (user_code + verification_uri) V->>VB: Vaya a verification_uri VB->>AS: Introduzca user_code AS->>VB: "Iniciar sesión en Microsoft Teams" VB->>AS: El bucle de credenciales de las víctimas Attacker Polling A->>AS: POST /token (device_code) AS->>A: access_token, final de refresh_tokenImpacto en el panorama de la ciberseguridad

Cambio de paradigma

Las técnicas presentadas representan un cambio fundamental:

- De la infraestructura a la prestación de servicios: No necesitas tu propia infraestructura de phishing

- De la imitación a la legitimidad: Uso de servicios reales de Microsoft

- De la detección a la prevención: Hay que centrar la atención en la prevención

Implicaciones para las empresas

Corto/medio plazo:

- verificación las Políticas Acceso Condicional

- formación Empleados en nuevas amenazas

- supervisión el uso código dispositivo

A largo plazo:

- Cero confianza-acelerar la migración

- Sin contraseñaImplementar estrategias

- Inteligencia de amenazas Expandir a los ataques OAuth

Aspectos reglamentarios

- RGPD: Los incidentes deben ser reportados dentro de las 72 horas

- NIS2: Aumento de los requisitos de ciberseguridad en sectores críticos

- cumplimiento: Pruebas de que se requieren medidas de seguridad adecuadas

Perspectivas y tendencias futuras

Evolución prevista

- Sofisticación de herramientas: Mayor automatización e integración en frameworks

- Aumento de escala: phishing masivo con códigos de dispositivo

- Técnicas de evasión: Evitando la Detección basada en el Aprendizaje Automático

Respuesta de Microsoft

Se espera que Microsoft tome las siguientes acciones:

- Advertencias mejoradas: Alertas más claras para los flujos de código del dispositivo

- Evaluación de riesgos: Evaluación de riesgos más inteligente basada en el contexto

- Controles de las políticas: Controles administrativos más detallados

Consecuencias para toda la industria

También es probable que las técnicas se transfieran a otros proveedores de identidad:

- Google OAuth: Vectores de ataque similares podrían ser posibles

- Proveedor de SAML: Se podría abusar de los flujos correspondientes

- OpenID Connect: Protocolos estandarizados como superficie de ataque

Recomendaciones prácticas

Para equipos de seguridad

- Actuación inmediata:

- Revisión de la política de código de dispositivo

- Auditoría de acceso condicional

- Actualización de la formación del usuario

- Proyectos a medio plazo:

- Desarrollo de Reglas SIEM

- Integración de inteligencia de amenazas

- Actualización del libro de jugadas de respuesta a incidentes

- Iniciativas estratégicas:

- Hoja de ruta de Zero Trust

- Migración sin contraseña

- Programa de cultura de seguridad

Para administradores de TI

# Ejemplo: Política de acceso condicional para el bloqueo de código de dispositivo

$política = Nuevo objeto Microsoft.Open.MSGraph.Model.ConditionalAccessPolicy $policy.DisplayName = "Bloquear autenticación de código de dispositivo no confiable" $policy.State = "Habilitado" $Condiciones = Nuevo objeto Microsoft.Open.MSGraph.Model.ConditionalAccessConditionSet $conditions.Applications = @{IncludeApplications = @("All")} $conditions.ClientAppTypes = @("DeviceCodeAuth") $grantControls = Nuevo objeto Microsoft.Open.MSGraph.Model.ConditionalAccessGrantControls $grantControls.Operator = "OR" $grantControls.BuiltInControls = @("Bloquear") $Política.Condiciones = $condiciones $policy.GrantControls = $grantControls New-MgIdentityConditionalAccessPolicy -BodyParameter $políticaPara usuarios finales

Lista de verificación para solicitudes de autenticación sospechosas:

- ✓ ¿Esperabas registrarte para un nuevo dispositivo?

- ✓ ¿Reconoce la ubicación en el mensaje de advertencia?

- ✓ ¿La solicitud ha llegado a través de un canal de confianza?

- ✓ ¿Iniciaste la acción tú mismo?

conclusión

Las técnicas presentadas en la DefCon 33 marcan un punto de inflexión en la evolución de los ataques de phishing. Al explotar inteligentemente las funcionalidades legítimas de Microsoft, los atacantes pueden eludir la mayoría de las defensas tradicionales y aprovechar la confianza inherente en los servicios de Microsoft.

Principales conclusiones:

- La confianza es una vulnerabilidad: La confiabilidad de los dominios de Microsoft se convierte en un arma

- Prevención de la Detección: Dado que los ataques son difíciles de detectar, la prevención debe ser primordial

- Se necesita un enfoque holístico: Las medidas técnicas deben complementarse con formación

- Evolución continua: Los atacantes se adaptan rápidamente, la defensa debe mantenerse al día

La comunidad de ciberseguridad se enfrenta al desafío de repensar los modelos de seguridad probados y desarrollar nuevas estrategias de defensa. Mientras Microsoft y otros proveedores están trabajando en soluciones, depende de las empresas y los equipos de seguridad ajustar proactivamente sus defensas.

El mensaje es claro: En un mundo donde incluso los dominios más confiables pueden convertirse en una superficie de ataque, un enfoque de confianza cero ya no es opcional, sino esencial para la ciberseguridad moderna.

Exención de responsabilidad: Este artículo se basa en el trabajo de Keanu «RedByte» Nys y en las conclusiones presentadas en la DefCon 33 2025. Todos los detalles técnicos son solo para fines de reconocimiento y defensa.

fecha: Agosto de 2025

fuentes: DefCon 33, Documentación de GraphSpy + Wiki de Github, MDSec Investigación, heise.de

Artículo 6

Nuevas ofertas de data/backup con geofencing europeo

Probablemente todos conozcan a los anfitriones franceses OVHCloud o Scaleway, Exoscale de Suiza o Aruba de Italia. Se centran en la soberanía de los datos en Europa, ahora tenemos uno más especial para las copias de seguridad.

¿Ha estado pensando en los últimos meses en sus copias de seguridad de datos que no solo son seguras, sino que también están alojadas de forma segura y completamente europeas? Estoy aquí para uno Noticias sobre it-business.de, ¡Que tengo que compartir contigo!

Las dos empresas Nube imposible y NAKIVO Han unido fuerzas para lanzar una solución de respaldo para Europa. ¿Y lo mejor de todo? Han optado deliberadamente por una infraestructura que solo funciona en nuestro continente. Esta es una declaración de bienvenida con NIS2, DORA, SOC2 o incluso el GDPR, siempre con la Espada Damocles US-Cloud-Act ¡En el fondo de tu mente!

¿Por qué es esto tan importante?

Sencillamente: Se trata de la soberanía digital. La nueva solución no está sujeta a la Ley de Nube de los Estados Unidos u otras regulaciones de los Estados Unidos. Por lo tanto, sus datos están garantizados para permanecer en Europa y protegidos. Esto no solo crea una buena sensación, especialmente si vigila las regulaciones de protección de datos cada vez más estrictas, sino también una autonomía real. Para ello: Impossible Cloud también es una buena publicación de blog que resume bien los puntos más importantes.

La solución está especialmente diseñada para MSP (proveedores de servicios administrados) y revendedores que desean ofrecer a sus clientes una solución de copia de seguridad segura y rentable. Y aquí, también, hay algunas ventajas interesantes:

- Sin costes ocultos: No más gastos impredecibles. La solución no tiene tarifas de Egress o API. Esto hace que los costos sean predecibles.

- Protección de datos según GDPR: Todos los datos se almacenan en centros de datos certificados por ISO en la UE y cumplen con GDPR.

- Seguro contra ransomware: Con características como Object Lock, sus copias de seguridad se vuelven inmutables. De esta manera usted está protegido de manera óptima contra los ataques de ransomware.

- Fácil de usar: La compatibilidad total con la API S3 hace que sea rápido y fácil de configurar e integrar con los entornos existentes.

En mi opinión, este es un gran paso para cualquiera que valore la seguridad de los datos, el control de costos y el cumplimiento. La asociación entre Impossible Cloud y NAKIVO muestra que existen alternativas sólidas y soberanas a los principales proveedores estadounidenses.

¿Todavía está buscando una solución de copia de seguridad europea? Tal vez valga la pena echarle un vistazo.

Artículo 7

La perspectiva de nube privada de Broadcom para 2025 muestra un replanteamiento en la industria de TI

En particular, la nube privada se beneficia de mejores capacidades de predicción de costos, un cumplimiento más fácil con los requisitos de la aplicación GenAI y sensibilidad a las reglas de seguridad y cumplimiento.

¿Alguna vez te has preguntado cómo será el futuro de la nube? Un estudio reciente de Broadcom, que „Perspectivas de la nube privada 2025„, proporciona ideas emocionantes y habla de un verdadero Restablecimiento de la nube.

Parece que las empresas están reevaluando fundamentalmente sus estrategias en la nube. Lejos de un enfoque de nube pública pura a una mezcla consciente en la que la nube privada juega un papel central de nuevo.

Nube privada en aumento: Los hechos hablan por sí mismos

El estudio, que encuestó a 1.800 tomadores de decisiones de TI de alto nivel en todo el mundo, Muestra una clara tendencia:

- Una mezcla de nube pública y privada es la norma: Establecido hoy 92 % empresas en una mezcla de nubes privadas y públicas. Sólo 15 % Prefiero un modelo de nube pública pura, y solo 10 % Solo quieren una nube privada.

- La nube privada como prioridad estratégica: Más de la mitad de los encuestados (53 %) indica que la creación de nuevas cargas de trabajo en una nube privada es una prioridad máxima en los próximos tres años.

- Recuperación de cargas de trabajo: Un tercio de las empresas ya han trasladado cargas de trabajo de la nube pública a la nube privada, y 69 % Considere este paso. Las principales razones de esto son las preocupaciones de seguridad y cumplimiento.

- Moderno en lugar de obsoleto: La imagen de la nube privada como una solución solo para aplicaciones heredadas es cosa del pasado. 84 % Hoy en día, las empresas los utilizan tanto para aplicaciones tradicionales como modernas, nativas de la nube.

Las fuerzas impulsoras detrás del cambio

¿Por qué este cambio? El estudio identifica tres factores principales que impulsan el restablecimiento de la nube:

1. Seguridad, protección de datos y cumplimiento

En un mundo donde los datos son cada vez más valiosos y las regulaciones son cada vez más estrictas, la seguridad y el cumplimiento están pasando a primer plano..

- Alto nivel de confianza: 92 % Los encuestados confían en su nube privada cuando se trata de requisitos de seguridad y cumplimiento.

- Preocupaciones en la nube pública: 66 % los encuestados están «muy» o «extremadamente» preocupados al almacenar datos en entornos de nube pública.

- Motivo principal de la reubicación: Los riesgos de seguridad son la razón más importante para reubicar cargas de trabajo. Cuando se trata del uso de la nube pública, hay 29 riesgos de seguridad. % El mayor desafío.

2. Control de costes y transparencia financiera

La nube pública puede volverse rápidamente confusa y costosa. La nube privada puntúa aquí con su previsibilidad.

- Residuos en la nube pública: 94 % Las empresas creen que parte de su gasto en la nube pública se está desperdiciando. Casi la mitad (49) %Se estima que estos residuos tienen más de 25 años. % del gasto total.

- Transparencia financiera: 90 % Los responsables de la toma de decisiones de TI aprecian la transparencia financiera y la previsibilidad de las nubes privadas.

3. IA generativa

Las aplicaciones de IA generativa presentan a las empresas nuevos desafíos, especialmente en términos de protección de datos.

- La protección de datos como principal problema: Protección de datos y preocupaciones de seguridad a los 49 años % el mayor obstáculo para la introducción de GenAI.

- Uso equivalente: Las empresas utilizan nubes privadas y públicas casi por igual para sus cargas de trabajo GenAI. 55 % Nube pública y 56 % la nube privada para la ejecución de GenAI.

Desafíos en el camino hacia la nube privada

A pesar de los muchos beneficios, hay dos obstáculos clave que las empresas deben superar para desbloquear todo el potencial de la nube privada..

- Estructuras de silos: 33 % Las organizaciones ven a los equipos de TI aislados como el mayor desafío para la adopción de la nube privada. Las buenas noticias: 81 % Las empresas ya están reestructurando sus equipos de TI hacia equipos de plataforma para romper estos silos.

- Brecha de capacidades: 30 % Los encuestados citaron la falta de habilidades y conocimientos internos como un obstáculo. De hecho, 80 % Las empresas confían en los servicios profesionales para los requisitos relacionados con la nube.

Mi conclusión

Este emergente Restablecimiento de la nube Esto no significa el fin de la nube pública, sino más bien un replanteamiento consciente. Se trata de aprovechar las fortalezas de cada entorno de nube y colocar las cargas de trabajo donde estén mejor.

La nube privada proporciona el control, la seguridad y la previsibilidad de costos tan necesarios que se están volviendo cada vez más importantes en la era de GenAI y los estrictos requisitos de cumplimiento. El futuro es híbrido, y la nube privada ha recuperado un lugar firme en el corazón de la estrategia de TI.

Artículo 8

Reflexiones sobre la próxima Ley de Ciberresiliencia de la UE + RSGP

El artículo, escrito por Rolf Schulz, trata de los cambios decisivos que el Ley de Ciberresiliencia (CRA) y el Reglamento sobre la seguridad general de los productos (RGPD) para fabricantes de productos conectados.

El artículo sobre security-insider.de señala que dos nuevos conjuntos de normas están cambiando fundamentalmente las reglas del juego para el mercado de la UE:

- El Ley de Ciberresiliencia (CRA): Oficialmente denominado Reglamento (UE) 2024/2847, la ACC hace obligatoria la ciberseguridad. La CRA ha estado en vigor desde 11. Diciembre de 2024, el período transitorio para las existencias corrientes es de hasta 12. Diciembre de 2027. Todos los nuevos productos y servicios deben ser compatibles. Este es el gran cambio: Lo que antes se conocía como «bueno para tener» es ahora un requisito obligatorio para el marcado CE. Esta regla se aplica a casi cualquier producto con elementos digitales que se pueden conectar a una red, desde routers hasta aplicaciones de oficina.

- El Reglamento general de seguridad de los productos (GPSR): El presente Reglamento ya ha entrado en vigor el 13. Diciembre de 2024 en vigor y actualiza los requisitos básicos de seguridad para todos los productos. Complementa la ACC y garantiza que se tengan en cuenta los riesgos físicos y digitales a lo largo de todo el ciclo de vida del producto. Sin embargo, en el caso de los productos digitales en los que la ACC tiene normas más estrictas o equivalentes, la ACC tiene prioridad.

Juntos, estos dos reglamentos forman un nuevo régimen obligatorio: Sin un nivel suficiente de ciberresiliencia, no hay marca CE, y sin la marca CE, no tendrá acceso al mercado único europeo. Un anuncio demasiado claro.

Lo que esto significa para usted: Obligaciones y plazos

El artículo desglosa exactamente qué obligaciones tiene como fabricante y qué fechas importantes debe tener en cuenta.

Deberes a lo largo del ciclo de vida:

- Tienes que seguir los principios de tus productos desde el principio. Seguro por diseño y por defecto desarrollar.

- Debe crear una documentación técnica orientada al riesgo, que también incluye una lista de materiales de software (SBOM) y protocolos de prueba. Esta documentación deberá: 10 años se mantienen.

- Debe adjuntar un manual de funcionamiento que permita una configuración segura.

- Una vez que el producto ha sido lanzado, usted está obligado a Gestión activa de vulnerabilidades para operar y proporcionar actualizaciones de seguridad durante el tiempo que se espera que el producto esté en uso.

Los plazos más importantes que debes recordar:

- El Obligación de información con arreglo al artículo 14 de la ACC Ya a partir de 11 de septiembre de 2026. Esto significa que deberá informar una vulnerabilidad explotada activamente dentro de las 24 horas posteriores a esta fecha.

- La vigilancia del mercado comienza el 11 de junio de 2026.

- El presente Reglamento se aplicará íntegramente a partir de: 11. Diciembre de 2027.

- Productos que están a la altura 11. Diciembre de 2027 han sido introducidos en el mercado, seguirán considerándose conformes mientras no se modifiquen sustancialmente.

Video y Perspectiva Crítica

El artículo también incluye una referencia a un video titulado «Cuestiones críticas sobre la ACC», No se trata solo de lo que trata el artículo. En este video, como promete el título, se destacan los desafíos de las nuevas regulaciones. Dado que no solo presenta los hechos, sino que también desencadena un examen de los posibles problemas, como el aumento de los costes para los fabricantes y el riesgo de que las innovaciones puedan migrar desde la UE, solo puedo recomendarlo. Es mejor que lo veas por ti mismo:

Por cierto, el autor Rolf Schulz también tiene otros videos interesantes sobre el tema. Canal de YouTube de la Academia GNSEC ¡Vale la pena pasar por aquí!

Artículo 9

La palabra para el domingo: Desintoxicación digital en el aula

Hola queridos, ¿también sienten que nuestras cabezas a veces casi explotan con todas las impresiones digitales? Navegamos, nos desplazamos y deslizamos por la vida desde una edad temprana.

Poco a poco, sucede algo realmente emocionante que debería hacernos pensar a todos: Nuestros vecinos en el norte, Suecia y Dinamarca, están frenando radicalmente la digitalización de sus escuelas.

De vuelta a las raíces: Tiza, pizarra y papel

Sí, has leído correctamente. En lugar de tabletas y herramientas en línea, hay una especie de «desintoxicación digital» en el aula. Los dos países son serios: Suecia invirtió más de 100 millones de euros en 2024 para recomprar libros de texto impresos. La ministra sueca de Educación, Lotta Edholm, lo explica claramente con hallazgos científicos. Ella dice que los entornos de aprendizaje analógico son simplemente mejores para desarrollar habilidades básicas de lectura y escritura.

También lo harán Teléfonos móviles en clase Esta decisión ya no se acepta, pero prácticamente todos los demás países de la UE también contribuyen a esta decisión a través del banco.

El ministro de Educación de Dinamarca, Mattias Tesfaye, va aún más lejos. Se ha disculpado públicamente por convertir a los estudiantes en «conejillos de indias en un experimento digital». ¡Eso es sentarse!

¿Por qué este cambio educativo? Los hechos son claros

El giro en U es cualquier cosa menos una decisión abdominal. Se basa en estudios que proporcionan resultados alarmantes. Por ejemplo, en 2023, el Instituto Sueco Karolinska publicó un estudio que muestra que los estudiantes que leen en pantalla están en promedio dos años por detrás de los que aprenden de libros impresos. La ciencia habla un lenguaje muy claro.

En Alemania, también, todo se observa con ojos de argo. La Academia Nacional de Ciencias Leopoldina recomienda, por ejemplo, una prohibición de las redes sociales para los niños menores de 13 años y una prohibición de teléfonos inteligentes en las escuelas hasta el décimo grado. Esto muestra que el tema también está en la parte superior de la agenda en este país. Y una encuesta realizada por Yougov a mediados de 2025 mostró que una gran mayoría de nosotros, es decir, más del 90 por ciento de los alemanes, estamos a favor de restringir el uso de teléfonos móviles en las escuelas.

No sin críticas

Por supuesto, también hay votos en contra. La científica de los medios de comunicación Ingrid Forsler describió el retorno completo a los medios analógicos como «populista» y «miope». Hizo hincapié en que la tecnología en sí misma no es ni el problema ni la solución, pero lidiar con ella es crucial. Los dispositivos en sí no son malvados, pero nuestra forma de usarlos podría serlo.

¿Qué te parece? ¿Volver al bolígrafo y al papel es lo correcto? ¿O deberíamos aprender a usar las herramientas digitales mejor y más específicamente?

Terminemos esta semana de nuevo con una sabiduría de nuestro estimado colega Sun-Tsu del equipo Azul:

El engaño es una herramienta, incluso en la seguridad de TI! Usa honeypots y otros engaños para confundir a los atacantes durante el mayor tiempo posible, descubrir sus intenciones y desperdiciar sus recursos.