Únicamente para aclaraciones:

¡Esto no es un sprint, es una carrera continua!

Alcanzando en algún lugar entre 92 y 99% La seguridad de la red doméstica no es un logro único, sino un proceso continuo. El panorama digital está en constante evolución, están surgiendo nuevas amenazas y se están descubriendo constantemente vulnerabilidades de software. Por lo tanto, una actitud de constante vigilancia y adaptación es esencial.

La necesidad de esta revisión y adaptación continuas puede entenderse como la «calibración continua (post)» en la seguridad de la red doméstica. Los conceptos de Quality Assurance y Lean Six Sigma, que hablan de «mejora continua» y «evaluación regular», subrayan que la seguridad no es un estado estático. Al igual que en metrología, la calibración continua garantiza la precisión, también debe reevaluarse y ajustarse constantemente la seguridad de la red doméstica para mantener el ritmo de la evolución de las amenazas.

Un enfoque de «fijarlo y olvidarlo» es insuficiente; 99% Lograrlo y mantenerlo es el lema.

Las actualizaciones de software son la columna vertebral de la seguridad moderna. Ya sea firmware, sistema operativo, navegador o aplicación, las brechas de seguridad siempre se descubren en todas partes y se suministran regularmente con actualizaciones, parches y actualizaciones. – Uno u otro se pregunta ahora, ¿no son todos estos otros nombres para la misma cosa? La respuesta es un jein claro. ??

- Parches:

- Corrige errores específicos o fallas de seguridad.

- Por lo general, son pequeños y rápidos de instalar.

- A menudo se publican con poca antelación para abordar cuestiones críticas.

- Ejemplo: Un parche que cierra una vulnerabilidad de seguridad en un navegador web.

- Actualizaciones:

- La mayoría de las veces incluyen correcciones de errores, mejoras de rendimiento y mejoras de características menores.

- Puede publicarse periódicamente, por ejemplo, mensual o trimestralmente.

- Puede incluir tanto parches como nuevas características.

- Ejemplo: Una actualización que mejora el rendimiento de un juego y añade un nuevo personaje.

- Actualizaciones:

- Representa un cambio de versión importante, a menudo de una versión principal a la siguiente (por ejemplo, de Windows 10 a Windows 11).

- Puede incluir nuevas características, una interfaz de usuario revisada y posiblemente mejoras de rendimiento.

- A menudo requieren más planificación y preparación, ya que pueden implicar cambios importantes.

- Ejemplo: Una actualización a una nueva versión del software CAD que ofrece nuevas características de modelado y una interfaz de usuario mejorada.

De acuerdo, hasta ahora entendido, y cómo proceder ahora, hay demasiados lugares individuales en los que habría que comprobar si hay algo nuevo. Sí, bueno. Una vez más un claro Jein!

- Importancia de las actualizaciones automáticas: Muchos dispositivos y aplicaciones ofrecen la posibilidad de instalar actualizaciones de firmware o software automáticamente. Esta función debe estar activada. Asegura que las vulnerabilidades de seguridad conocidas se cierren lo más rápido posible sin que el usuario tenga que intervenir manualmente.

- Pruebas manuales: A pesar de la automatización activada, es aconsejable comprobar regularmente (por ejemplo, mensualmente) manualmente si las actualizaciones se han instalado realmente y si hay nuevas versiones disponibles. Esto es especialmente importante porque las actualizaciones automáticas pueden no funcionar siempre sin problemas o ser bloqueadas por ciertas configuraciones.

- Verificación de la configuración de seguridad: Además de las actualizaciones de firmware, la configuración debe verificarse periódicamente. Esto garantiza que no se hayan realizado cambios no deseados (por ejemplo, debido a malware o acceso no autorizado) y que todas las funciones de seguridad estén configuradas de manera óptima. Los registros también pueden ayudar. Pero más sobre eso a continuación.

Una vez más dijo enfáticamente: «Arréglalo y olvídalo» no es suficiente, o para decirlo en palabras de Mark Twain:

La mejora continua es mejor que la perfección retrasada.

¿Actualizando para perezosos? ¡Con mucho gusto!

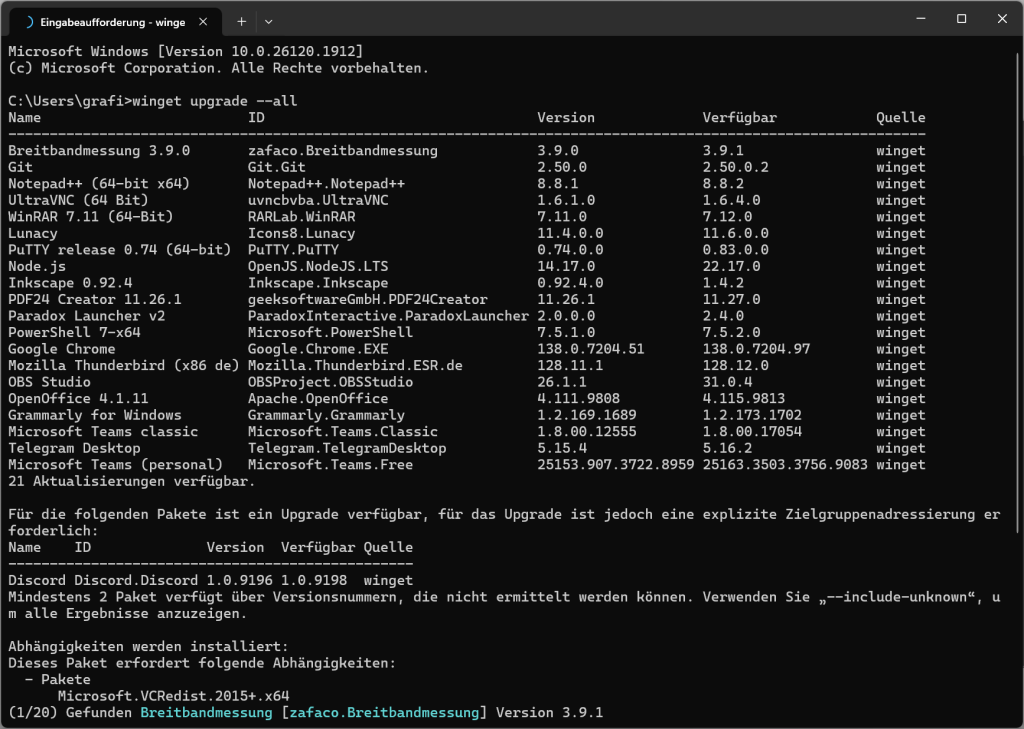

En Windows 10 y versiones superiores, existe una herramienta muy útil para mantener actualizadas las aplicaciones, los servicios y las aplicaciones instalados: «winget»

Es accesible a través de la línea de comandos estándar, que puede iniciar, por ejemplo, a través de la tecla Windows + Text cmd y el comando a continuación.

Alternativamente, también puede encontrar cmd en el menú de estrellas si está buscando la línea de comandos o la línea de comandos. Y si no desea ir al menú de inicio, vaya directamente a la ruta del .exe %windir%\system32\cmd.exe

Lo que también funciona es escribir Windows key + R y "cmd".

O la tecla Windows +X; a continuación, elija Terminal (pero, oficialmente, PowerShell)

No importa qué camino tome, después de eso todo lo que necesita es el siguiente comando:

actualización winget --todosCuando empieces, pregúntate a ti mismo winget si estás seguro de que realmente quieres ejecutar esta aplicación. Esto se puede confirmar con Y o J. Después de eso, también puede comenzar a actualizar automáticamente las aplicaciones instaladas. Convenientemente, sin la entrada del usuario y sin sobrescribir la configuración de su programa, Windows actualiza las aplicaciones «anticuadas» por usted. Al final, en caso de que haya sobras que realmente necesiten actualizarse a mano (lo que puede suceder), al menos se realiza el trabajo principal.

Si ejecuta este comando regularmente además de Windows Update, definitivamente puede estar seguro de que ninguna versión antigua con posibles vulnerabilidades de seguridad en su PC se convertirá en un problema.

Exención de responsabilidad: Como en publicaciones anteriores, 100% No hay seguridad, incluso estas actualizaciones y actualizaciones reducirán la probabilidad de que se pueda explotar una brecha, ¡pero nunca la evitarán por completo!

En este sentido, digo: ¡Ojo de madera vigilante!

El registro y la detección de anomalías ayudan

Los ojos y oídos de tu red

Los routers y firewalls registran una variedad de eventos que pueden proporcionar información valiosa sobre la actividad de la red. Aunque interpretar estos registros a menudo es un desafío para los usuarios domésticos, echar un vistazo ocasional a ciertos patrones puede ayudar a identificar problemas desde el principio. Además, uno u otro también se puede encontrar a través de la pantalla de eventos de Windows. Echemos un vistazo más de cerca a todo esto.

- Lo que debe considerar en principio (para usuarios domésticos):

Señales de alarma típicas de que algo está mal de la siguiente manera

– Búsquedas o ventanas emergentes que aparecen repentinamente

– Ventiladores que aparecen a pesar de que nada intensivo computacionalmente se está ejecutando en el PC

– Explotación de advertencias «urgentes»

– Archivos en el escritorio que desaparecen o aparecen por sí solos

- Qué pueden revelar los registros del router: Los registros contienen información sobre cambios de configuración, acceso denegado, uso de mecanismos de seguridad y posibles anomalías.

- Intentos de inicio de sesión inesperados: Múltiples intentos fallidos de inicio de sesión en la interfaz del router pueden indicar ataques de fuerza bruta.

- Dispositivos desconocidos en WLAN/LAN: La lista de dispositivos conectados (a menudo con direcciones MAC y direcciones IP) debe revisarse periódicamente para identificar dispositivos desconocidos o sospechosos.

- Liberaciones de puertos inexplicables: Si UPnP está o ha sido habilitado, los dispositivos pueden haber abierto puertos sin el conocimiento del usuario. Una comprobación de las liberaciones del puerto es aconsejable.

- Tráfico alto o inusual: Los picos repentinos en el tráfico de red fuera de las horas normales de uso pueden indicar ataques de denegación de servicio (DoS) o actividad de malware.

- Errores o advertencias del sistema: Los mensajes sobre problemas de hardware, errores de DNS o problemas de conexión pueden indicar vulnerabilidades subyacentes.

Desafíos para los usuarios domésticos:

Los routers y los registros de firewall son a menudo técnicos y difíciles de interpretar. Además, se sobrescriben rápidamente en muchos dispositivos de consumo, lo que dificulta el análisis a largo plazo. Las herramientas profesionales de detección de anomalías utilizadas en las empresas y sus redes generalmente no son prácticas para los usuarios domésticos.

nivel92 Recomendación: A pesar de los desafíos, se recomienda revisar regularmente los registros manualmente para detectar anomalías, especialmente después de problemas de red inexplicables o sospechas de acceso no autorizado. Muchos routers proporcionan al menos una visión general simple de los dispositivos conectados y eventos básicos.

Es mejor tener automatización, ¿no?

También en la red doméstica puede usar sistemas que quitan dicho trabajo.

Ya hace unos años en heise.de es un hermoso artículo publicado, que describe la instalación y configuración en el Homelab con sistemas de evaluación y advertencia de software de código abierto. ¿Qué se entiende por esto? Sistemas SIEM, pronunciado: Securidad Información y Erejilla de ventilación Management

ELK

El Módulos de software para ELK utilizado en este artículo, Elasticsearch, Logstash y Kibana Hoy en día es una base hermosa y también un gran proyecto eso A menudo y con mucho gusto se utiliza.

Wazuh

Un sistema alternativo que también puede probarse de forma fija sería Wazuh: es un sistema de detección de intrusiones basado en el host (HIDS), que es bueno para el Seguimiento de los criterios de valoración ElasticStack es una plataforma más completa para la gestión y el análisis de registros.

Greylog

También sería concebible Graylog como base central de gestión para los registros de la red doméstica. Si necesita una solución SIEM fácil de usar y rápida de usar con un enfoque en la gestión de registros y las investigaciones rápidas, Graylog es la mejor opción.

Es aconsejable analizar los requisitos específicos y, si es necesario, examinar las otras dos soluciones en detalle antes de tomar una decisión. Wazuh va más rápido, ELK sigue siendo configurable de la mejor manera posible. Greylog está en el medio. Hay otros también ??

Mejora continua:

Dominar el desafío del Nivel 92

La seguridad de la red doméstica es un proceso continuo que requiere atención constante. Lograr la autoconfianza absoluta ni siquiera es el objetivo, sino cuestionar permanentemente la idea de seguridad.

No lo veas como una tarea única, sino como un esfuerzo continuo. Constantemente se agregan nuevos dispositivos, se utilizan nuevos servicios y surgen nuevas amenazas que requieren una personalización constante.

La mentalidad de "Nivel 92" significa tener la voluntad de tener los "últimos 10".%«comprobar y optimizar la seguridad una y otra vez, aunque el esfuerzo parezca elevado. Este esfuerzo continuo distingue una red doméstica «bien protegida» de una verdaderamente «resiliente».

Cualquier inversión en seguridad hoy dará sus frutos en el futuro a medida que las nuevas tecnologías, como más dispositivos IoT o sistemas domésticos inteligentes más complejos, se integren en la red. El mantenimiento proactivo de la red es una inversión en el propio futuro digital y la tranquilidad.

TL:DR – ¡Siempre hay algo que hacer!

El router es la base indiscutible de su red doméstica, su espacio de vida digital. Su cuidadosa configuración y mantenimiento continuo no solo son una necesidad técnica, sino una inversión en su soberanía y seguridad digital. Lo mismo ocurre con otros dispositivos, servicios y aplicaciones. La filosofía «Nivel 92» nos enseña que el camino hacia una seguridad óptima va más allá de las actitudes básicas. Si bien las configuraciones iniciales son la base, las mejoras verdaderas y profundas se encuentran en los detalles, a menudo descuidados por conveniencia o ignorancia.

Estos «últimos 10 %«el esfuerzo tendrá el mayor impacto en la protección de su red.

Medidas proactivas como la aplicación consistente de 2FA / MFA, la segmentación estratégica de la red y la presencia de planes de contingencia sólidos son fundamentales para convertir su red doméstica en una fortaleza digital. La seguridad no es un sprint de una sola vez, sino un maratón que requiere una revisión continua, ajuste y una mentalidad proactiva. Asumir el reto de hacer de su red doméstica una obra maestra de seguridad y resiliencia. Es una tarea continua, pero vale la pena en una vida cotidiana digital protegida y sin perturbaciones.