En el mundo digital, la reutilización de contraseñas es un fenómeno generalizado y peligroso. Parece conveniente solo tener que recordar uno o dos patrones para inscribirse en docenas de servicios. Pero esta aparente conveniencia conlleva un enorme riesgo: Relleno de credenciales. Este ciberataque aprovecha esta debilidad tan humana y se está volviendo cada vez más efectivo a medida que el cibercrimen se vuelve más profesional.

¿Qué es el relleno de credenciales?

Imagine usar la misma dirección de correo electrónico y contraseña para su cuenta de compras en línea que para sus otros servicios, especialmente para su aplicación de banca en línea. Aquí es donde entra en juego el relleno de credenciales. Los atacantes usan enormes listas de credenciales robadas capturadas en una violación de servicio para intentar iniciar sesión sistemáticamente en otros servicios completamente independientes.

Los atacantes especulan que algunos de los clientes de los grandes almacenes también tienen una cuenta con un servicio de correo electrónico o banco y usan las mismas credenciales. Con los bots automatizados, pueden realizar millones de experimentos de este tipo en el menor tiempo posible. Aunque la tasa de éxito por intento es de solo 0.1 por ciento, el gran volumen de registros negociados (a menudo de millones a miles de millones de credenciales) hace que el ataque sea increíblemente lucrativo. Con un millón de intentos, ya se pueden descifrar mil cuentas, e incluso una pequeña parte de ellas, que contiene datos valiosos como información de tarjetas de crédito o datos personales, hace que el esfuerzo valga la pena para los delincuentes.

Los ladrones ni siquiera están interesados en el éxito inmediato, a menudo la información así capturada también se utiliza para operar phishing personalizado. Si el atacante es consciente de que está utilizando el servicio XYZ, también puede enviarle un correo electrónico personalizado y lo más oficial posible para atraerlo a que le entregue sus datos de inicio de sesión en la bandeja de plata en un sitio web falso.

El poder de los bots y la impotencia de las empresas

El relleno de credenciales es diferente de los ataques tradicionales de fuerza bruta, donde las contraseñas se adivinan sin ninguna pista. En cambio, los atacantes ya están utilizando datos «encontrados». El software moderno de relleno de credenciales es tan inteligente que evita los mecanismos de defensa tradicionales, como los bloqueos de IP y los retrasos de tiempo. Sus bots distribuyen los intentos de inicio de sesión sobre diferentes direcciones IP e imitan el tráfico legítimo, por lo que apenas son reconocibles incluso para las empresas y su software de seguridad. A menudo, el único signo es un ligero aumento en el volumen de inicio de sesión, que es difícil de distinguir del comportamiento normal del usuario.

La única protección efectiva: Contraseñas únicas

La razón principal del éxito de los ataques de relleno de credenciales es que la mayoría de las personas (¡según estimaciones de hasta el 85 por ciento!) usan las mismas contraseñas o patrones similares para múltiples cuentas. No importa cuán compleja sea su contraseña, si la usa varias veces, se puede descifrar mediante relleno de credenciales. Una contraseña segura solo lo protege de ataques de fuerza bruta, no de reutilizar datos robados.

La solución es sorprendentemente simple:

- Usa contraseñas únicas. Se debe crear una contraseña nueva y única para cada servicio. Esto puede sonar tedioso, pero Gestor de contraseñas Esta es la solución más simple y segura. Crean y almacenan las contraseñas para usted, por lo que solo necesita recordar una sola contraseña maestra.

- Habilite la autenticación de dos factores (2FA). Siempre que esté disponible, utilice 2FA. Incluso si su contraseña cae en las manos equivocadas, los atacantes aún necesitarán un segundo factor (por ejemplo, un código de su teléfono inteligente) para iniciar sesión.

Por qué tus constructores de contraseñas son una bomba de tiempo

Muchas personas piensan que son inteligentes utilizando un sofisticado sistema «build-in-the-box» para sus contraseñas. El principio suena simple al principio: Usted toma una contraseña básica fuerte y única y agrega el nombre del servicio o una abreviatura al principio / final. Por ejemplo, una contraseña básica como ¡Es súper secreto!23 una contraseña como ¡Super secreto!23@Amazon o ¡Super secreto!23@PayPal. A primera vista, este parece ser un método seguro y al mismo tiempo conveniente, ya que solo tiene que recordar el andamio básico.

Pero es precisamente esta estrategia la que es un alimento encontrado para los atacantes. Tan pronto como usted pasa a través de un Relleno de credencialesUn ataque o una fuga de datos solo tienen en sus manos una de estas contraseñas, conocen todo el sistema. Un atacante que ¡Super secreto!23@Twitter Por supuesto, si ha robado, puede contar 1 + 1 juntos y luego está relativamente seguro de que está utilizando patrones similares para otras cuentas.

A continuación, tratará sistemáticamente de lidiar con ¡Super secreto!23@Amazon, ¡Super secreto!23@Gmail O, peor aún, ¡Super secreto!23@Sparkasse para inscribirse. El atacante ni siquiera necesita saber con qué servicios está registrado, la combinación de su dirección de correo electrónico y el patrón de contraseña sospechosa simplemente se prueba en innumerables servicios en línea. E incluso ligeras modificaciones se pueden probar tan rápido, 23, 24 o 25 (porque acabas de envejecer) como un número sería posible ratz-fatz intentado, al igual que el @, o el popular ! „ $ o ? como un personaje especial.

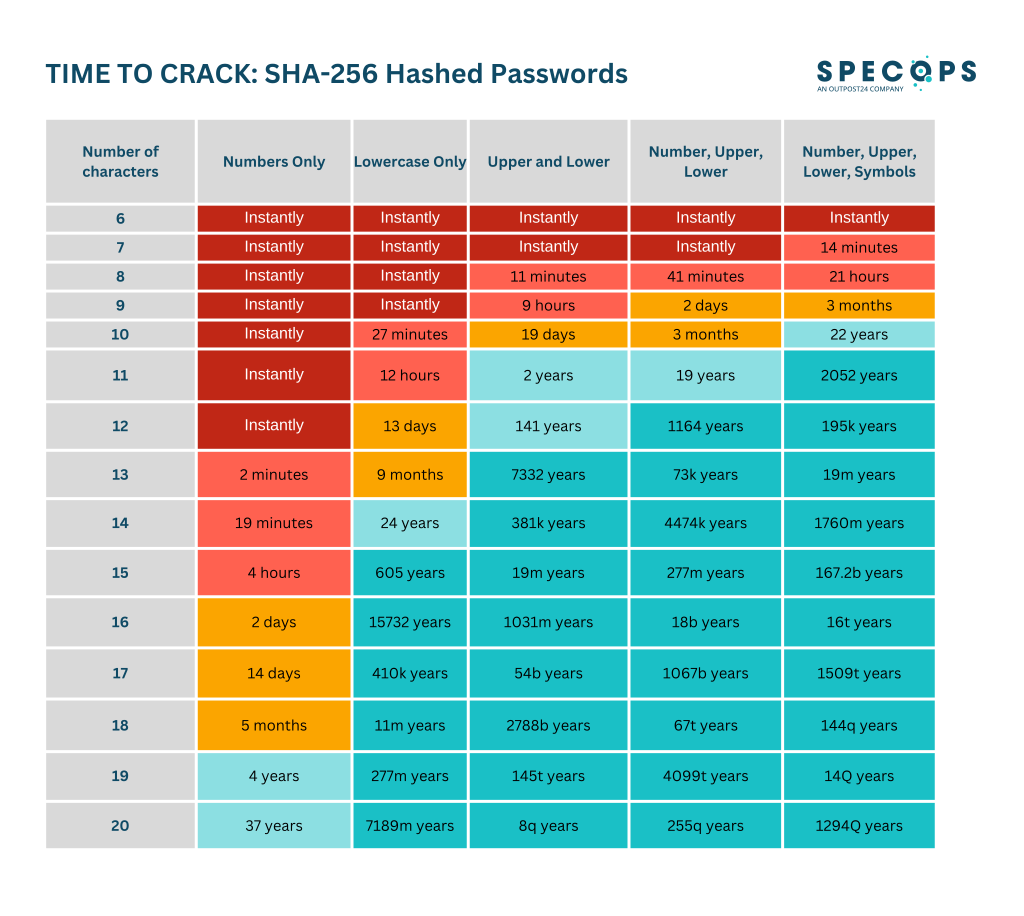

El peligro es aún más real, porque las contraseñas filtradas no siempre están, pero aterradoramente a menudo en texto plano. Si su contraseña Super_Secret!23@Dropbox o Super_Secret!23@VereinXYZ Una vez que aparece en dicha lista, todo su sistema modular se desenmascara inmediatamente. E incluso si estas contraseñas solo están disponibles como un valor hash, los sistemas informáticos modernos aún pueden descifrar el cifrado parcialmente simple con un esfuerzo justificable. Specopssoft.com Ha intentado un intento con el cifrado típico, muchos servicios utilizados (al menos en el pasado) incluso cifrados mucho menos seguros como MD5 o SHA-1.

Entonces, si la estructura básica de su kit ya se conoce y puede proporcionar alguna información; Digamos que esperamos "solo 2 números y 1 carácter especial", por supuesto que todo va mucho más rápido.

La filtración inicial de datos tampoco tiene que haber sido una gran corporación internacional. Si el administrador instala un plugin incorrecto en un pequeño sitio web discreto o no instala regularmente actualizaciones de seguridad, dichos datos también pueden ser robados desde allí. Los atacantes simplemente los usan en todos los servicios principales e incluso si solo Uno de cada 10.000 Si recibes un golpe, eso ya es un éxito y tú como víctima tienes que limpiar los fragmentos. Este enfoque, que se percibe como conveniente y seguro desde el punto de vista del usuario, es en realidad una invitación para que los delincuentes abran las puertas a sus cuentas más importantes. para acceder directamente a sus correos electrónicos o finanzas.

Otro ejemplo típico: La política de contraseñas establece que usted cada X meses Necesitas cambiar tu contraseña. Tampoco puede ser que tú Los últimos 3x ya han utilizado. ¿Qué opina el usuario de ello? ¡Contraseña1! ¡Contraseña2! ¡Contraseña3! ¡Contraseña4! Y cuando termine el año, desde la comodidad, por supuesto, de nuevo desde el frente. Es una idea estúpida también, lo siento. :-/ Conveniente, fácil de recordar, pero también igual de fácil de ver si alguno de ellos cae en manos del atacante.

La única estrategia realmente segura es: Absolutamente cada contraseña debe ser única y Al menos los servicios más importantes con datos bancarios depositados con una otro método como 2FA/MFA asegurado lo será. Un administrador de contraseñas y una aplicación de autenticación en su teléfono pueden ayudarlo a implementar esta regla de oro sin problemas.

haveibeenpwned.com: Autocomprobación de su seguridad

Pero, ¿cómo puede averiguar si su dirección de correo electrónico o contraseñas ya forman parte de dicha lista negociada? Uno de los puntos de contacto más conocidos y confiables en Internet es el sitio web haveibeenpwned.com, operado por el renombrado australiano Experto en seguridad Troy Hunt. El sitio ofrece dos características cruciales para verificar su seguridad digital:

- Verificación de direcciones de correo electrónico: Puede ingresar su dirección de correo electrónico para ver si ha aparecido en filtraciones de datos conocidas. La página le mostrará qué servicios han capturado los datos comprometidos, dándole la oportunidad de cambiar inmediatamente su correo electrónico como nombre de inicio de sesión o / y contraseña para estos servicios.

- Verificación de contraseñas: Aún más importante es la verificación de contraseñas. El sitio coincidirá con su contraseña introducida (o correo electrónico) con una base de datos de más de 15 mil millones de credenciales de inicio de sesión robadas en el pasado de más de 900 filtraciones que se han dado a conocer.

Aquí viene el punto crucial: Su entrada nunca se transmitirá al servidor en texto sin formato. En cambio, el llamado valor hash se forma a partir de su contraseña. Un hash es una cadena criptográfica única. El sitio web envía solo una parte de este valor hash al servidor para que coincida con la base de datos de hashes comprometidos conocidos. Dado que su contraseña real nunca se transmite, el proceso es completamente seguro.

Si su contraseña figura como «pwned», significa que ya ha aparecido en una fuga de datos en el pasado. Deberías cambiarlo inmediatamente en este caso. Uso regular de haveibeenpwned.com es una parte esencial para verificar si las credenciales que está utilizando ya están en circulación y para responder proactivamente a los riesgos de seguridad.

Los administradores de contraseñas ahora también ofrecen esta funcionalidad a través del banco. Usando el ejemplo de Google, verás 3 niveles en el administrador de contraseñas de Chrome: (1) contraseñas que se conocen por una fuga, (2) contraseñas que se han utilizado varias veces y también (3) contraseñas generalmente débiles. Estos pueden ser los sospechosos habituales como Password123!, que al menos incluye mayúsculas y minúsculas, números e incluso un carácter especial, pero también conocido en las listas de contraseñas y, por lo tanto, también se prueba con la estúpida Fuerza Bruta. Pero este es un tema completamente diferente. ??

Las organizaciones pueden protegerse con servicios de administración de bots dedicados que detectan y bloquean el tráfico sospechoso, pero la protección más fuerte está en manos de cada individuo. Mientras continuemos con la práctica de la reutilización de contraseñas, el relleno de credenciales sigue siendo una de las mayores amenazas en el mundo digital. Protéjase ahora y dé el primer paso cambiando sus contraseñas más importantes por contraseñas individuales sin patrones y, para realizar un seguimiento, utilizando un gestor de contraseñas.

Actualización para agosto: De acuerdo, no confías en un administrador de contraseñas porque es allí en el pasado ¿Ha habido robos? Entonces, una instancia autoalojada que solo se ejecute localmente en su red doméstica y esté aislada o que solo permita el acceso VPN externo podría ser una alternativa. Vaultwarden sería una idea, También escribí un artículo al respecto.

¿Es demasiado complicado para ti? Incluso una lista protegida con contraseña de sus contraseñas nuevas e individuales sería mejor que su bloque de construcción. La autenticación de dos factores también regula. ¡Honestamente! O Cambiar a Passkeys!