In der digitalen Welt ist die Wiederverwendung von Passwörtern ein weit verbreitetes und gefährliches Phänomen. Es scheint bequem, sich nur ein oder zwei Muster merken zu müssen, um sich bei Dutzenden von Diensten anzumelden. Doch diese scheinbare Bequemlichkeit birgt ein enormes Risiko: Credential Stuffing. Dieser Cyberangriff macht sich genau diese menschliche Schwäche zunutze und wird durch die fortschreitende Professionalisierung der Cyberkriminalität immer wirksamer.

Was genau ist Credential Stuffing?

Stell dir vor, du verwendest für dein OnlineShopping-Konto die gleiche E-Mail-Adresse und das gleiche Passwort wie für deine anderen Dienste, vllt. sogar für deine Online-Banking-App. Genau hier setzt Credential Stuffing an. Angreifer nutzen riesige Listen mit gestohlenen Anmeldedaten, die sie bei einer Datenschutzverletzung eines Dienstes erbeutet haben, und versuchen damit systematisch, sich bei anderen, vollkommen unabhängigen Diensten anzumelden.

Die Angreifer spekulieren darauf, dass ein Teil der Kaufhauskunden auch ein Konto bei einem eMail-Dienst oder einer Bank hat und dieselben Anmeldeinformationen verwendet. Mit automatisierten Bots können sie Millionen solcher Versuche in kürzester Zeit durchführen. Obwohl die Erfolgsquote pro Versuch bei nur etwa 0,1 Prozent liegt, macht das schiere Volumen der gehandelten Datensätze (oft Millionen bis Milliarden von Anmeldeinformationen) den Angriff unglaublich lukrativ. Bei einer Million Versuchen können bereits tausend Konten geknackt werden, und schon ein kleiner Teil davon, der wertvolle Daten wie Kreditkarteninformationen oder persönliche Daten enthält, macht den Aufwand für die Kriminellen lohnenswert.

Dabei geht es den Dieben noch nicht einmal um sofort erfolgreich zu sein, häufig werden die so erbeuteten Informationen dann auch genutzt um personalisiertes Phishing zu betreiben. Wenn dem Angreifer bekannt ist dass Du Dienst XYZ nutzt, kann er dir ja auch eine eMail schicken die personalisiert und möglichst offiziell daher kommt um dich zu verleiten auf einer gefälschten Webseite ihm dann dort deine Logindaten auf dem Silbertablett zu servieren.

Die Macht der Bots und die Ohnmacht der Unternehmen

Credential Stuffing unterscheidet sich von traditionellen Brute-Force-Angriffen, bei denen Passwörter ohne jegliche Anhaltspunkte geraten werden. Stattdessen nutzen die Angreifer bereits „gefundene“ Daten. Moderne Credential-Stuffing-Softwares sind so intelligent, dass sie die herkömmlichen Abwehrmechanismen wie IP-Sperren und Zeitverzögerungen umgehen. Ihre Bots verteilen die Anmeldeversuche über verschiedene IP-Adressen und ahmen legitimen Traffic nach, sodass sie auch für Unternehmen und deren Sicherheitsoftware kaum noch zu erkennen sind. Oftmals ist das einzige Anzeichen eine leichte Zunahme des Anmeldevolumens, die aber nur schwer von normalem Nutzerverhalten zu unterscheiden ist.

Der einzig wirksame Schutz: Einzigartige Passwörter

Der Hauptgrund für den Erfolg von Credential-Stuffing-Angriffen ist, dass die meisten Menschen (Schätzungen zufolge bis zu 85 Prozent!) dieselben Passwörter oder ähnliche Muster für mehrere Konten verwenden. Egal wie komplex dein Passwort ist, wenn du es mehrfach verwendest, kann es durch Credential Stuffing geknackt werden. Ein starkes Passwort schützt dich nur vor Brute-Force-Angriffen, nicht aber vor der Wiederverwendung gestohlener Daten.

Die Lösung ist überraschend einfach:

- Verwende einzigartige Passwörter. Für jeden Dienst sollte ein neues, einzigartiges Passwort erstellt werden. Das mag mühsam klingen, aber Passwort-Manager sind hier die einfachste und sicherste Lösung. Sie erstellen und speichern die Passwörter für dich, sodass du dir nur noch ein einziges Master-Passwort merken musst.

- Aktiviere die Zwei-Faktor-Authentifizierung (2FA). Wo immer verfügbar, nutze 2FA. Selbst wenn dein Passwort in die falschen Hände gerät, benötigen die Angreifer dann noch einen zweiten Faktor (z. B. einen Code von deinem Smartphone), um sich anzumelden.

Warum eure Passwort-Baukästen eine tickende Zeitbombe sind

Viele Menschen glauben, sie wären clever, indem sie ein ausgeklügeltes „Baukasten-System“ für ihre Passwörter verwenden. Das Prinzip klingt erstmal einfach: Man nimmt ein starkes, einzigartiges Basis-Passwort und fügt am Anfang/Ende den Namen des Dienstes oder eine Abkürzung hinzu. So entsteht beispielsweise aus einem Basis-Passwort wie Supergeheim!23 ein Passwort wie Supergeheim!23@Amazon oder Supergeheim!23@PayPal. Auf den ersten Blick scheint das eine sichere und zugleich bequeme Methode zu sein, da man sich nur das Grundgerüst merken muss.

Doch genau diese Strategie ist für Angreifer ein gefundenes Fressen. Sobald sie durch einen Credential Stuffing-Angriff oder einen Datenleak nur eines dieser Passwörter in die Hände bekommen, kennen sie das gesamte System. Ein Angreifer, der Supergeheim!23@Twitter gestohlen hat, kann natürlich 1+1 zusammen zählen und ist sich dann relativ sicher, dass du für andere Konten ähnliche Muster verwendest.

Sie werden dann systematisch versuchen, sich mit Supergeheim!23@Amazon, Supergeheim!23@Gmail oder, noch schlimmer, Supergeheim!23@Sparkasse anzumelden. Der Angreifer muss nicht einmal wissen, bei welchen Diensten du registriert bist, die Kombination aus deiner E-Mail-Adresse und dem vermuteten Passwort-Muster wird einfach über unzählige Online-Dienste hinweg ausprobiert. Und auch leichte Modifizierungen lassen sich so fix durchprobieren, ob jetzt 23, 24 oder 25 (weil Du eben älter geworden bist) als Zahl möglich wären ist ratz-fatz ausprobiert, genau so wie das @, oder die beliebten ! „ $ oder ? als Sonderzeichen.

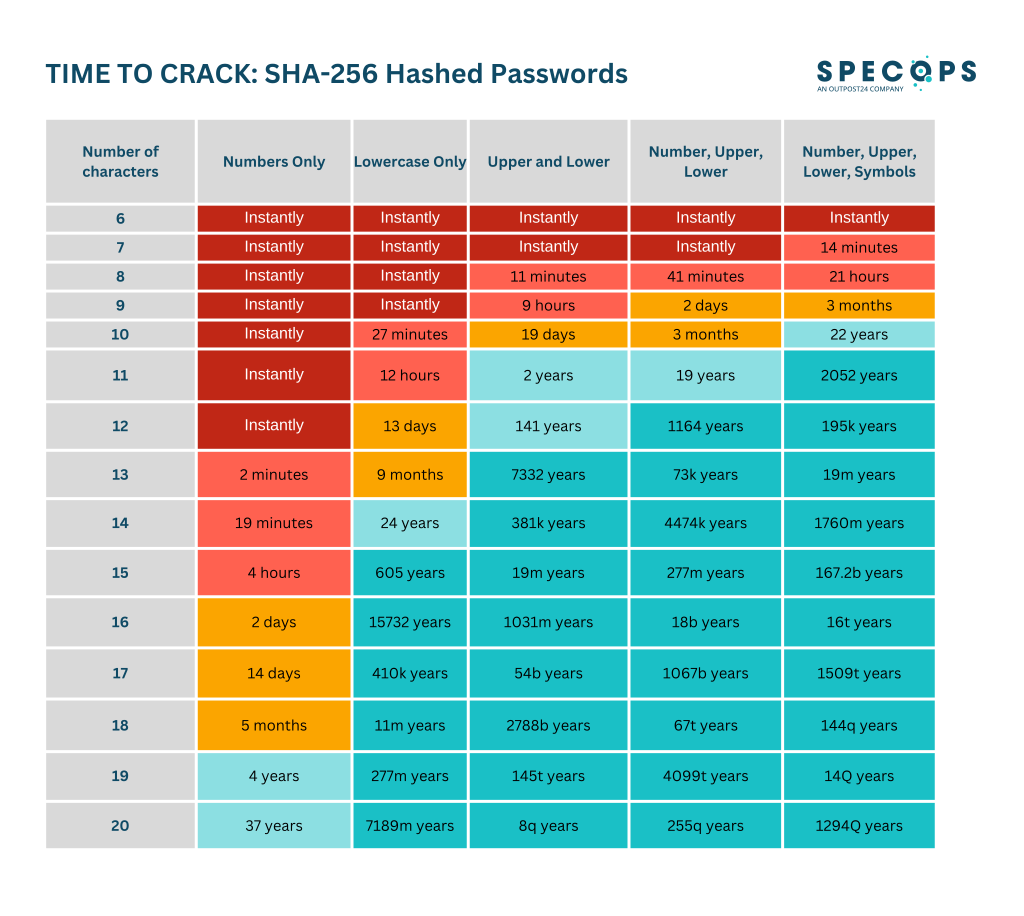

Die Gefahr ist umso realer, da geleakte Passwörter nicht immer, aber erschreckend oft im Klartext vorliegen. Wenn dein Passwort Super_Geheim!23@Dropbox oder Super_Geheim!23@VereinXYZ einmal in einer solchen Liste auftaucht, ist dein gesamtes Baukasten-System sofort enttarnt. Und selbst wenn diese Passwörter nur als Hash Wert vorliegen, können moderne Computersysteme die teilweise einfache Verschlüsselung auch noch mit vertretbarem Aufwand knacken. Specopssoft.com hat dazu mal einen Versuch mit typischer Verschlüsselung probiert, viele Dienste nutzten (zumindest in der Vergangenheit) sogar weit weniger sichere Verschlüsselungen wie MD5 oder SHA-1.

Wenn nun also bereits der grundsätzliche Aufbau deines Baukasten bekannt ist und man einige Infos vorgeben kann; sagen wir mal wir erwarten „nur 2 Zahlen und 1 Sonderzeichen“, geht das ganze natürlich auch viel viel schneller.

Das initiale Datenleck muss auch nicht ein großer, internationaler Konzern gewesen sein. Wenn auf einer kleinen unscheinbaren Webseite der Admin ein falsches Plugin installiert oder nicht regelmäßig Sicherheitsupdates einspielt, können auch von dort solche Daten geklaut werden. Angreifer nutzen die dann einfach bei allen großen Diensten und selbst wenn nur einer von 10000 dann einen Treffer liefert ist das schon ein Erfolg und Du als Opfer musst dann die Scherben aufkehren. Dieses Vorgehen, das aus Nutzersicht als bequem und sicher empfunden wird, ist in Wahrheit also eine Einladung für Kriminelle, die Türen zu deinen wichtigsten Konten zu öffnen, bis hin zum direkten Zugriff auf deine eMails oder Finanzen.

Anderes typisches Beispiel: Die Passwortrichtlinie sieht vor dass Du alle X Monate dein Passwort ändern musst. Es darf aber auch keines sein, dass Du die letzten 3x bereits verwendet hast. Was macht der Benutzer daraus? Passwort1! Passwort2! Passwort3! Passwort4! und wenn das Jahr dann rum ist aus Bequemlichkeit natürlich wieder von vorne. Auch ne blöde Idee, sorry. :-/ Bequem, leicht zu merken aber auch genau so leicht zu durchschauen, wenn dem Angreifer irgend eines davon jemals in die Hände fällt.

Die einzige wirklich sichere Strategie lautet: Absolut jedes Passwort muss einzigartig sein und mindestens die wichtigsten Dienste mit hinterlegten Bankdaten mit einer weiteren Methode wie 2FA/MFA abgesichert werden. Ein Passwort-Manager und eine Authenticator-App auf deinem Handy kann dir dabei helfen, diese goldene Regel ohne Mühe umzusetzen.

haveibeenpwned.com: Der Selbst-Check für deine Sicherheit

Wie kannst du nun aber herausfinden, ob deine E-Mail-Adresse oder deine Passwörter bereits Teil einer solchen gehandelten Liste sind? Eine der bekanntesten und vertrauenswürdigsten Anlaufstellen im Internet ist die Website haveibeenpwned.com, betrieben vom renommierten australischen Sicherheitsexperten Troy Hunt. Die Seite bietet zwei entscheidende Funktionen, um deine digitale Sicherheit zu überprüfen:

- Überprüfung von E-Mail-Adressen: Du kannst deine E-Mail-Adresse eingeben, um zu sehen, ob sie in bekannten Datenlecks aufgetaucht ist. Die Seite zeigt dir dann an, bei welchen Diensten die kompromittierten Daten erbeutet wurden, und gibt dir so die Möglichkeit, sofort deine eMail als Loginnamen oder/und Passwort bei diesen Diensten zu ändern.

- Überprüfung von Passwörtern: Noch wichtiger ist die Überprüfung von Passwörtern. Die Seite gleicht dein eingegebenes Passwort (oder deine eMail) dann mit einer Datenbank von über 15 Millarden Logindaten ab, die in der Vergangenheit aus über 900 bekannt gewordenen Leaks gestohlen wurden.

Hier kommt der entscheidende Punkt: Deine Eingabe wird niemals im Klartext an den Server übertragen. Stattdessen wird von deinem Passwort ein sogenannter Hash-Wert gebildet. Ein Hash ist eine einzigartige, kryptografische Zeichenfolge. Die Webseite sendet nur einen Teil dieses Hash-Wertes an den Server, um ihn mit der Datenbank bekannter kompromittierter Hashes abzugleichen. Da dein tatsächliches Passwort nie übermittelt wird, ist der Vorgang absolut sicher.

Wenn dein Passwort dort als „pwned“ (kompromittiert) gelistet wird, bedeutet das, dass es in der Vergangenheit bereits in einem Datenleck aufgetaucht ist. Du solltest es in diesem Fall sofort ändern. Die regelmäßige Nutzung von haveibeenpwned.com ist ein wesentlicher Bestandteil, um zu überprüfen, ob die von dir genutzten Anmeldeinformationen bereits im Umlauf sind und um proaktiv auf Sicherheitsrisiken zu reagieren.

Auch Passwortmanager bieten diese Funktionalität mittlerweile durch die Bank an. Am Beispiel von Google bekommt man im Chrome Passwortmanager dann 3 Stufen angezeigt: (1) Passwörter die aus einem Leak bekannt sind, (2) Passwörter die man mehrfach verwendet hat und auch (3) allgemein schwache Passwörter. Das können die üblichen Verdächtigen sein wie Passwort123!, dass ja zumindest Groß- und Kleinschreibung, Zahlen und sogar ein Sonderzeichen beinhaltet aber eben auch in Passwortlisten bekannt und demnach auch auf blöd Brute Force durchprobiert wird. Das ist aber ein ganz anderes Thema. 😉

Unternehmen können sich durch spezielle Bot-Management-Dienste schützen, die verdächtigen Traffic erkennen und blockieren, doch der stärkste Schutz liegt in der Hand jedes Einzelnen. Solange wir die Praxis der Passwort-Wiederverwendung fortsetzen, bleibt Credential Stuffing eine der größten Gefahren in der digitalen Welt. Schütze dich jetzt und mach den ersten Schritt, indem du deine wichtigsten Passwörter auf individuelle ohne Muster änderst und – um den Überblick zu behalten – einen Passwort-Manager nutzt.

Update August: Okay, Du vertraust keinem Passwort Manager, weil es auch dort in der Vergangenheit bereits Einbrüche gegeben hatte? Dann könnte eine selbst gehostete Instanz die nur bei dir lokal im Heimnetz läuft und airgapped oder ausschließlich per VPN Zugriff von außen erlaubt eine Alternative sein. Vaultwarden wäre da eine Idee, da hab ich auch einen Artikel drüber geschrieben.

Ist dir auch zu kompliziert? Selbst eine Passwortgeschützte Liste von deinen neuen, individuellen Passwörtern wäre besser als dein Baukasten. Zwei-Faktor-Auth regelt auch. Ehrlich! Oder wechsle ganz zu Passkeys!